DASCTF 2024最后一战 | Misc

DASCTF 2024最后一战 | Misc

弹道偏下

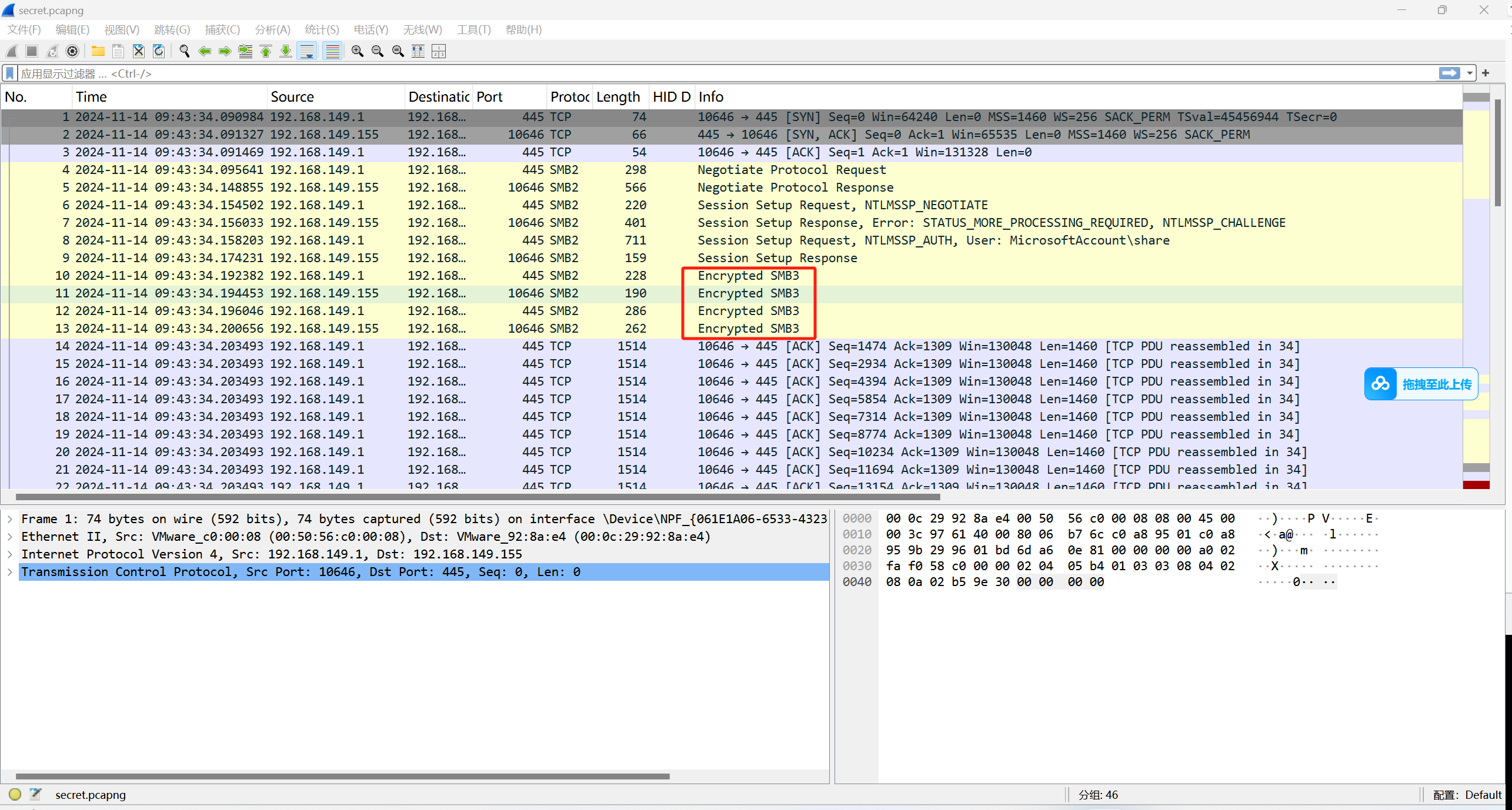

上来打开流量包就看到有加密的SMB3流量

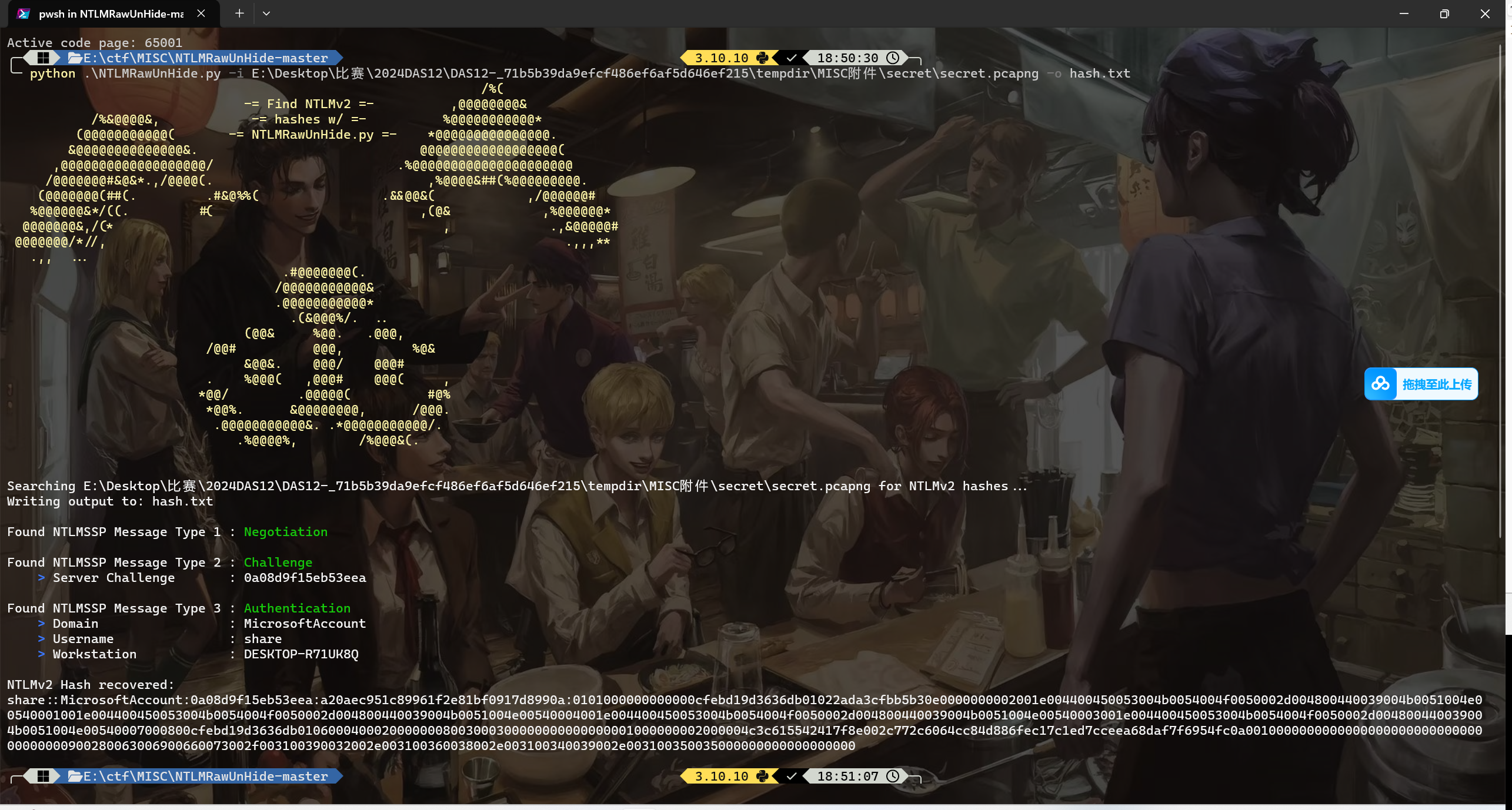

大概率是需要咱们爆破NTLMv2哈希 先用脚本提取一下 只有一个用户的哈希

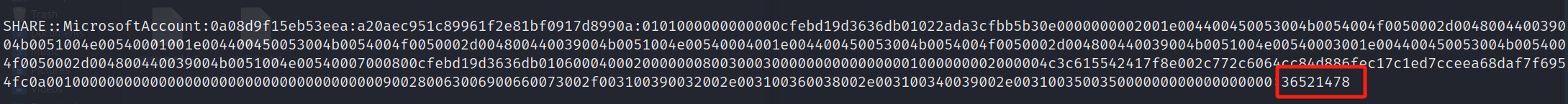

share::MicrosoftAccount:0a08d9f15eb53eea:a20aec951c89961f2e81bf0917d8990a:0101000000000000cfebd19d3636db01022ada3cfbb5b30e0000000002001e004400450053004b0054004f0050002d004800440039004b0051004e00540001001e004400450053004b0054004f0050002d004800440039004b0051004e00540004001e004400450053004b0054004f0050002d004800440039004b0051004e00540003001e004400450053004b0054004f0050002d004800440039004b0051004e00540007000800cfebd19d3636db01060004000200000008003000300000000000000001000000002000004c3c615542417f8e002c772c6064cc84d886fec17c1ed7cceea68daf7f6954fc0a001000000000000000000000000000000000000900280063006900660073002f003100390032002e003100360038002e003100340039002e003100350035000000000000000000

hashcat爆破一下

hashcat -m 5600 -a 0 hash.txt rockyou.txt

得到密码36521478

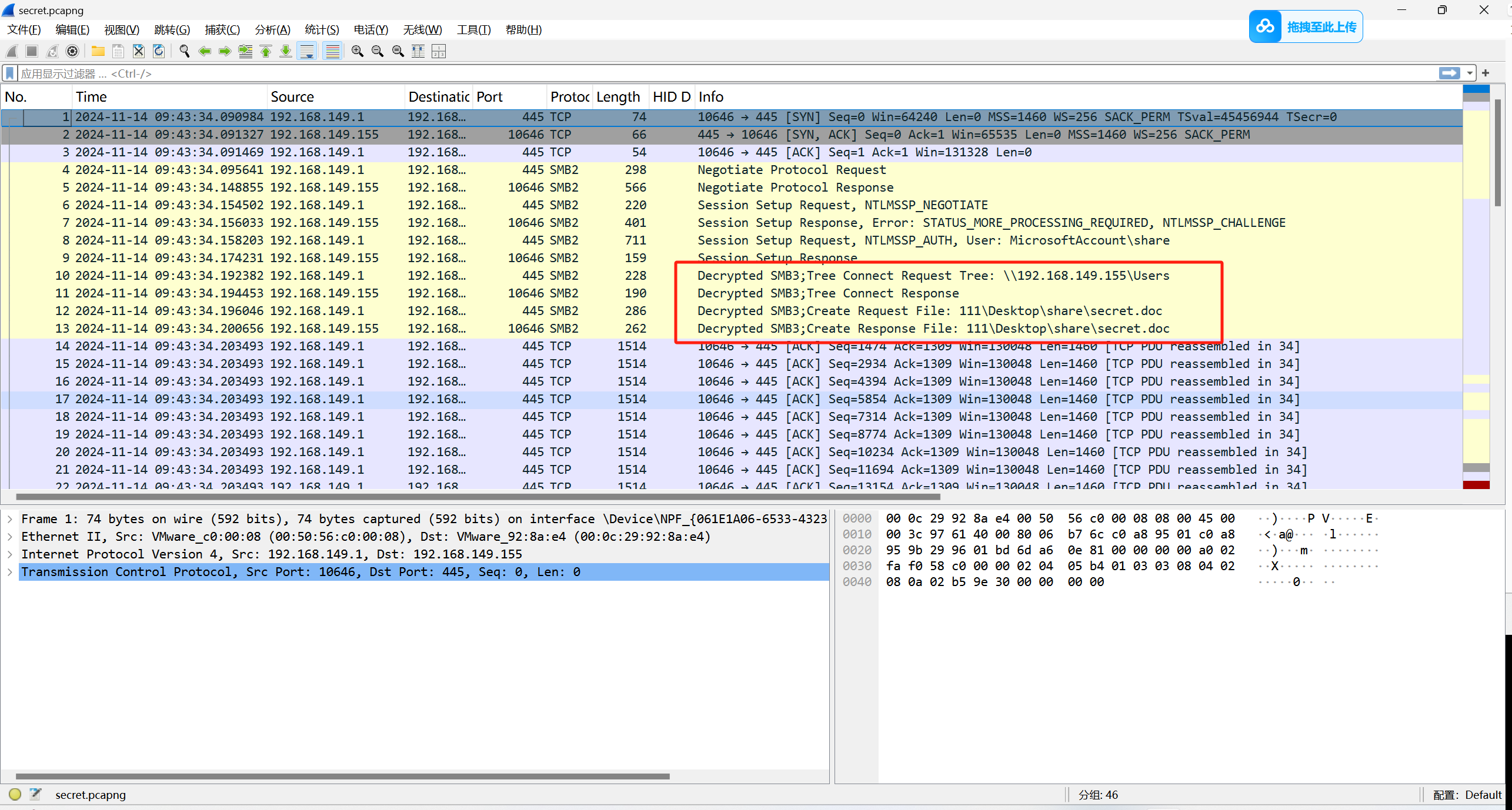

在流量中找到编辑——首选项——Protocols——NTLMSSP 输入上面我们爆破出的密码 发现流量成功被解密

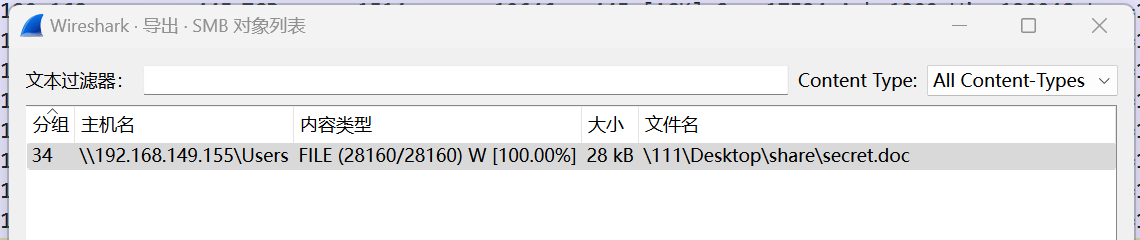

直接导出SMB 有个secret.doc

直接打开发现是损坏的 010打开发现应该是进行了一个逆序的操作

with open('secret.doc','rb') as f:

with open('1.doc','wb') as g:

g.write(f.read()[::-1])

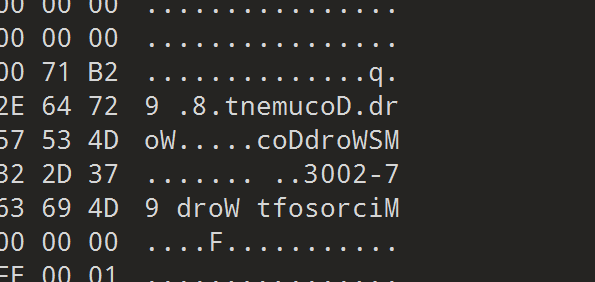

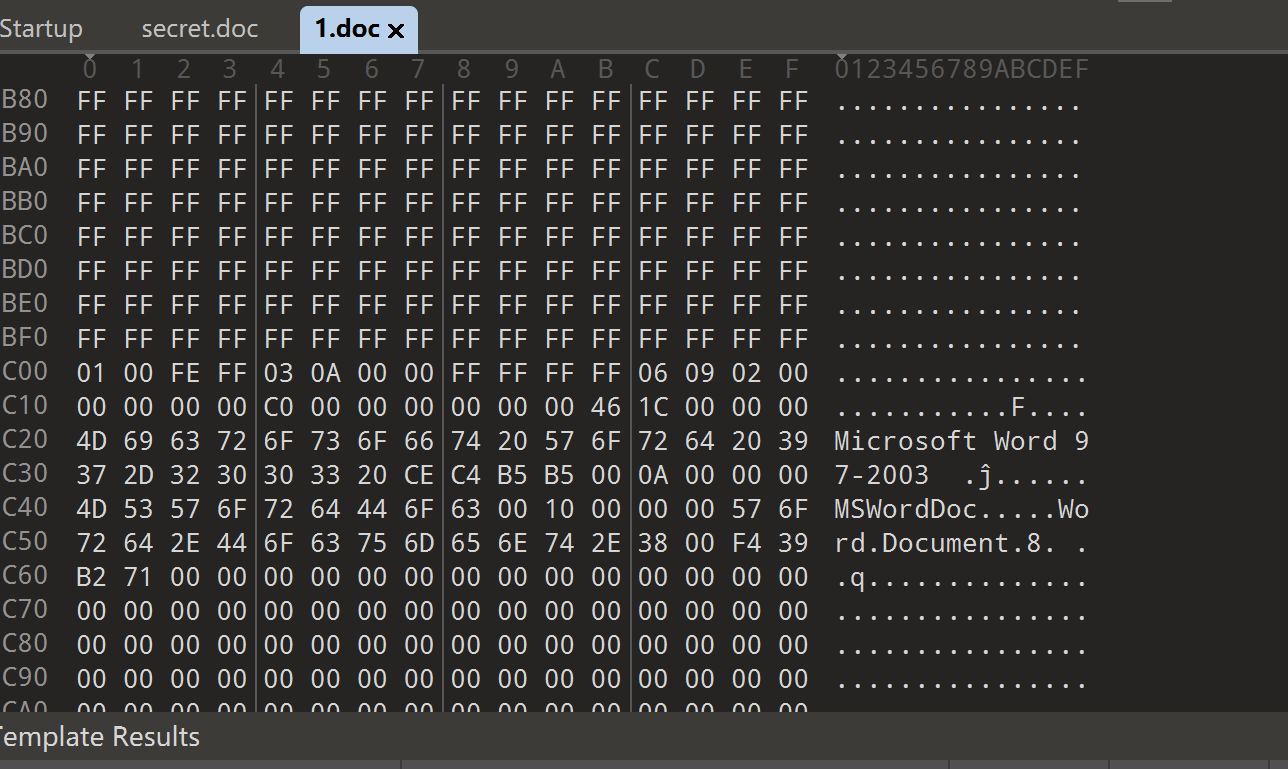

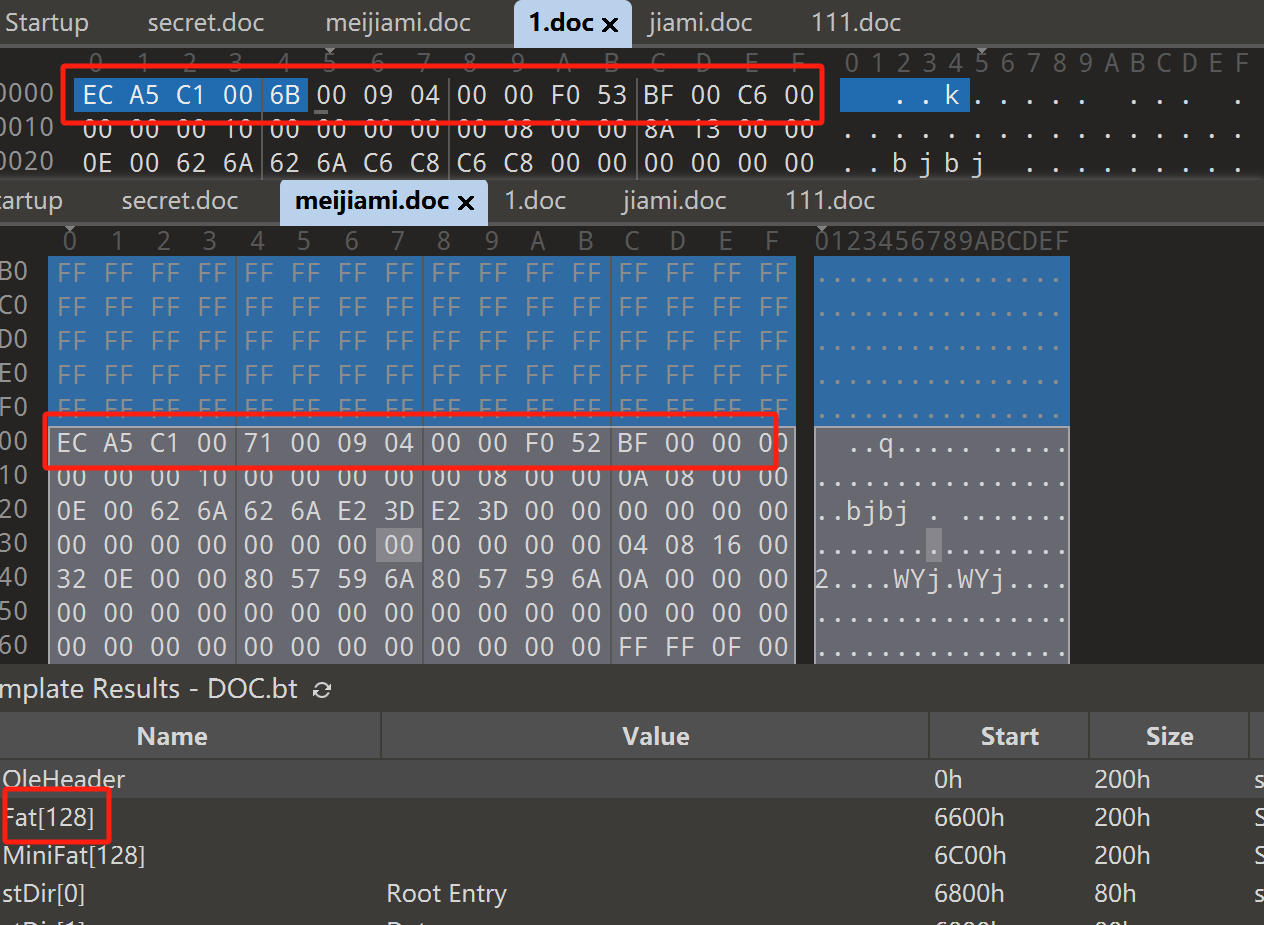

逆一下顺序 发现还是显示损坏 再看一下结构 应该是一个使用Office Word制作的文档

我们做一个类似的doc文件 010看一下结构

发现1.doc开头部分正好是正常doc文件的Fat表的部分 缺少的是前面OleHeader部分 那再创建一个空文件 将我们创建的正常doc文件的头部和1.doc的全部内容复制进去 就修复好了 打开发现需要密码 猜测是使用上面我们爆破出的NTLMv2密码 输入后成功打开

修改字体颜色 找到flag

1z_F0r3ns1cs_1

A市警方最近打击了一个涉嫌电信网络诈骗的话务窝点,并对话务窝点头目的PC进行取证。遗憾的是,嗅到风声的犯罪分子提前删除了很多犯罪证据,但由于时间仓促没有清理干净,警方的技术人员还是恢复出来一个完整的虚拟磁盘文件。这份文件似乎藏匿了一些重要的信息,你能帮助A市警方找出来吗?

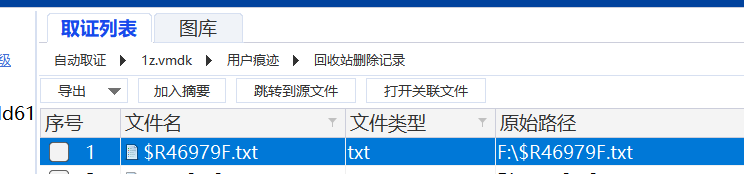

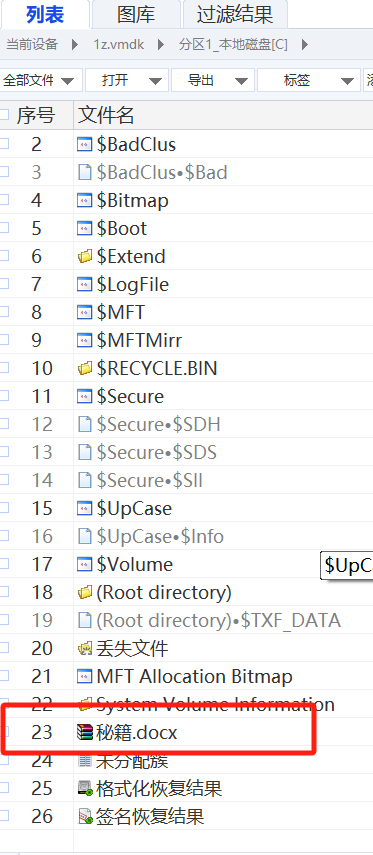

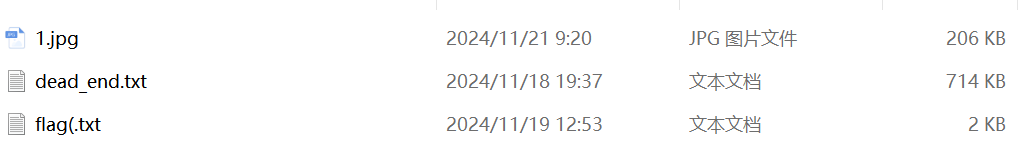

直接上取证大师 恢复出来两个文件

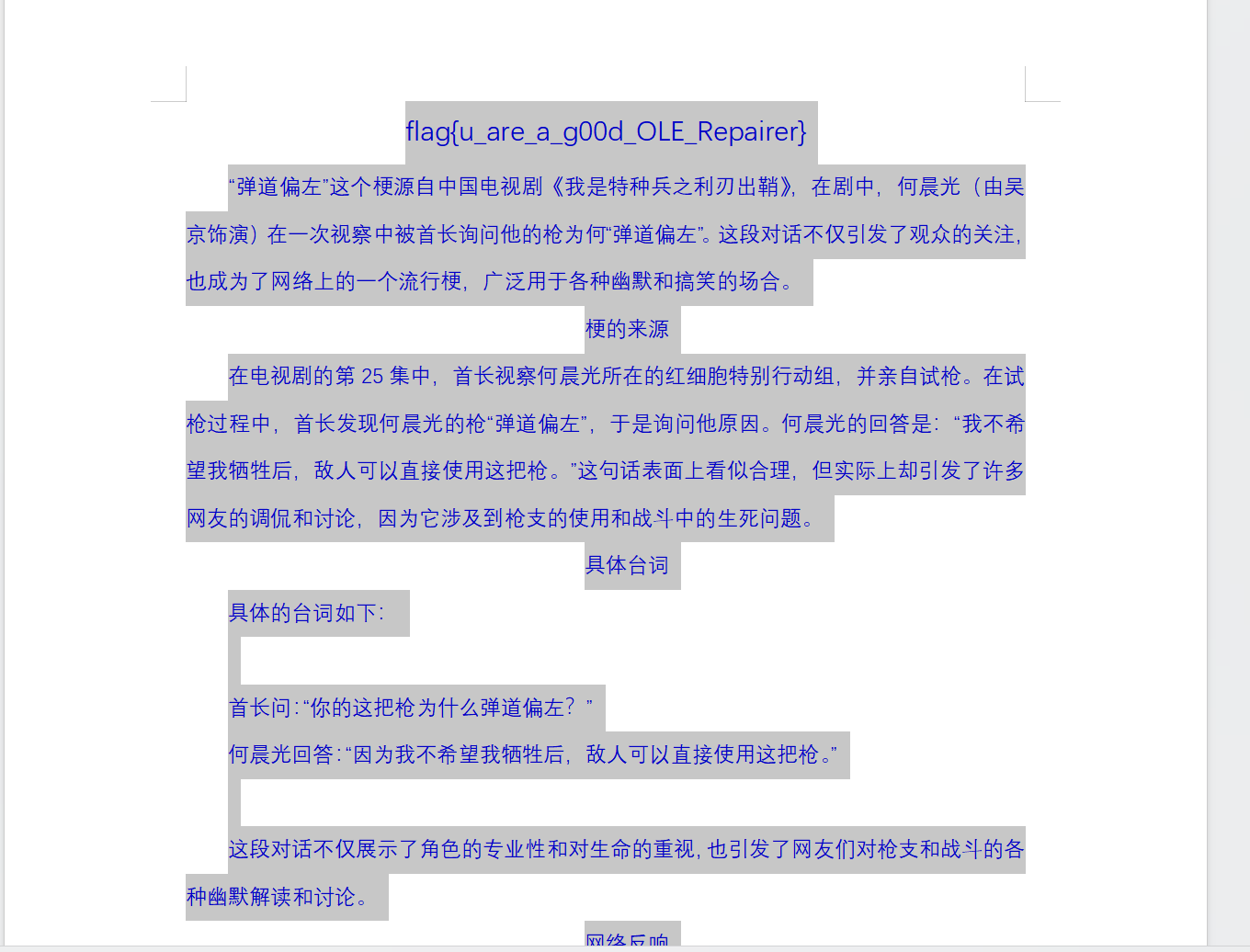

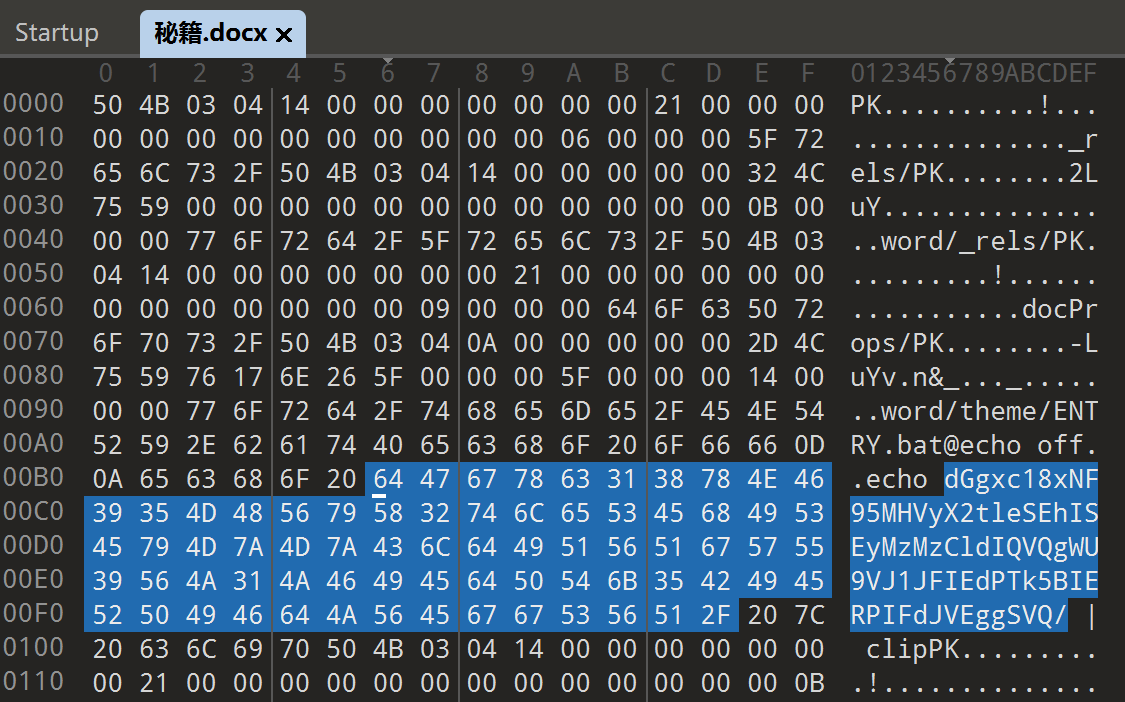

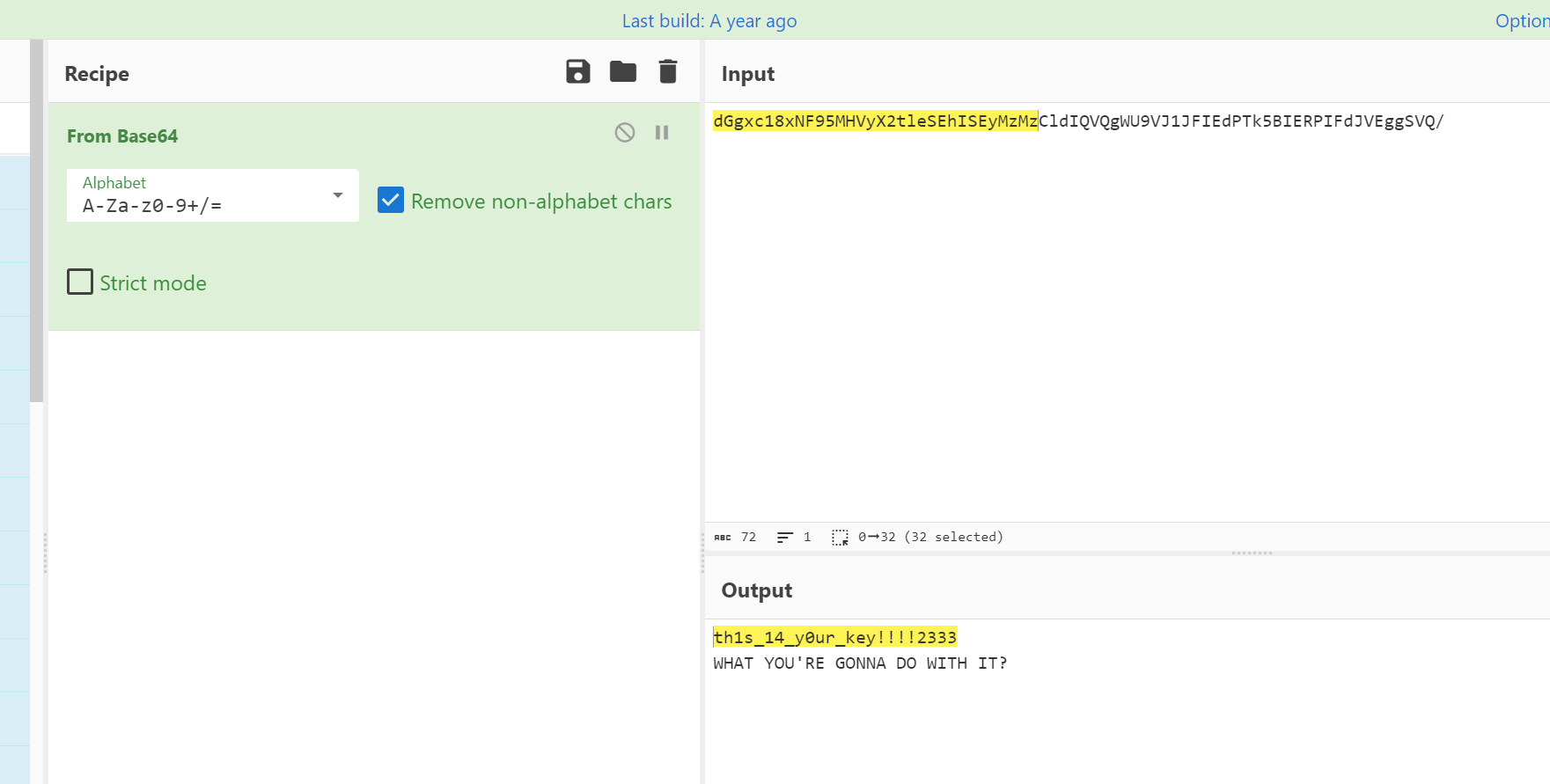

使用010打开这个docx 看到有一串base64

解一下 是个密钥

th1s_14_y0ur_key!!!!2333

WHAT YOU'RE GONNA DO WITH IT?

再看导出的另一个文件 大小整3mb 猜测是VC容器 尝试用这个密钥进行挂载 得到三个文件

脑洞来了(真该死啊) 这里我们先卸载掉现在挂载的容器 使用dead_end.txt对上面的VC容器进行二次挂载 里面有一个txt文档 是flag前半部分和一个掩码的提示

YOU ARE AWESOME!!!!BUT NOT ENOUGH,Here is flag1:

DASCTF{N0w_u_knOw_H1dden_v0lum3_

AND HERE IS A LITTLE REMINDER,THE MASK IS:

U????Klsq

ONLY LOWERCASE AT 1 AND NUMBERS AT 2,3,4

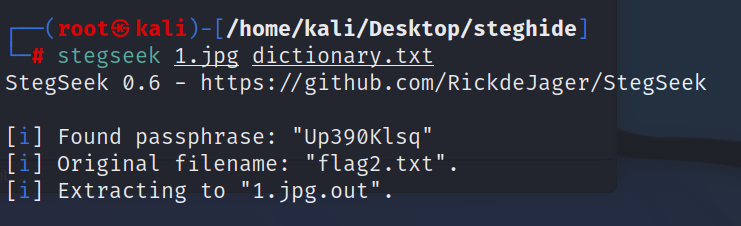

拿在结合第一层VC容器中的jpg文件 不难想到是需要我们进行steghide的密码爆破

先用hashcat自带的密码生成工具maskprocessor生成字典

mp64 "U?l?d?d?dKlsq" > dictionary.txt

这里的掩码代表的字符集和passwarekit都是一样的

生成字典之后 爆破就用stegseek就行了 非常快 比用sh脚本快得多

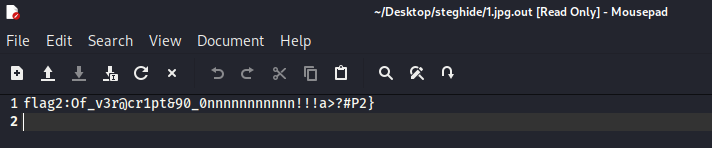

拿到flag2

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 w3nx1z1!

评论