2024中科实数杯wp

2024中科实数杯wp

鉴定材料

1、犯罪嫌疑人张老四的 iphone 手机备份一个;

2、犯罪嫌疑人王胖子的安卓手机备份一个;

3、犯罪窝点起获的 windows 笔记本电脑 A 镜像一个;

4、犯罪窝点起获的 macbook 笔记本电脑 B 镜像一个;

5、犯罪窝点笔记本电脑 A 内存镜像一份;

6、后期归案的犯罪嫌疑人大金牙工作安卓手机备份一个;

7、犯罪窝点的 u 盘镜像一个;

8、后期归案的犯罪嫌疑人眼镜仔工作 iphone 手机备份一个

基本案情

山西省公安机关接到线报,有一伙人长期从事盗墓和贩售文物活动,形成了一条龙的犯罪链条。经过数月侦察,警方掌握了该团伙的核心成员信息,并成功在一次交易中将多名嫌疑人抓获,现场扣押了大量文物及嫌疑人手机,并在突击审讯后在其老巢起获了多台笔记本电脑及电子存储设备。现需要对这些设备进行全面取证分析,以获得更多犯罪证据,彻底摧毁这一犯罪网络。

分析说明(WP部分)

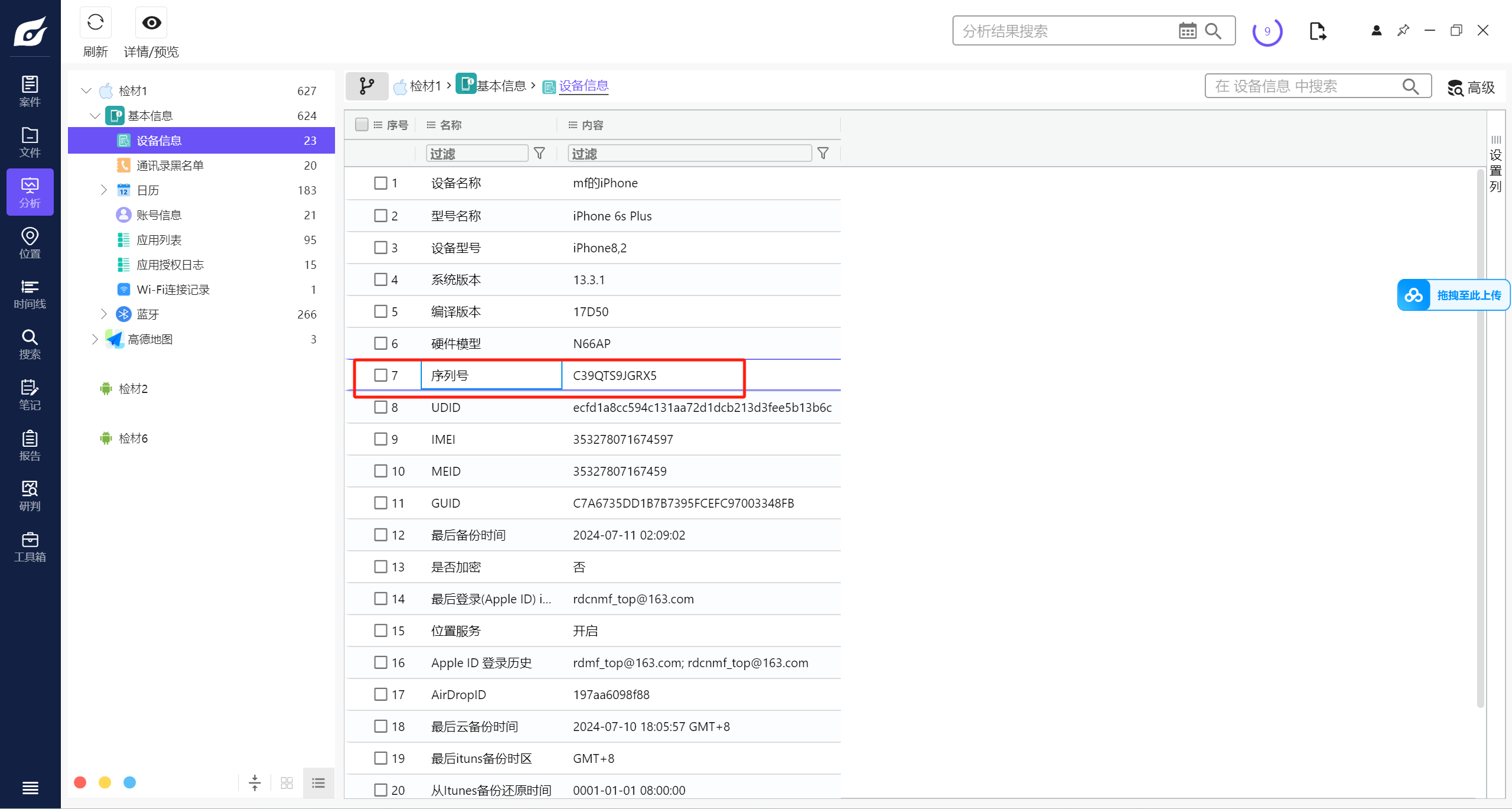

1、检材 1-的手机序列号是?(1 分)

C39QTS9JGRX5

2、检材 1-的备份时间是?(格式:yyyy-mm-dd HH:mm:ss)(2分)

2024-07-11 02:09:02

接上题图

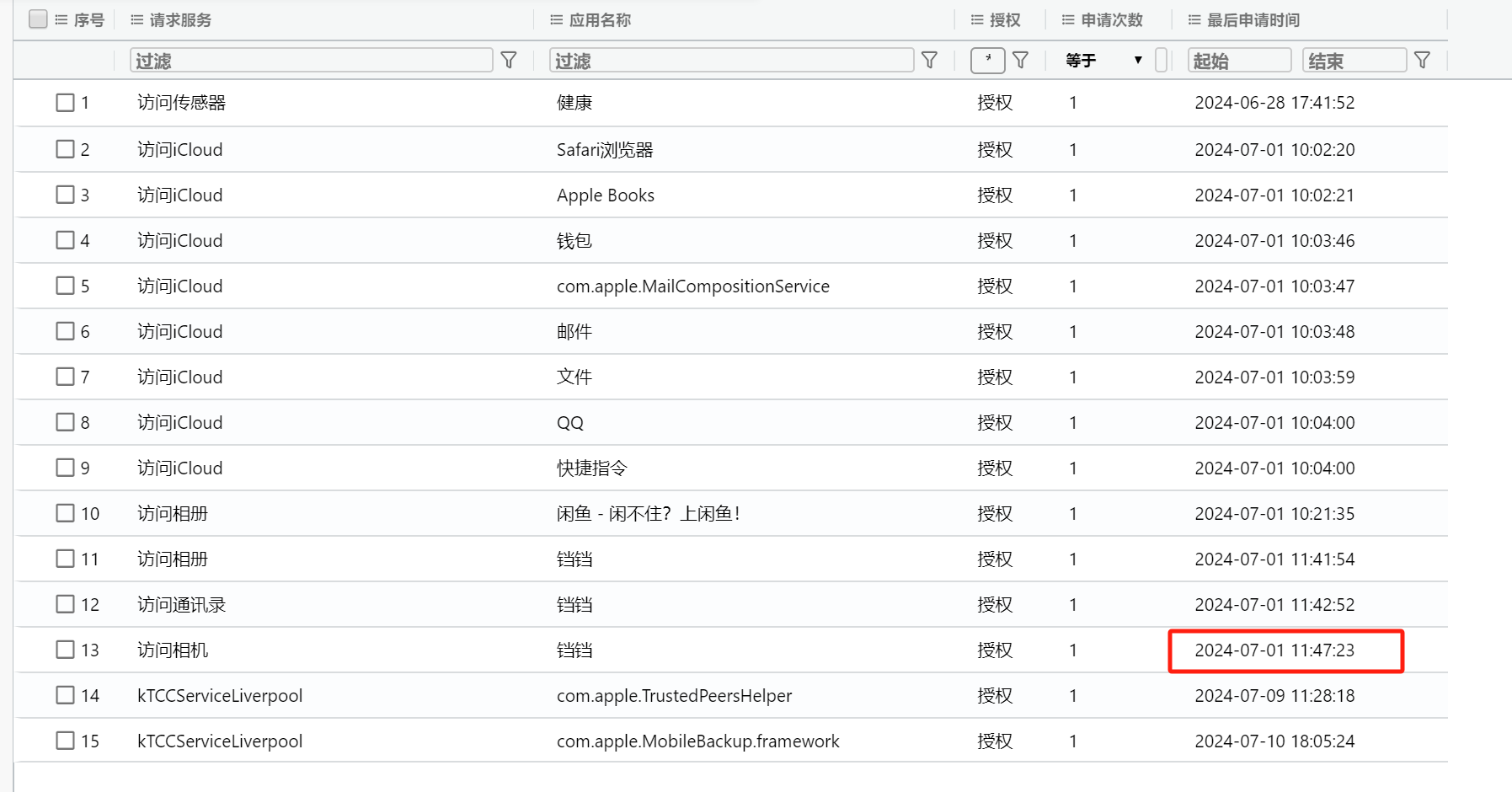

3、检材 1-最近使用的 APP 是?(应用名称)(1 分)

铛铛

分析应用授权日志 发现最近的授权记录应用是铛铛

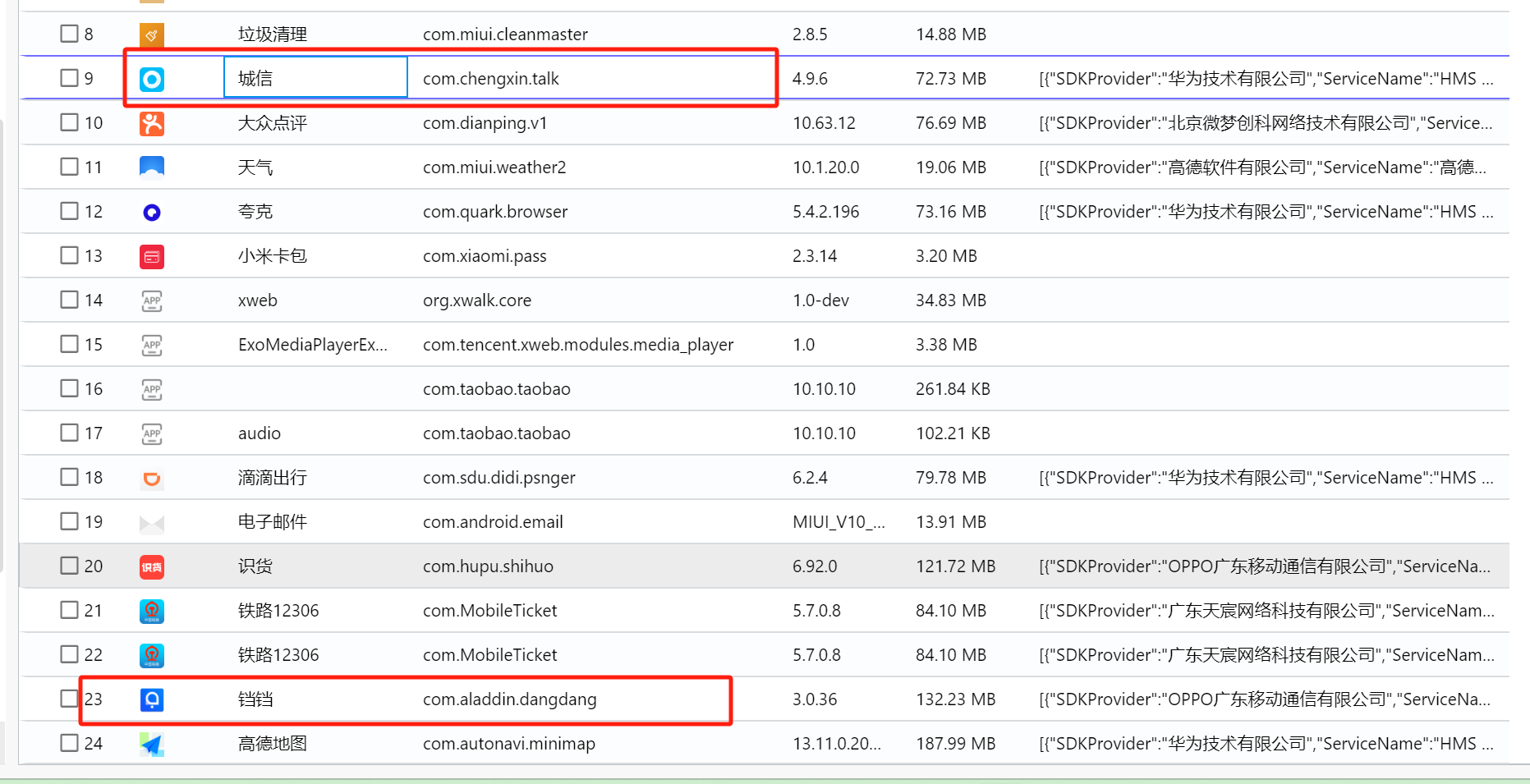

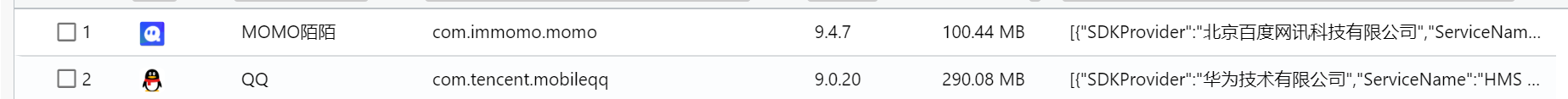

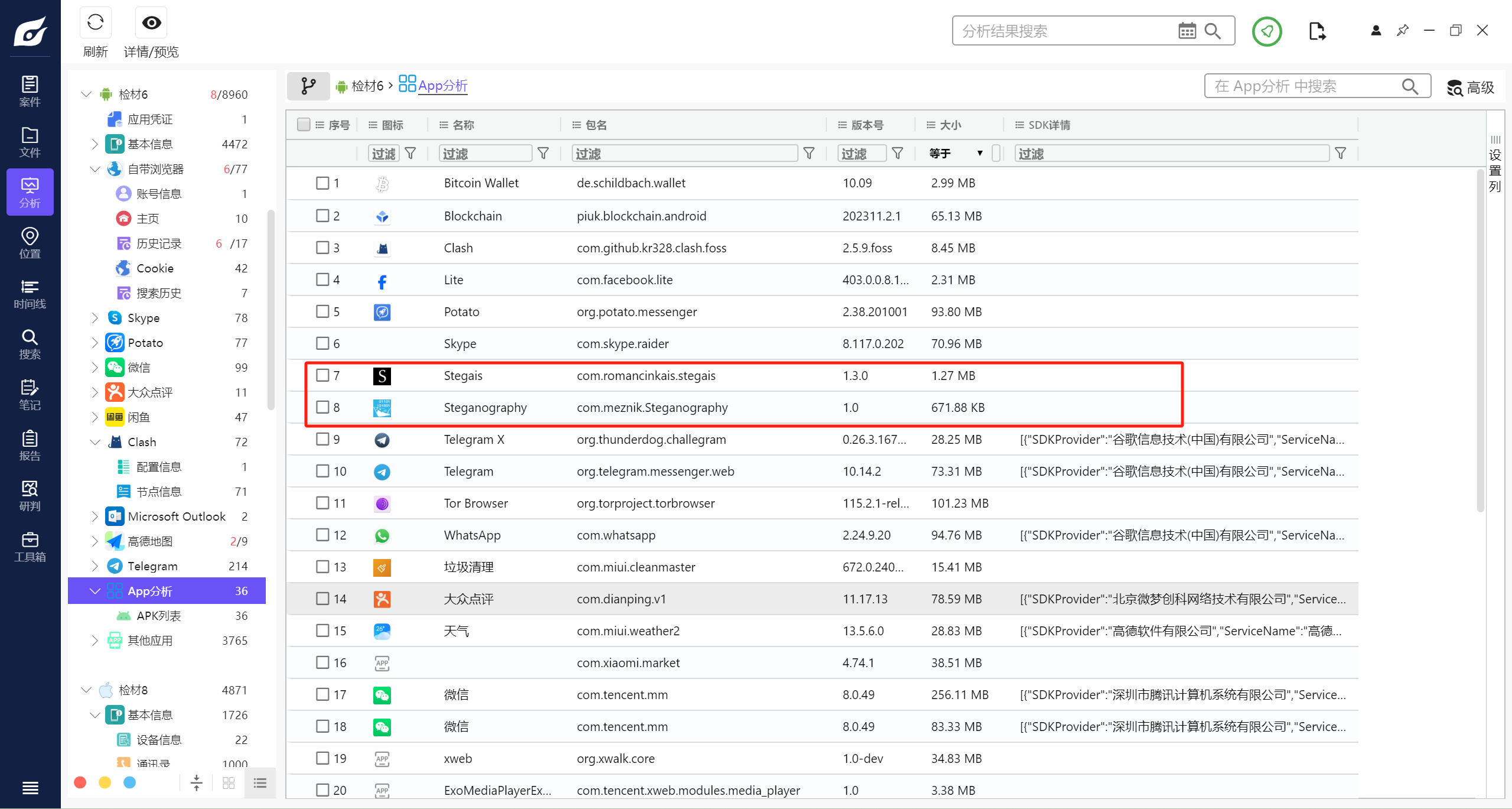

4、检材 2-即时聊天工具有哪些?(2 分)

城信、铛铛、QQ、MOMO陌陌

直接查看apk列表

搜了一下铛铛和城信 发现也是即时通讯app

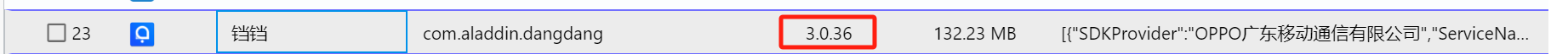

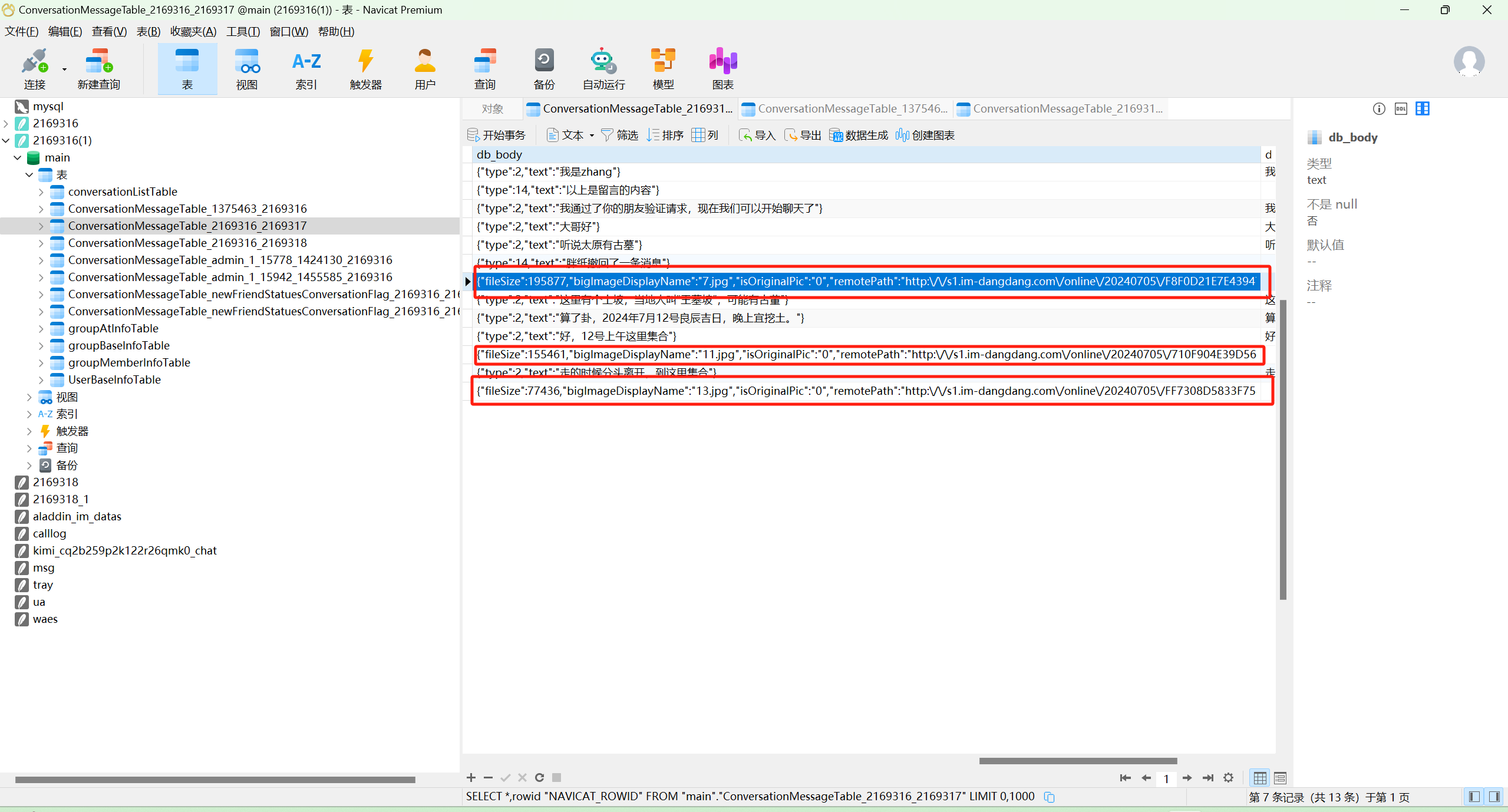

5、检材 2-盗墓团伙之间的通讯 APP 版本是多少?(格式:x.x.x)

3.0.36

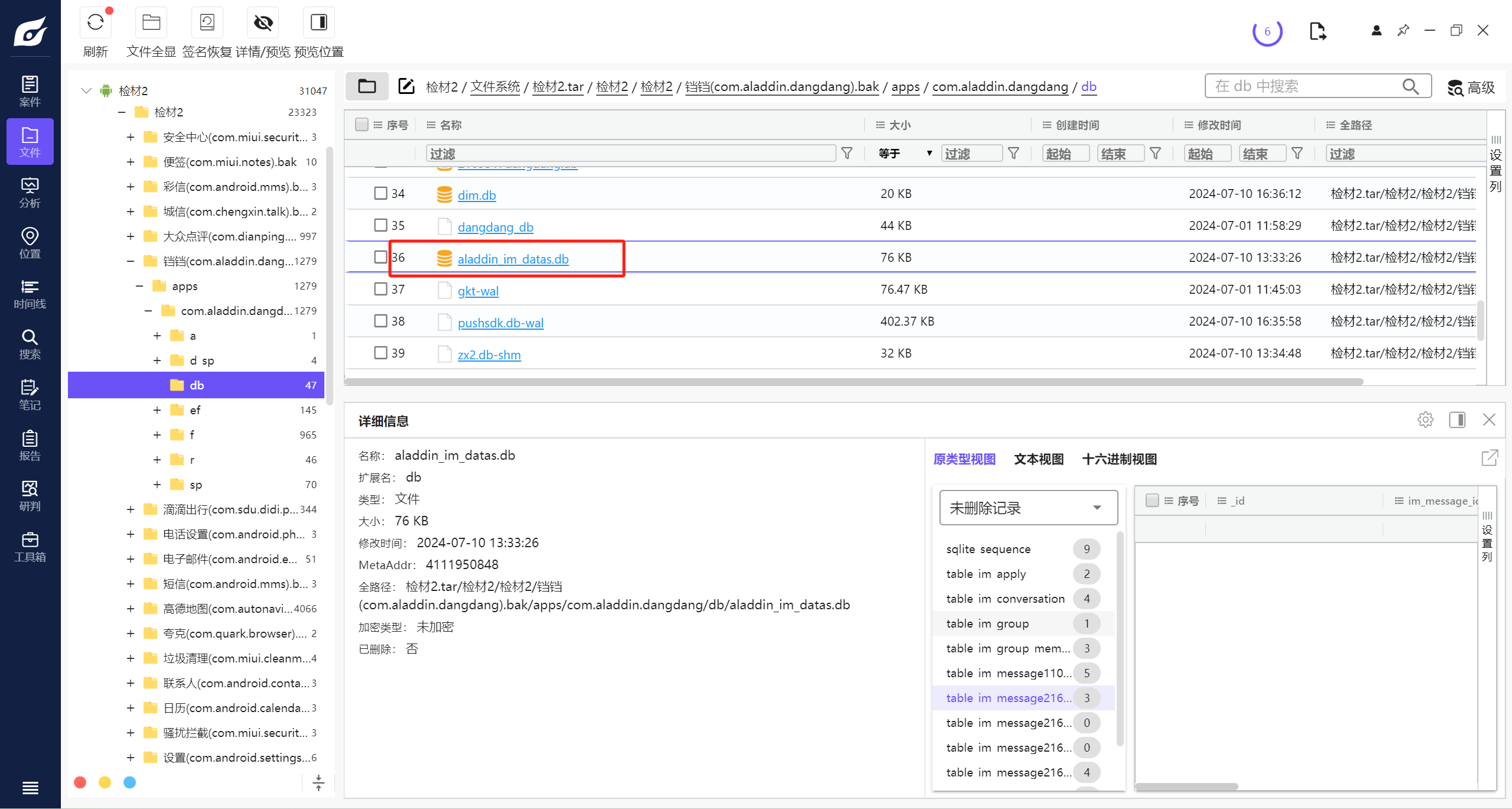

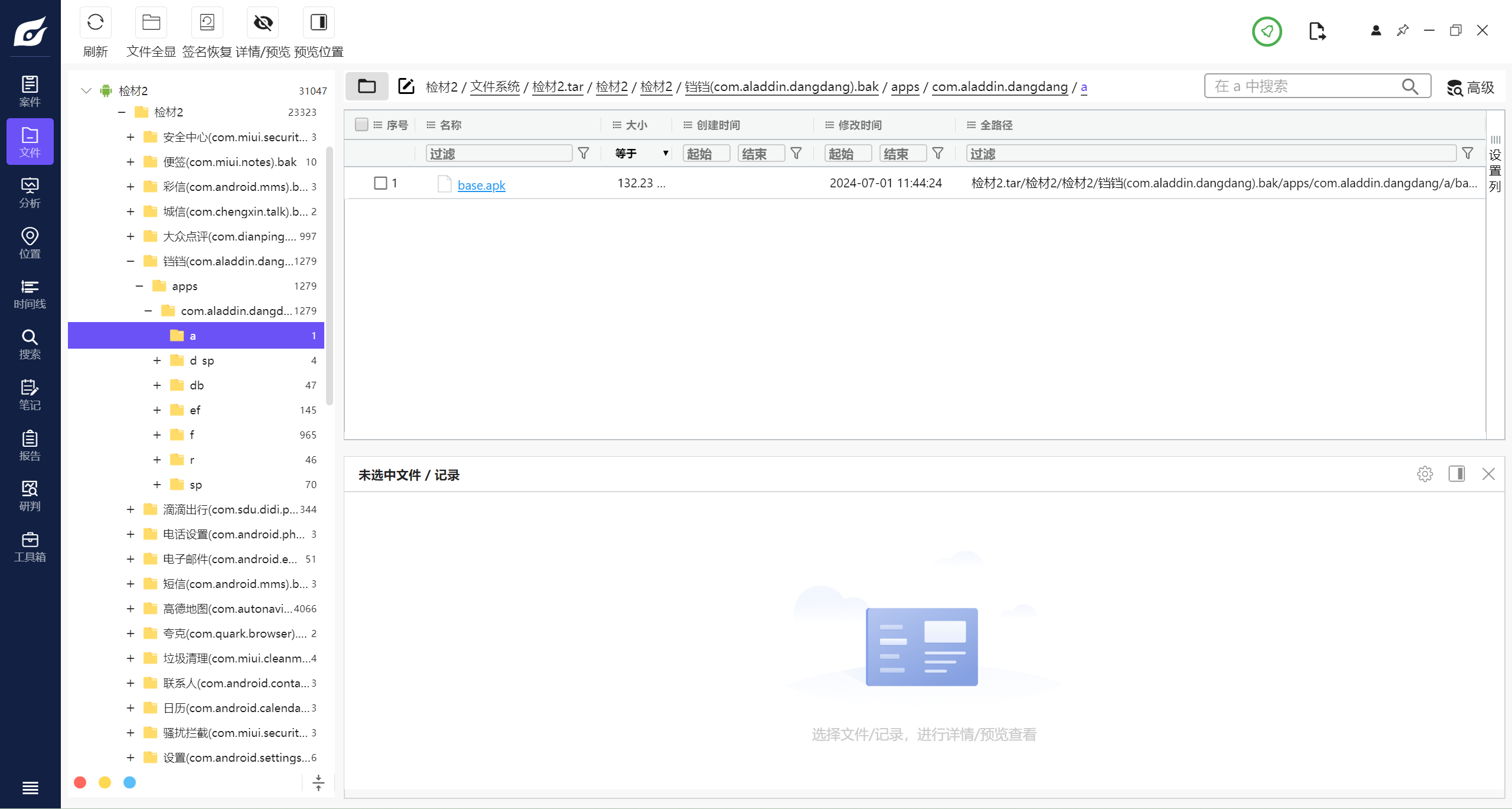

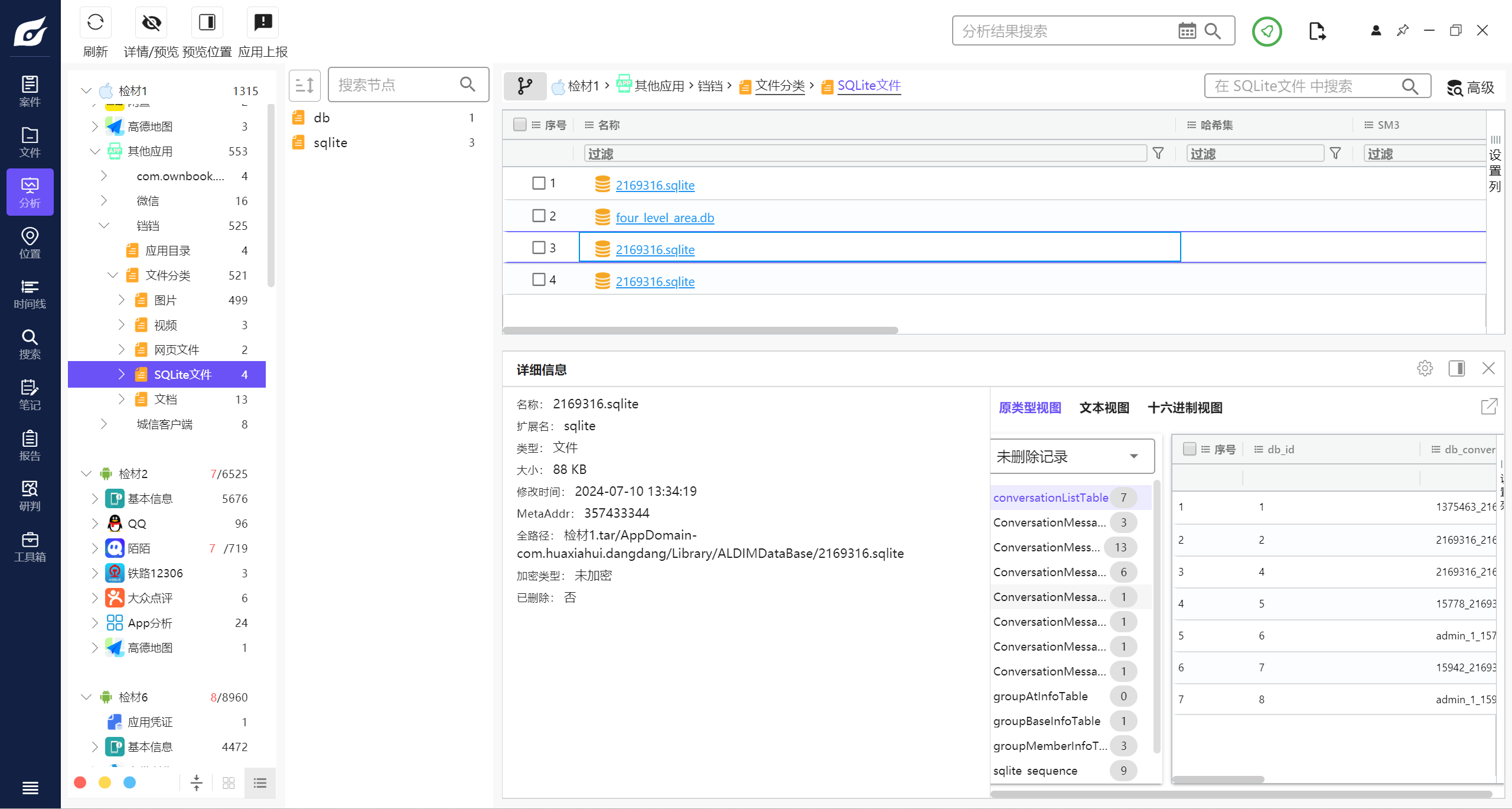

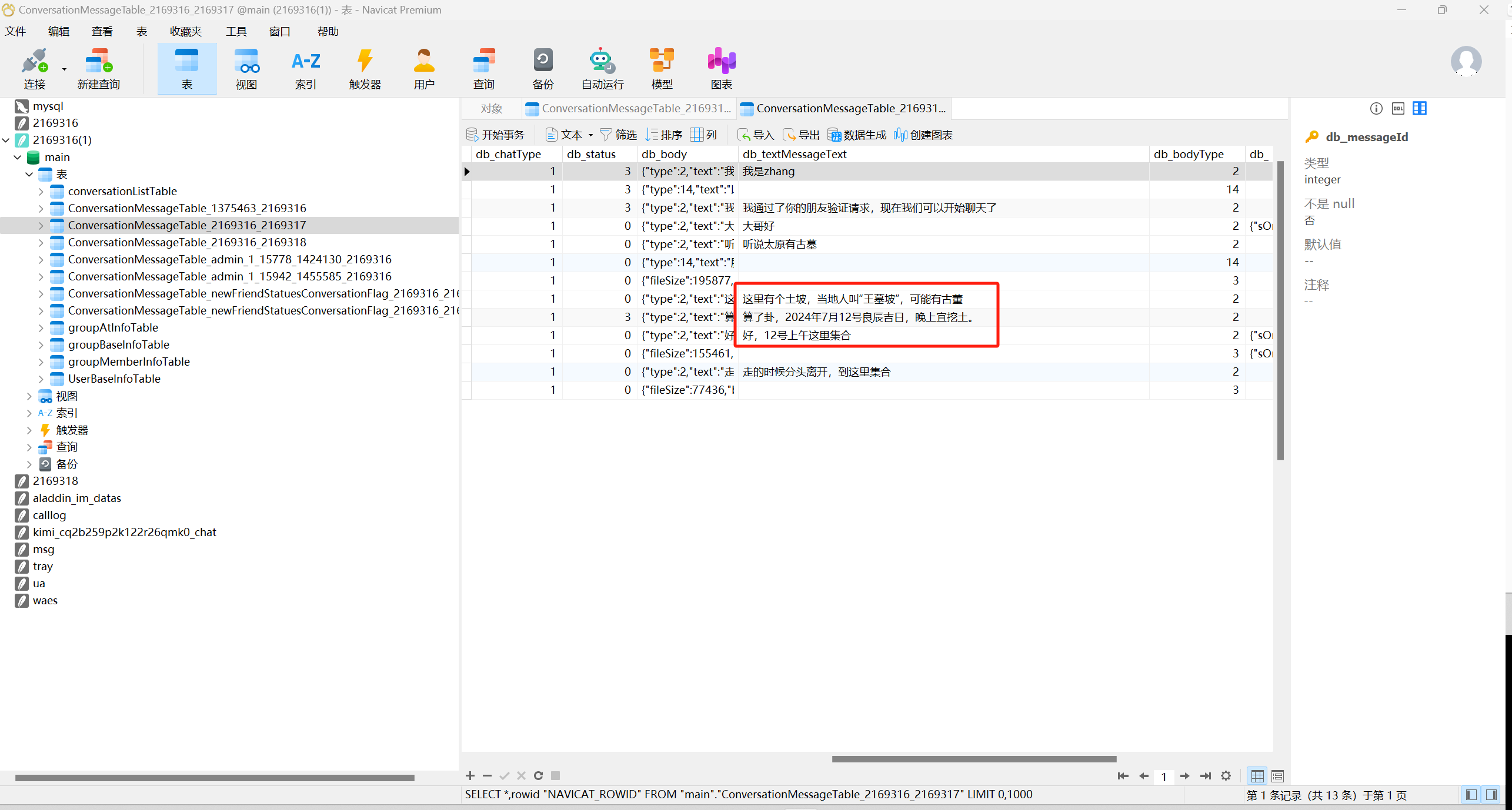

直接从分析结果中看到的QQ和陌陌中并没有关于盗墓的聊天记录 那就手动分析一下其他两个通讯app 先看铛铛

找到聊天记录数据库

导出 使用navicat分析

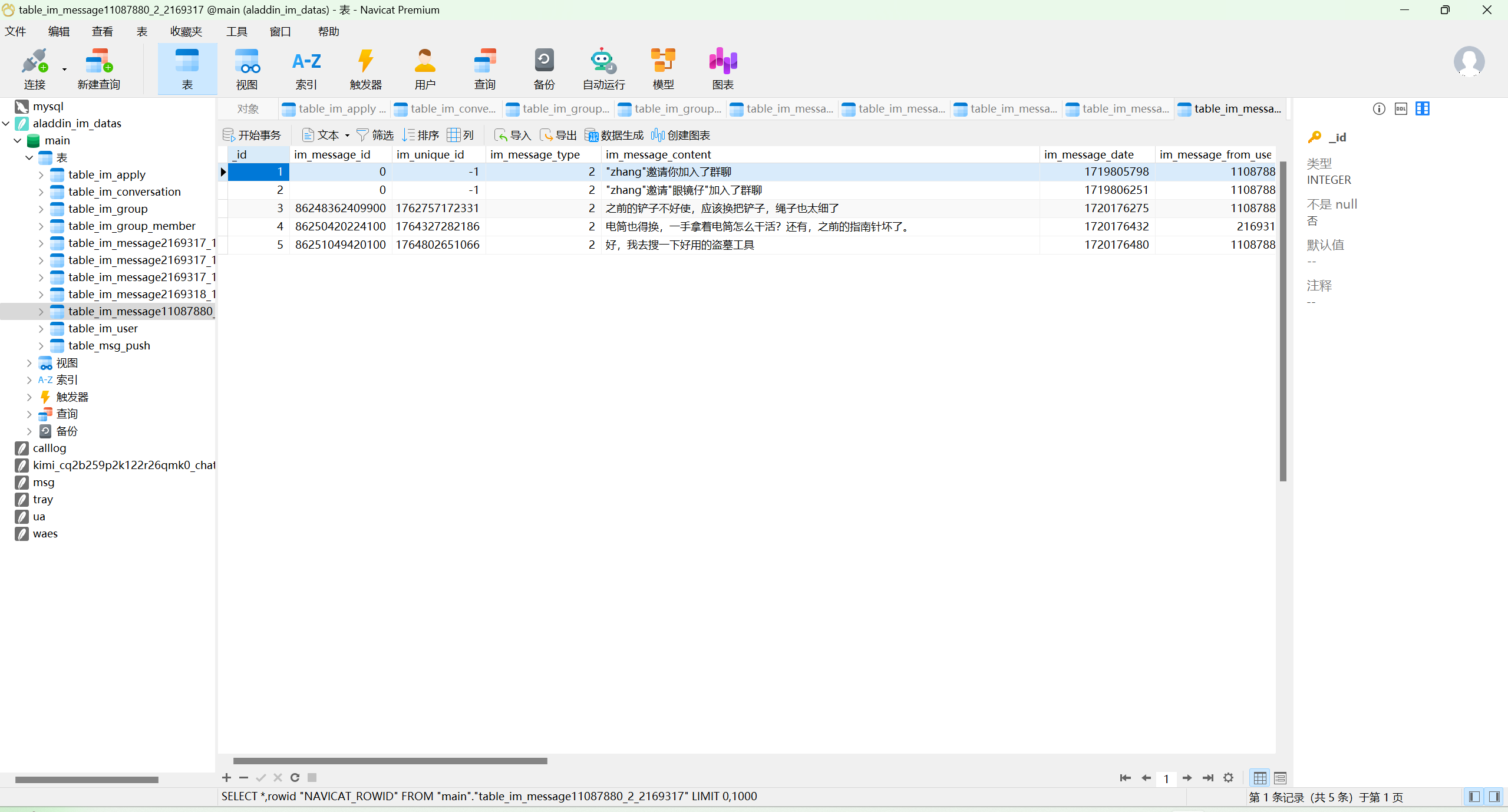

发现聊天内容与盗墓有关 再查看铛铛的应用版本

6、检材 2-盗墓团伙抱怨的工具有哪些(2 分)

铲子、绳子、电筒、指南针

接上题图 根据聊天内容语境 可以判断 抱怨的工具有铲子 绳子 电筒 指南针

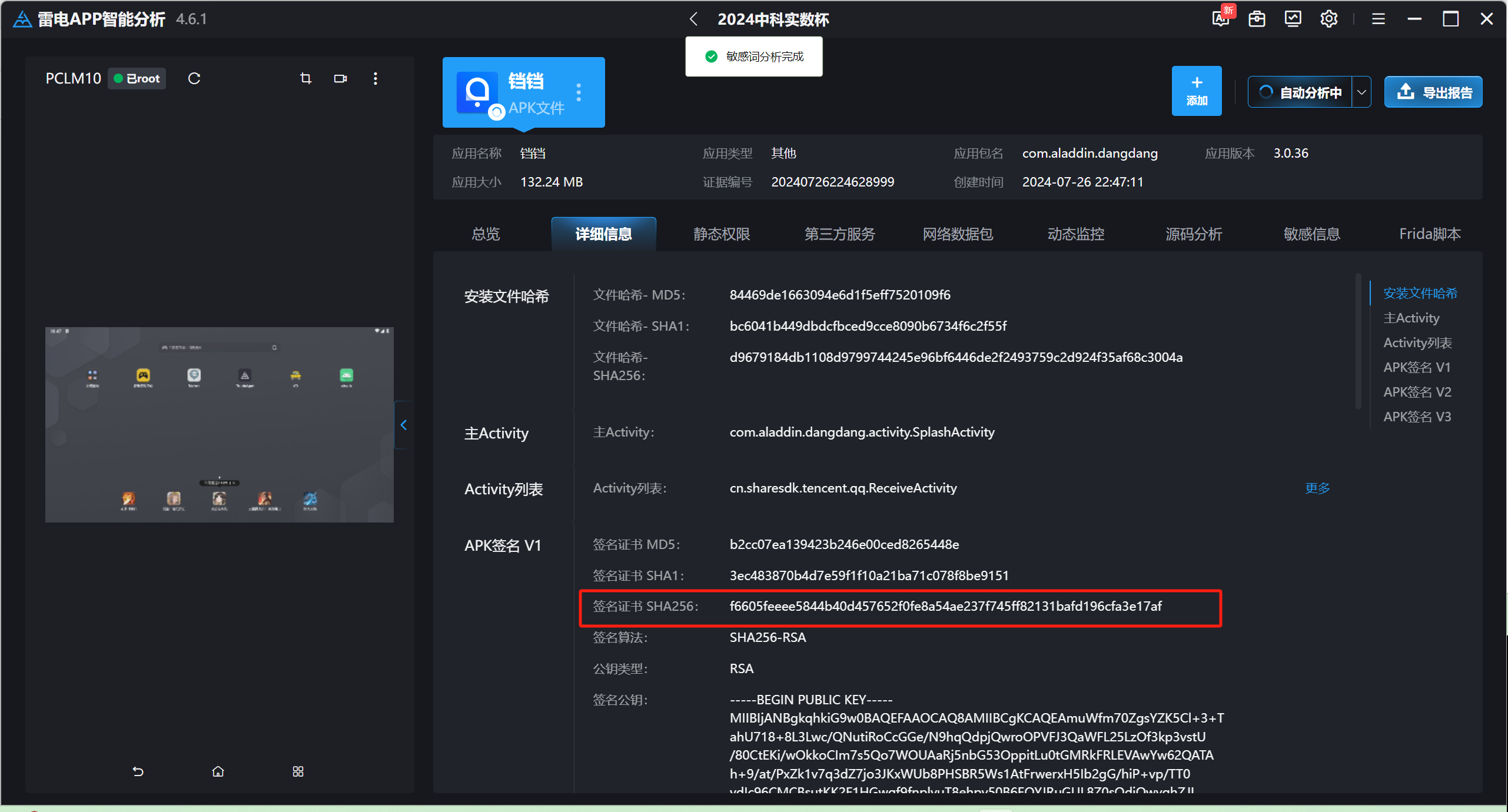

7.7、检材 2-盗墓团伙之间的通讯 APP 证书指纹 SHA256 值是多少?(格式:xx:xx…或 xxxx…)(5 分)

f6605feeee5844b40d457652f0fe8a54ae237f745ff82131bafd196cfa3e17af

直接在文件系统中找到铛铛的apk文件 导出后使用雷电进行分析

8、检材 3-硬盘的 MD5 值(1 分)

01A2CDF623353043053ED37A7519265B

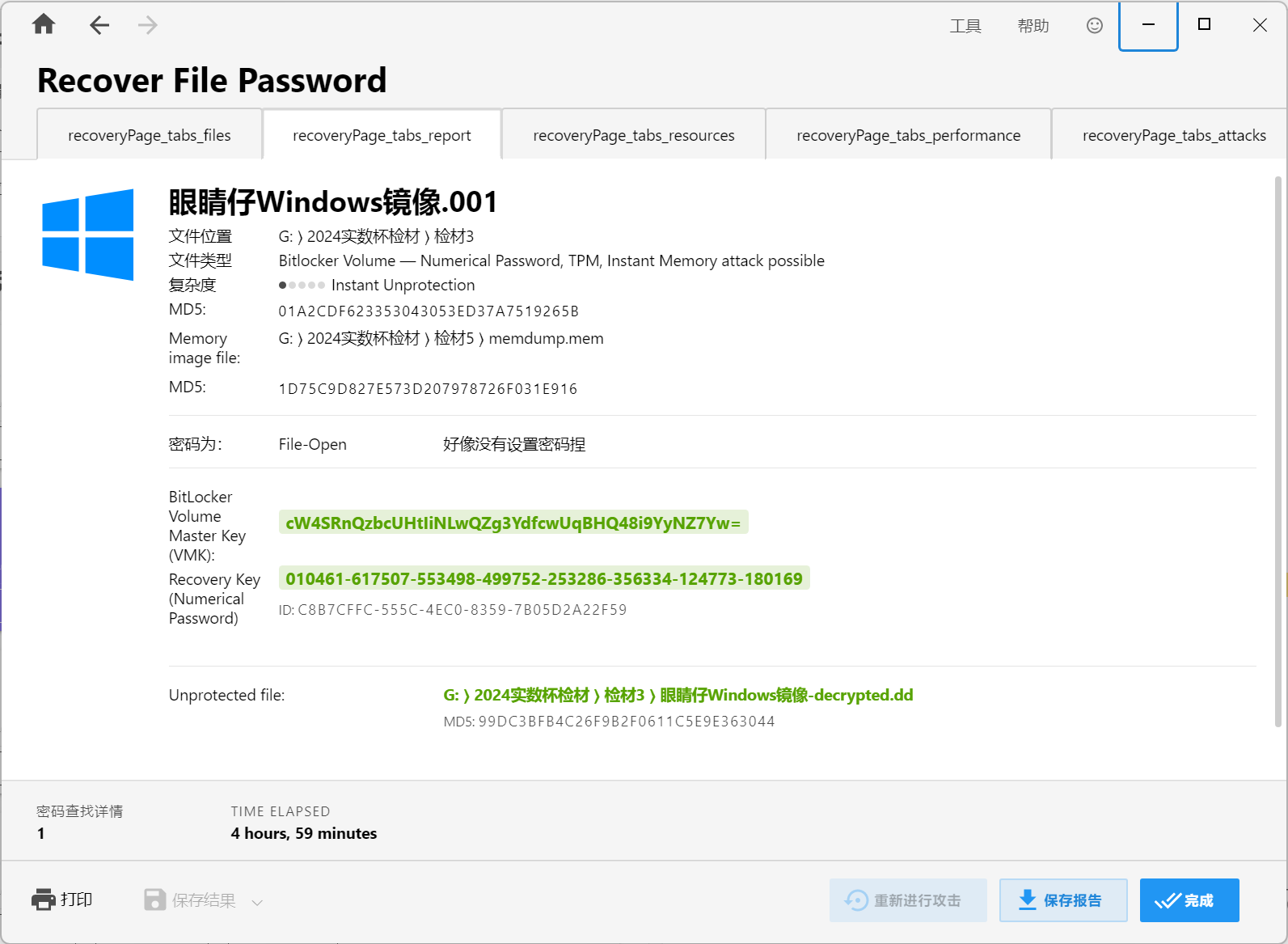

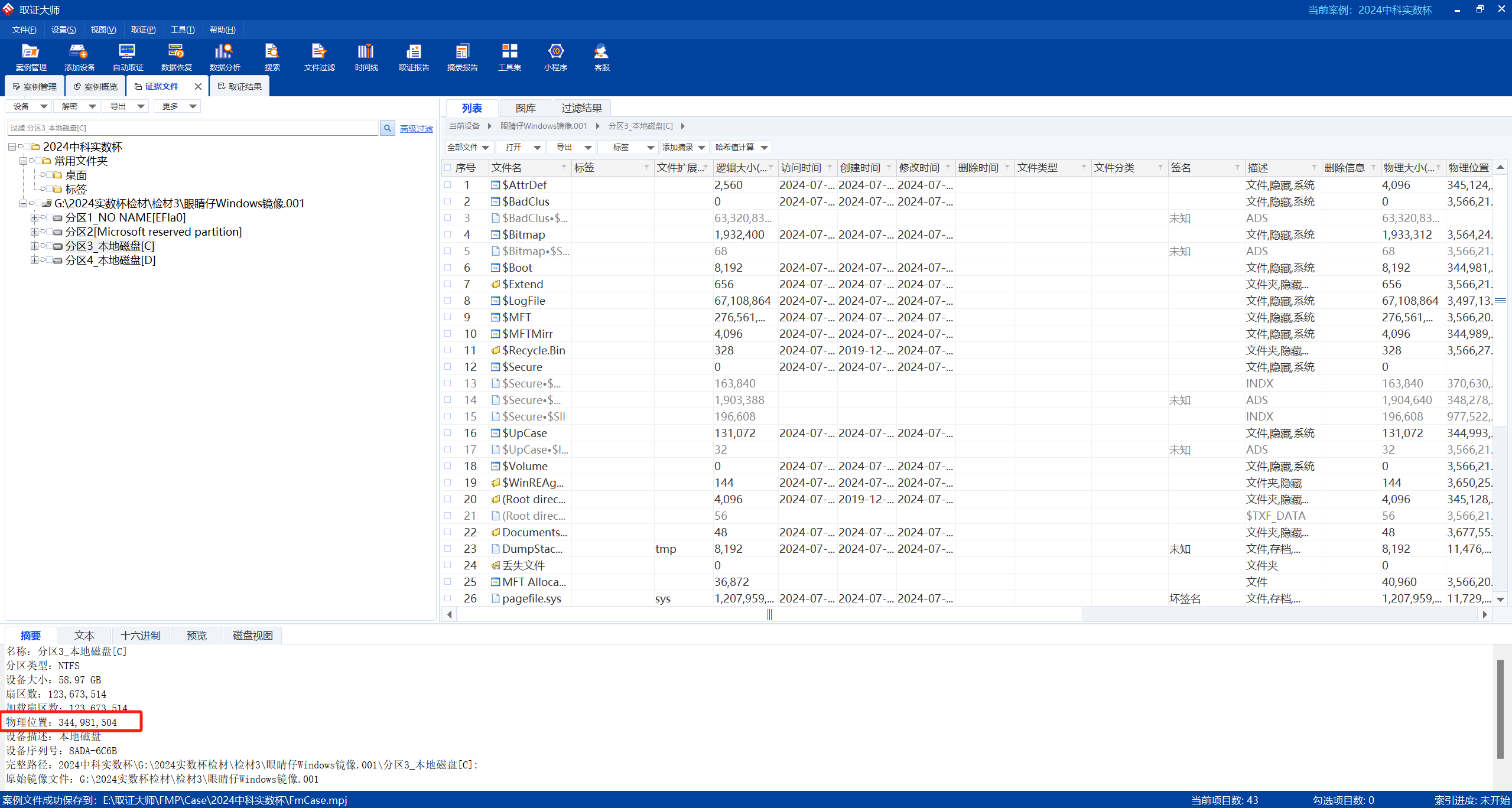

9、检材 3-硬盘系统分区的起始位置(1 分)

344,981,504

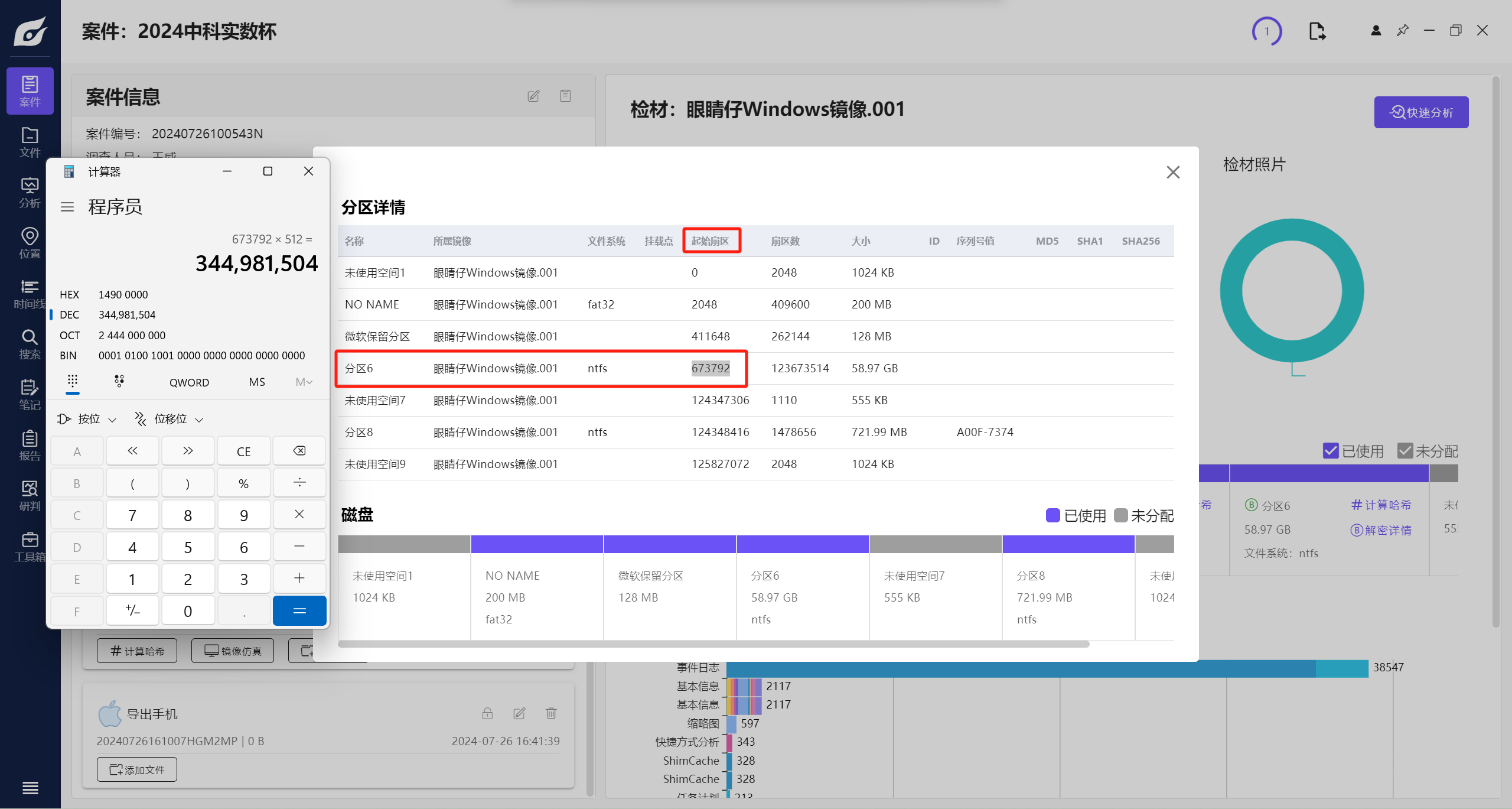

检材3 windows计算机的C盘存在bitlocker加密 这里提供几种解密方法

一、取证大师小程序

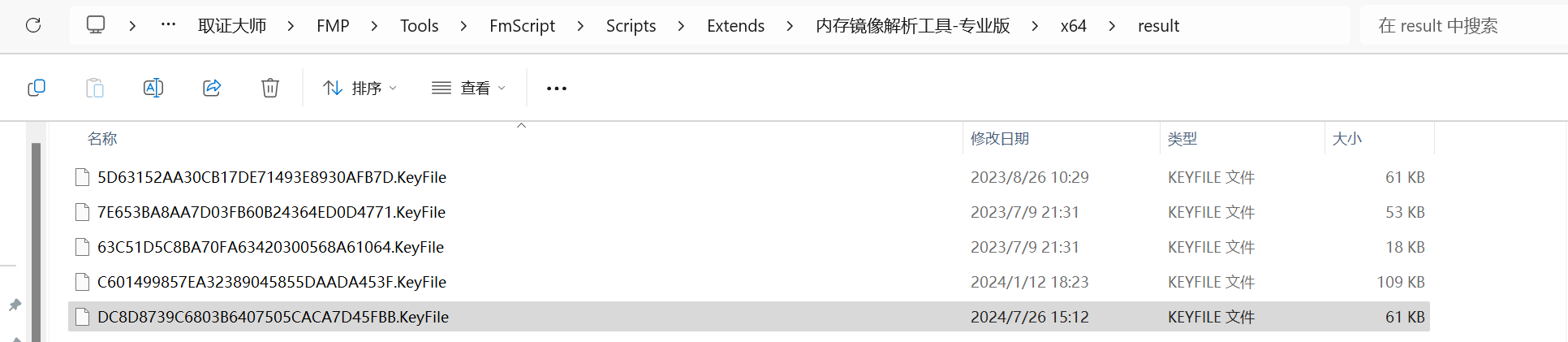

因为这里给我们提供了计算机的内存镜像 取证大师内存取证小程序可以直接从里面提取出bitlocker解密密钥文件 但是这个缺点是这个密钥文件只能在取证大师中使用 火眼是用不了的

路径是

E:\取证大师\FMP\Tools\FmScript\Scripts\Extends\内存镜像解析工具-专业版\x64\result\DC8D8739C6803B6407505CACA7D45FBB.KeyFile

直接在取证大师中导入就可以使用

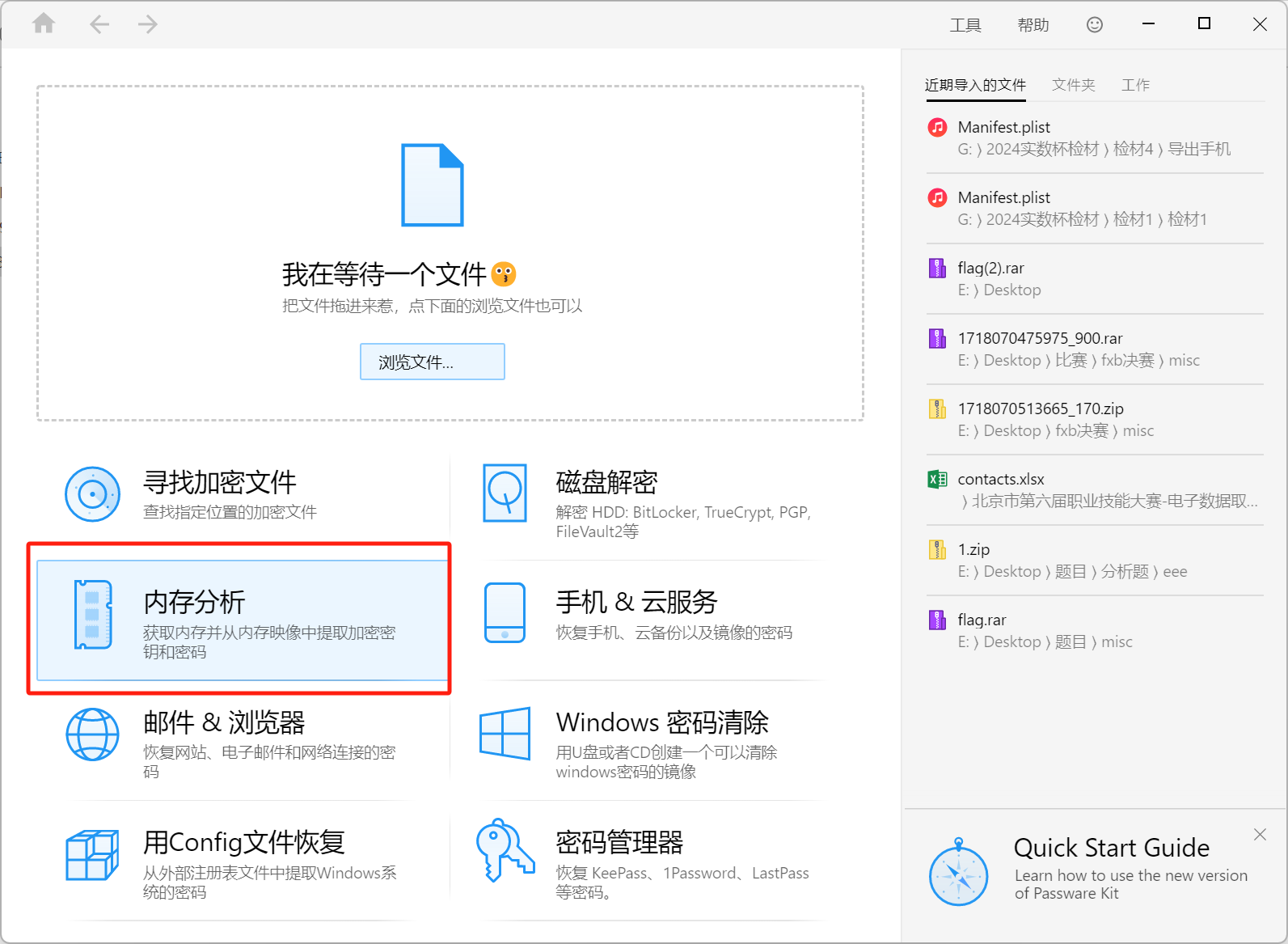

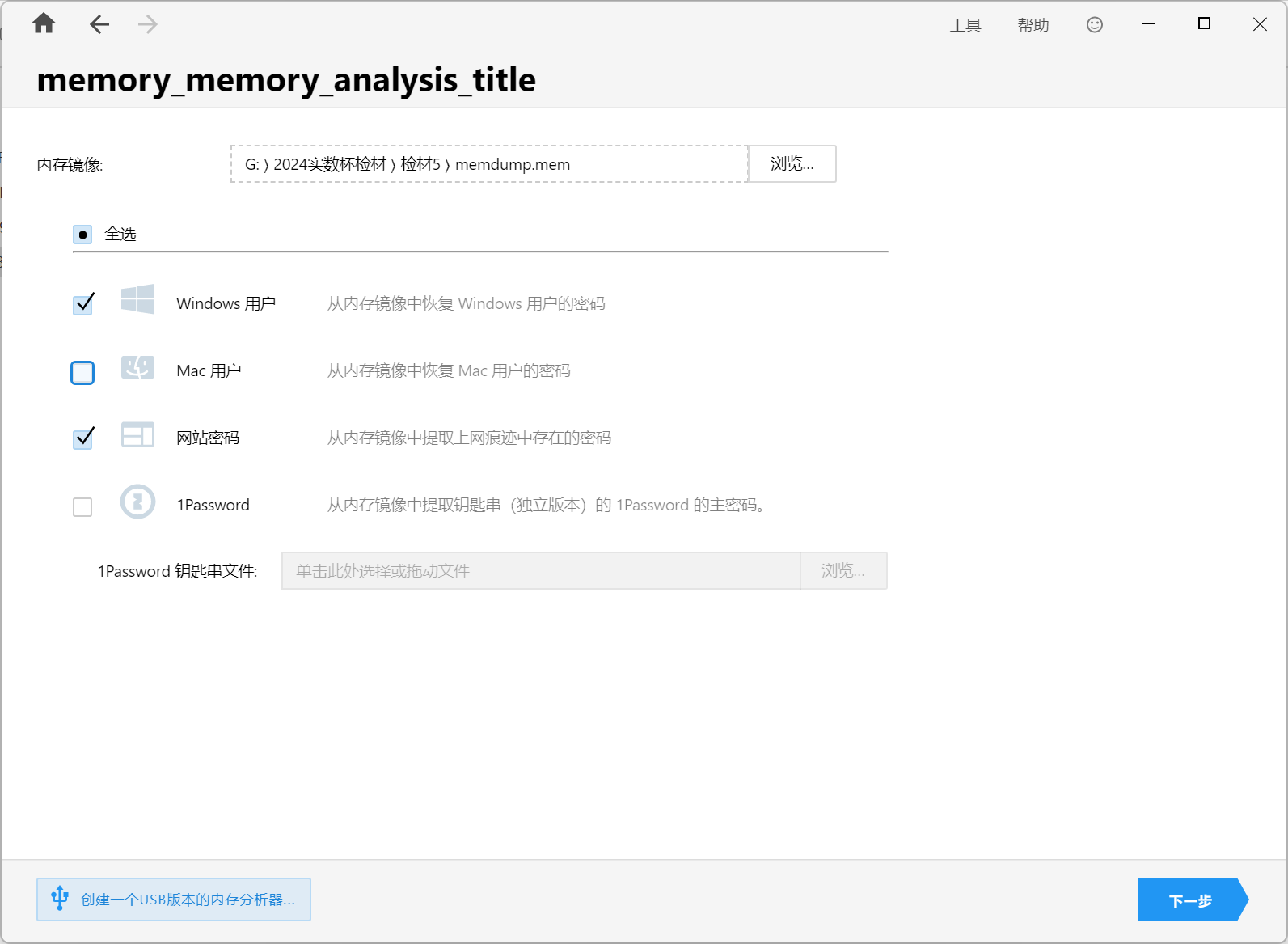

二、passwarekit爆破密钥

爆破出恢复密钥是

010461-617507-553498-499752-253286-356334-124773-180169

将这个恢复密钥导入到火眼或者取证大师中都可以进行bitlocker解密

三、生成去掉bitlocker加密的镜像

在使用passwarekit爆破结束之后 会生成一个C盘已经去掉bitlocker加密的镜像 也可以在拿这个镜像进行取证分析

在解开bitlocker加密之后 就可以对检材3进行正常的一套分析

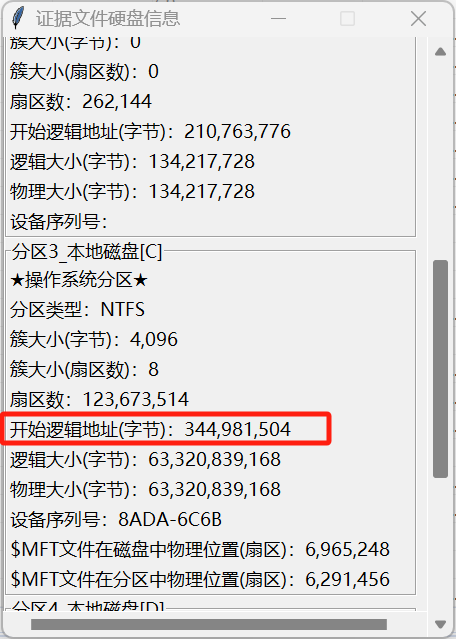

系统分区的起始位置 其实问的就是C盘的起始位置 也有很多方法

火眼

火眼里面提供的是起始扇区 记得要乘上512

取证大师

证据文件硬盘信息小程序

这是取证大师中的小程序 比较方便

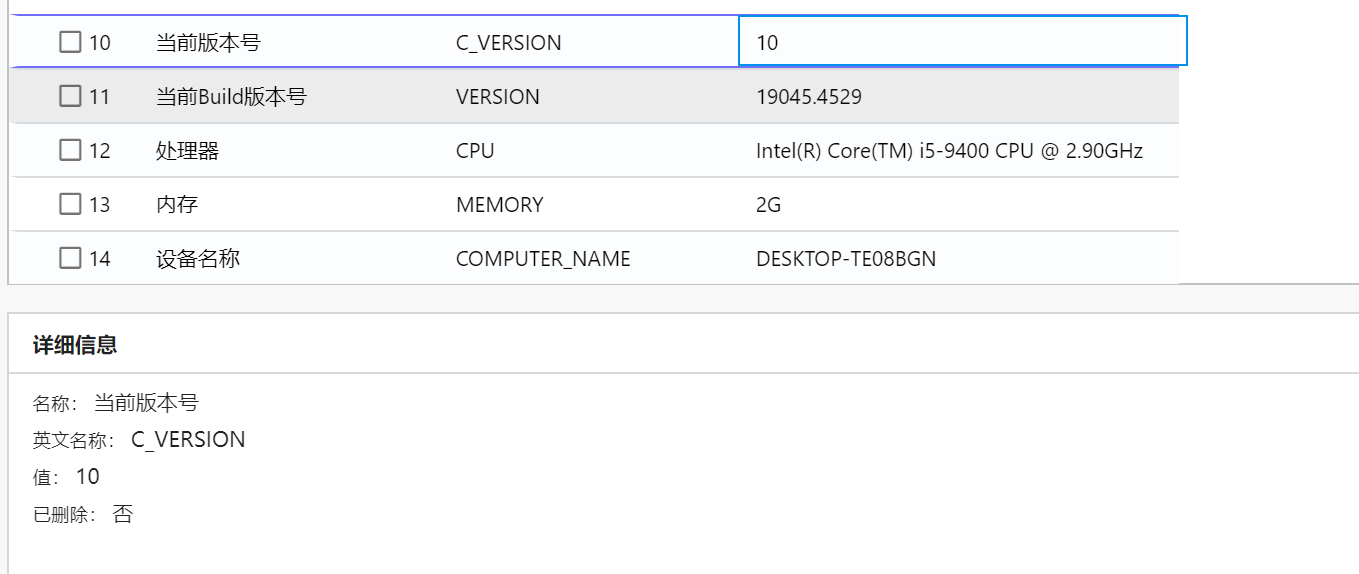

10、检材 3-系统的当前版本是多少(1 分)

10

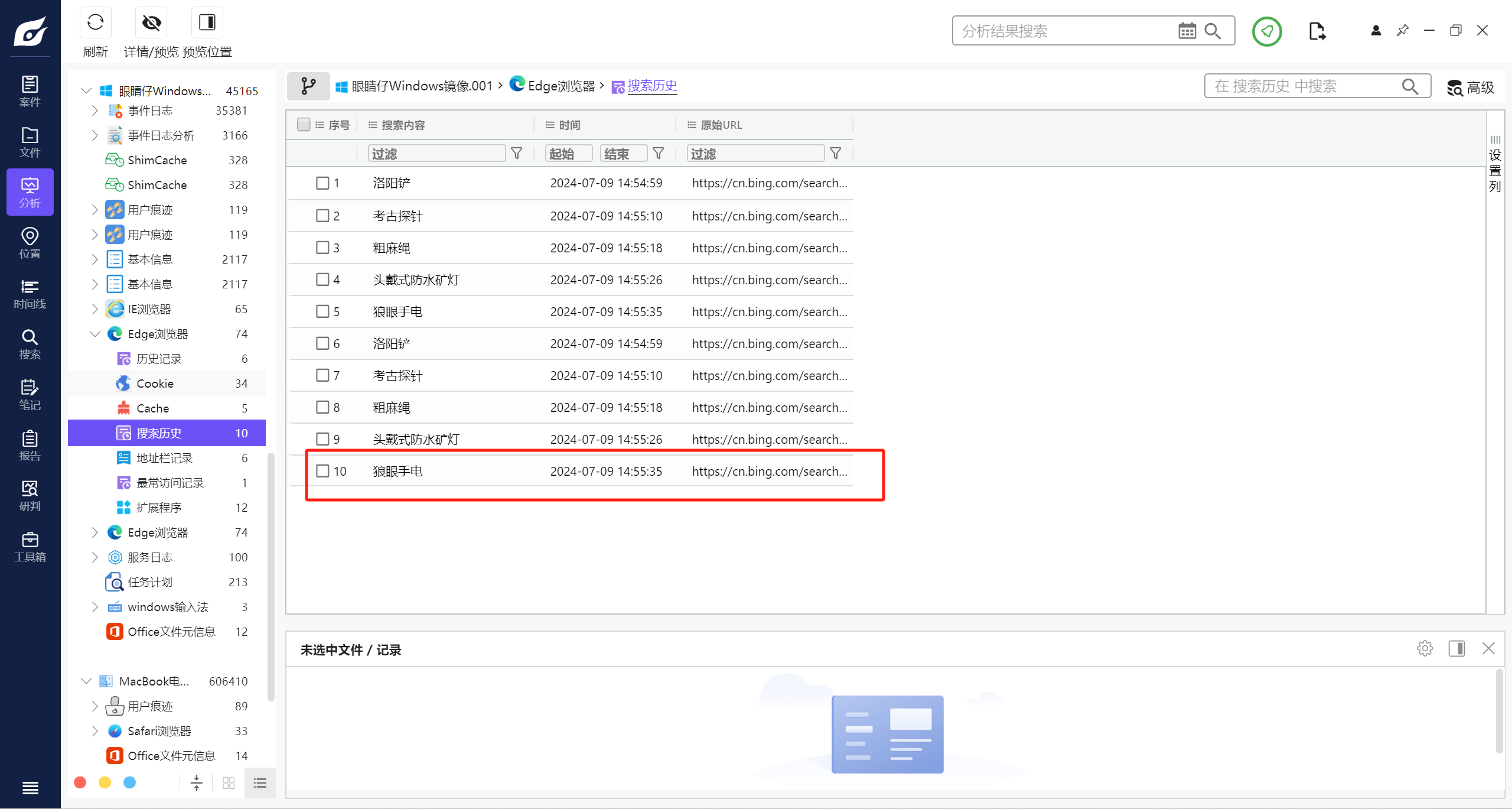

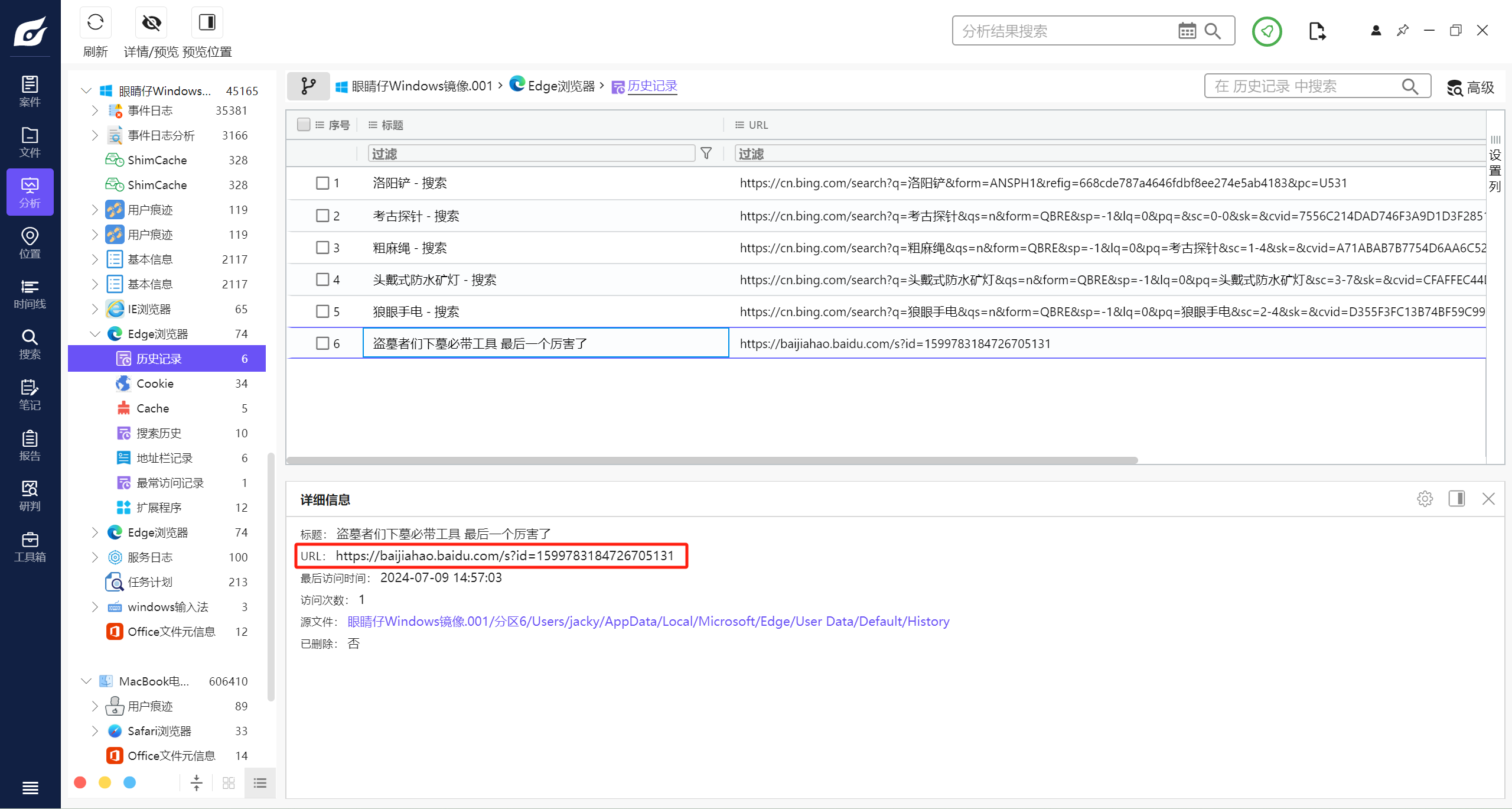

11、检材 3-Edge 浏览器最后一次搜索过的关键词是什么(1 分)

狼眼手电

12、检材 3-Edge 浏览器最后一次访问过的与盗墓及文物有关的网站 URL(1 分)

https://baijiahao.baidu.com/s?id=1599783184726705131

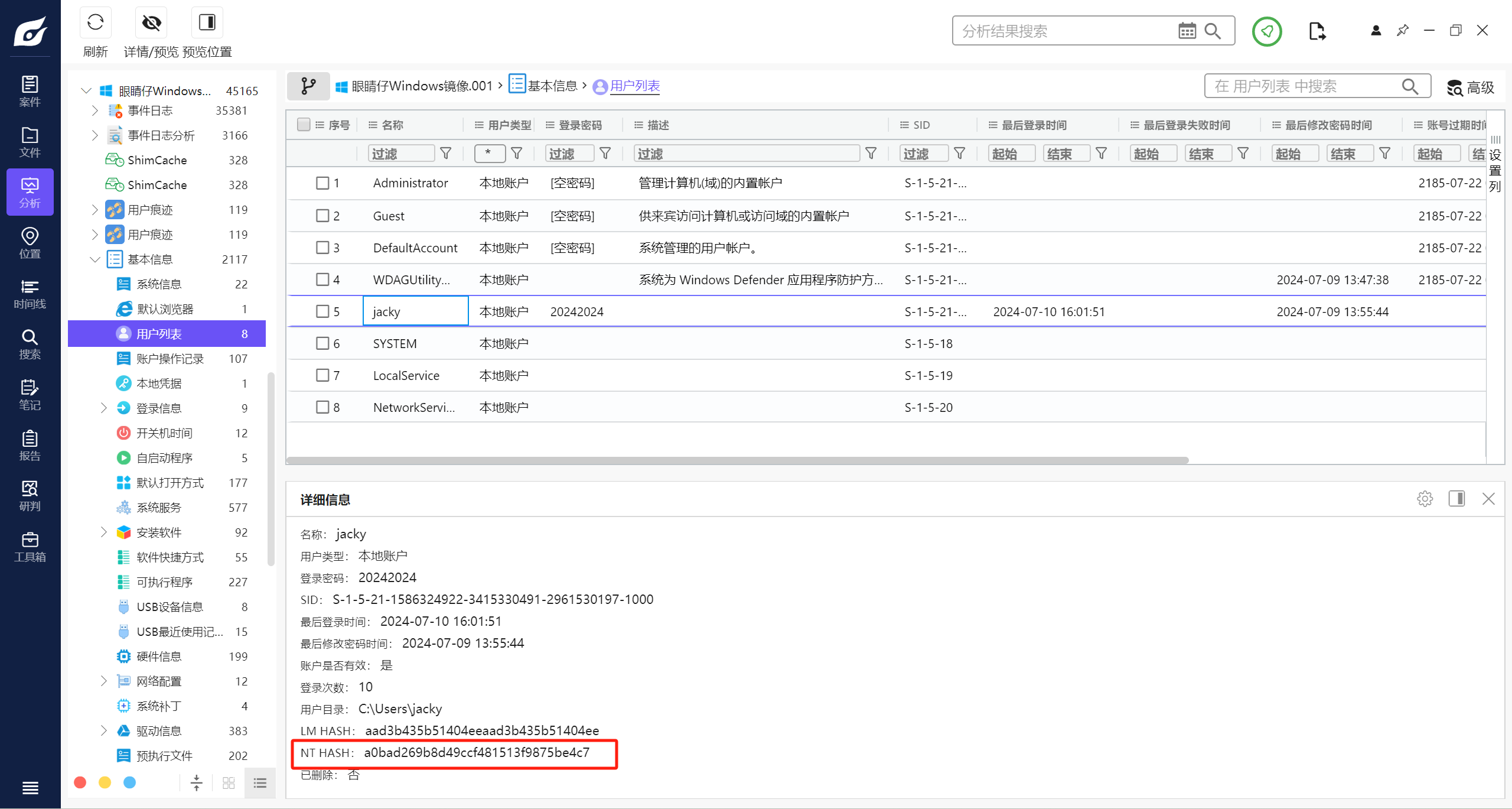

13、检材 3-主用户的 NT 密码哈希值(2 分)

a0bad269b8d49ccf481513f9875be4c7

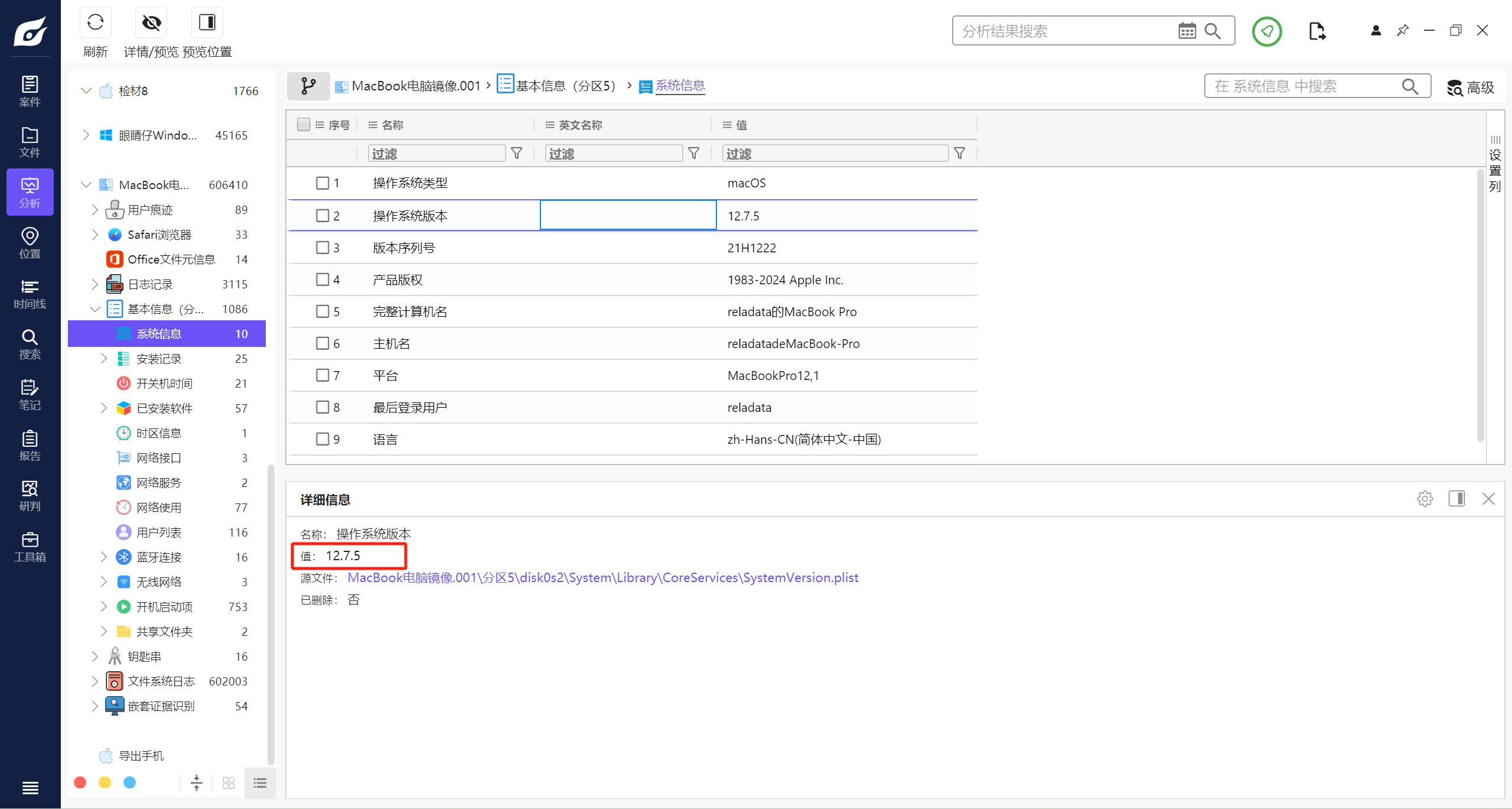

14、检材 4-Mac OS 的版本号(格式:x.x.x)(1 分)

12.7.5

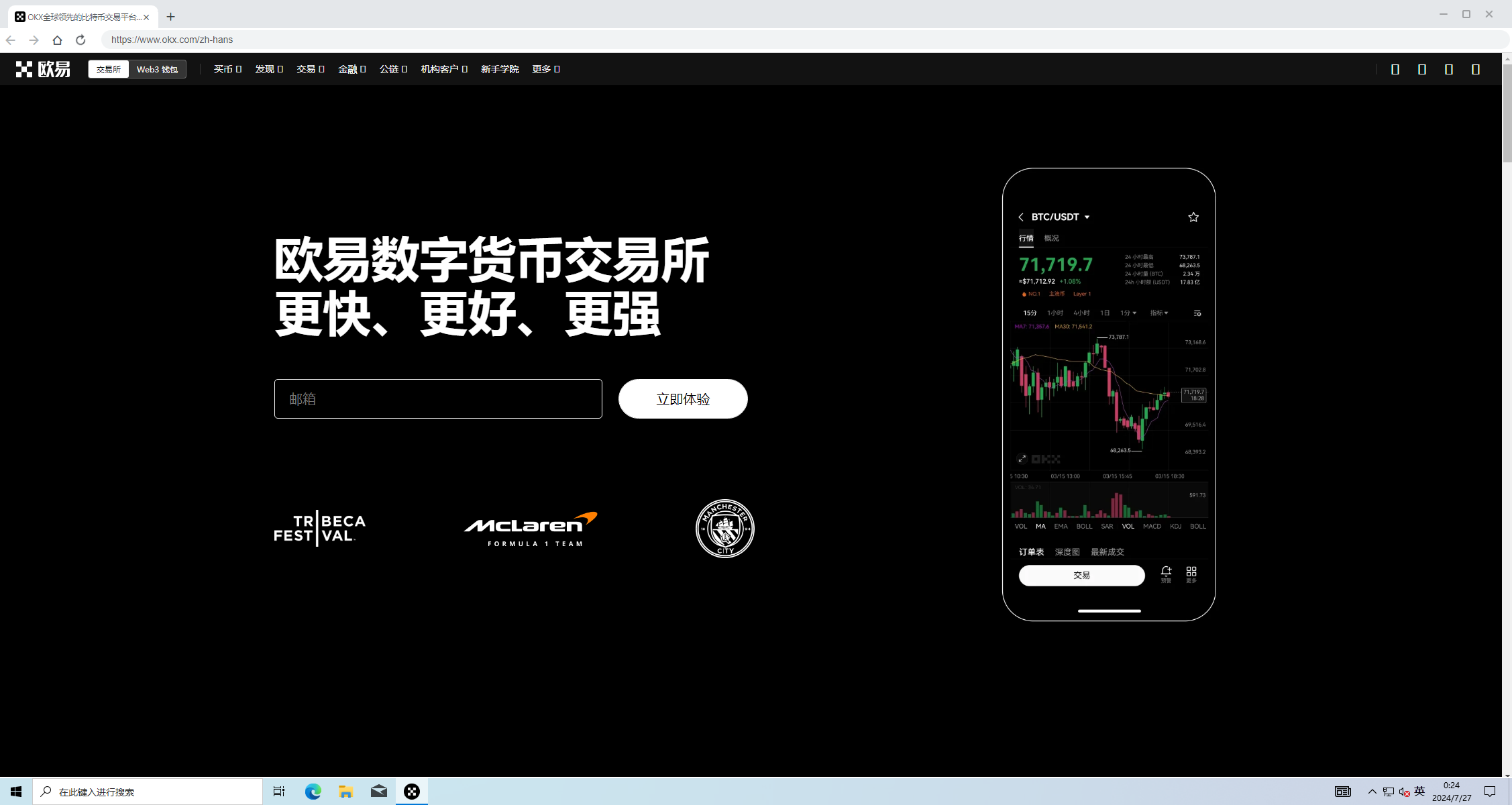

15、检材 4-加密货币软件的名字(1 分)

OKX

对检材4macbook 笔记本进行仿真 看到桌面有一个OKX网页 访问一下

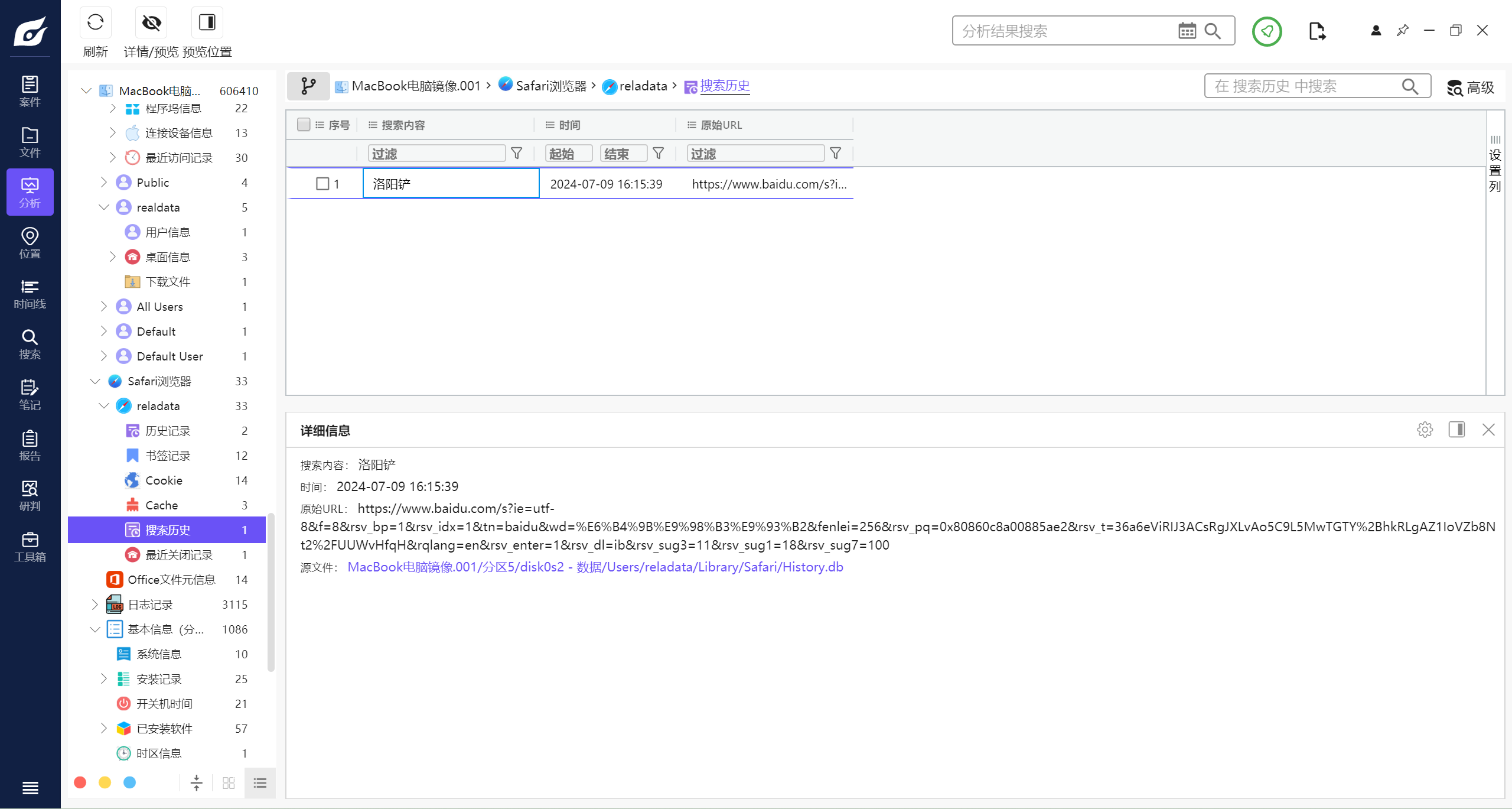

16、检材 4-Safari 浏览器最后一次搜索过的关键词是什么(1 分)

洛阳铲

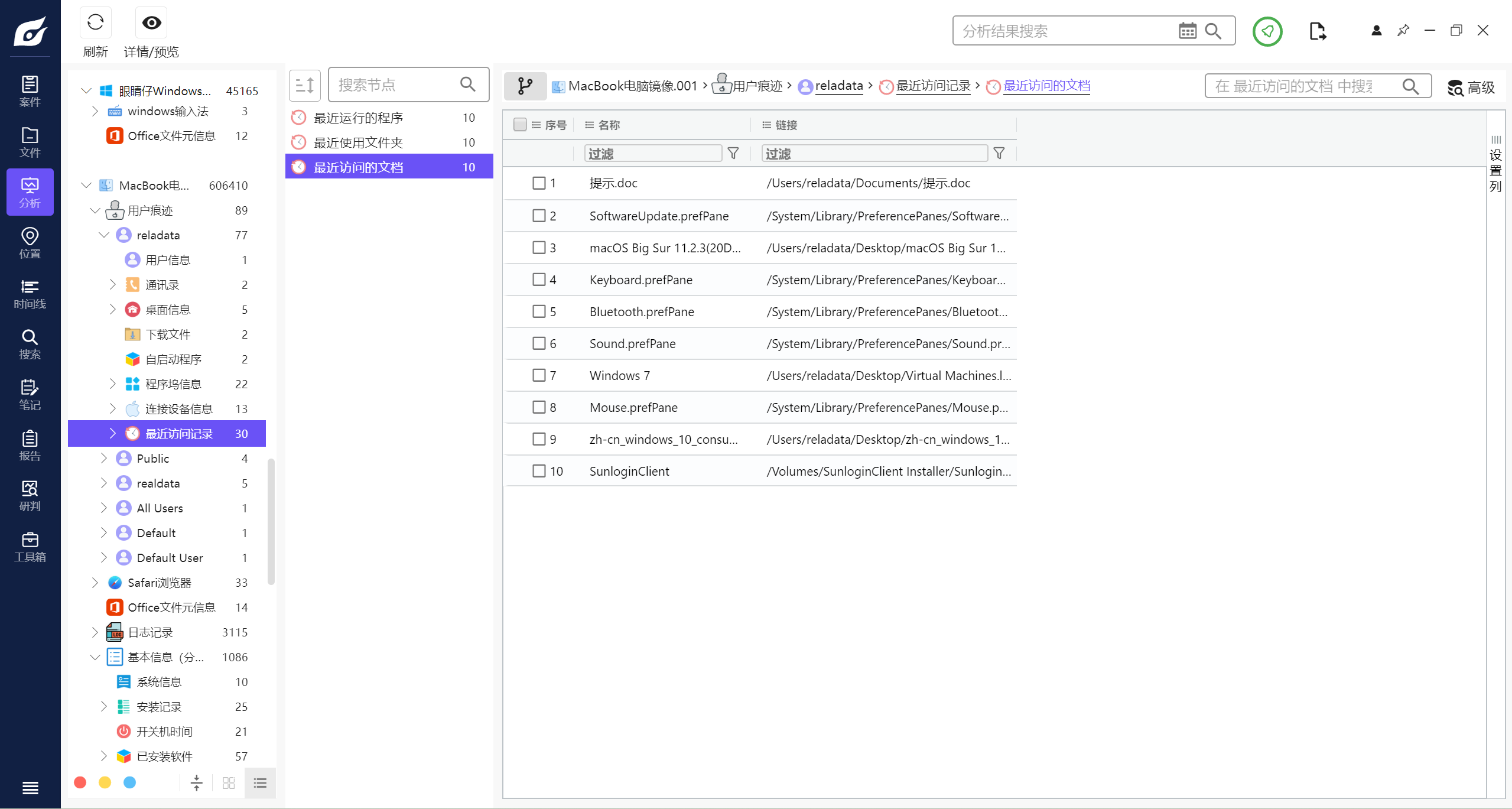

17、检材 4-MacBook pro 最后一次访问的文件名(2 分)

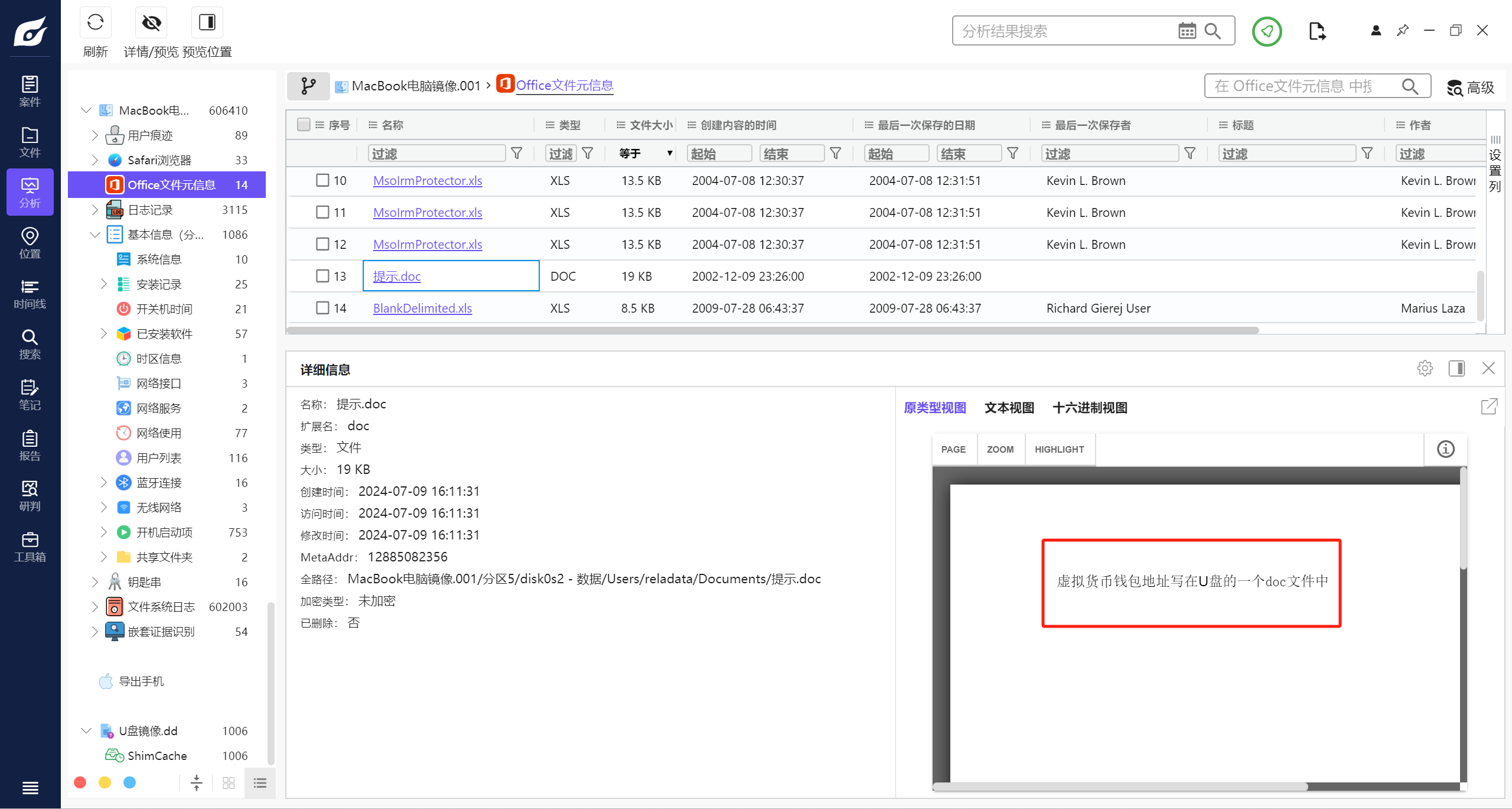

提示.doc

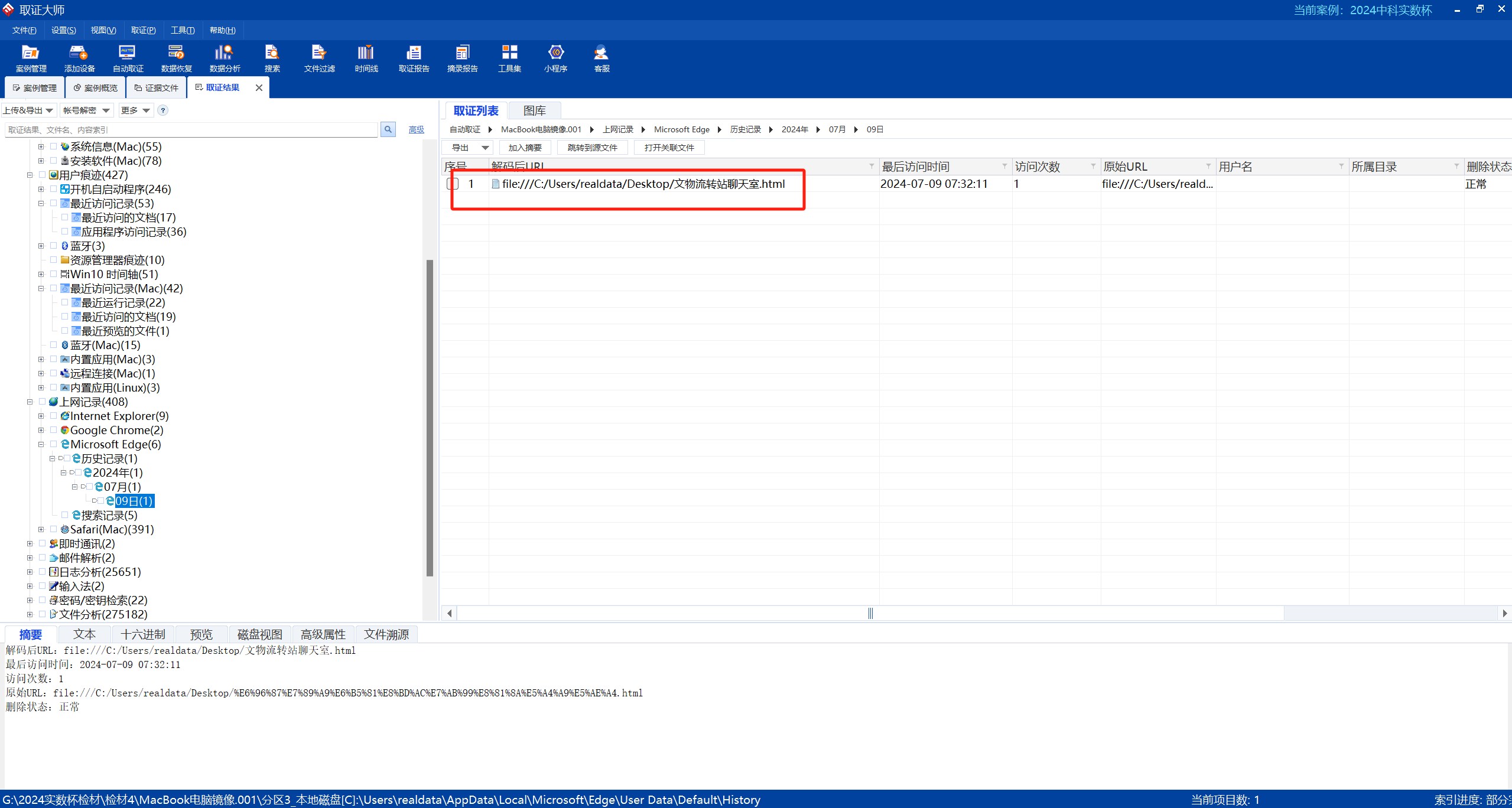

18、检材 4-Edge 浏览器最后一次访问过的与盗墓及文物有关的网站(2 分)

文物流转聊天室.html

19、盗墓团伙最近一次盗墓日期是?(格式:yyyymmdd)(3 分)

20240712

从检材一的铛铛聊天数据库中找到一段关于盗墓的聊天记录

20、盗墓团伙最近一次盗的墓名是?(3 分)

王墓坡

接上题图

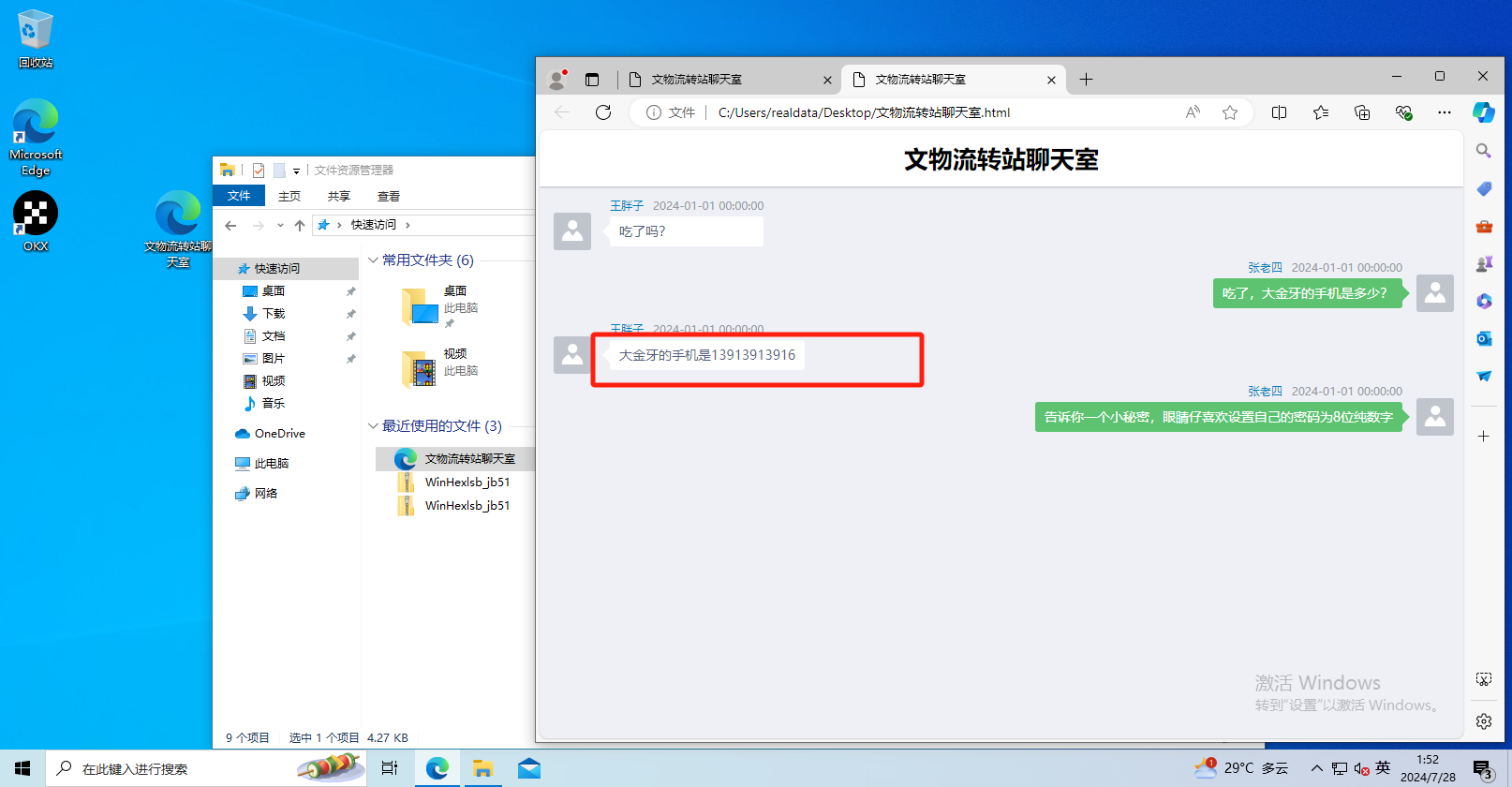

21、大金牙的手机号码是什么?(5 分)

13913913916

在检材四分析出的文物中转站聊天室.html中找到

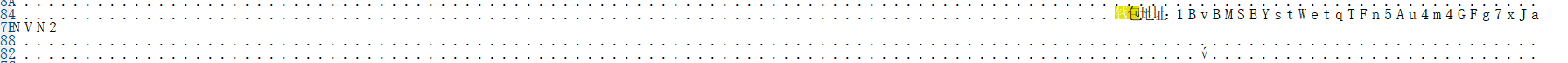

22、检材 7-虚拟货币钱包的地址(5 分)

1BvBMSEYstWetqTFn5Au4m4GFg7xJaNVN2

检材七是U盘镜像 根据在检材四找到的提示.doc的内容

那直接取证大师原始数据搜索即可

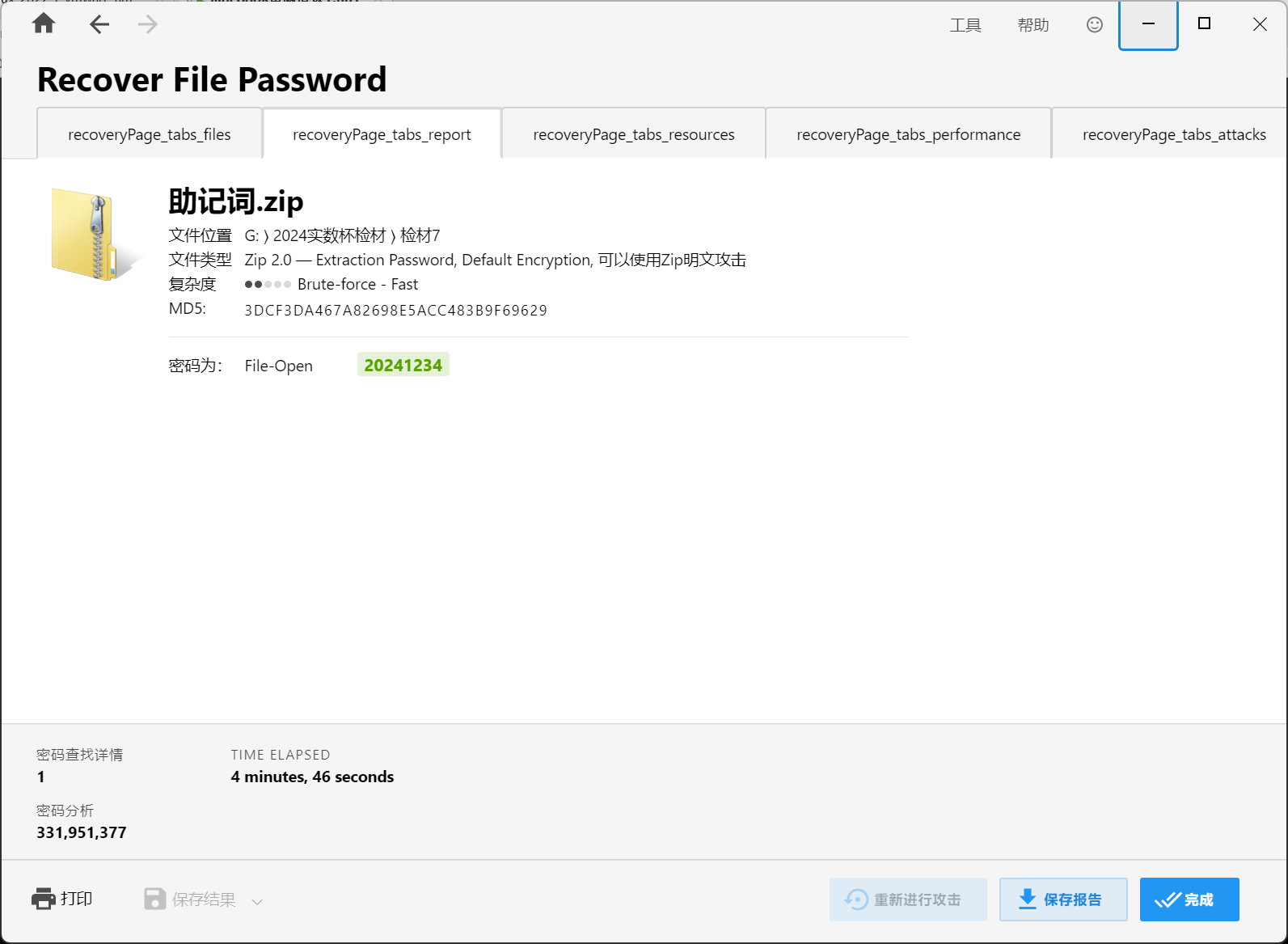

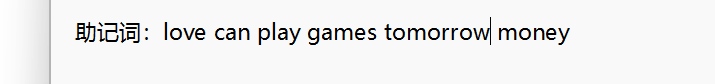

23、检材 7-虚拟货币助记词(5 分)

love can play games tomorrow money

直接分析U盘就可以找到一个助记词.zip 发现有密码 直接拿来爆破就好

解压就有助记词

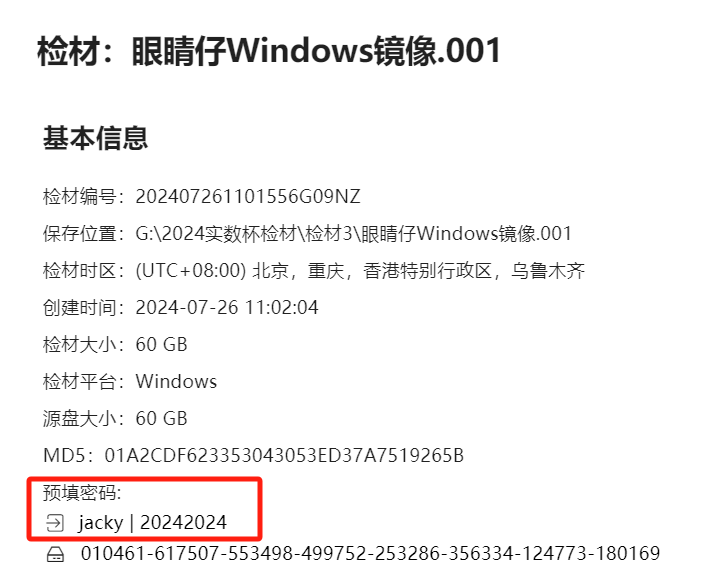

24、检材 3-系统登陆密码(5 分)

20242024

检材三是windows镜像 在拿进去分析的时候密码就跑出来了

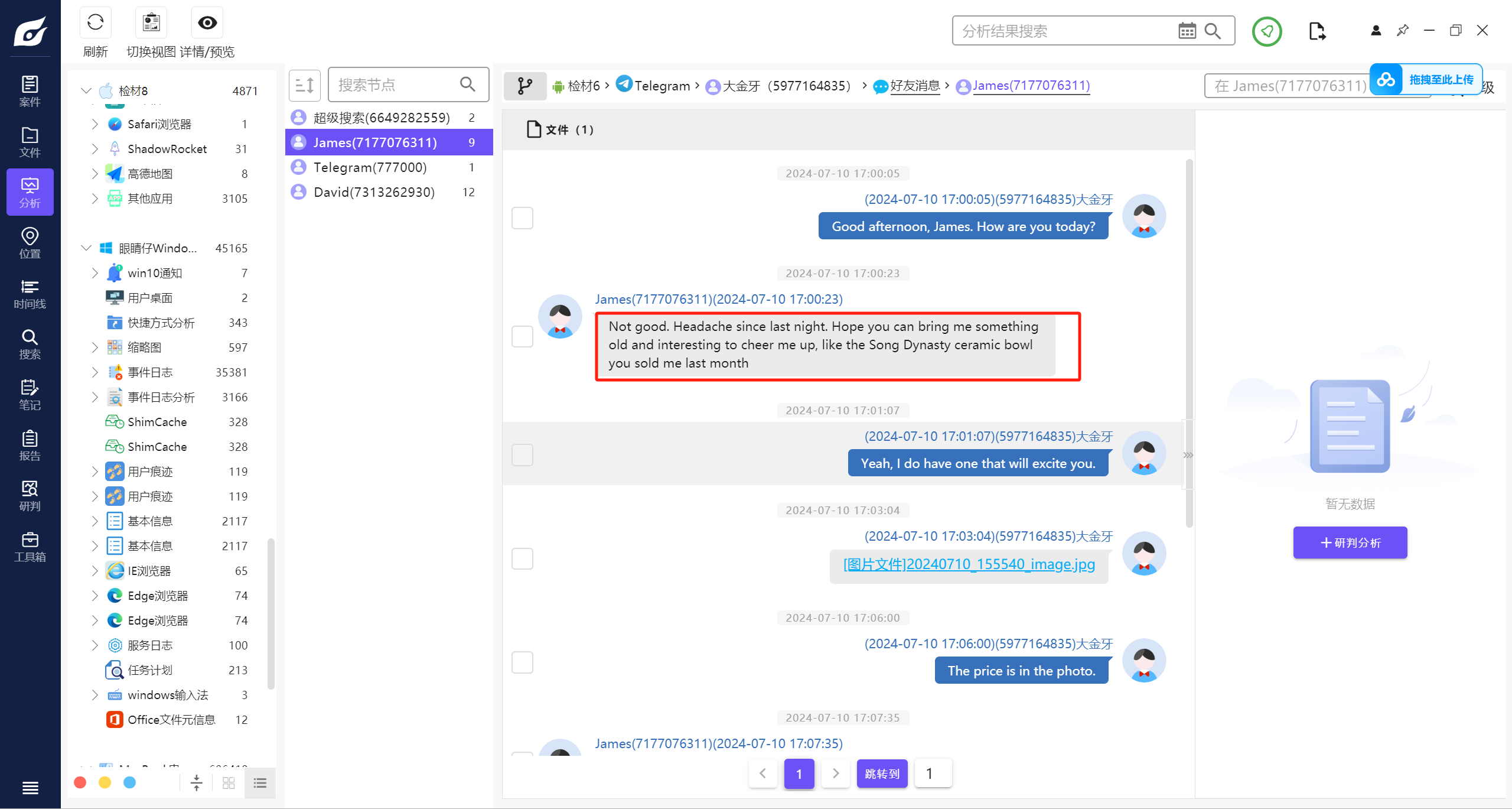

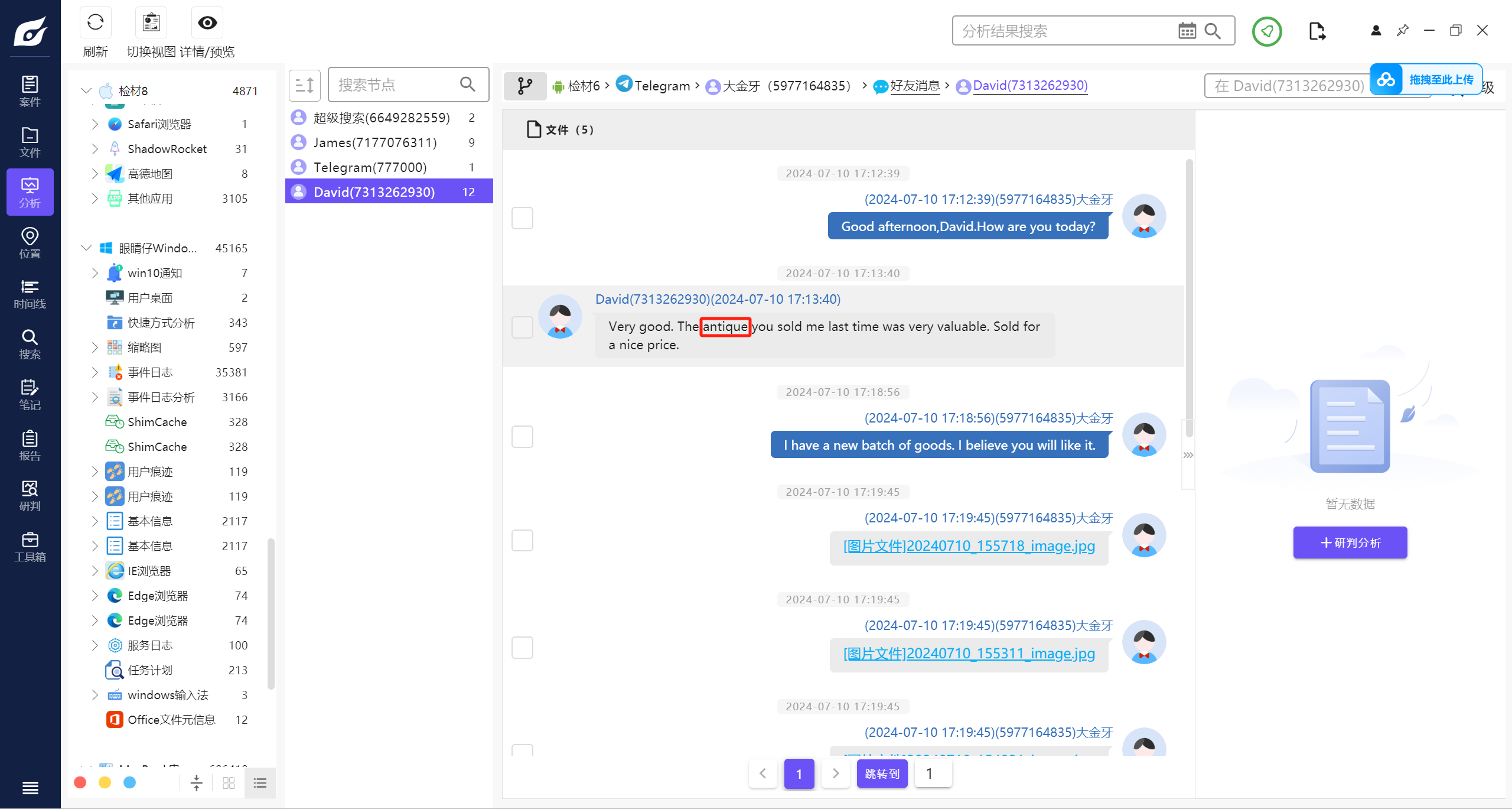

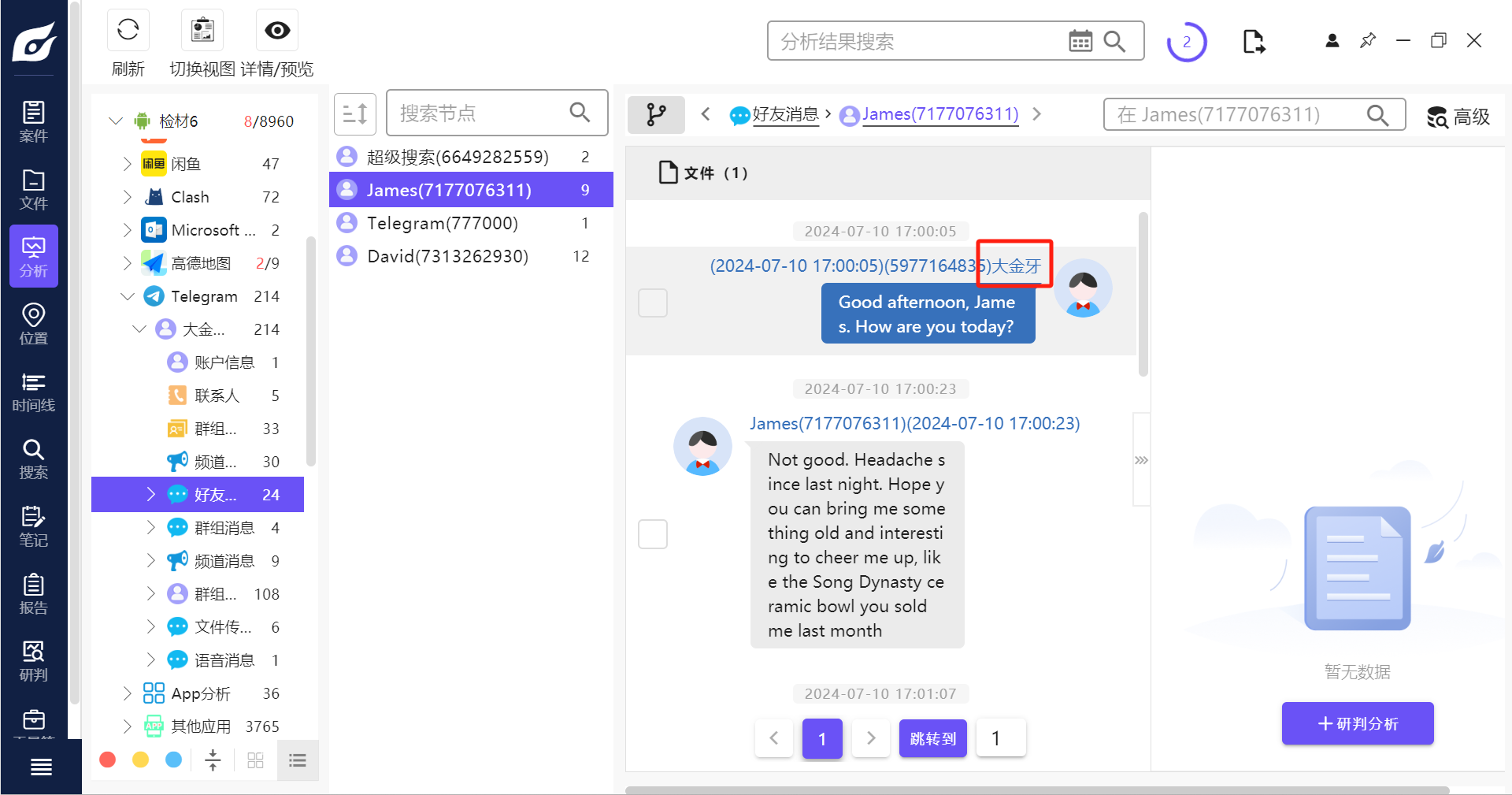

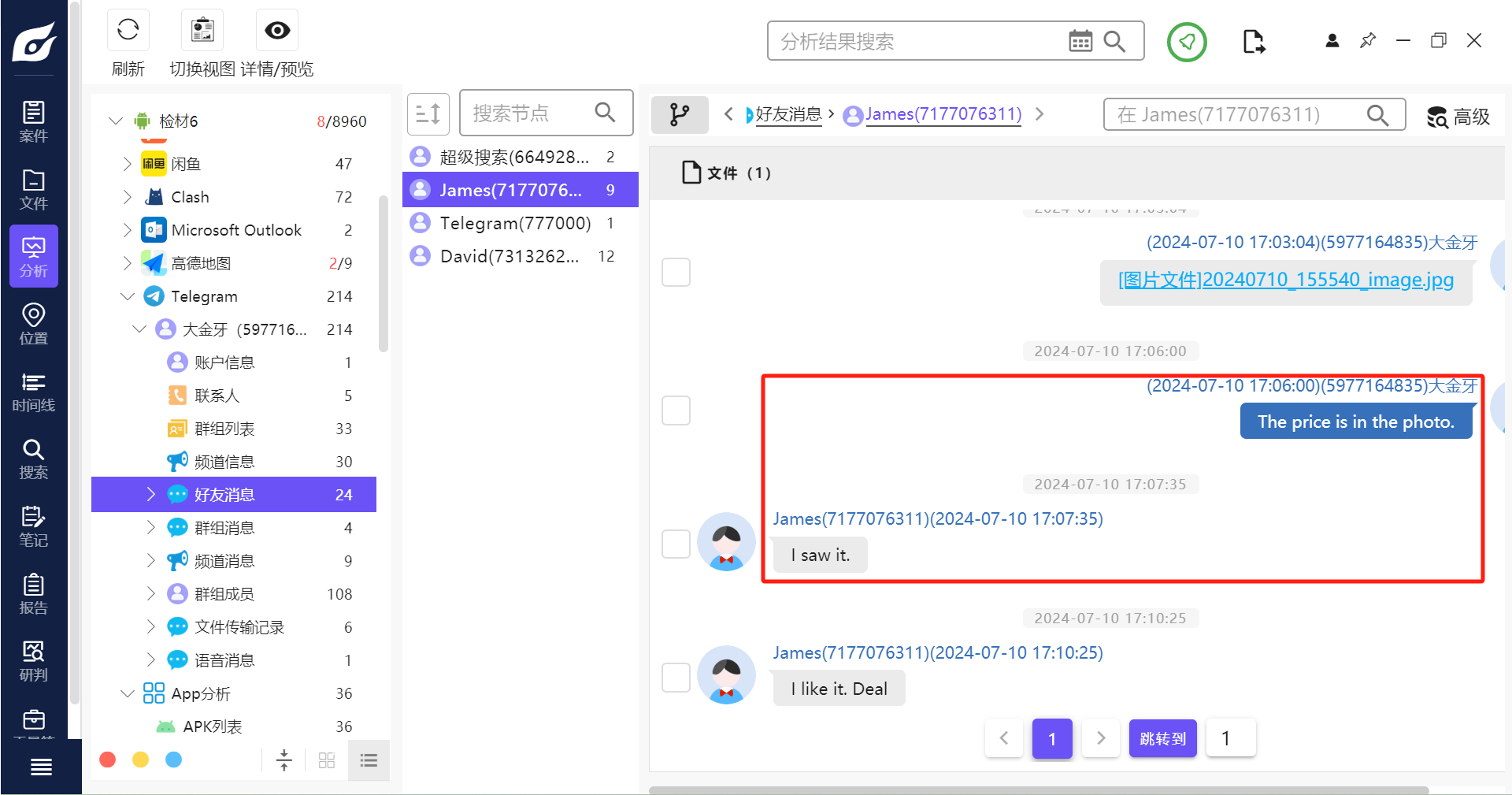

25、该案件中,文物贩子的买家有谁?(给出对应账号名)(3分)

James David

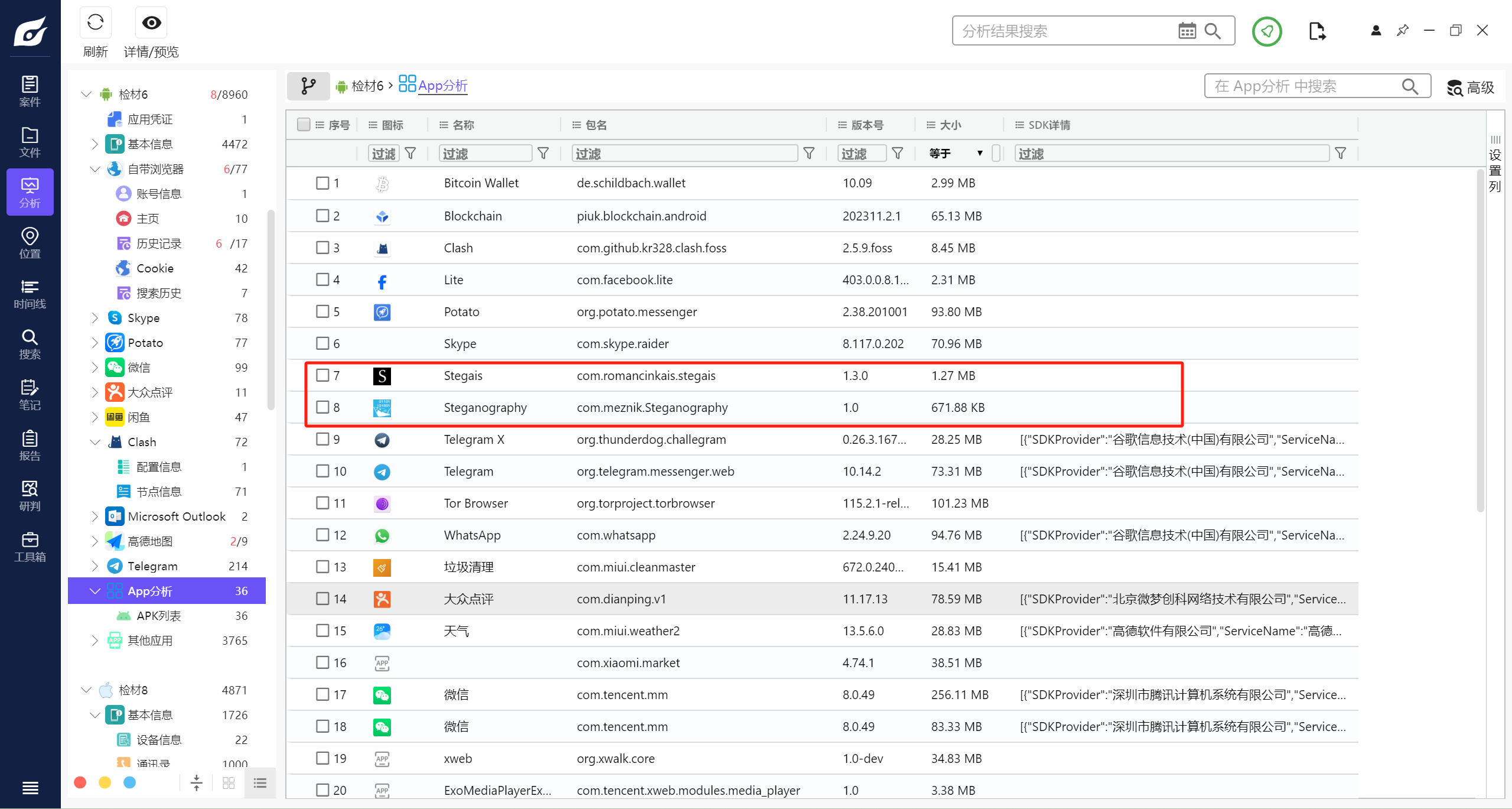

这种一般还是要分析聊天记录 现在还没有分析的就是检材6的安卓手机备份 看分析结果有Skype Potato 微信 Telegram 在Telegram中找到关于文物贩卖的聊天记录

一共是两个人

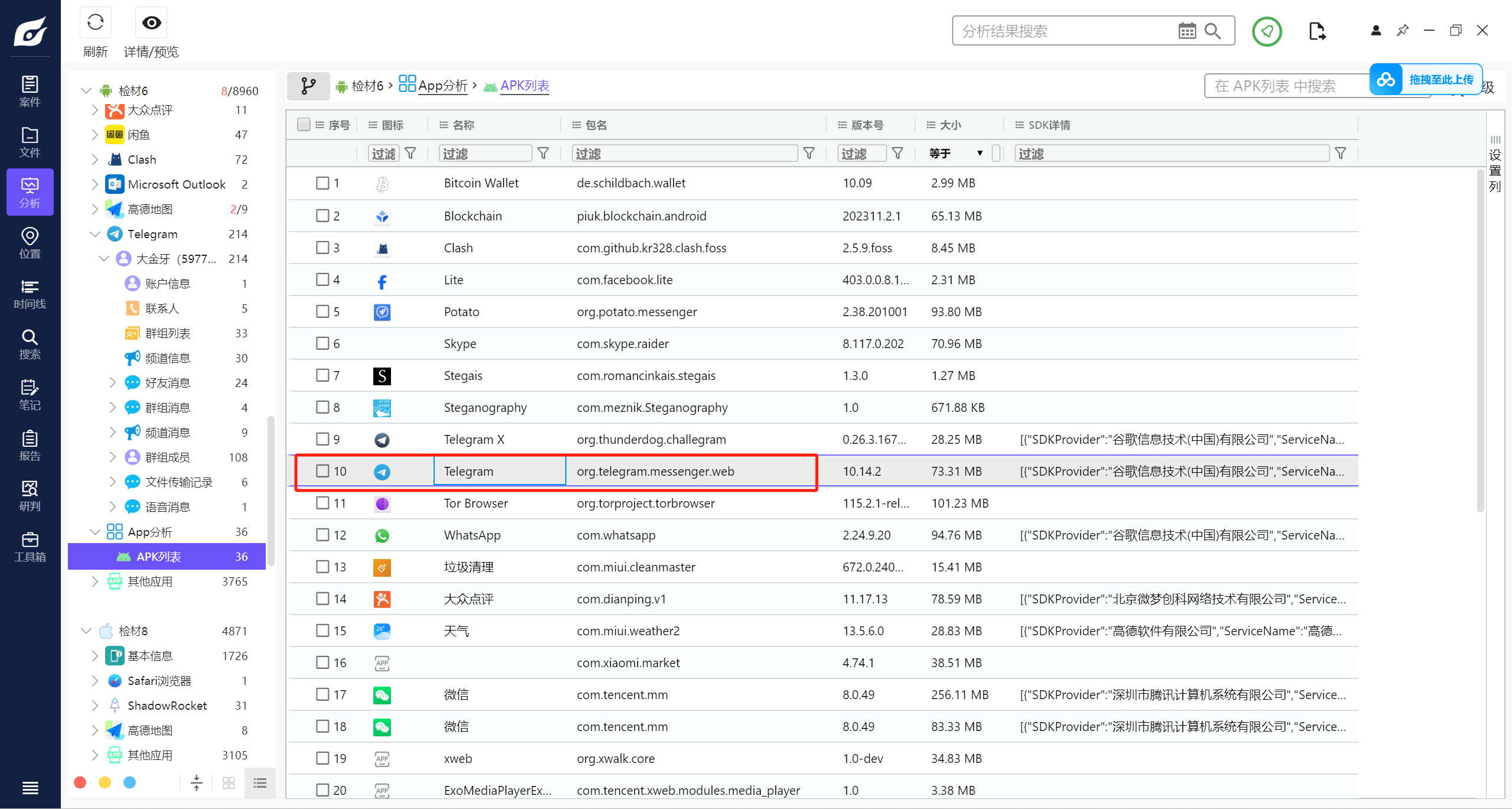

26、该案件中,文物贩子与买家的通讯 APP 的包名是?(3 分)

org.telegram.messenger.web

接上题 应该是Telegram 找到对应的报包名

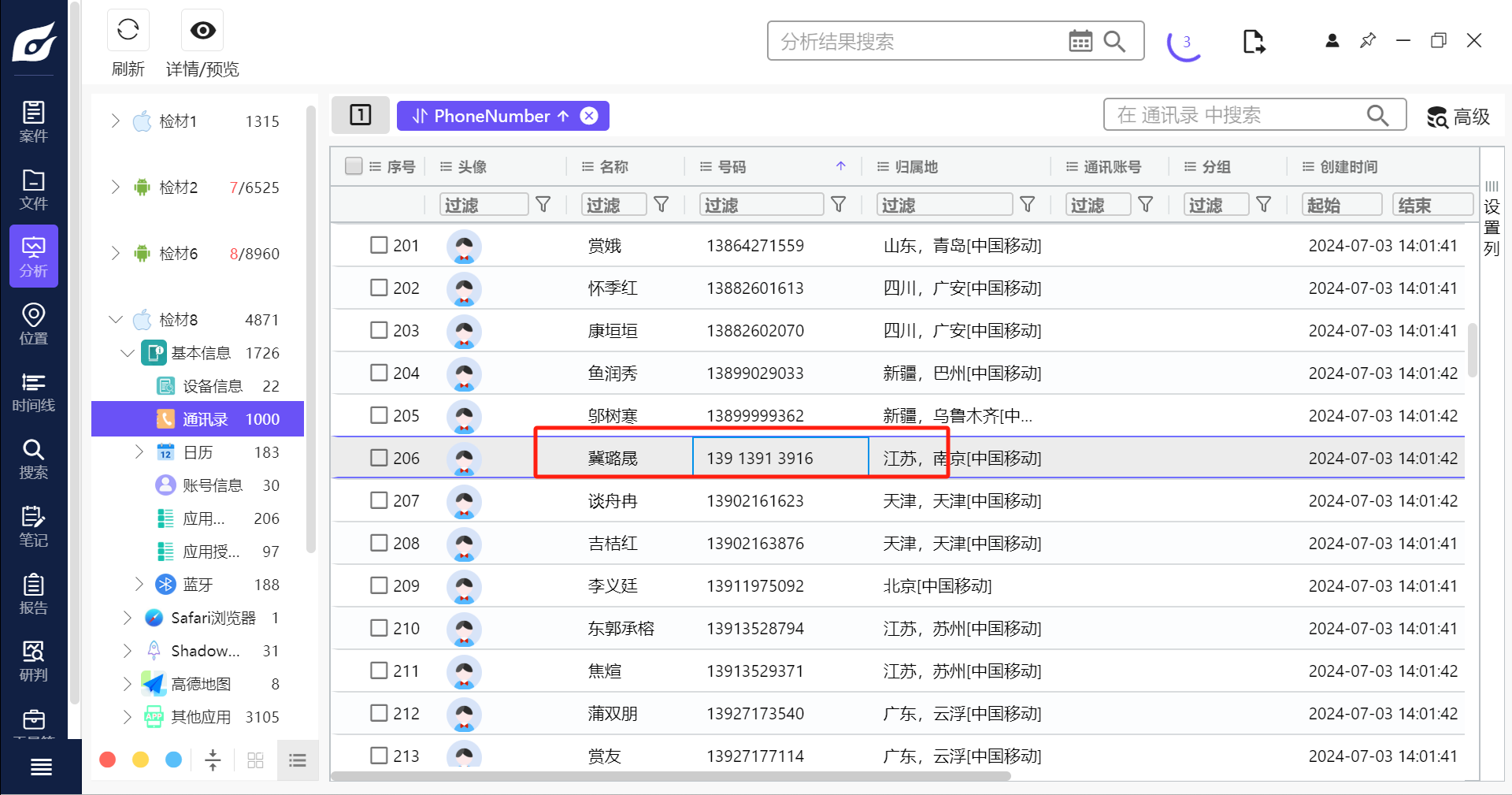

27、大金牙的真实姓名可能是?(3 分)

冀璐晟

由第21题可知大金牙手机号为13913913916 直接在通讯录里面找

28、盗墓团伙要求用什么的虚拟货币交易?(字母简称,例:BTC、ETH)(3 分)

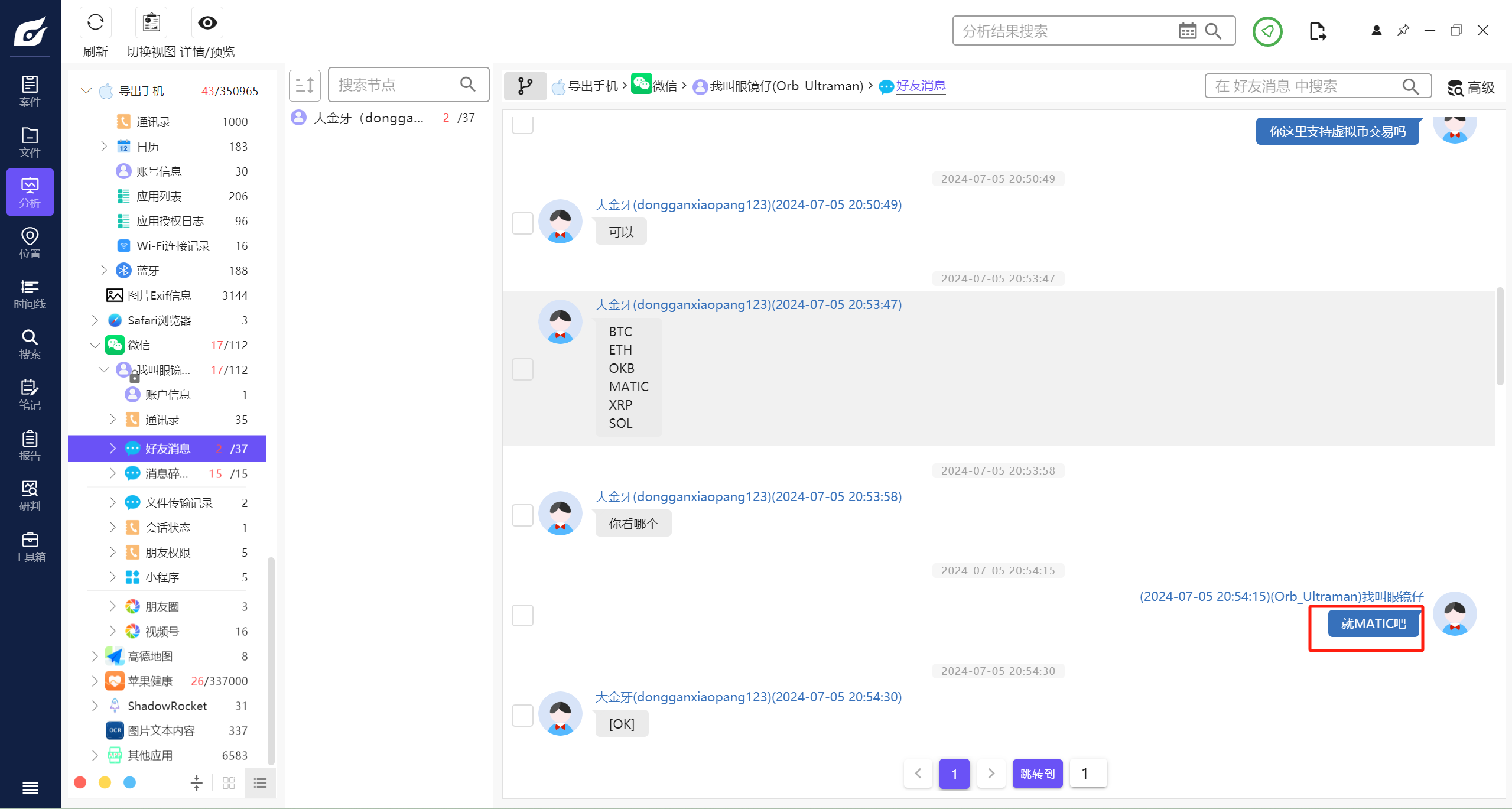

MATIC

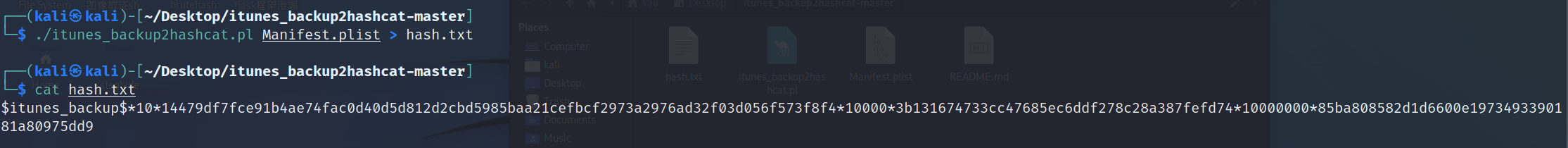

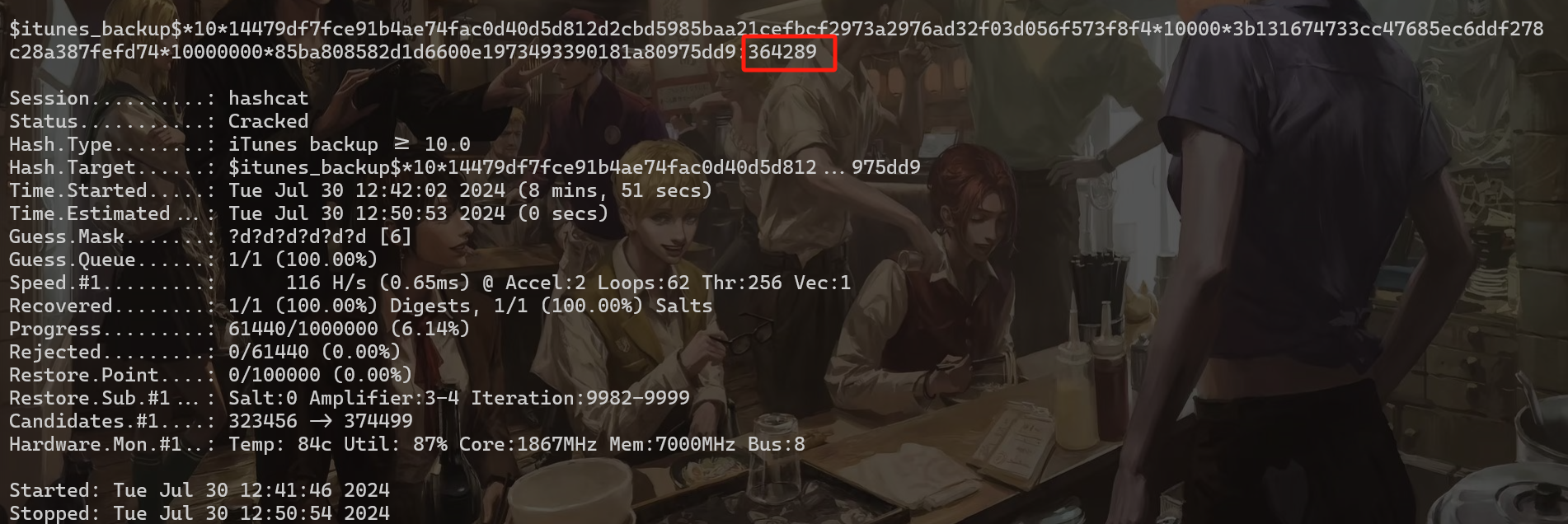

这里可以在检材4中找到嵌套证据苹果手机备份文件 导出分析 发现需要密码 爆破Manifest.plist得到密码364289 填入密码继续分析

由于我的显卡不是很好 这里选择使用hashcat进行爆破 先获取文件密码的哈希值 将结果保存在hash.txt中

9分钟将6位纯数字密码爆破出 还是非常快的

./hashcat -m 14800 ./hash.txt -a 3 '?d?d?d?d?d?d'

# 从获取到的哈希值中可知 这个苹果手机备份的ios版本大于10 所以这里-m 后面的参数是14800 如果是小于10的版本 则使用14700

在火眼分析结果的微信聊天记录中 我们找到眼镜仔和大金牙交易过程中提到了使用的货币

29、该案件中,谁是文物贩子?(3 分)

大金牙

根据上面Telegram的聊天记录 得知是大金牙

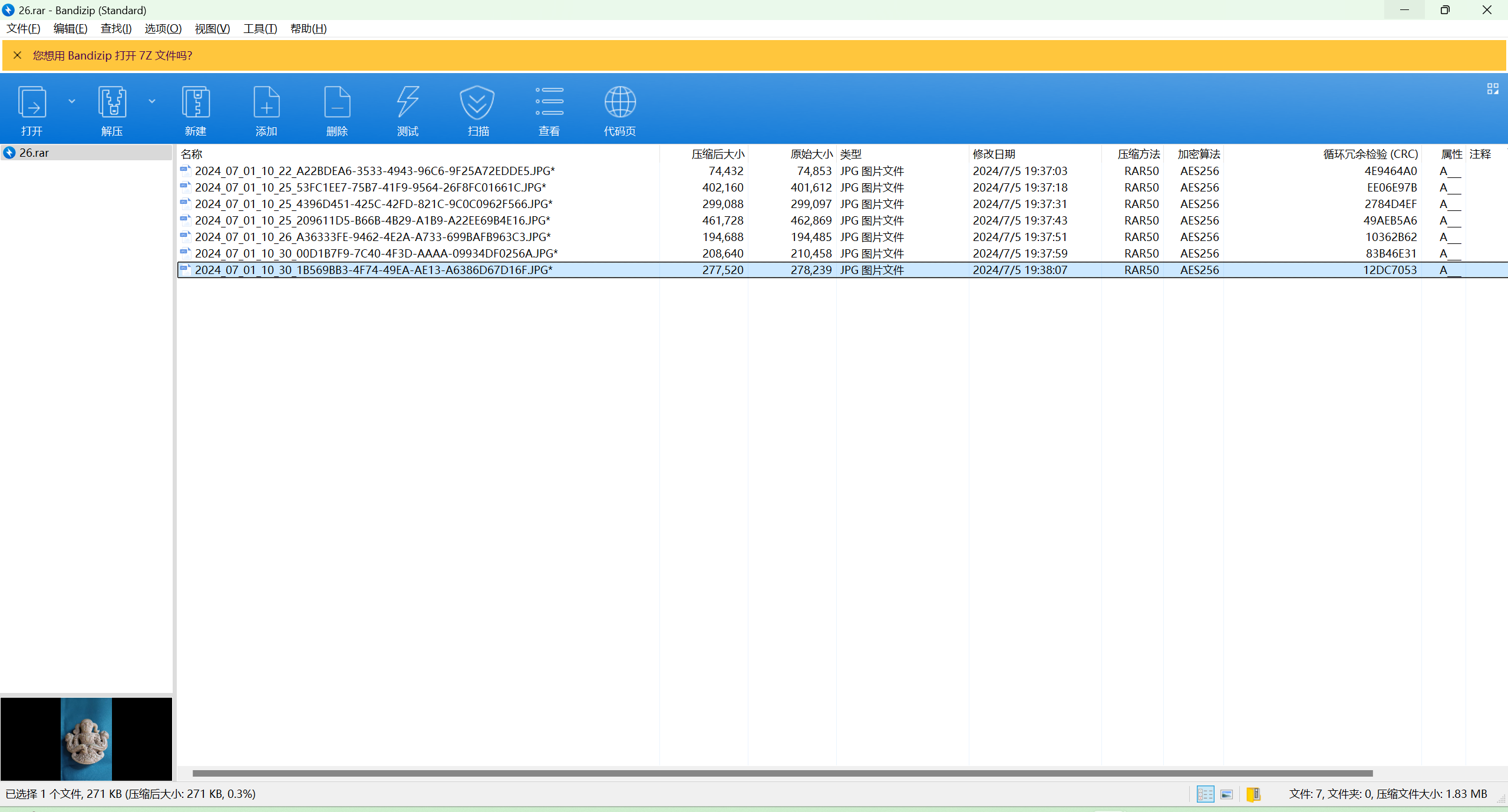

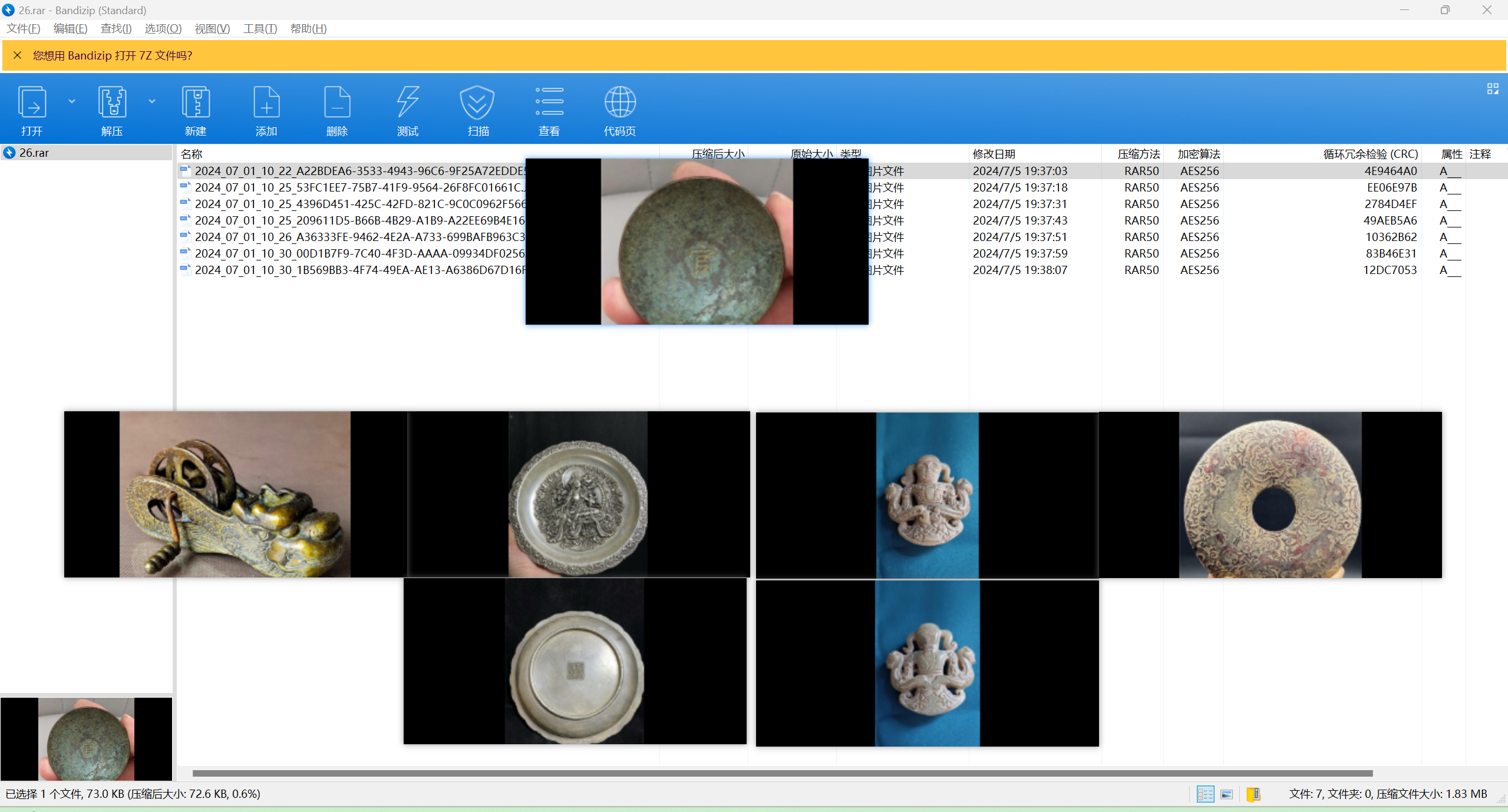

30、盗墓团伙最近一次交易的文物有几个?(5分)

5

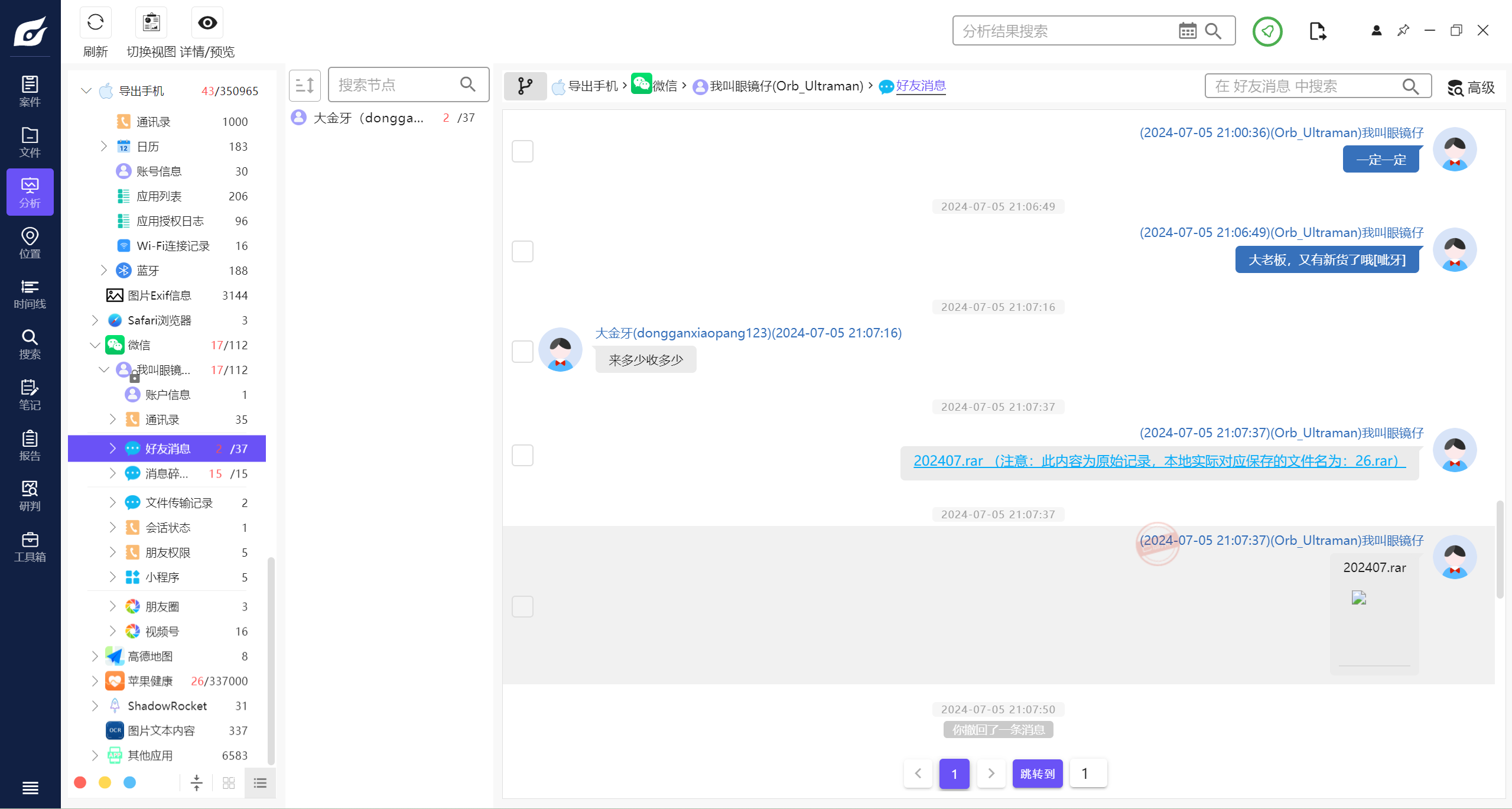

这里的需要注意这个交易是指以盗墓团伙与大金牙对文物的一手交易 在盗墓团伙中 眼镜仔应该是负责销赃 而不是后面在检材6的Telegram聊天记录中 我们找到的大金牙找到James还有David的对文物的第二手交易

也是读聊天记录 传了一个有要交易的文物图片的压缩包 解压密码在上面的聊天记录里面yjz_18022462024

解压后 看到有7张图片

仔细查看 可以发现 图2和图4是一个文物 图6和图7是一个文物

因此 一共交易了5个文物

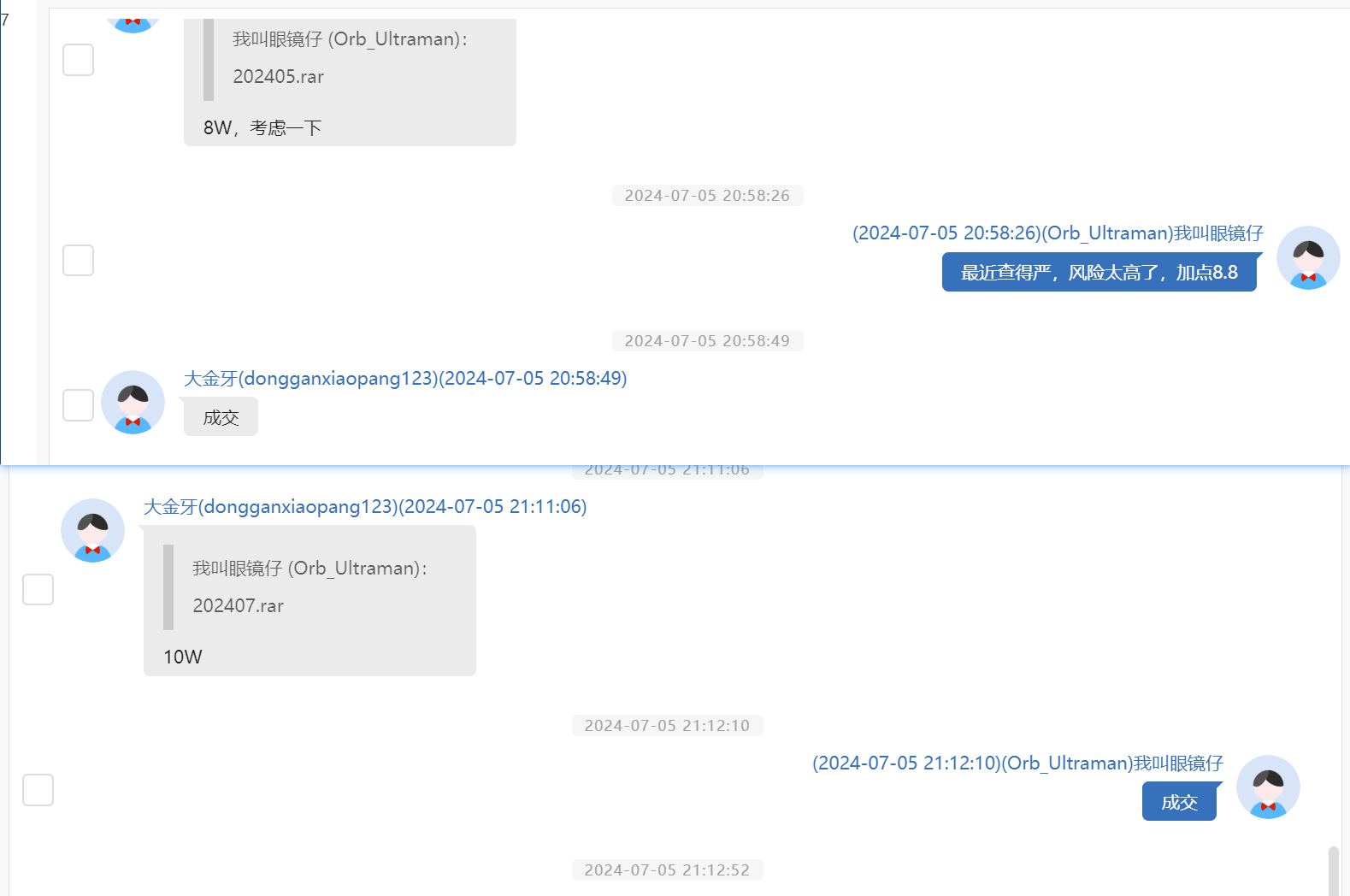

31、盗墓团伙最近两次的交易金额是多少?(例:250BTC)(3分)

188000MATIC

聊天记录中 大金牙一共从眼镜仔中买了两批货 都使用虚拟币MATIC进行交易 共18.8W MATIC

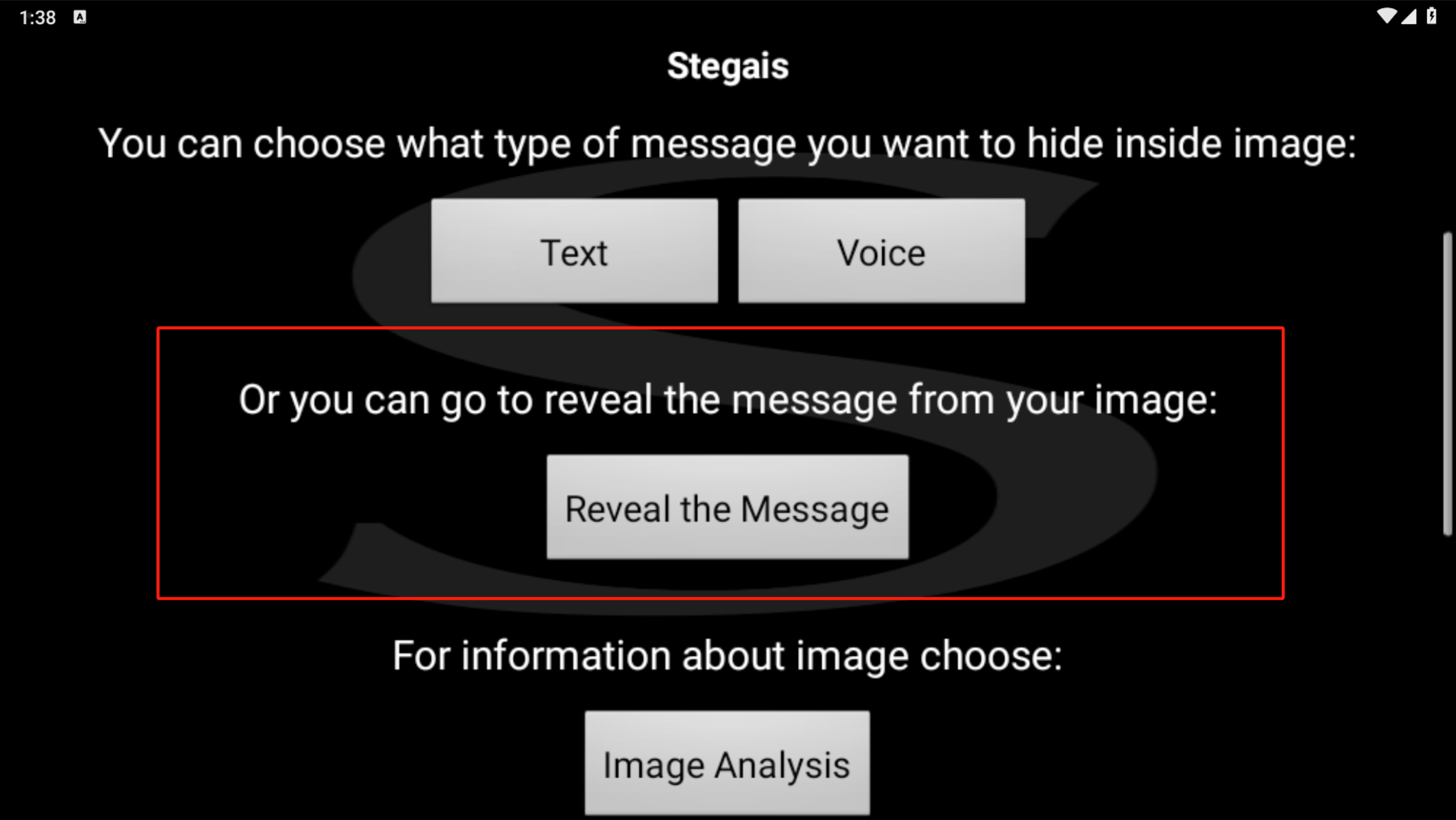

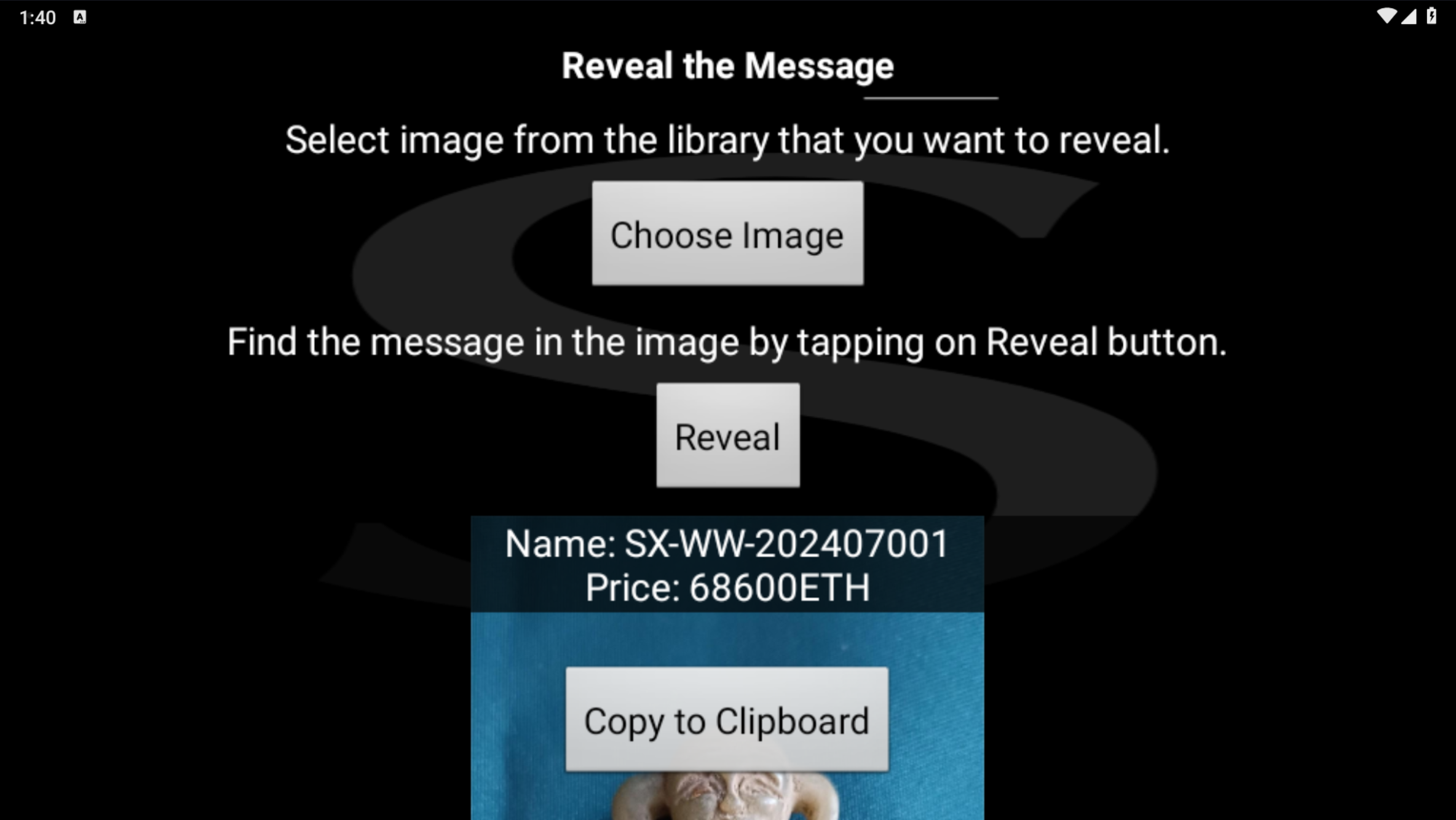

32、该案件中,文物贩子卖出的文物名为“SX-WW-202407001”价格是多少?(5分)

68600ETH

在我们分析检材6的Telegram聊天记录时可以发现 大金牙对买家说 交易文物的价格都在发送的文物图片上 但是我们找到原图片 并没有发现所说的价格 结合下面第40题提到检材6安卓手机上安装的隐写工具 猜测价格是使用隐写工具进行了隐写

先从第一个隐写工具开始尝试 从文件系统中找到其对应的apk文件 导出 安装到雷电模拟器上

点击Reveal the Message 查看图片中的信息 就可以提取到隐写的价格信息

找到SX-WW-202407001这张图

因此文物名为“SX-WW-202407001”价格是68600ETH

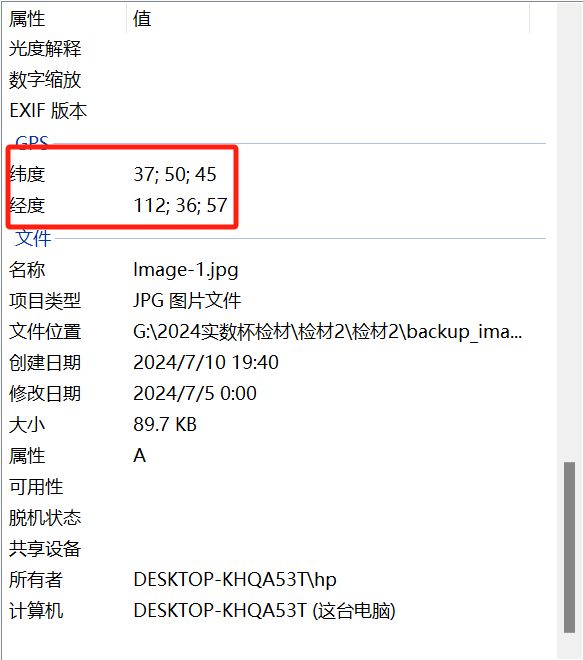

33、盗墓地点的 GPS 经纬度(格式:经度 xx,xx,xx,纬度 xx,xx,xx)(1 分)

112,36,57, 27,50,45

提到盗墓地点的聊天记录在检材1的铛铛数据库中

但是提到的这三张图片在检材二中找到 在建材二中存在一个back_image.zip 解压之后就是三张图片

其中盗墓地点是image-1.jpg 所在地经纬度直接看属性

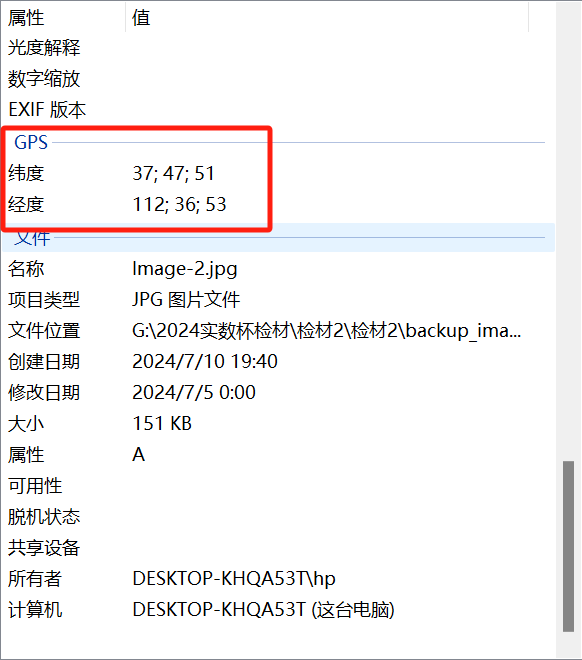

34、盗墓前集合地的 GPS 经纬度(格式:经度 xx,xx,xx,纬度xx,xx,xx)(1 分)

112,36,53, 37,50,45

盗墓前集合地是image-2.jpg

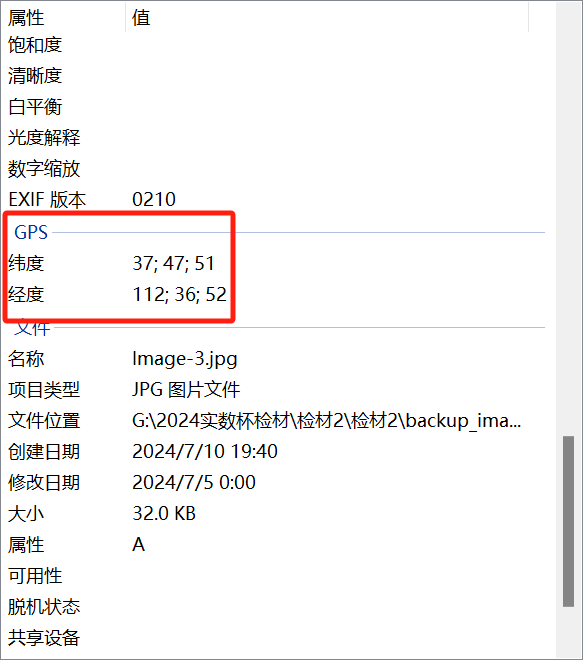

35、盗墓后集合地的 GPS 经纬度(格式:经度 xx,xx,xx,纬度xx,xx,xx)(1 分)

112,36,52, 37,47,51

盗墓后集合地是image-3.jpg

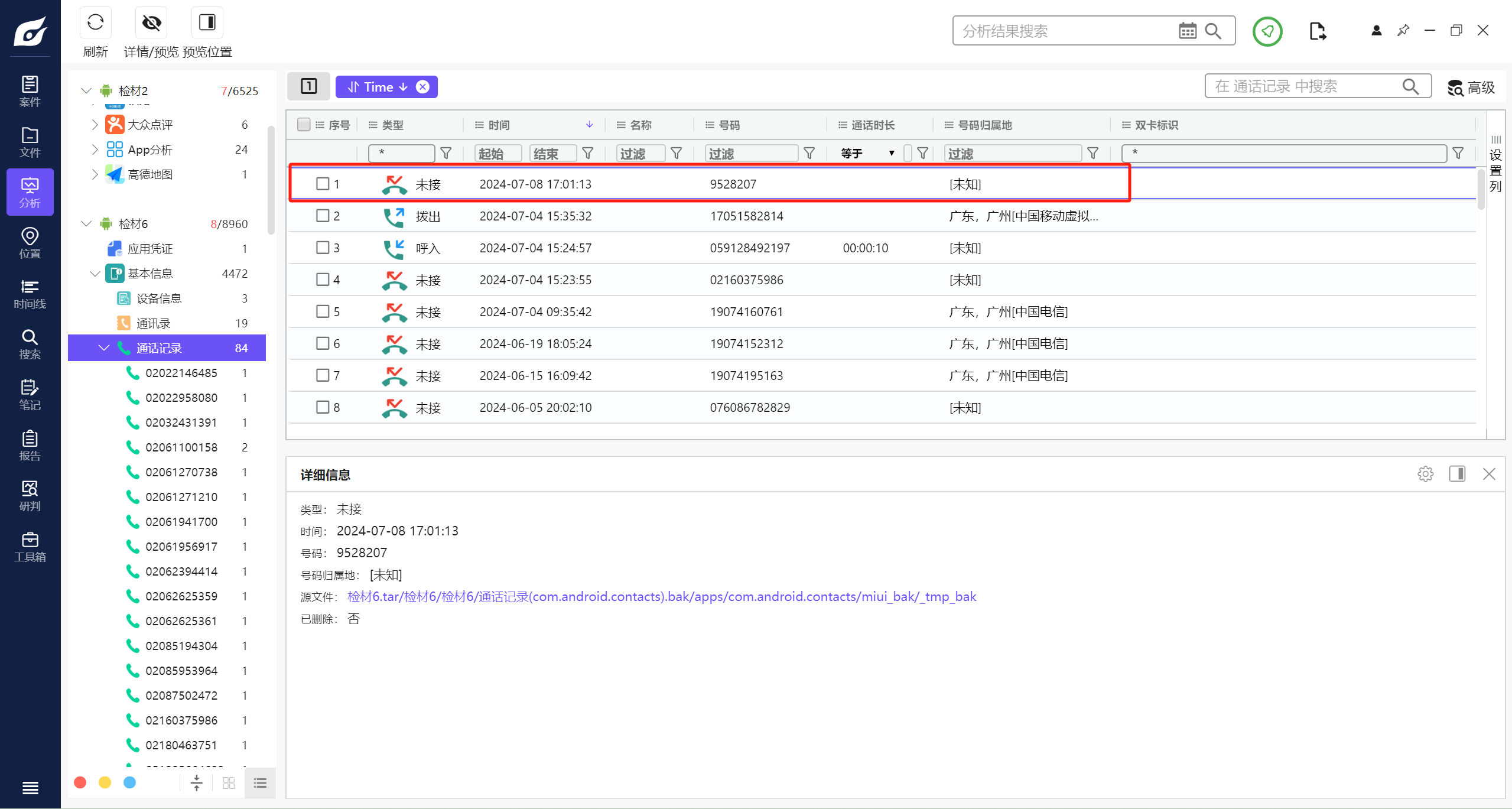

36.检材 6中最近一次呼入的号码是?

9528207

这里要区分一个点 火眼分析结果中 会把呼入但是未接通的通话记录标记为未接 但是就算是没有接通 也是产生了呼入这个动作

为了方便理解 我们可以把呼入呼出认为是一种动作 未接接通和拒接认为是状态 这里是需要我们找最近一次呼入这个动作的号码

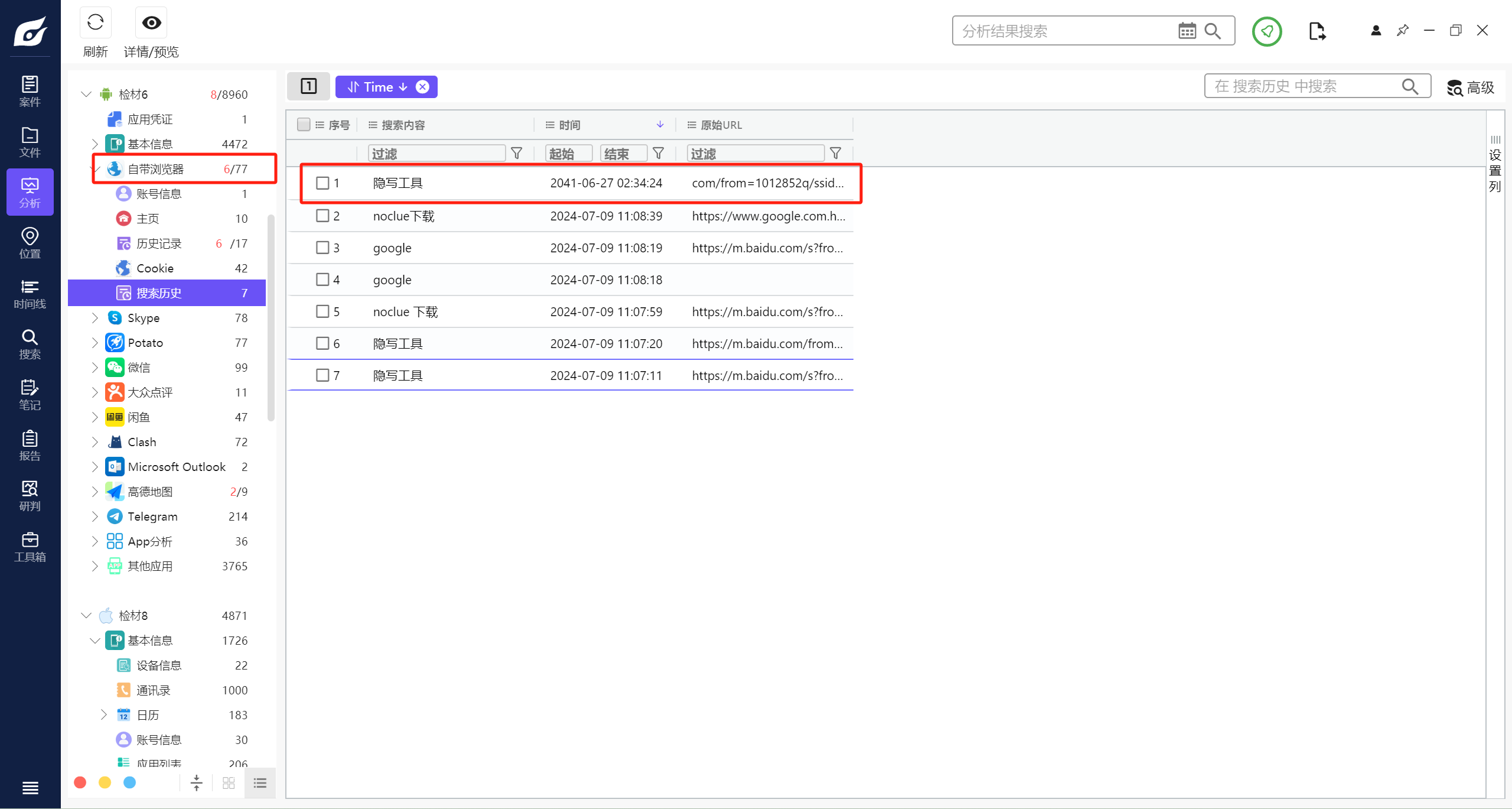

37、检材6-浏览器第一次搜索的内容是?(1分)

隐写工具

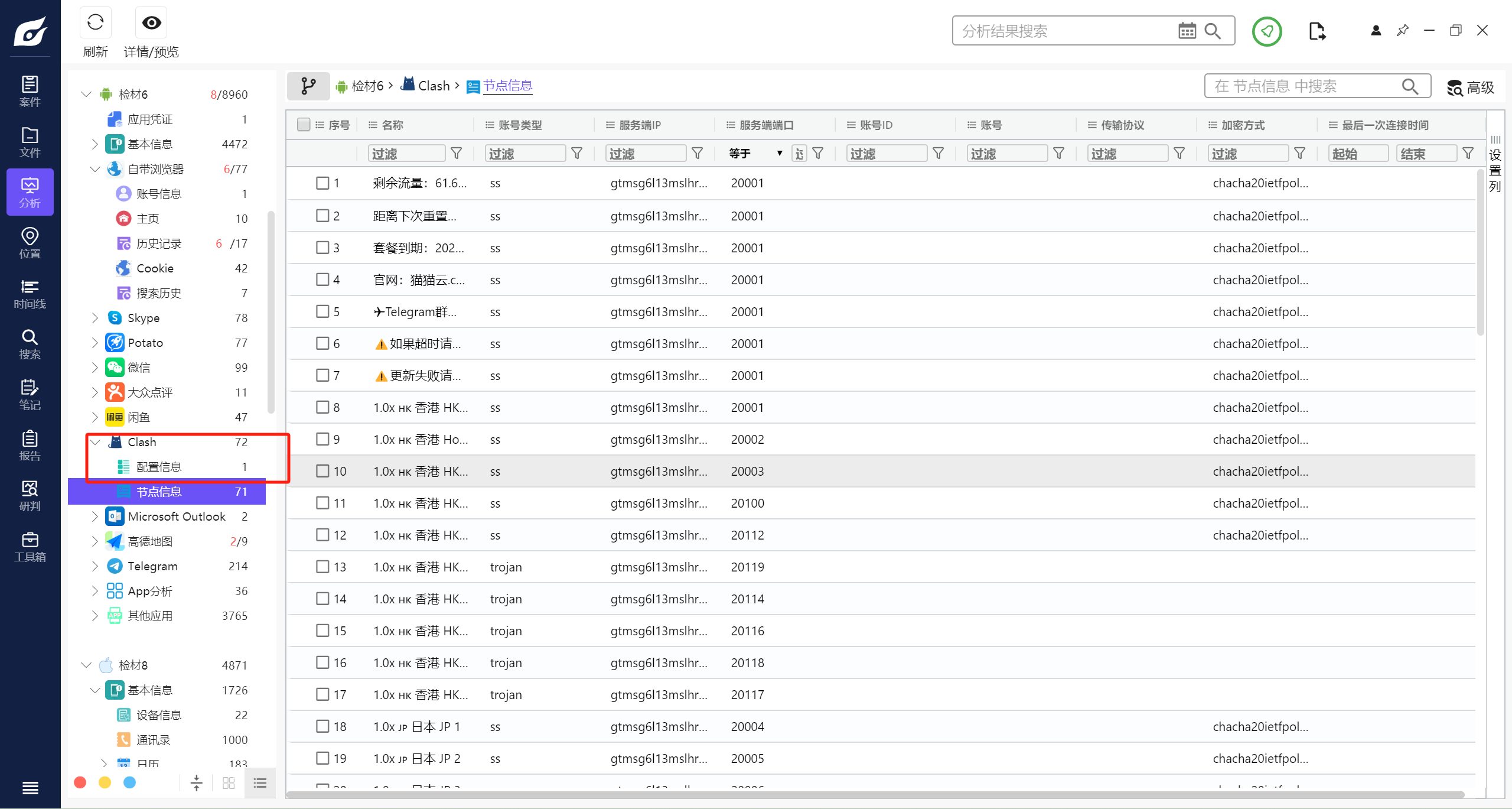

38、检材6-手机所使用的翻墙APP是?(1分)

Clash

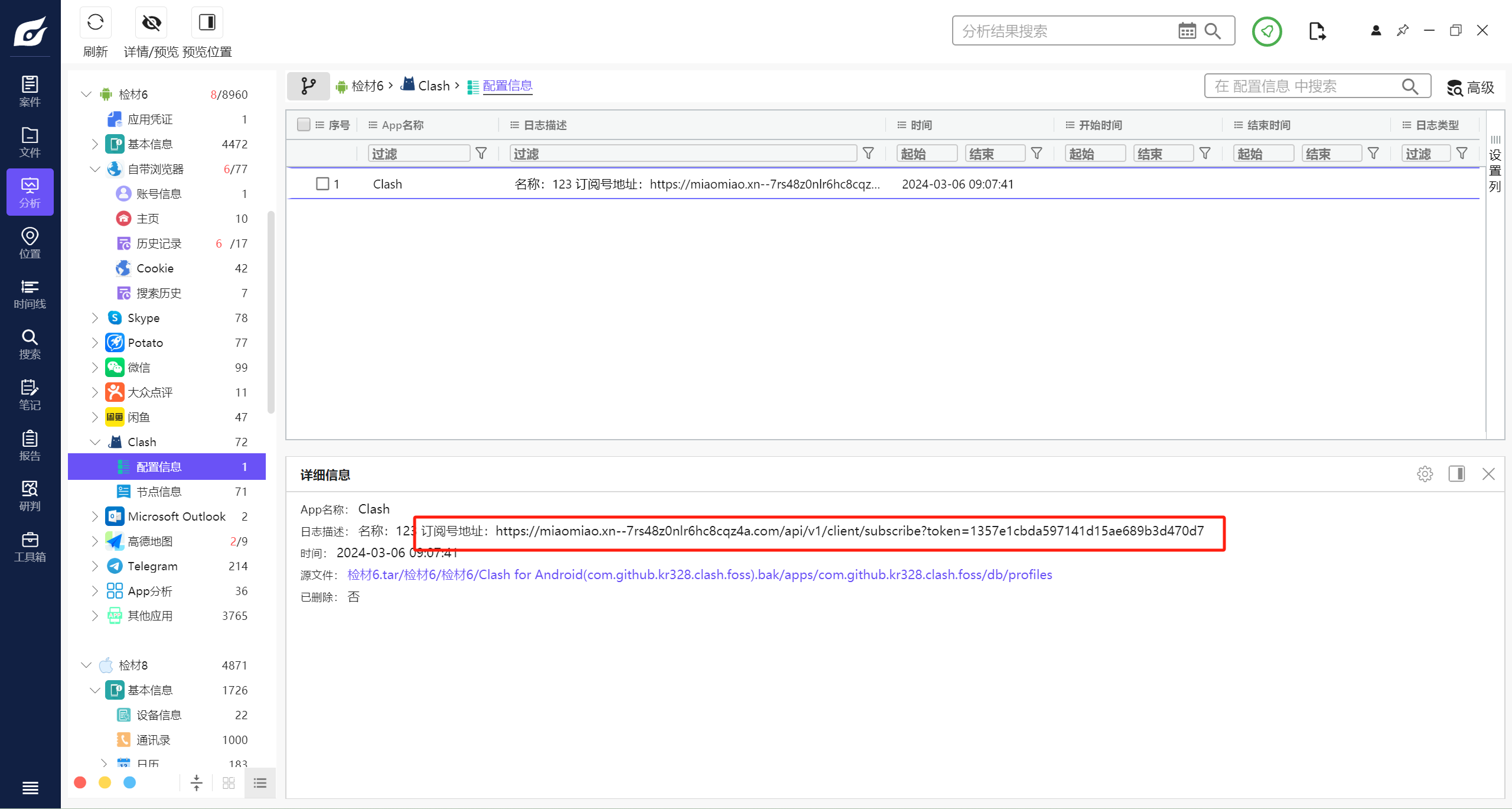

39、检材6-翻墙APP所使用的订阅地址是?(1分)

https://miaomiao.xn--7rs48z0nlr6hc8cqz4a.com/api/v1/client/subscribe?token=1357e1cbda597141d15ae689b3d470d7

40、检材6-手机上安装了哪些隐写工具?(1分)

Stegais Steganography

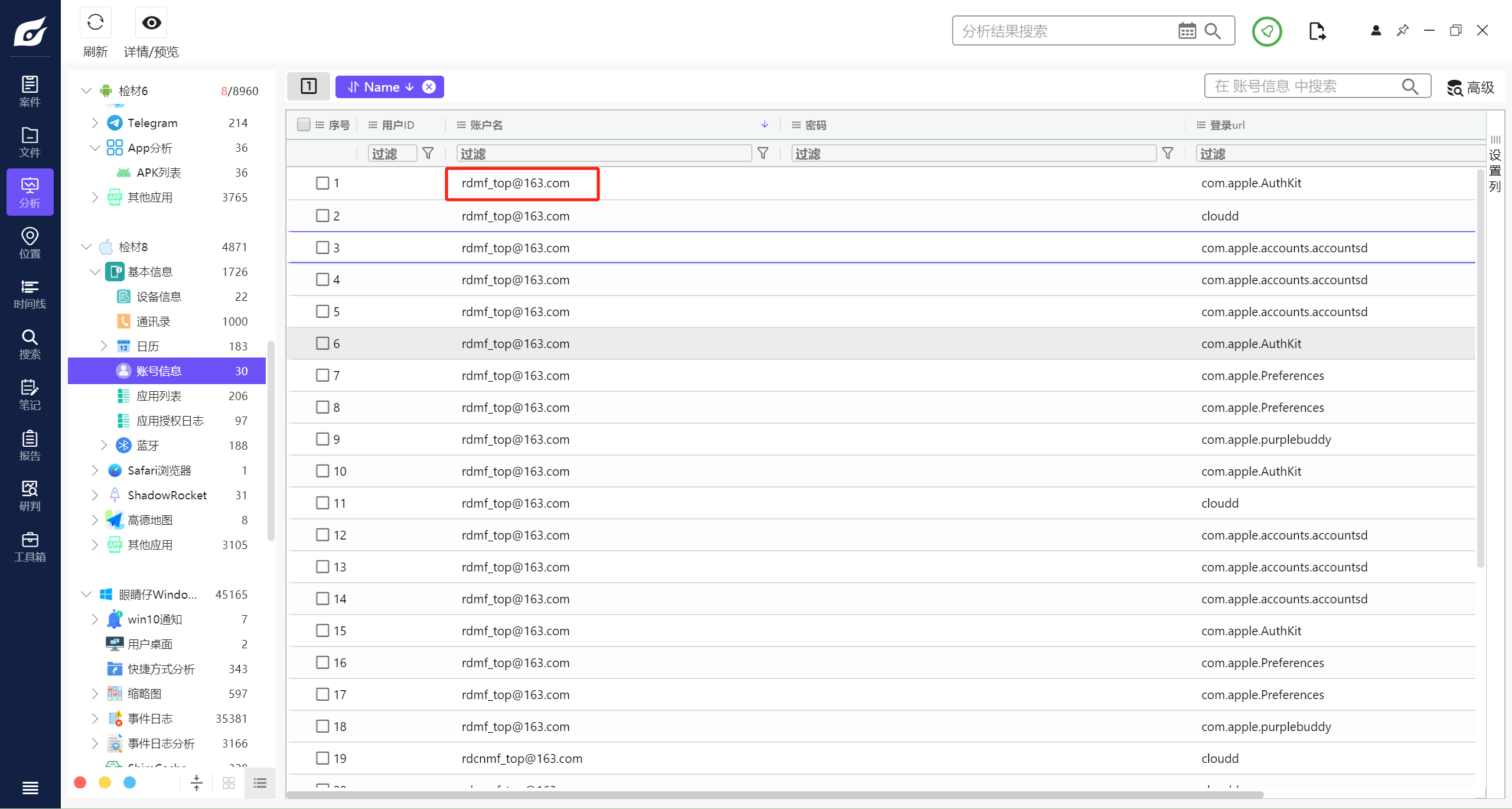

41、检材8-使用的苹果账号是?(1分)

rdmf_top@163.com

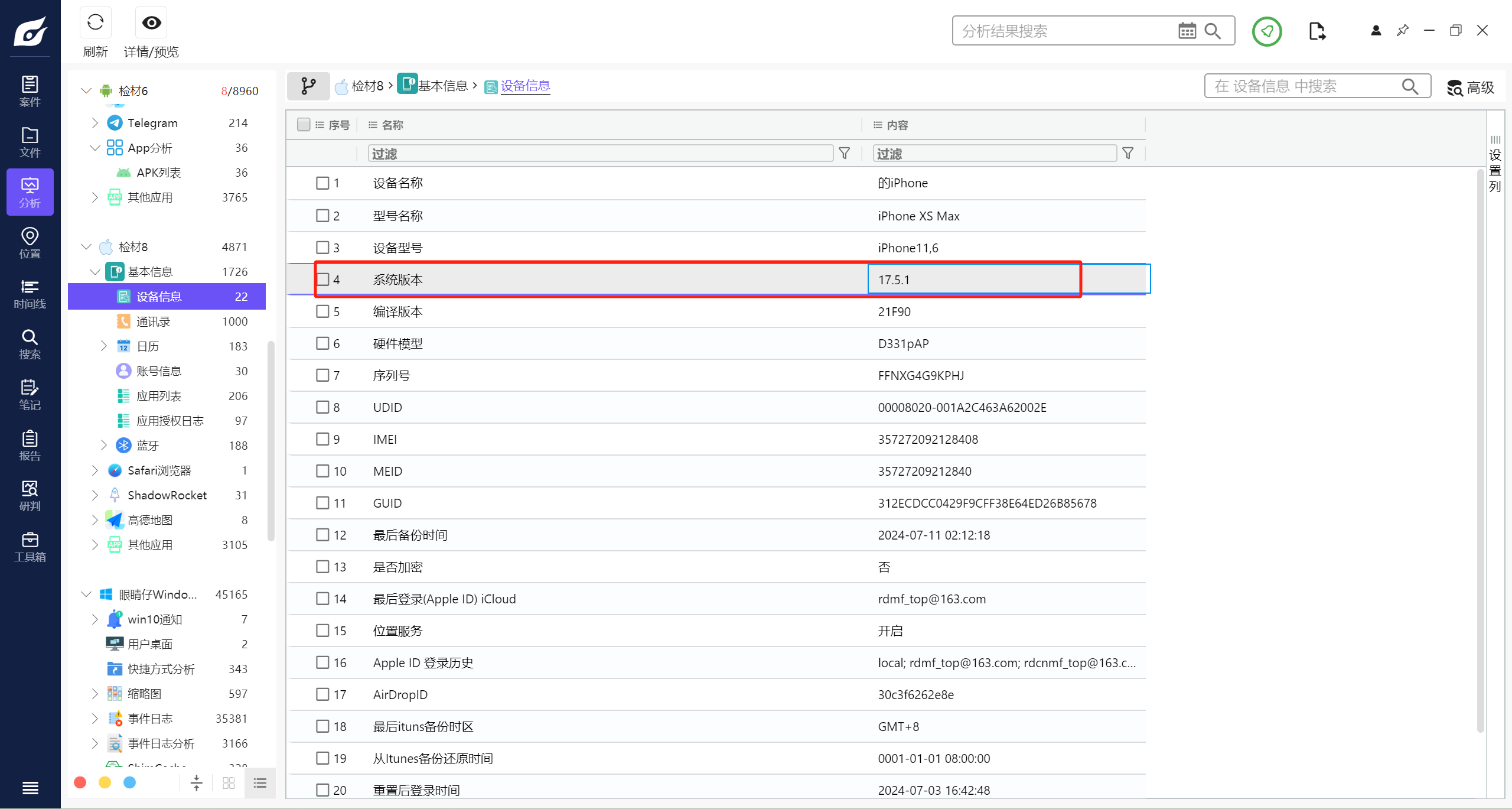

42.检材8-系统版本是?(x.x.x)(1分)

17.5.1

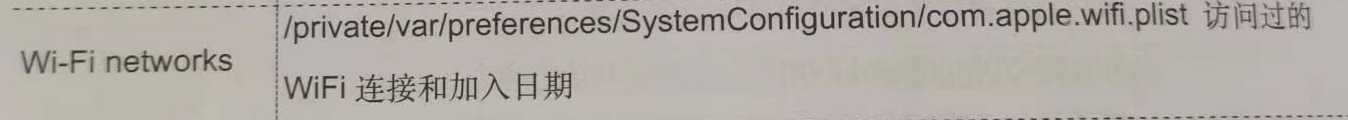

43、检材8-使用的WiFi网络名为“大兄弟的网络”的MAC地址是?(例:xx:xx…)(2分)

5e:37:7d:2a:47:5e

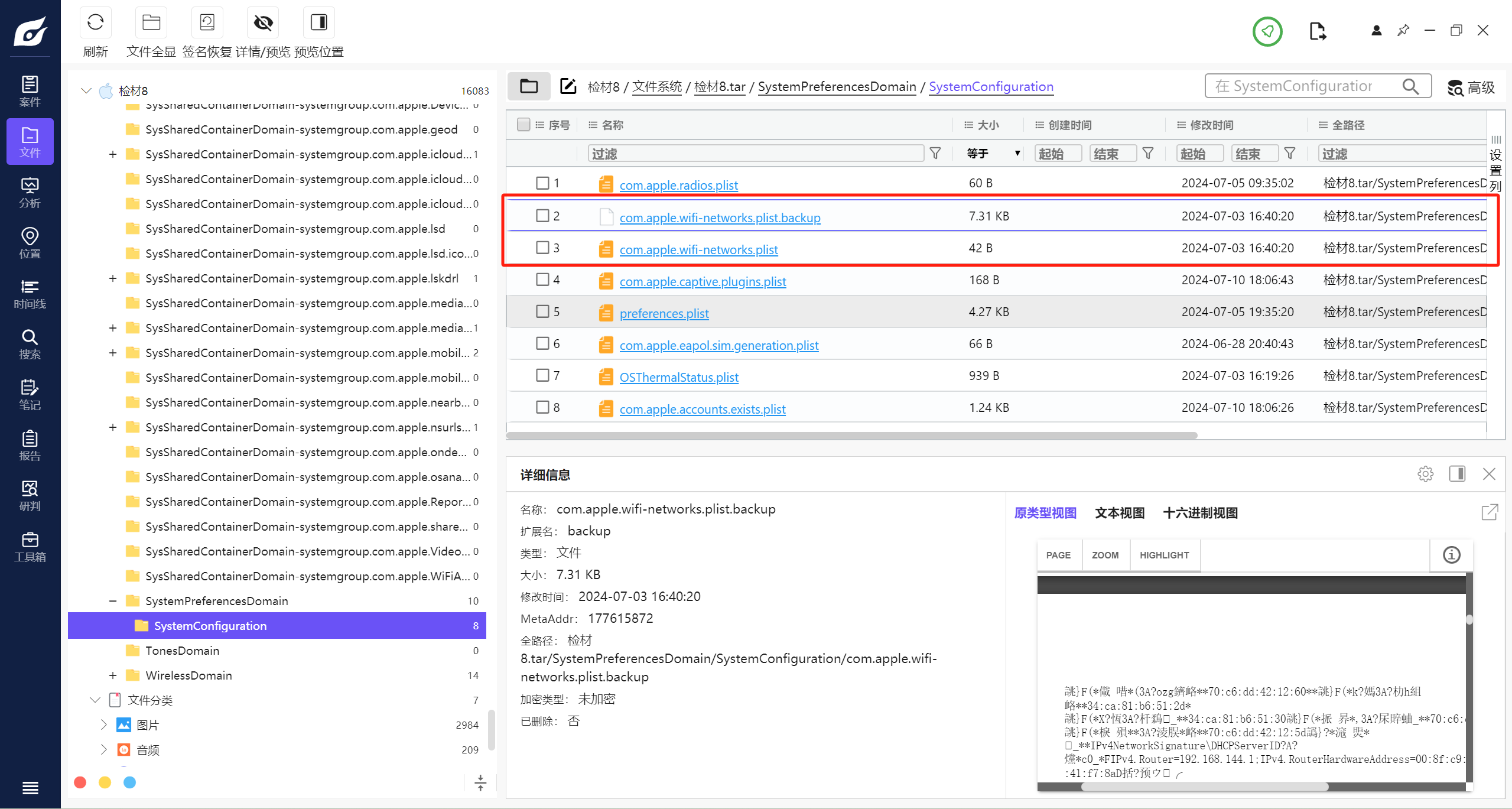

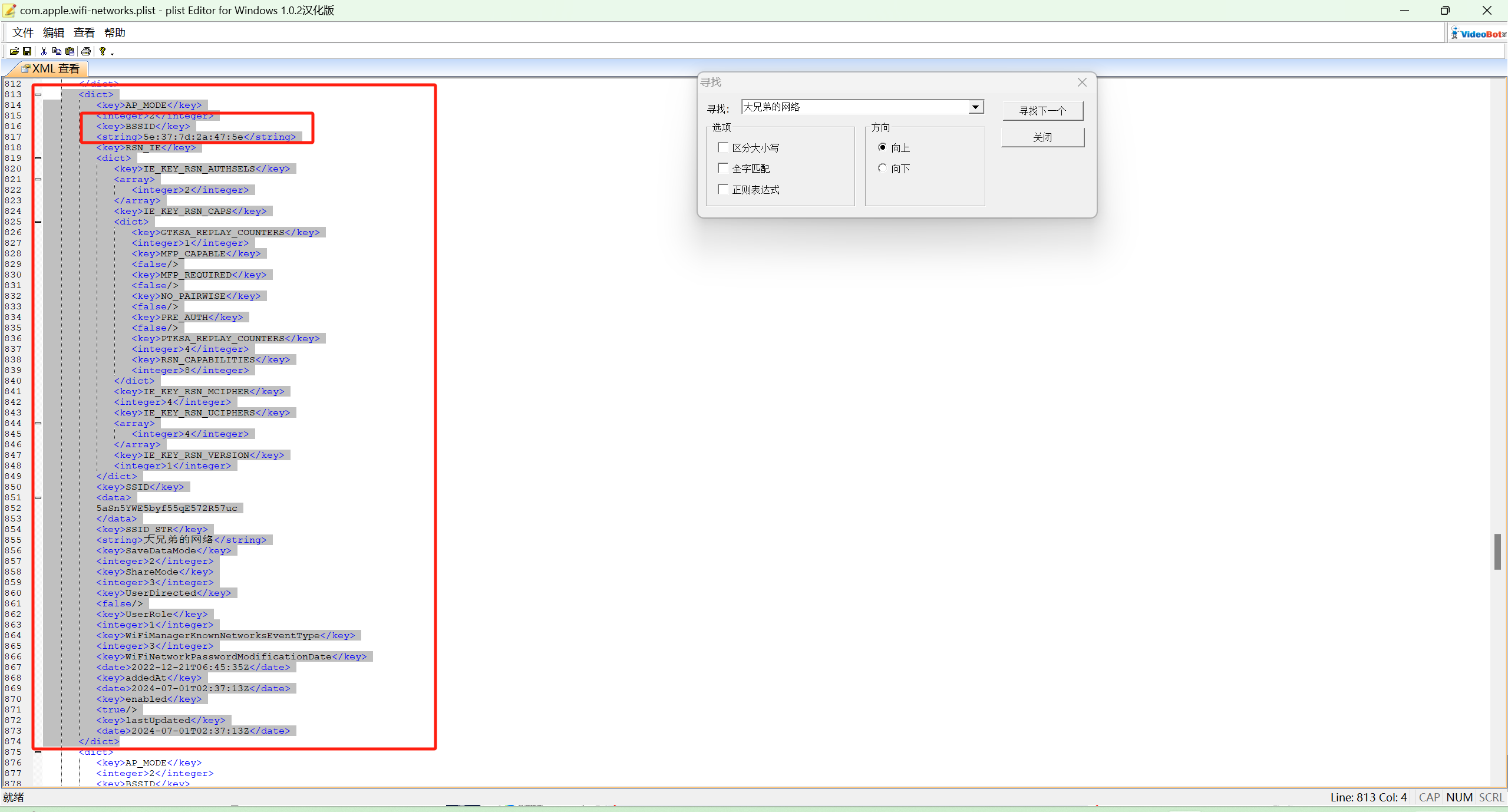

在检材8中分析

发现直接分析的结果中是没有wifi的信息的 但是我们知道存放ios系统的wifi信息的文件的路径是

那么直接翻文件夹 虽然没有直接找到这个pslist文件 但是可以找到两个类似的com.apple.wifi-networks.plist和com.apple.wifi-networks.plist.backup

直接查看com.apple.wifi-networks.plist 发现没有东西 那么我们把com.apple.wifi-networks.plist.backup 导出 在用pslist Editor查看 找到关于WiFi网络名为“大兄弟的网络”的相关信息

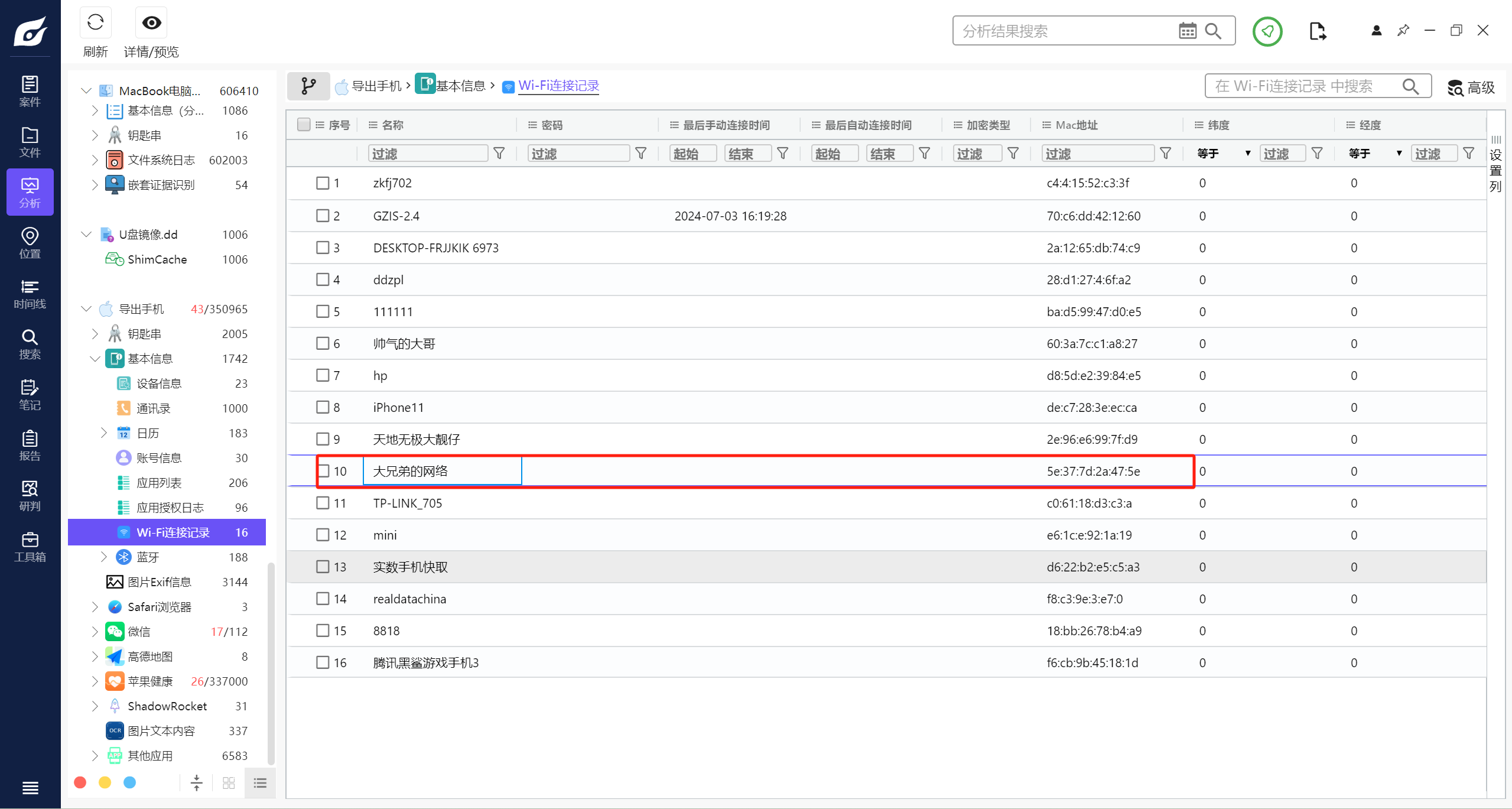

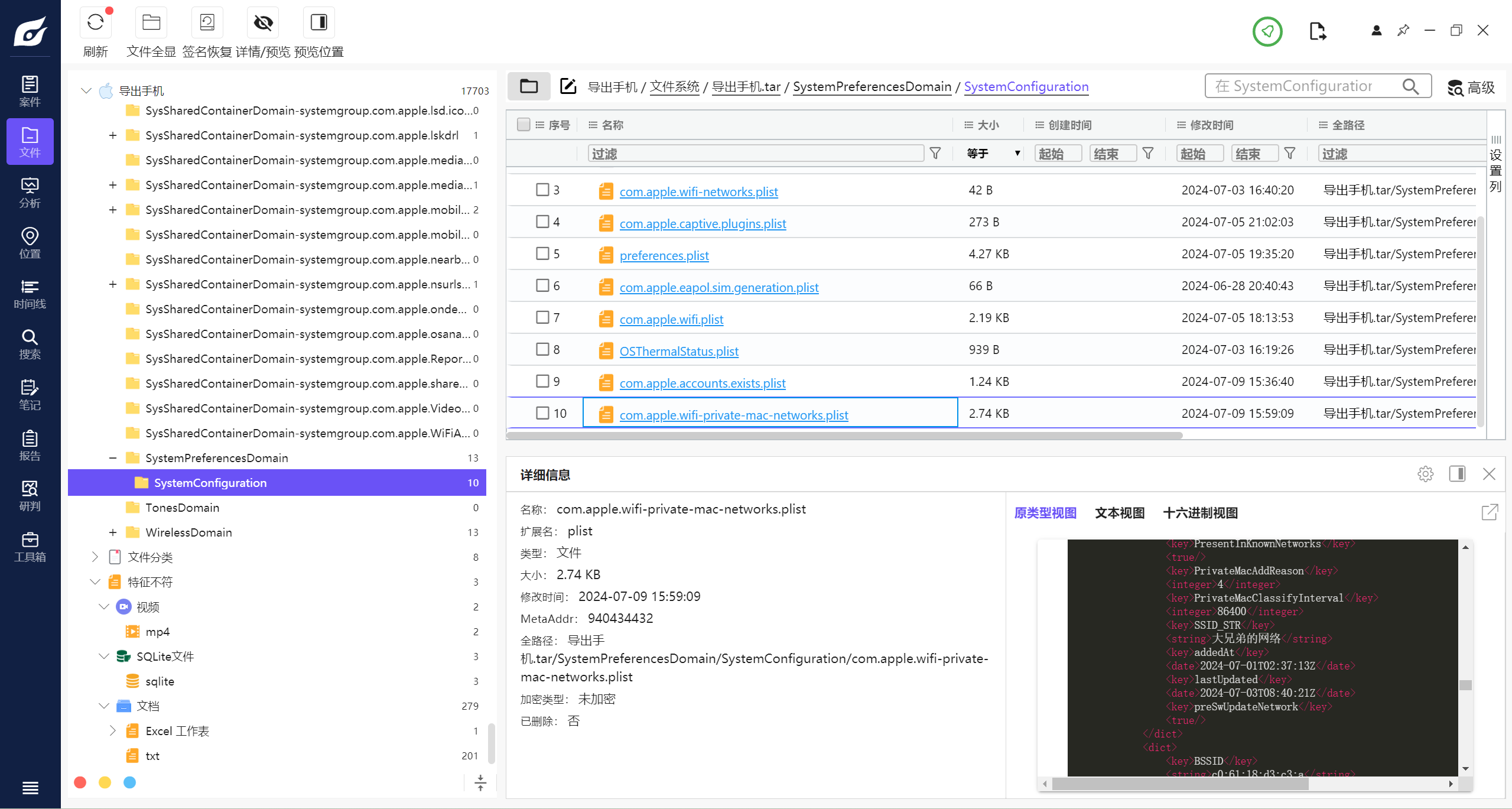

在检材4导出的苹果手机备份中分析

抽象的一点 这个wifi的信息竟然在之前导出的苹果手机备份中也有 而且是可以直接分析出来的

当然可以分析出来的原因是有可以被火眼识别出的pslist文件记录了这个wifi信息

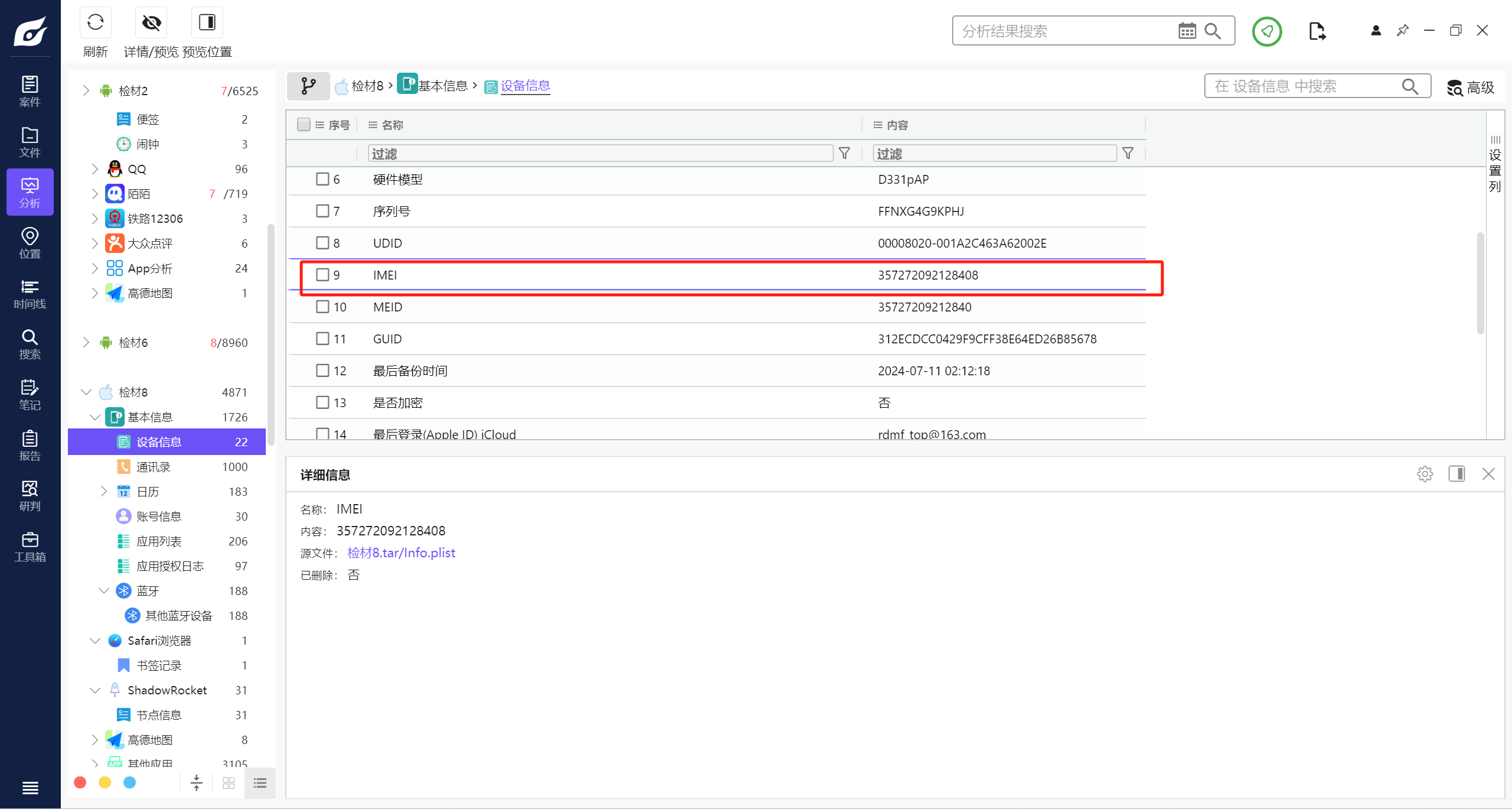

44、检材8-手机IMEI是?(1分)

357272092128408

45、检材3-BitLocker恢复密钥(5分)

010461-617507-553498-499752-253286-356334-124773-180169

接第九题

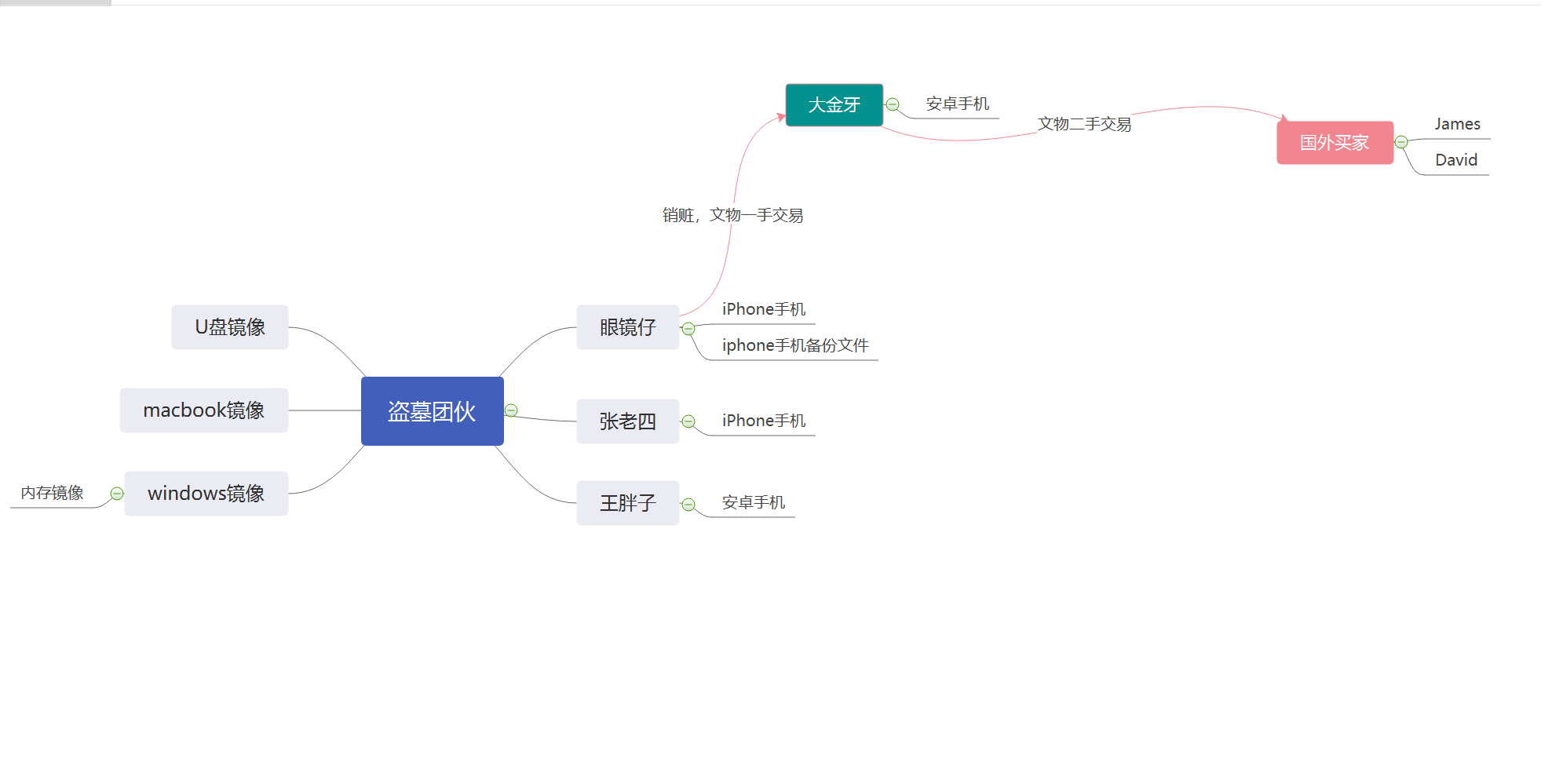

总结

1.大体人物关系如下图

2.前面的题目正常分析 第9题需要对windows硬盘进行bitlocker密钥爆破 由第五题得知 本案的大体方向是盗墓 并且盗墓团伙的主要通讯工具是铛铛 需要手动分析聊天记录数据库

3.对macbook进行仿真分析 查看文物中转站聊天室.html 得知盗墓团伙三个成员:眼镜仔 张老四 王胖子 同时在其中找到苹果手机备份 爆破密钥进行解密

4.在找到的苹果备份的微信聊天记录中得知 眼镜仔和买家大金牙联系进行销赃

5.在检材6大金牙的安卓手机Telegram聊天记录中得知 大金牙和国外买家James David联系 进行二手交易文物 同时 在对检材6的分析中发现搜索下载安装了隐写工具 并且聊天记录中提到在图片上的文物价格并没有直接显示在原图片上 通过直接在模拟器中安装对应的隐写工具恢复出被隐写的文物价格信息

6.最后回到关于盗墓行动的相关信息 在检材1的铛铛聊天记录中提到的盗墓地点、盗墓前集合地、盗墓后集合地的三张图片 在检材2的一个压缩包中找到 通过分析图片的EXIF信息 从而得知地点的具体经纬度信息。