2023蓝帽杯初赛取证wp

2023年蓝帽杯初赛取证wp

手机

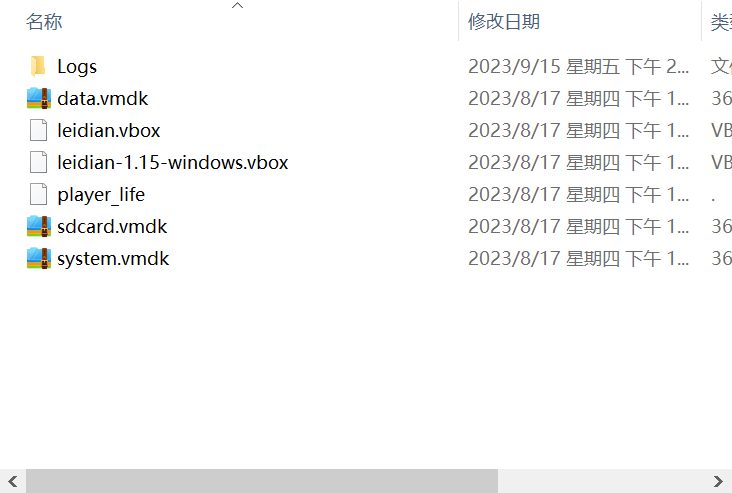

06.该镜像是用的什么模拟器?[答题格式:天天模拟器]

一眼雷电

雷电模拟器

07.该镜像中用的聊天软件名称是什么?[答题格式:微信]

将三个vmdk文件拖进火眼进行分析 找到一个聊天软件

与你

08.聊天软件的包名是?[答题格式:com.baidu.ces]

直接搜hhh

com.uneed.yuni

09.投资理财产品中,受害人最后投资的产品最低要求投资多少钱?[答题格式:1万]

5万

10.受害人是经过谁介绍认识王哥?[答题格式:董慧]

华哥

计算机

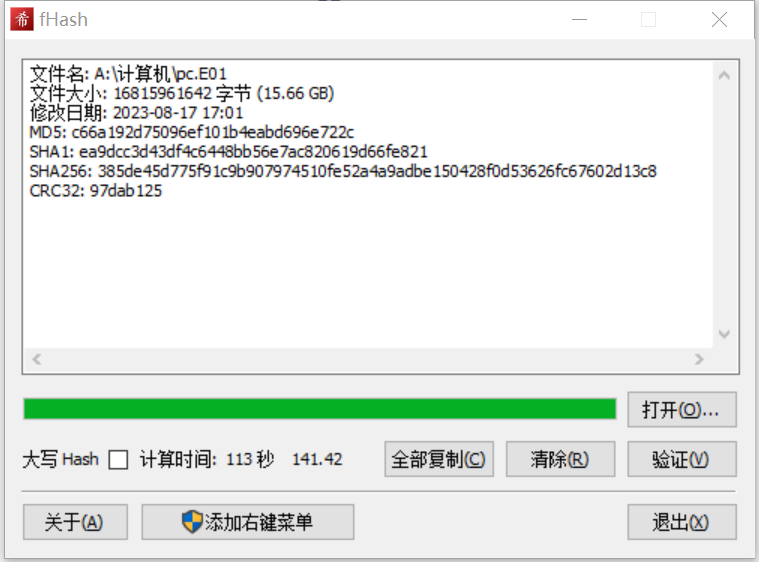

11.请给出计算机镜像pc.e01的SHA-1值?[答案格式:字母小写]

ea9dcc3d43df4c6448bb56e7ac820619d66fe821

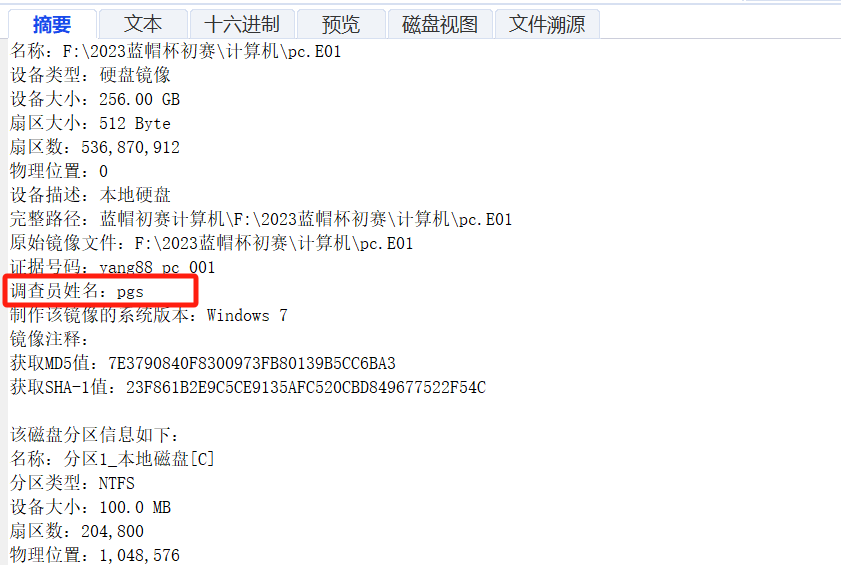

12.给出pc.e01在提取时候的检查员?[答案格式:admin]

pgs

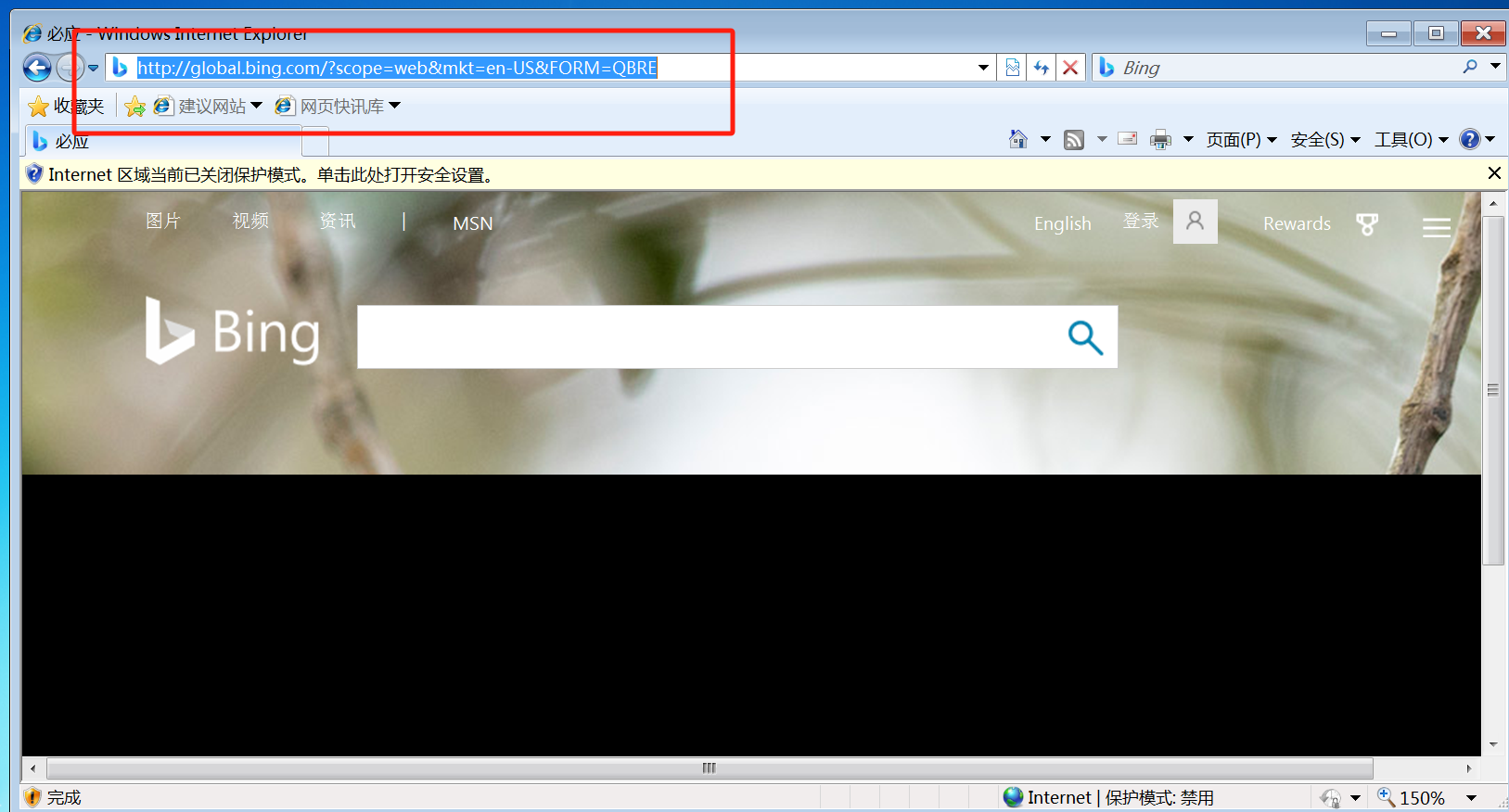

13.请给出嫌疑人计算机内IE浏览器首页地址?[答案格式:http://www.baidu.com]

http://global.bing.com/?scope=web&mkt=en-US&FORM=QBRE

14.请给出嫌疑人杨某登录理财网站前台所用账号密码?[答案格式:root/admin]

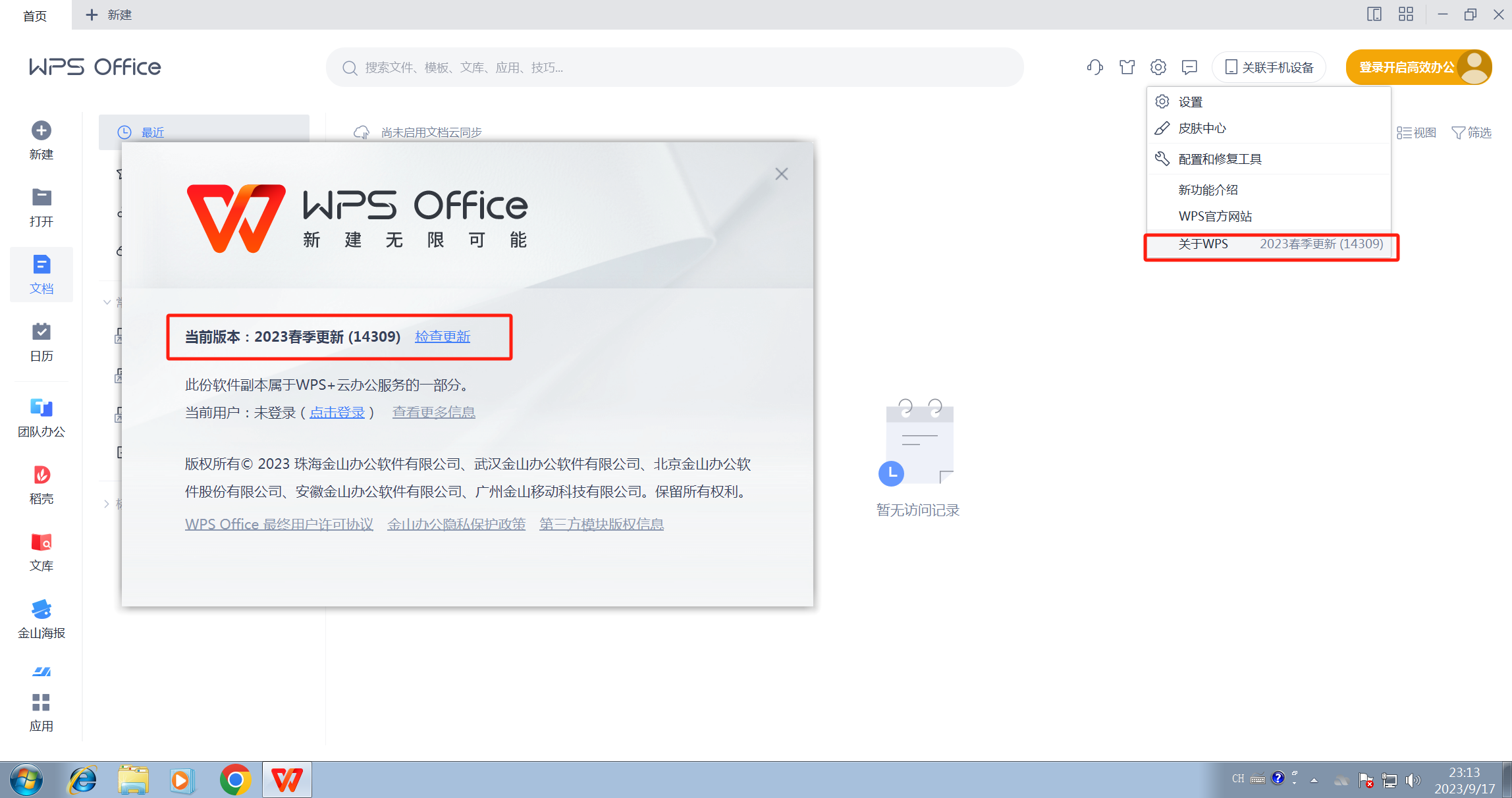

15.请给出嫌疑人电脑内pdf文件默认打开程序的当前版本号?[答案格式:xxxx(xx)]

2023春季更新(14309)

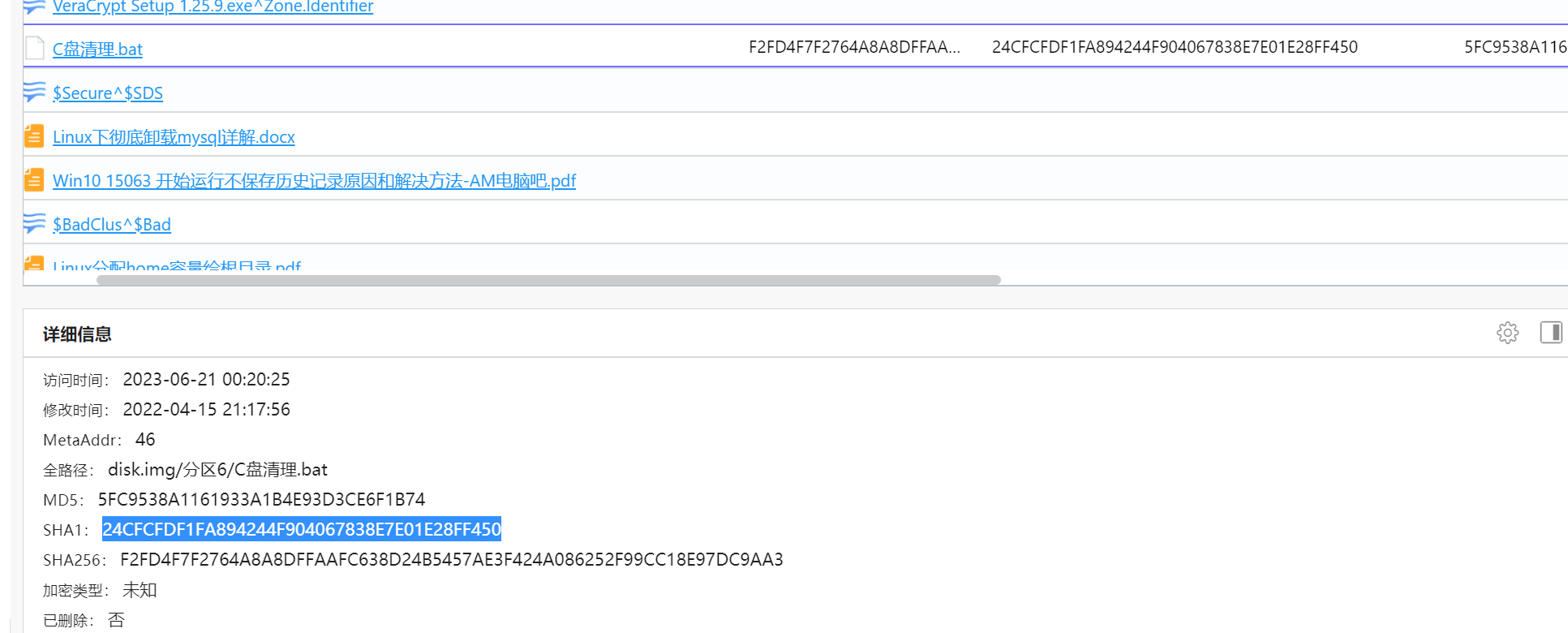

16.请给出嫌疑人计算机内文件名为“C盘清理.bat”的SHA-1?[答案格式:字母小写]

先将这个文件 从虚拟机中提取出来

直接放在火眼中进行分析 找到C盘清理.bat 直接计算哈希

24CFCFDF1FA894244F904067838E7E01E28FF450

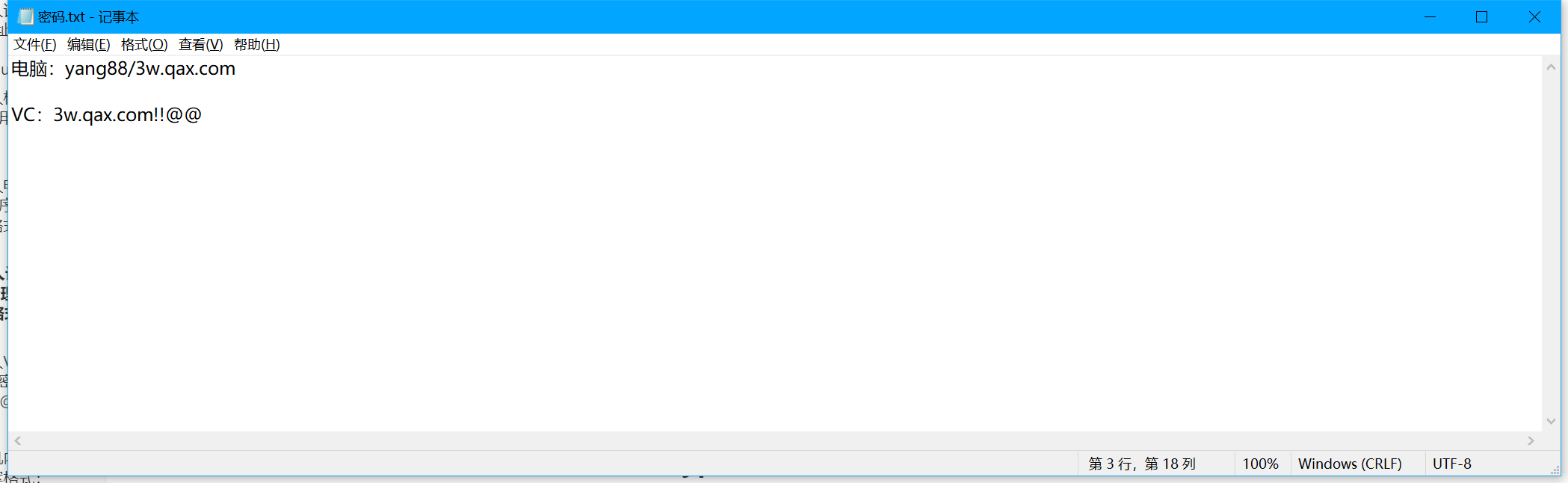

17.请给出嫌疑人Vera Crypt加密容器的解密密码?[答案格式:admin!@#]

取证大师 直接全剧搜索密码 可以找到一个密码.txt

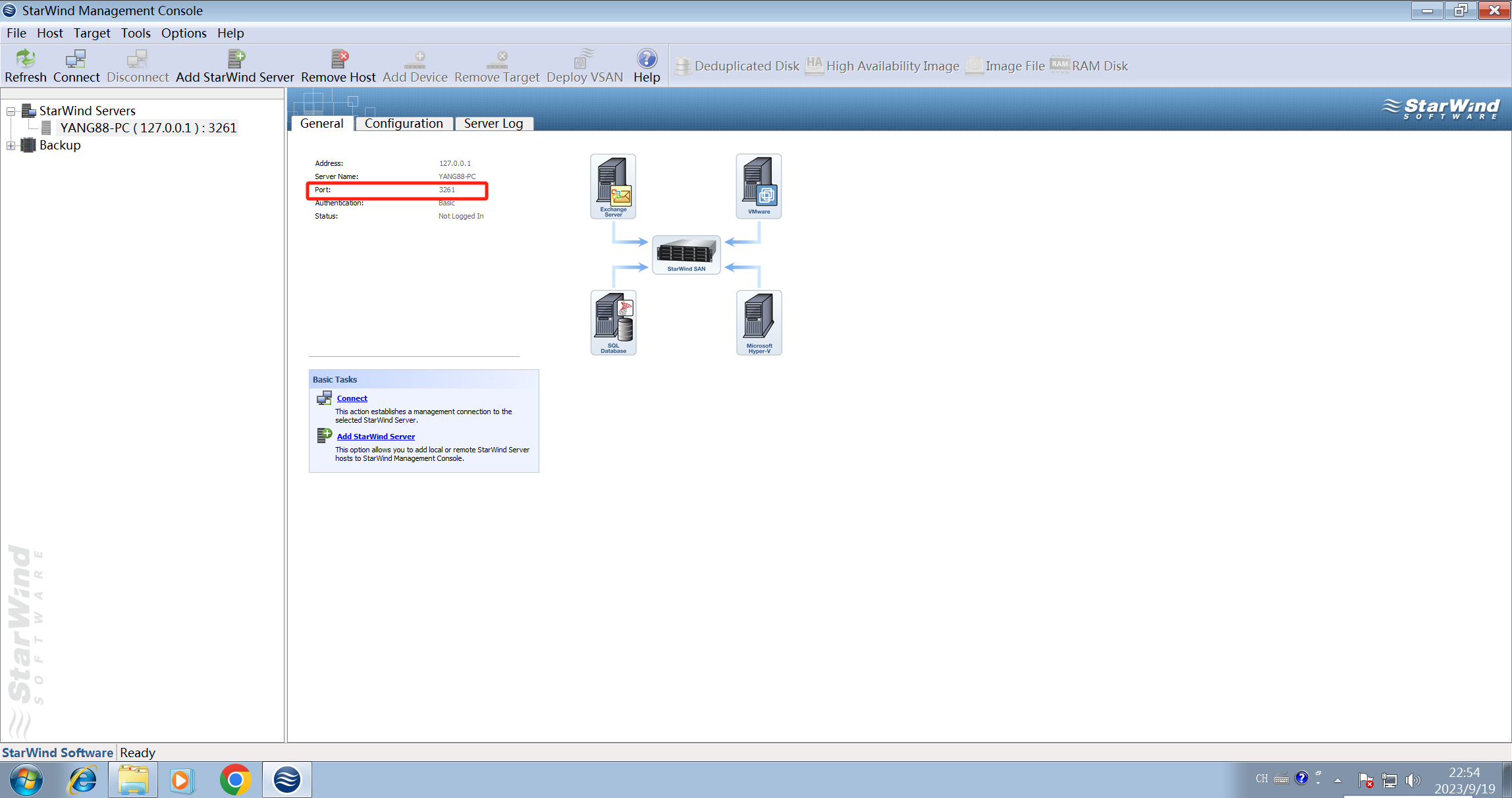

18.请给出嫌疑人电脑内iSCSI服务器对外端口号?[答案格式:8080]

之后看wp才明白 仿真起的计算机中有一个starwind 软件

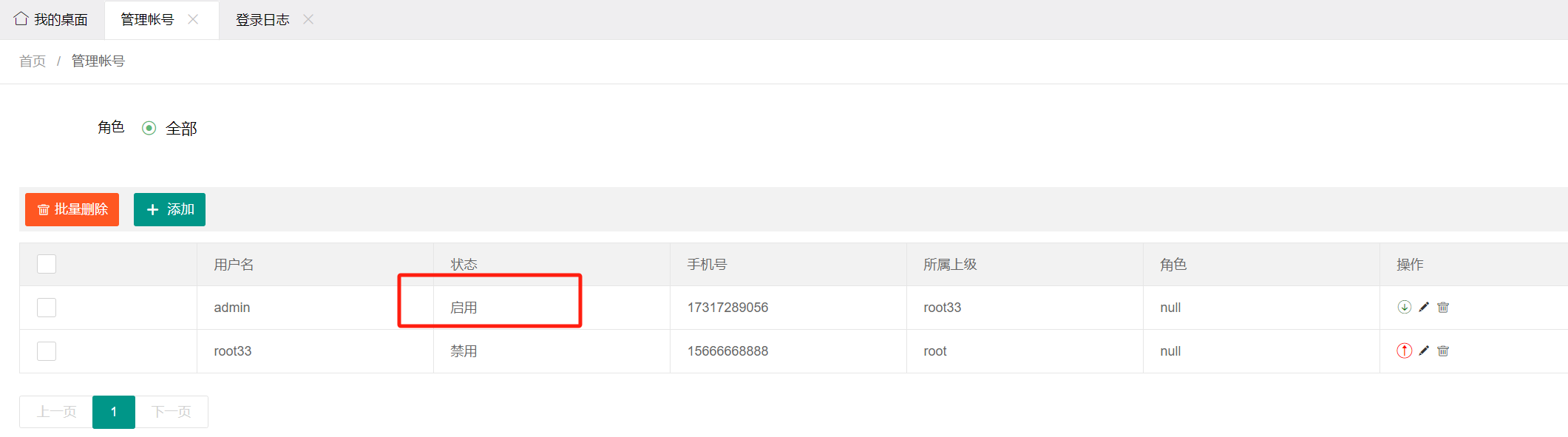

与服务器的端口号有关系 找到这个软件并运行 就可以看到端口号

3261

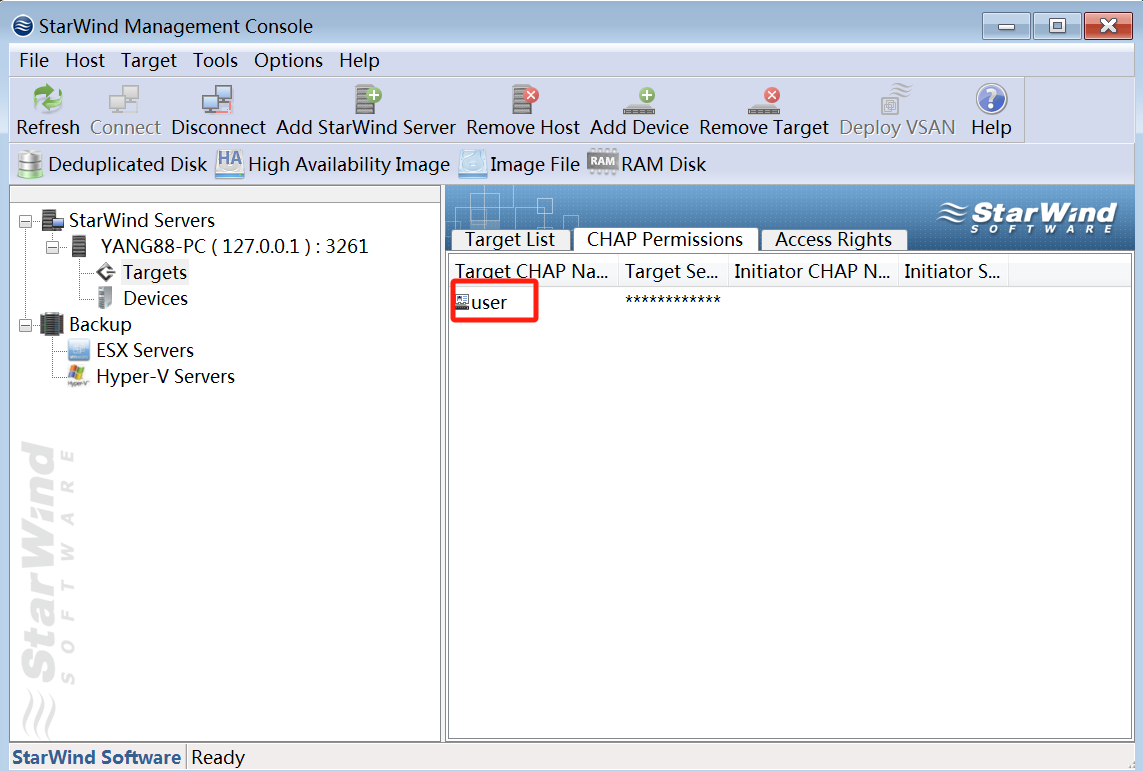

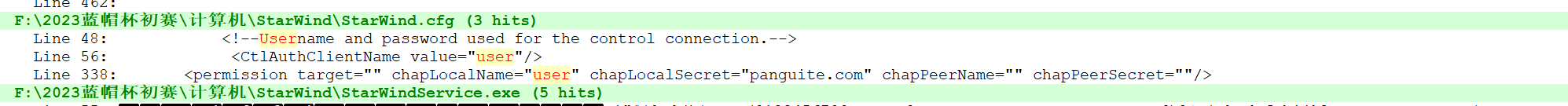

19.请给出嫌疑人电脑内iSCSI服务器CHAP认证的账号密码?[答案格式:root/admin]

从软件中看出 CHAP认证的账户名是user 导出starwind的文件夹 直接全局搜索账户名 找到密码

panguite.com

20.分析嫌疑人电脑内提现记录表,用户“mi51888”提现总额为多少?[答案格式:10000]

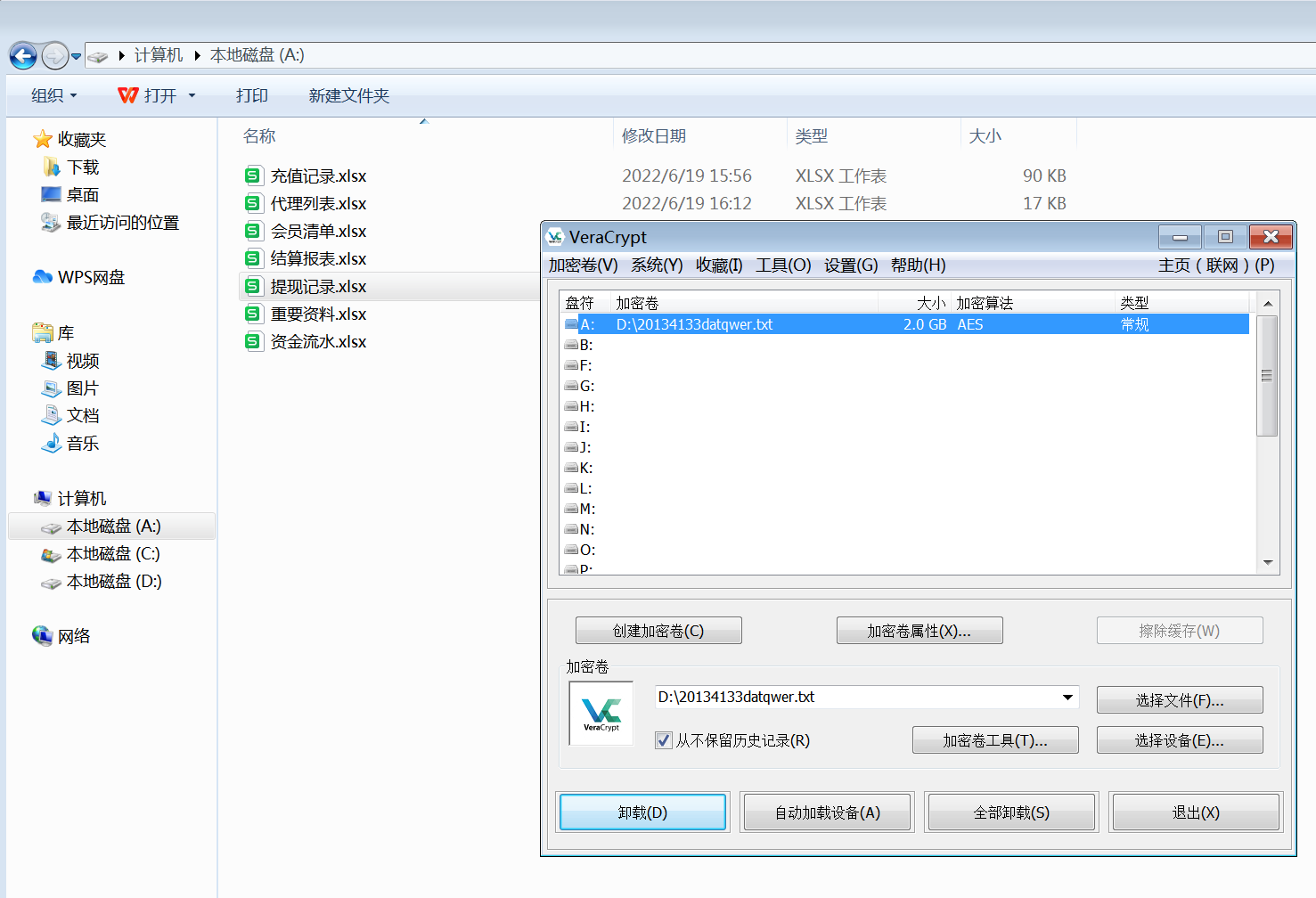

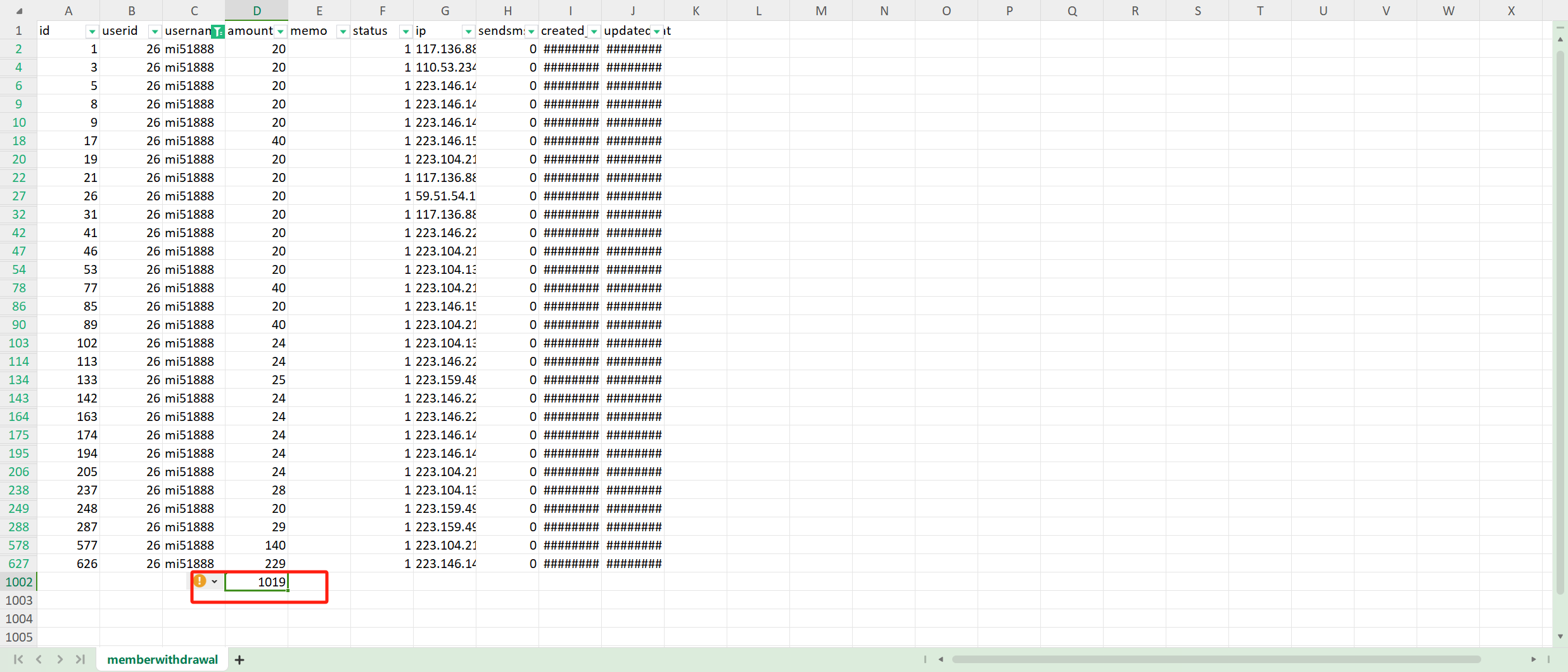

17题找到了 vc容器密码 接下来找一下vc容器 发现20134133datqwer.txt的大小是2gb 很可能是vc容器

尝试进行挂载

挂载出很多excel表格 找到提现记录表格 在里面筛选出mi518888的提现记录 在求和即可

1019

内存

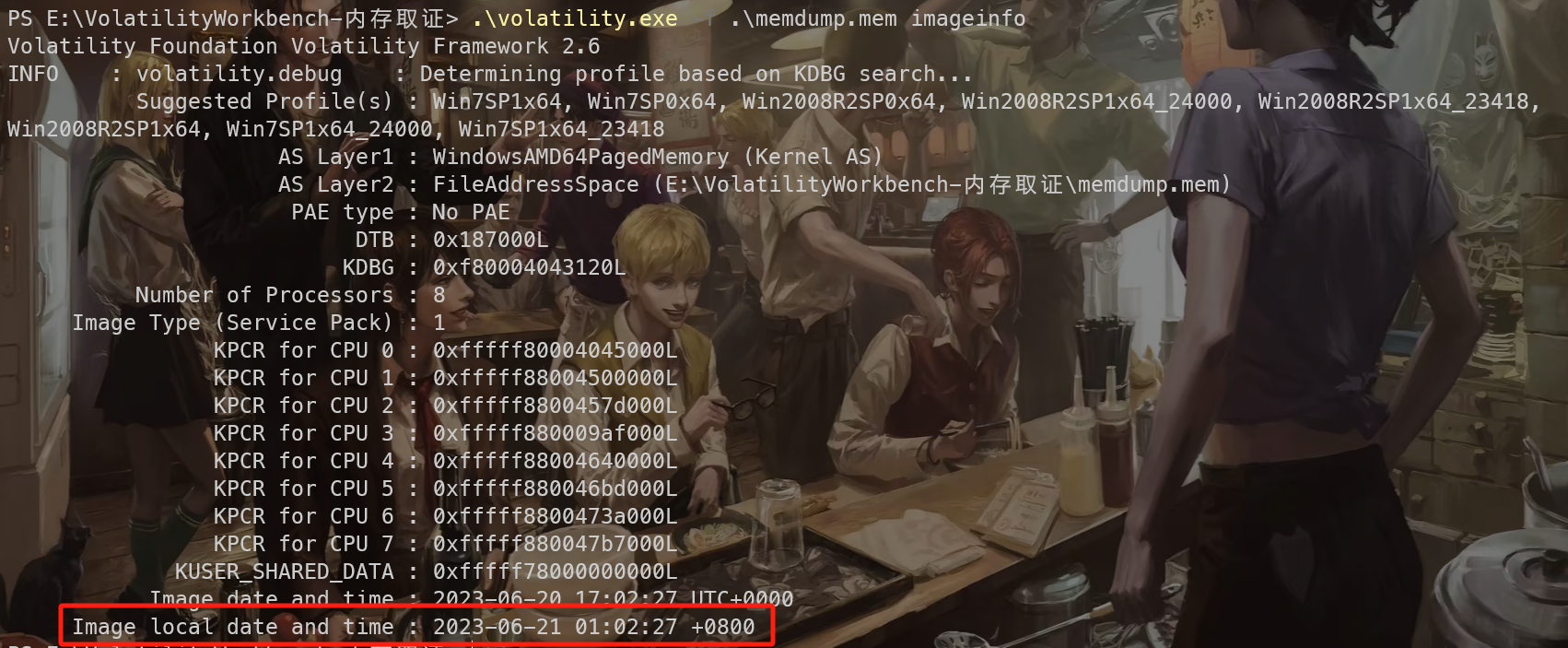

21.请给出计算机内存创建北京时间?[答案格式:2000-01-11 00:00:00]

.\volatility.exe -f .\memdump.mem imageinfo

2023-06-21 01:02:27

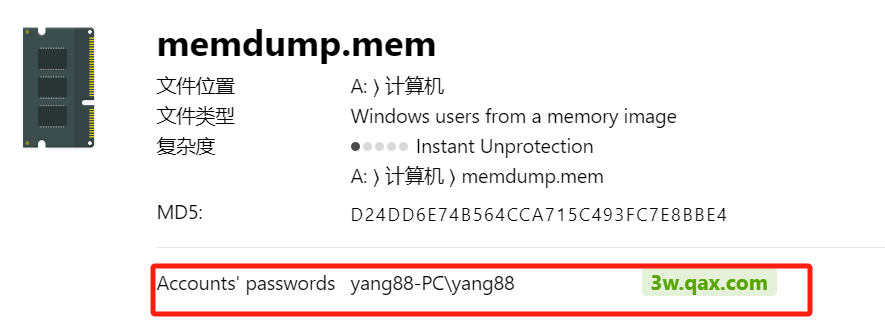

22.请给出计算机内用户yang88的开机密码?[答案格式:abc.123]

3w.qax.com

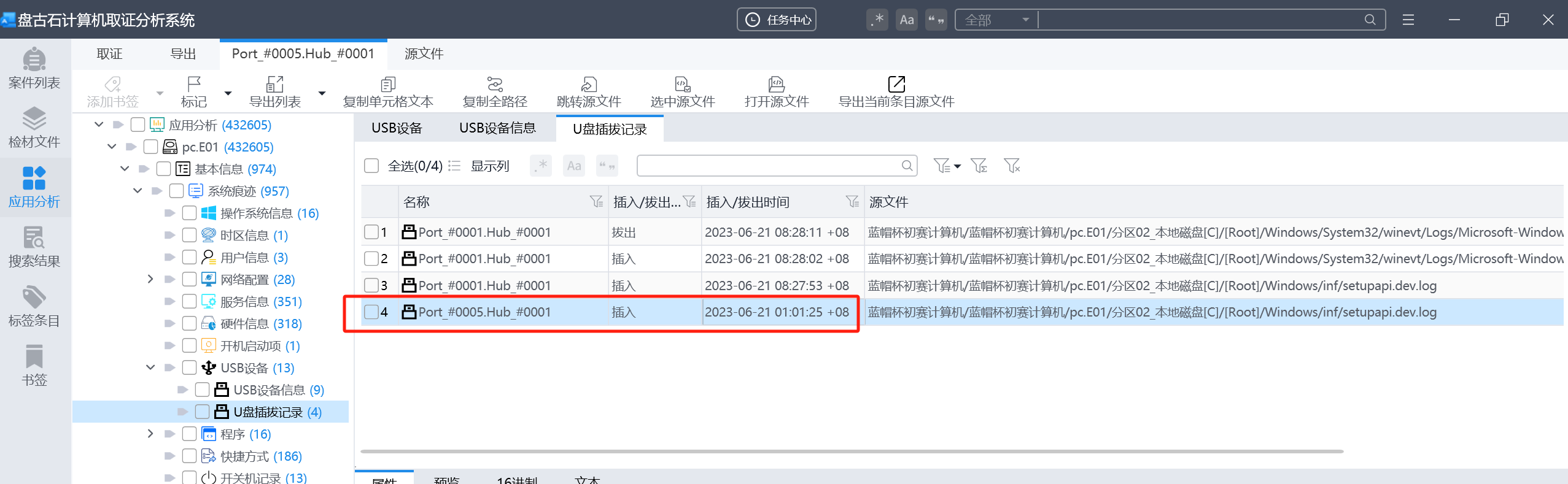

23.提取内存镜像中的USB设备信息,给出该USB设备的最后连接北京时间?[答案格式:2000-01-11 00:00:00]

两种方法

法一:直接取证软件梭

但是这里需要注意 内存镜像制作完的时间是2023-06-21 01:02:27 因此对于内存镜像来说 usb插拔的时间不能超过这个内存镜像制作好的时间

所以 usb最后连接的北京时间是

2023-06-21 01:01:25

法二:vol进行查取

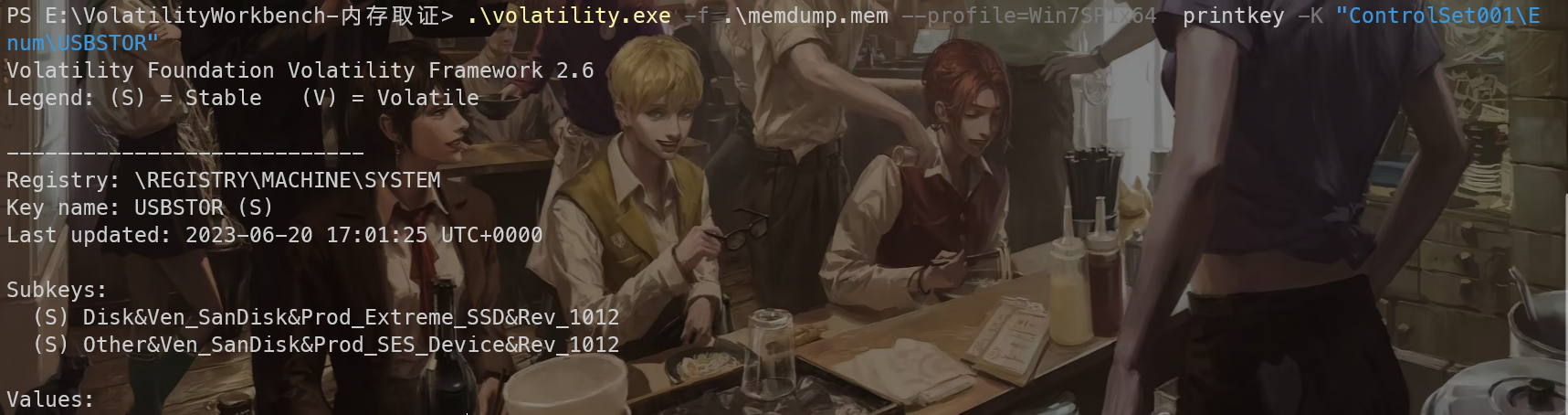

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 printkey -K "ControlSet001\Enum\USBSTOR"

但是这里需要注意 UTC 是世界统一时间 而北京时间是UTC +0800 这里的时间表示法是UTC +0000 所以北京时间要在查取到的时间的基础上加8h 也就是

2023-06-21 01:01:25

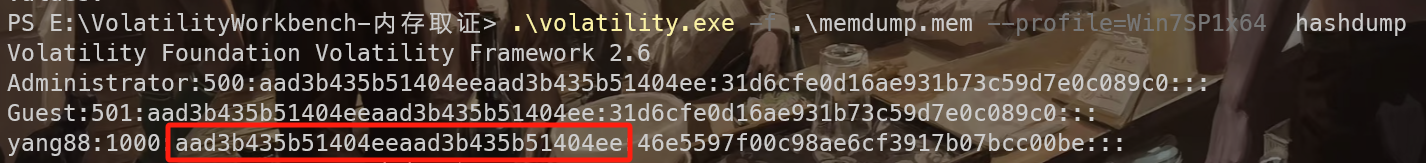

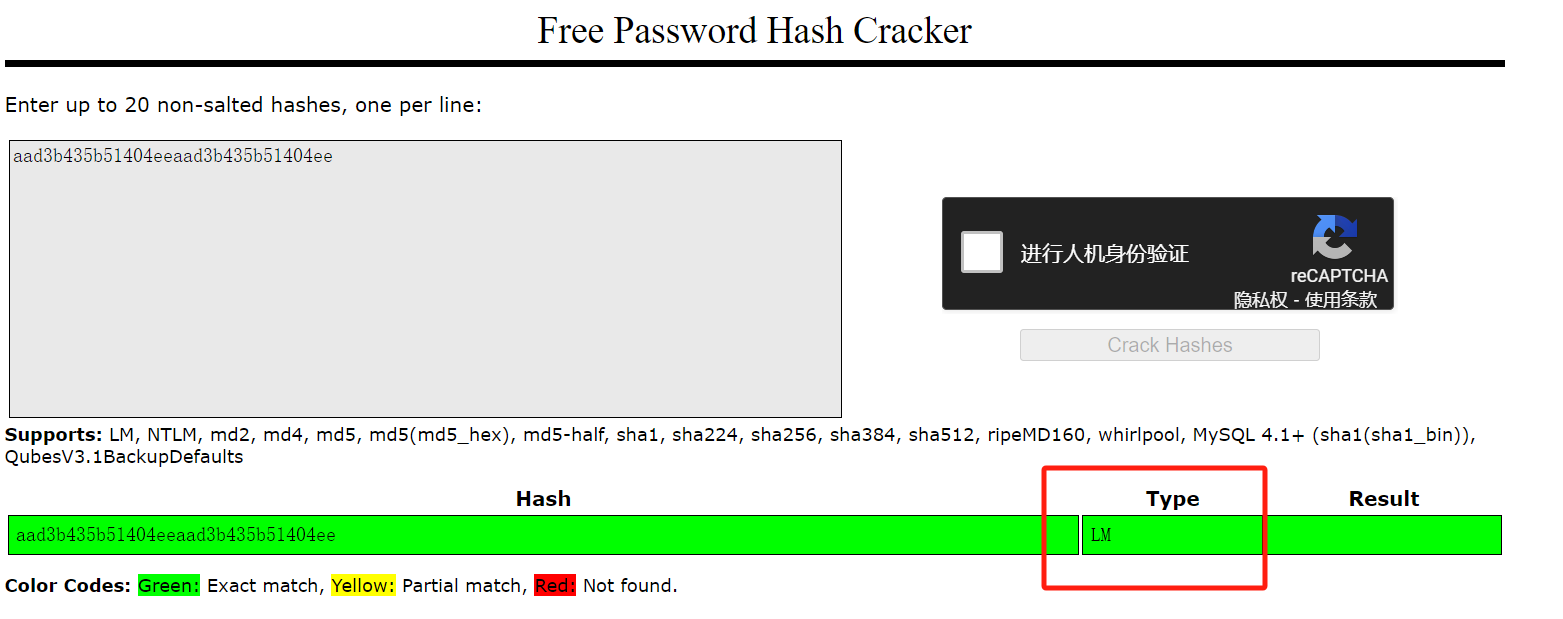

24.请给出用户yang88的LMHASH值?

aad3b435b51404eeaad3b435b51404ee

25.请给出用户yang88访问过文件“提现记录.xlsx”的北京时间?[答案格式:2000-01-11 00:00:00]

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 hashdump

2023-06-21 00:29:16

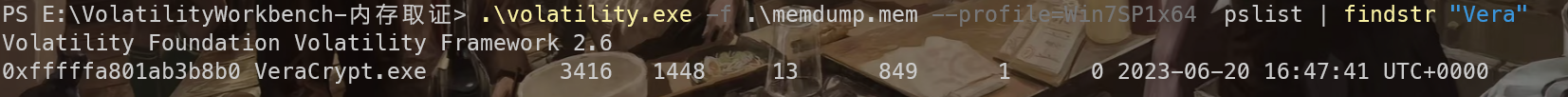

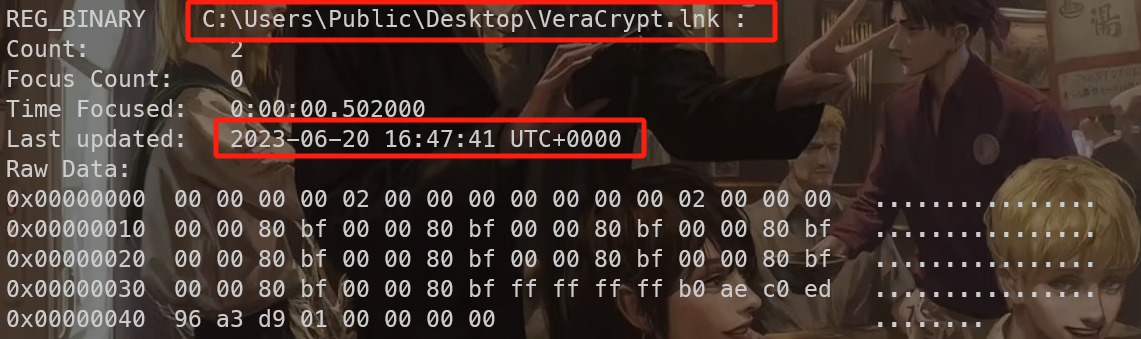

26.请给出“VeraCrypt”最后一次执行的北京时间?[答案格式:2000-01-11 00:00:00]

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 pslist | findstr "Vera"

# 列出该内存的所有进程信息

或

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 userassist

# 提取出内存中记录的 当时正在运行的程序有哪些,运行过多少次,最后一次运行的时间等信息

同样 因为是北京时间 所以要加8h

2023-06-21 00:47:41

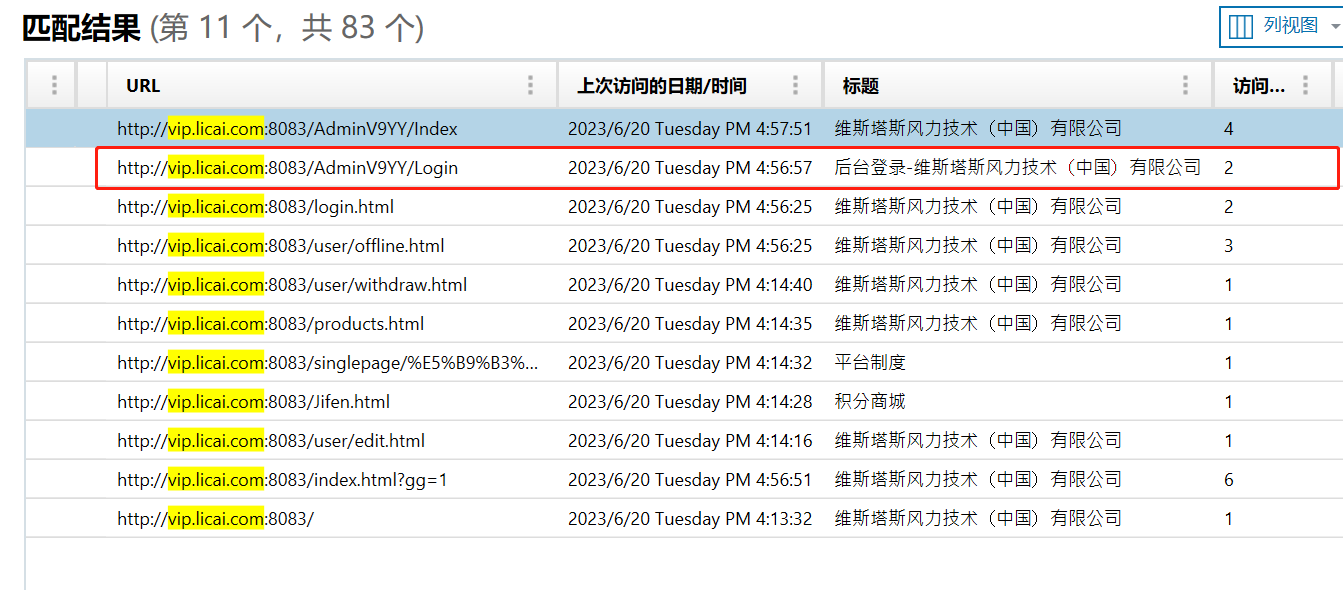

27.分析内存镜像,请给出用户在“2023-06-20 16:56:57 UTC+0”访问过“维斯塔斯”后台多少次?[答案格式:10]

使用AXIOM对内存镜像进行分析

可以发现是访问了后台url两次

2

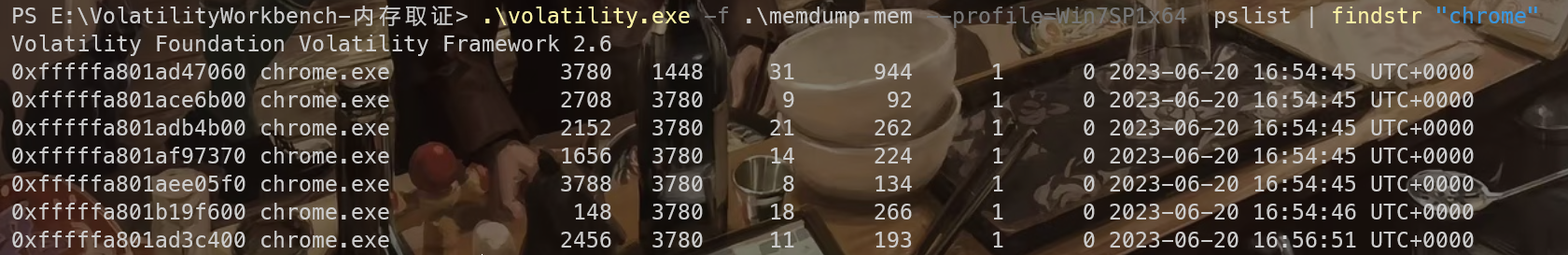

28.请给出用户最后一次访问chrome浏览器的进程PID?[答案格式:1234]

.\volatility.exe -f .\memdump.mem --profile=Win7SP1x64 pslist | findstr "chrome"

看时间 最后一次访问的PID是

2456

服务器

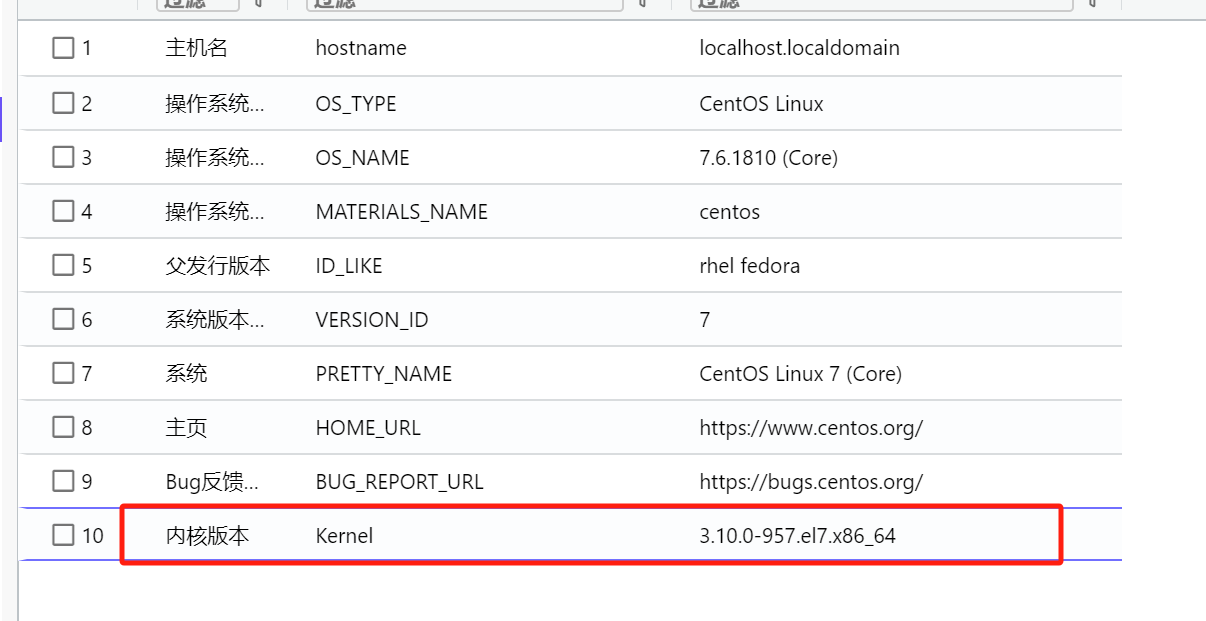

29.分析涉案服务器,请给出涉案服务器的内核版本?[答案格式:xx.xxx-xxx.xx.xx]

3.10.0-957.el7.x86_64

30.分析涉案服务器,请给出MySQL数据库的root账号密码?[答案格式:Admin123]

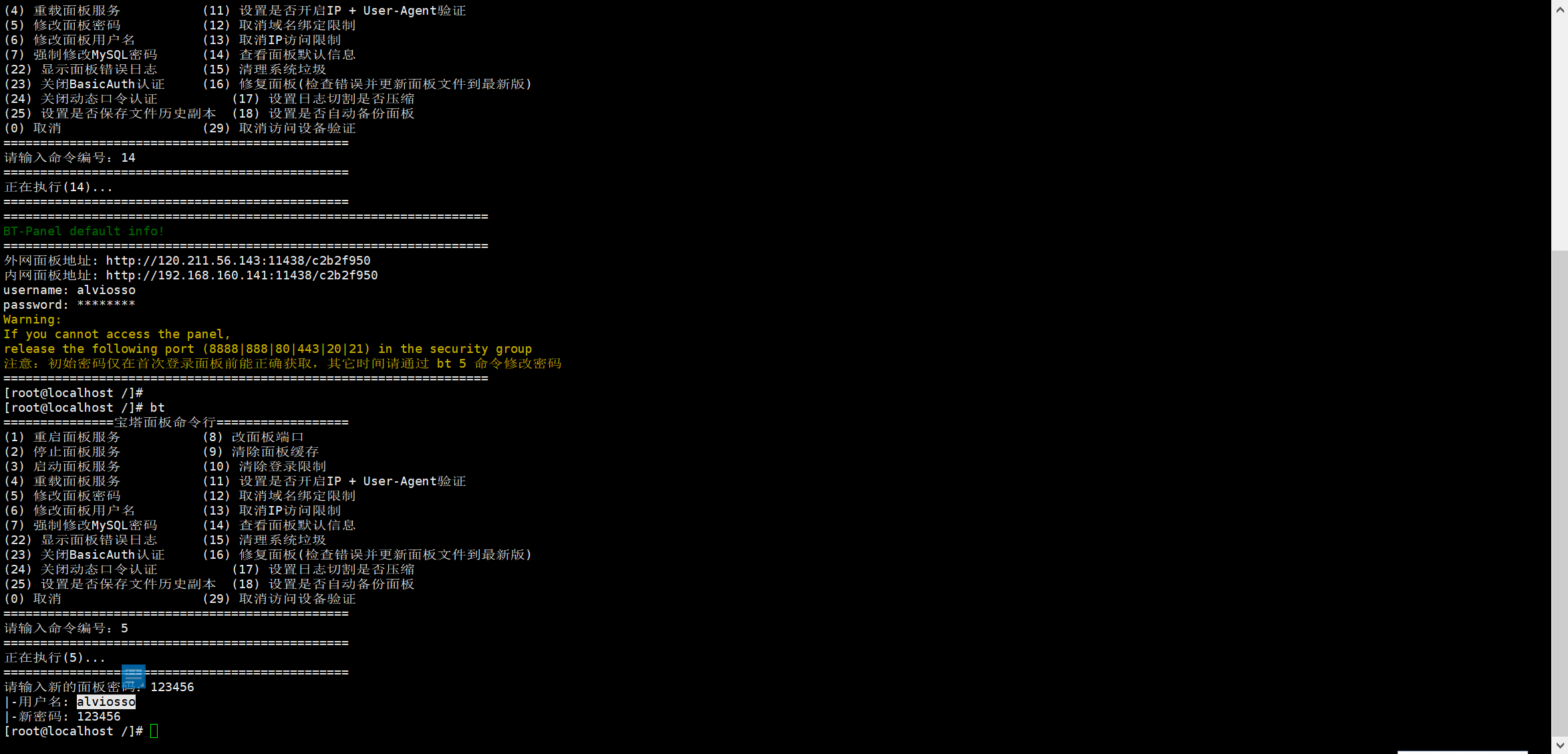

仿真起服务器 连上xshell 先看一下有无宝塔

有 改下密码 等宝塔看看

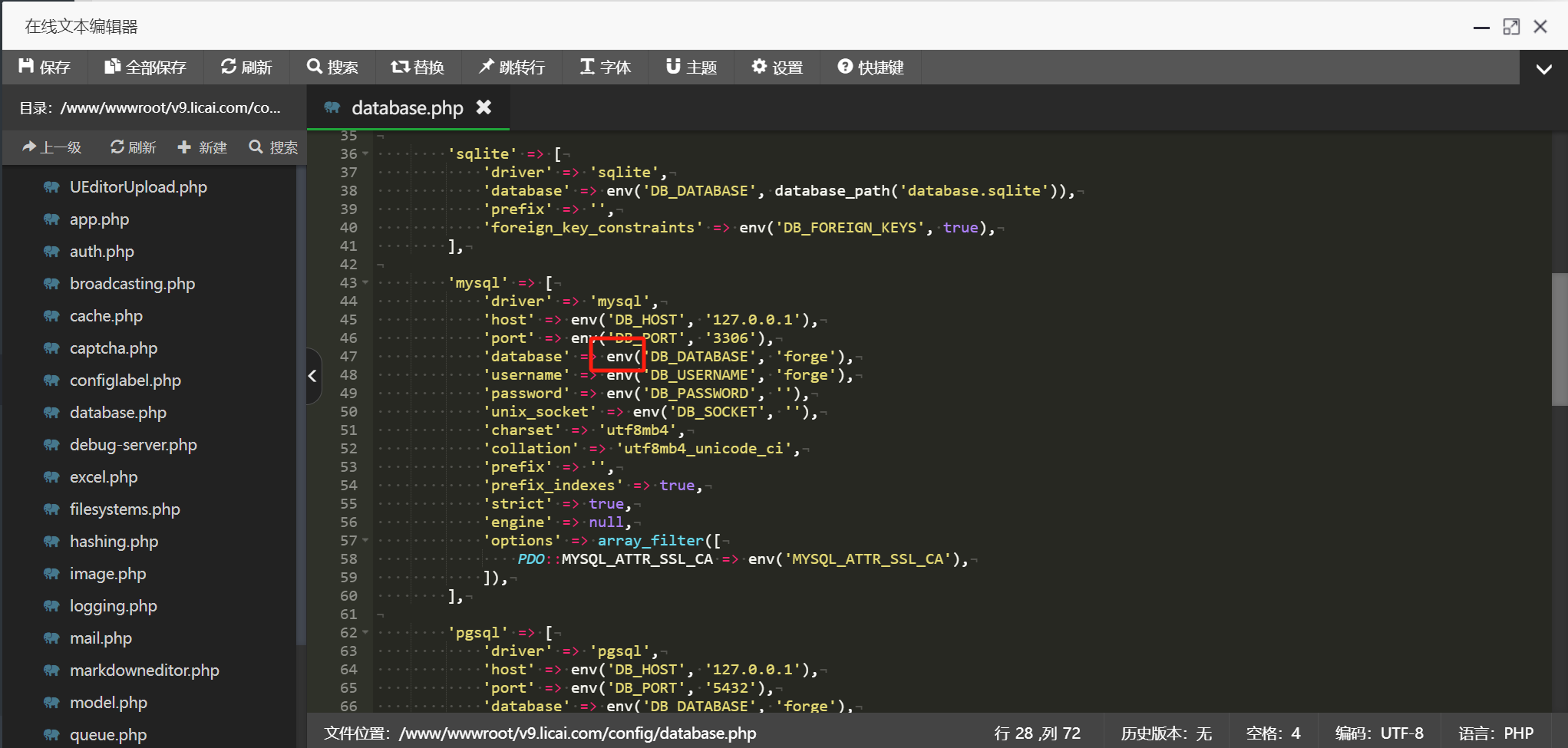

在/www/wwwroot/v9.licai.com/config 下找到一个database.php 其中的所有数据库信息都是用env这个函数表示的 在宝塔文件夹中找一找有关env的文件

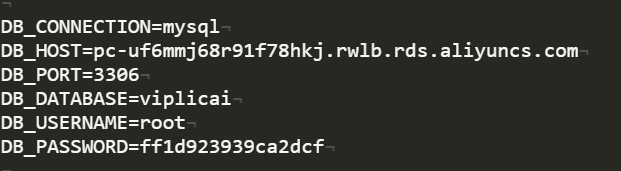

在/www/wwwroot/v9.licai.com 下有个.env

找到密码

ff1d923939ca2dcf

31.分析涉案服务器,请给出涉案网站RDS数据库地址?[答题格式: xx-xx.xx.xx.xx.xx]

RDS数据库其实就是阿里云的数据库

阿里云关系型数据库RDS(Relational Database Service)是一种可弹性伸缩的在线数据库服务,基于阿里云分布式文件系统和SSD盘高性能存储,采用双机热备,数据多副本冗余及自动备份机制。

RDS支持MySQL、SQL Server、PostgreSQL、PPAS(Postgre Plus Advanced Server,高度兼容Oracle数据库)和MariaDB TX引擎,并且提供了容灾、备份、恢复、监控、迁移等方面的全套解决方案。

所以答案就在 上一题找到的有关数据库的信息中

pc-uf6mmj68r91f78hkj.rwlb.rds.aliyuncs.com

32.请给出涉网网站数据库版本号? [答题格式: 5.6.00]

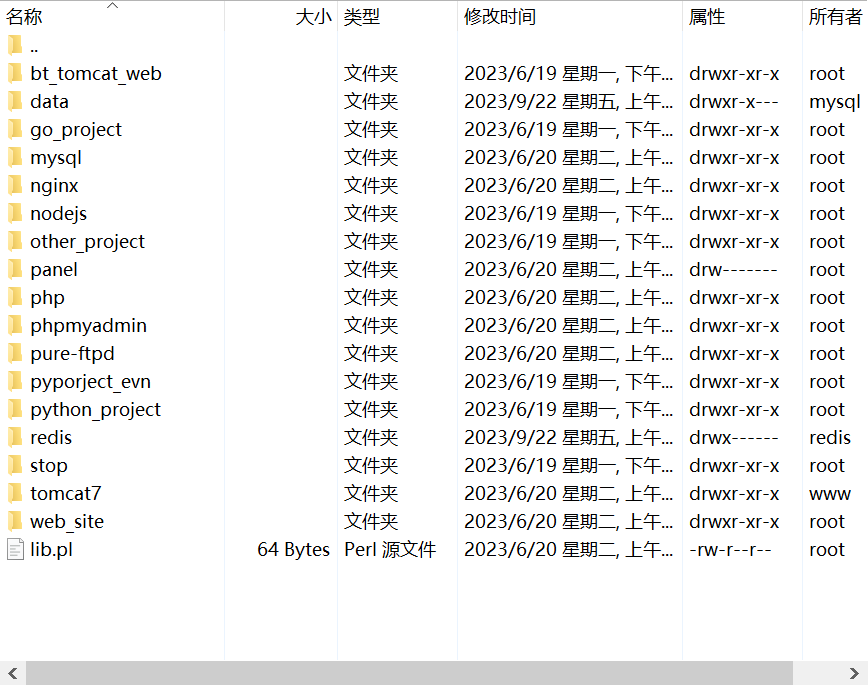

在/www/server下 有很多有关数据库的文件夹 在里面找到mysql的 在version.pl中 找到版本

5.7.40

或者直接命令行

mysql -Version

33.请给出嫌疑人累计推广人数?[答案格式:100]

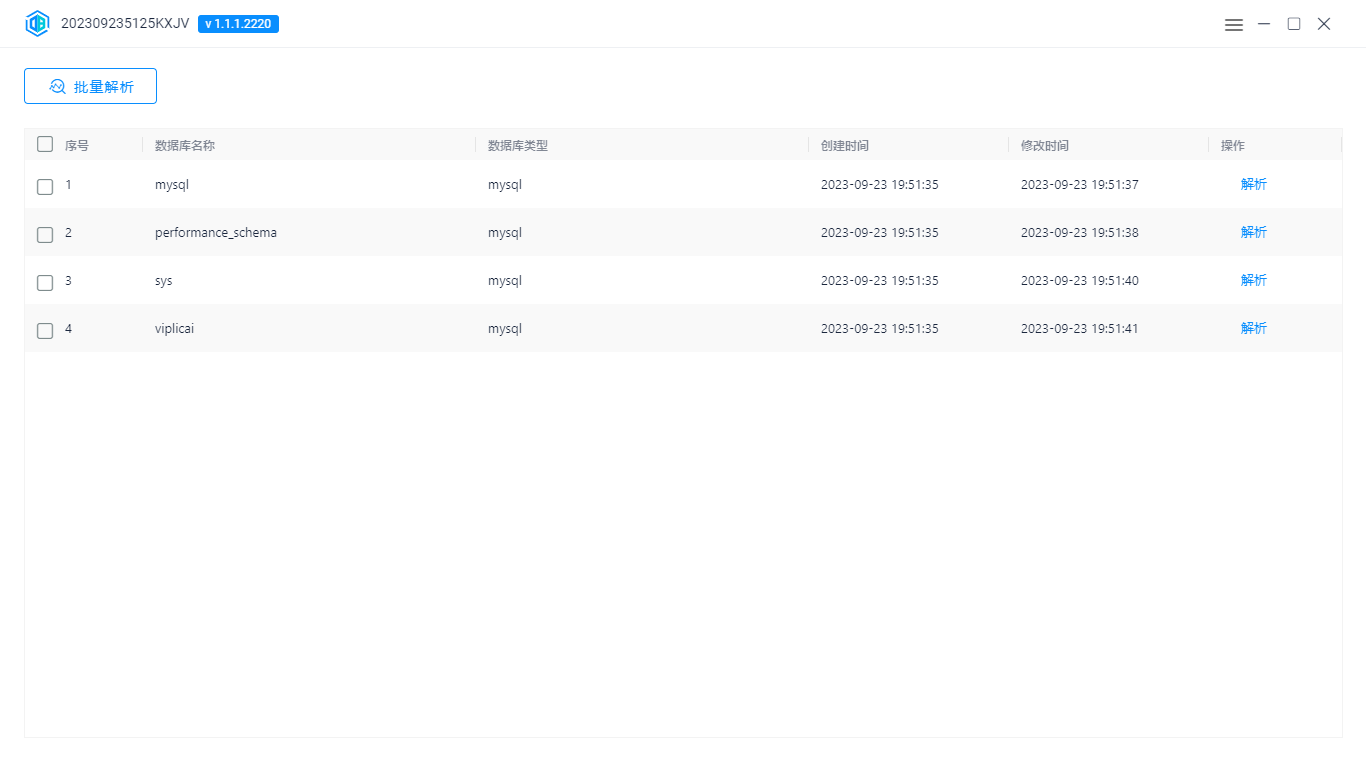

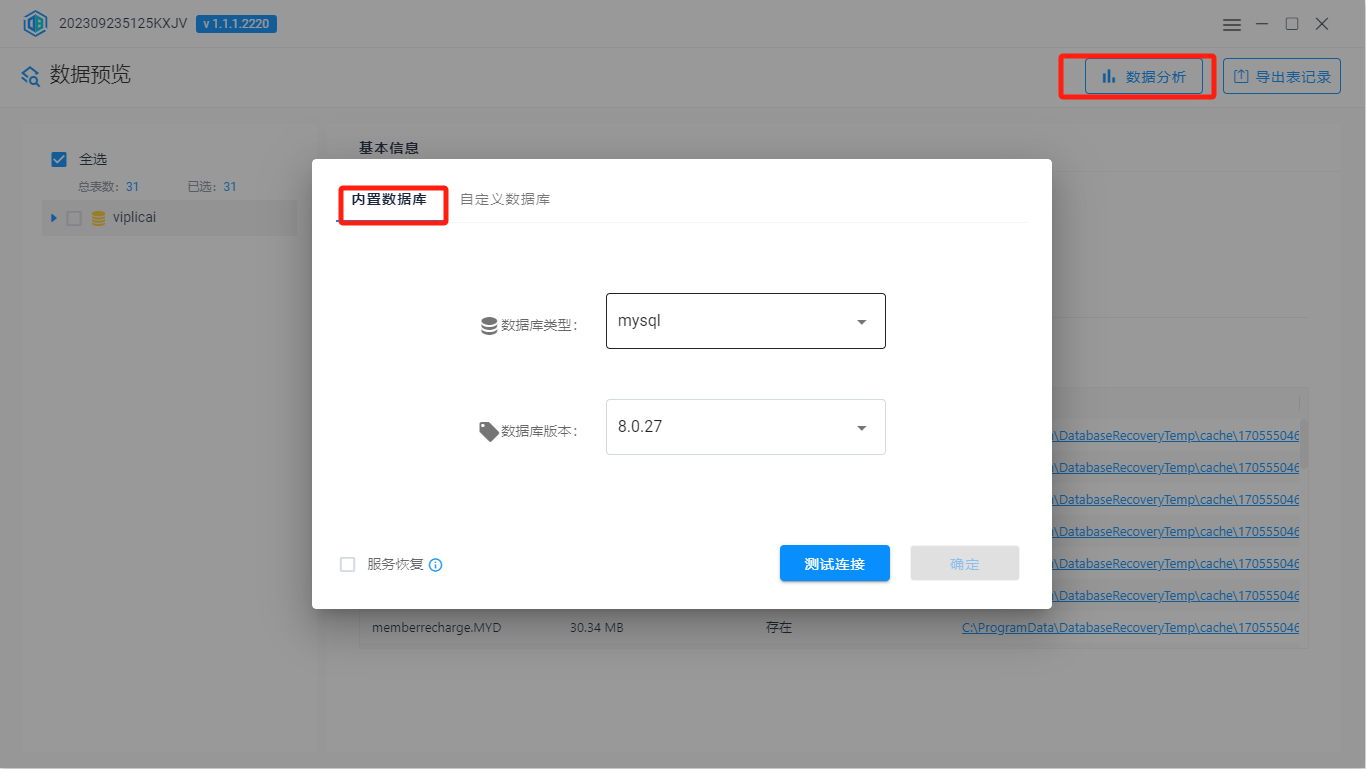

大体思路是使用火眼的数据库工具还原数据库 建立本地连接——使用navicat将viplicai数据库保存为sql格式数据库——仿真服务器——navicat使用ssh连接服务器——将还原出的数据库部署到服务器上——在宝塔中建立域名规则访问网站

将给出的xb后缀阿里云数据库文件放到火眼的数据库分析工具中 成功还原出数据库信息 找到重构网站所需的viplicai数据库 进行解析 建立本地连接

得到建立了本地连接的端口 用户名 密码

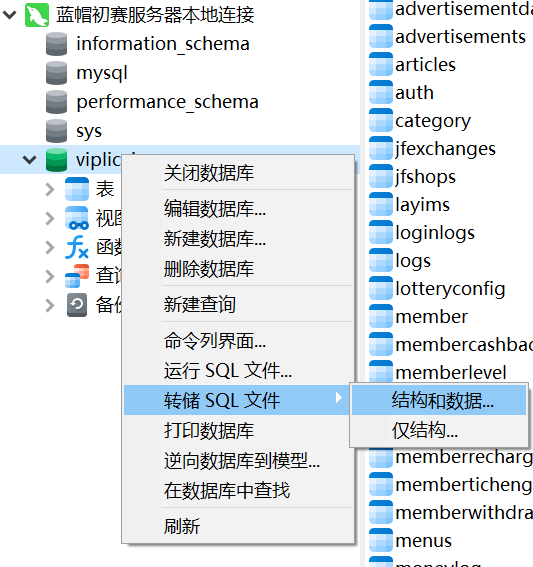

成功使用navicat建立本地连接 再将viplicai数据库 转储为sql文件viplicai.sql

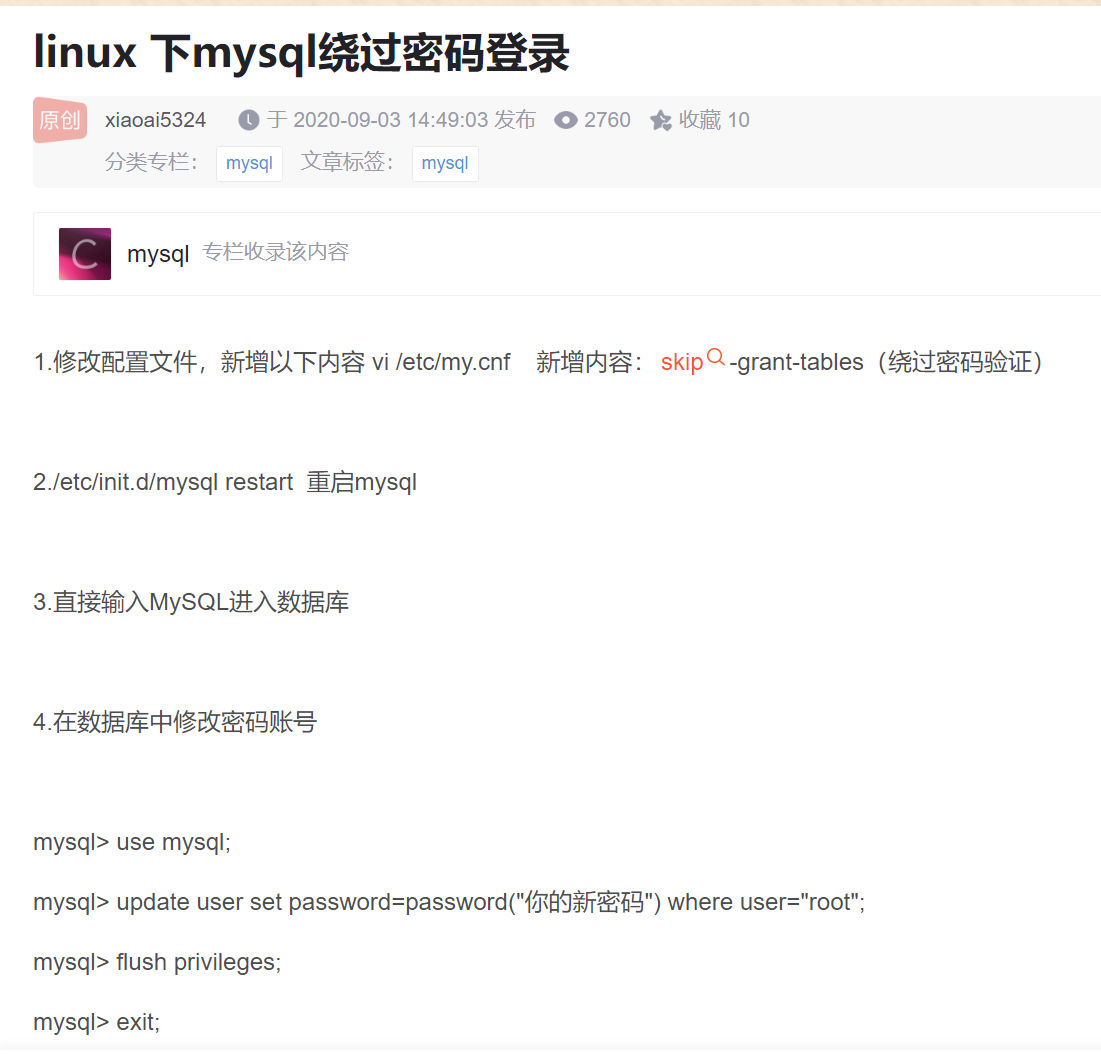

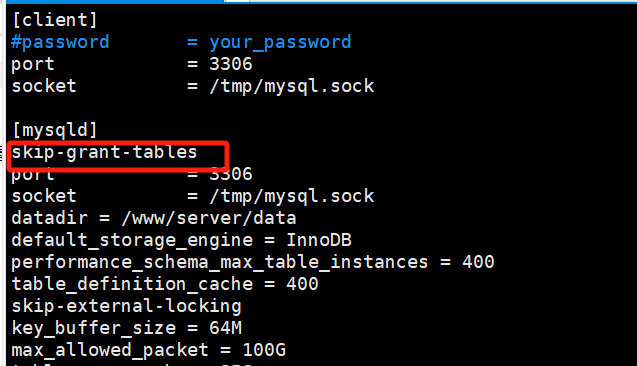

这里学到一个点 mysql数据库绕过密码

vim /etc/my.cnf

再加上一个小点 因为我们后面需要ssh连上服务器 再将刚刚保存的viplicai.sql文件 迁移到服务器中 在这个服务器中 又是mysql8的高版本 需要注意在数据迁移过程中的大小写敏感问题

因此 在my.cnf文件配置中再加上一条

lower_case_table_names = 1

MySQL 数据迁移中 lower_case_table_names 参数影响

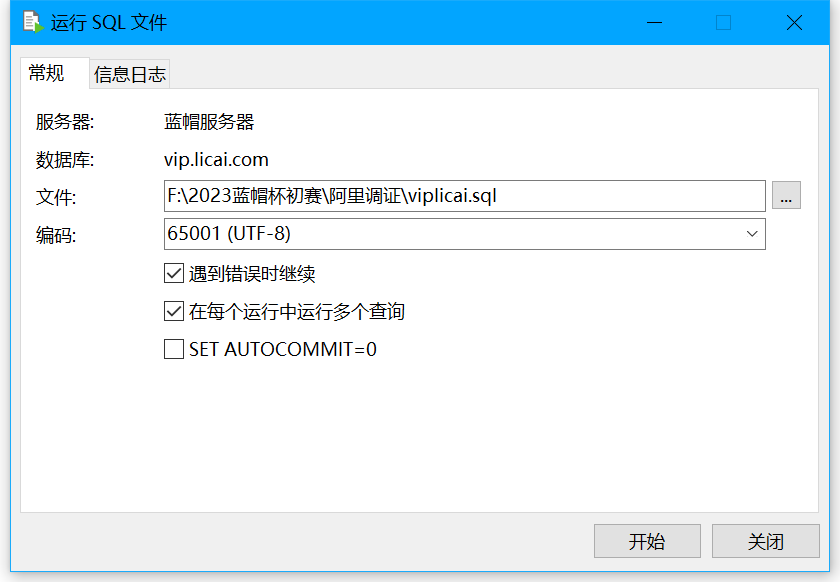

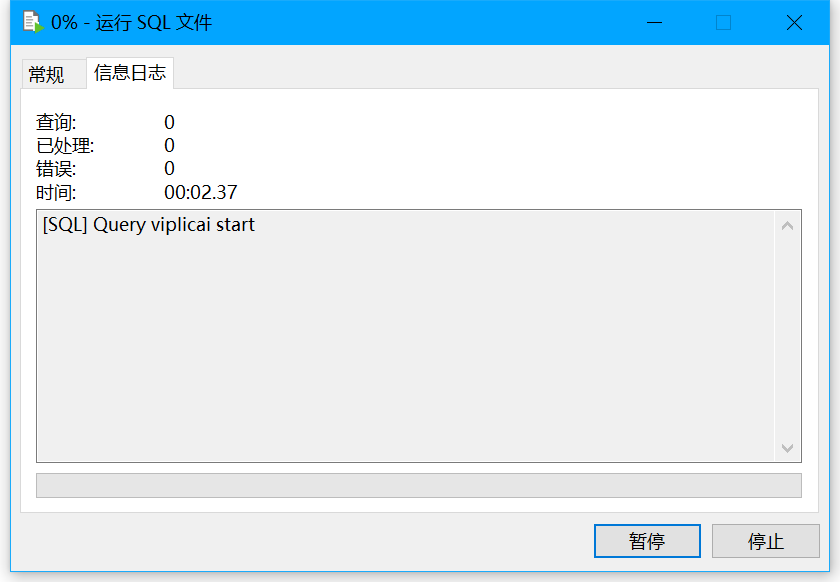

接下来 navicat中使用ssh连接服务器 在将运行sql文件 将viplicai.sql转移到服务器上

在登陆mysql服务 就可以看到vip.licai.com数据库了

再次修改.env的内容 将网站使用的数据库改成我们添加的vip.licai.com数据库 host改为localhost

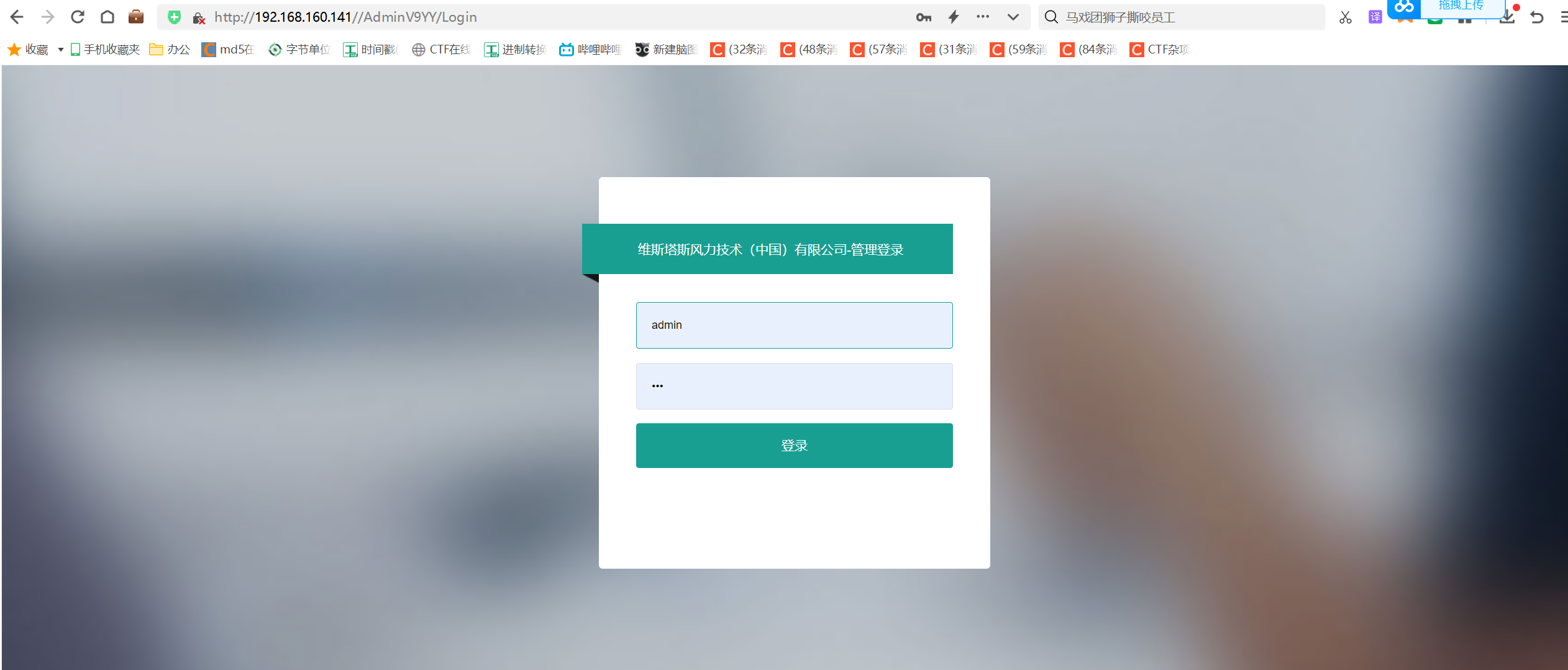

在分析计算机时 在嫌疑人浏览器的历史记录中 找到了目标网站的后台登陆网址(其实在内存镜像中也有)

在宝塔中新建一个域名规则

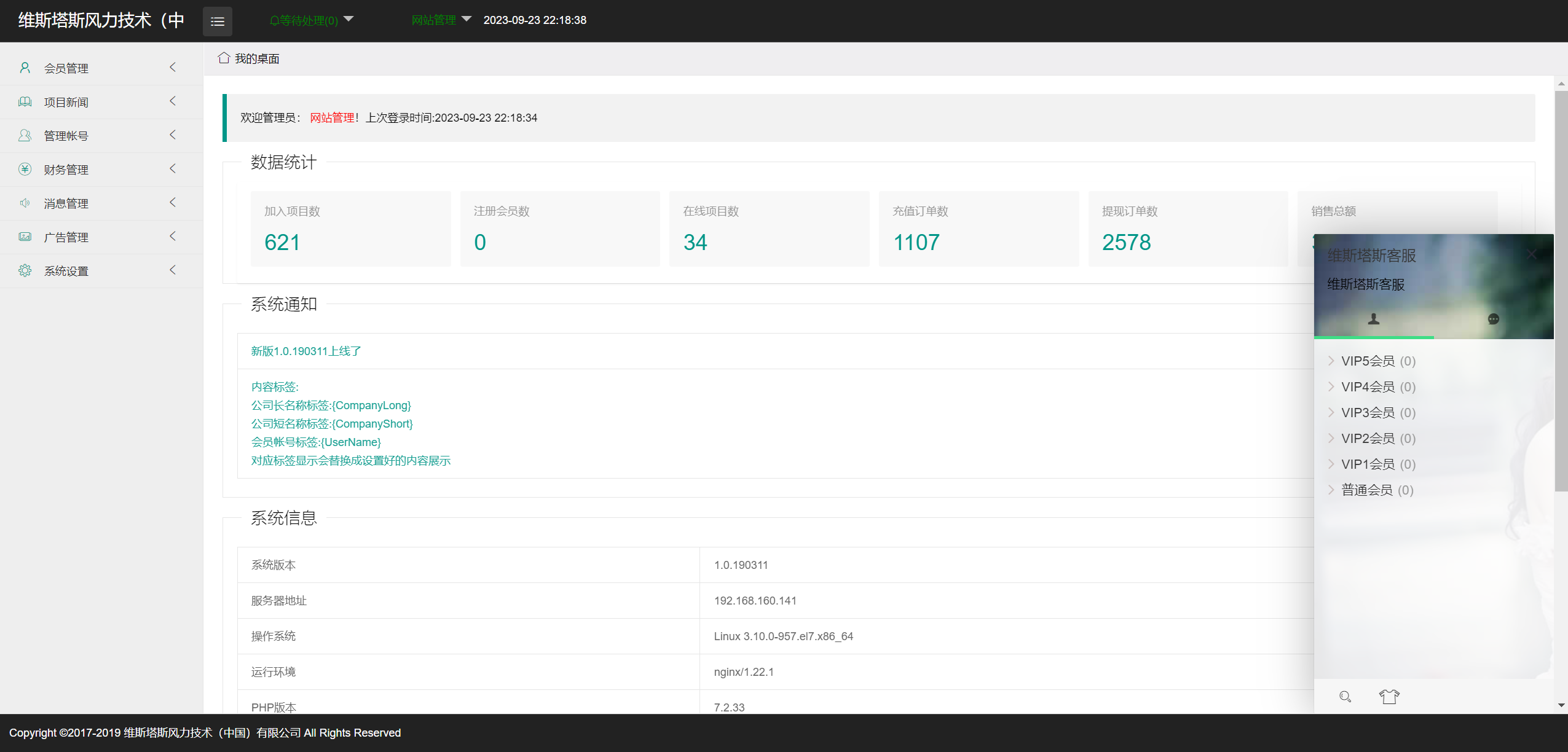

访问成功

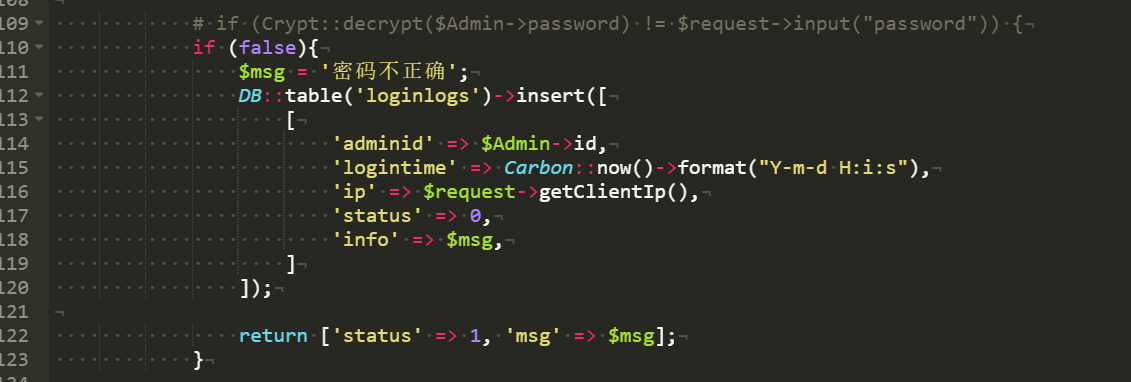

但是密码是处于加密状态 找到登陆的源码

/www/wwwroot/v9.licai.com/app/Http/Controllers/Admin/LoginController.php

直接将验证密码这一部分的源码注释掉 改成任意密码登陆

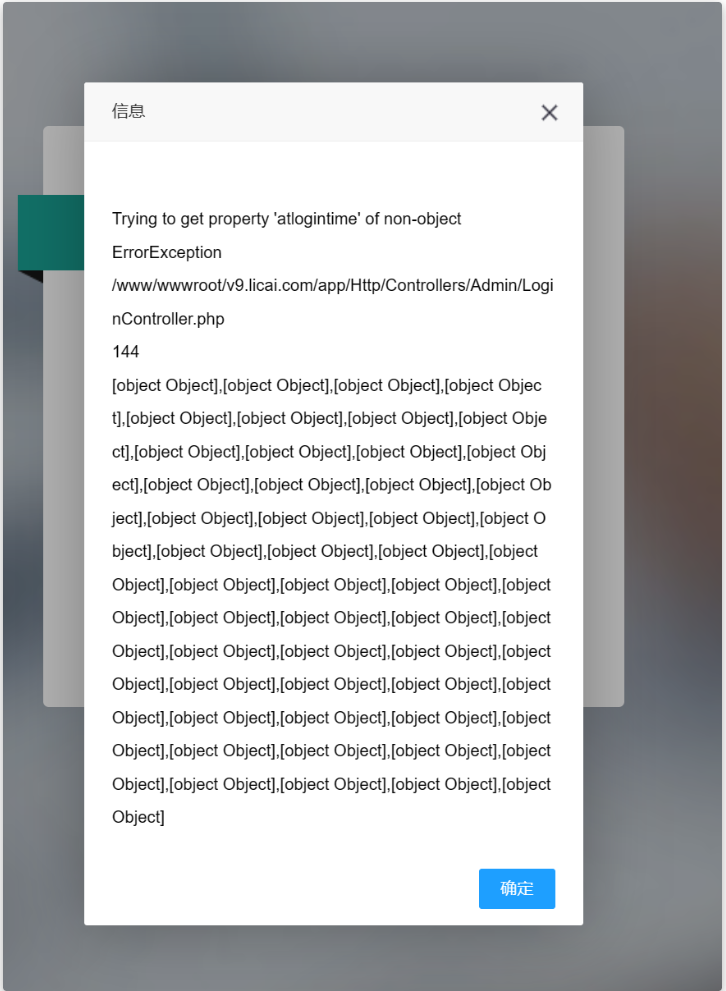

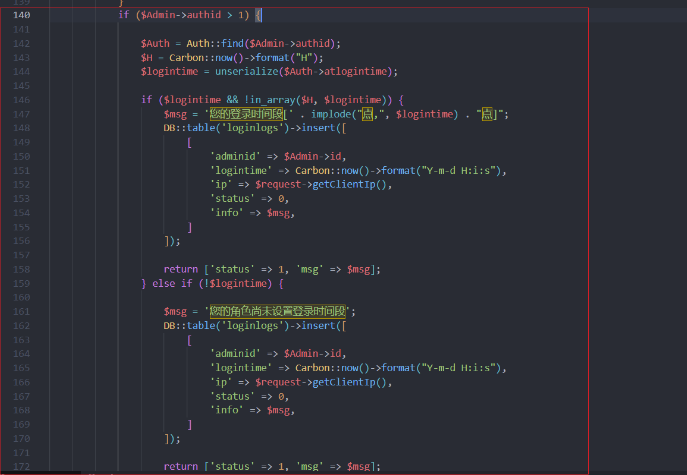

但还会有一个登陆时间的限制

直接将这一部分代码 删掉就好

成功登陆

直接搜yang88(嫌疑人)

69

34.请给出涉案网站后台启用的超级管理员?[答题格式:abc]

admin

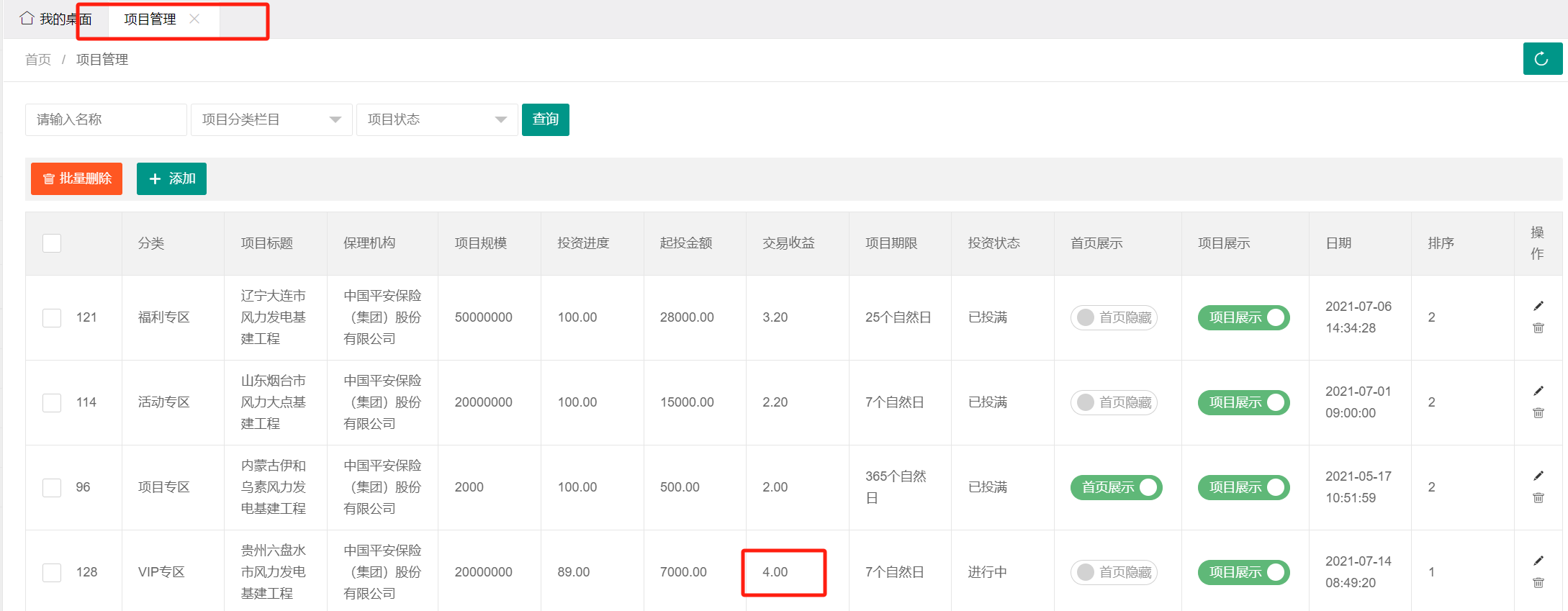

35.投资项目“贵州六盘水市风力发电基建工程”的日化收益为?[答题格式:1.00%]

4.00%

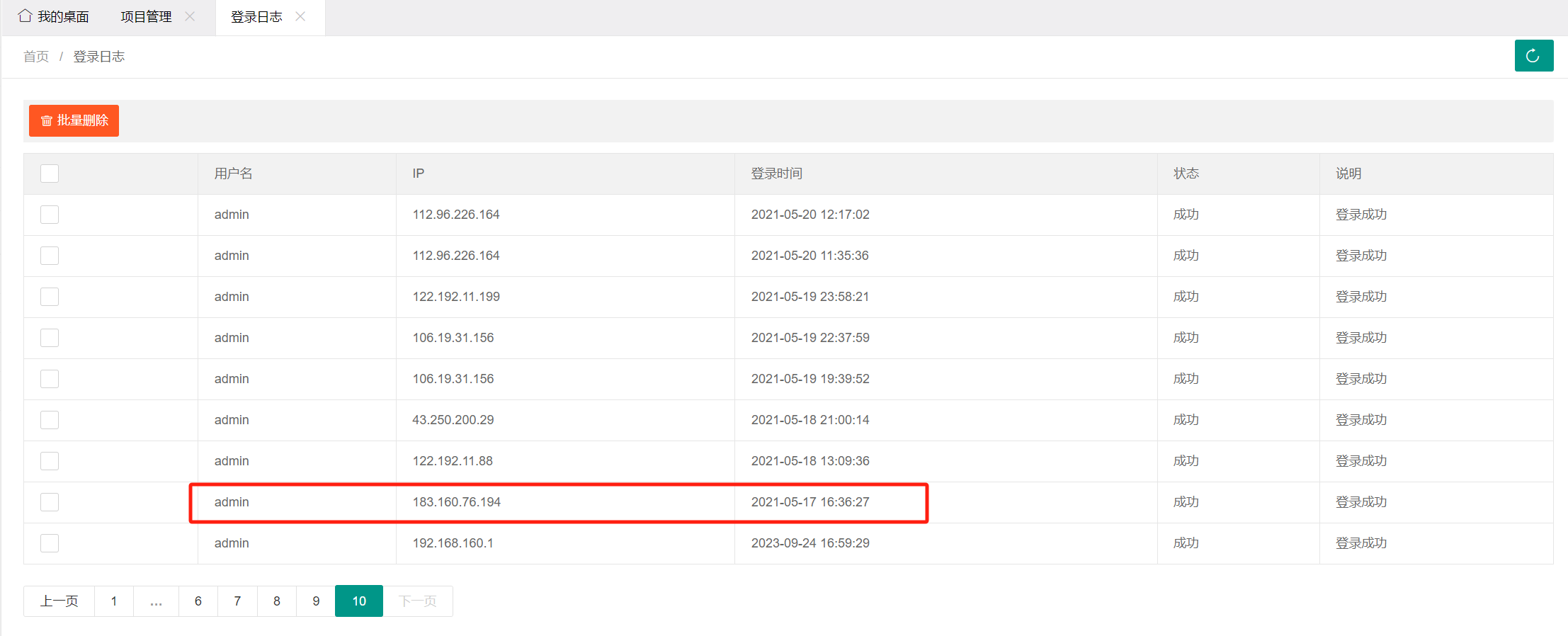

36.最早访问涉案网站后台的IP地址为[答题格式:8.8.8.8]

183.160.76.194

37.分析涉案网站数据库或者后台VIP2的会员有多少个[答案格式:100]

由图可知 VIP2的会员等级是3

一共是20个

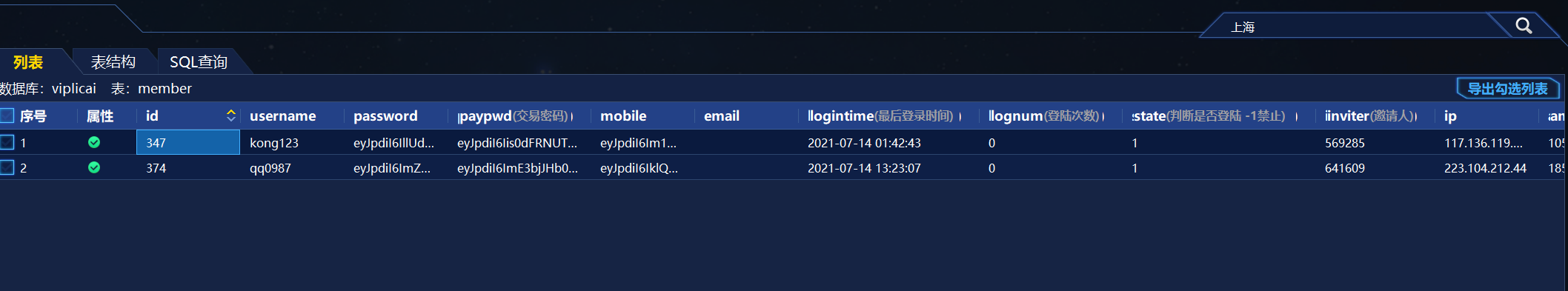

38.分析涉案网站数据库的用户表中账户余额大于零且银行卡开户行归属于上海市的潜在受害人的数量为[答题格式:8]

搜索上海 找到两个人 在查看具体信息 账户中的余额都大于0

2

39.分析涉案网站数据库或者后台,统计嫌疑人的下线成功提现多少钱?[答题格式:10000.00]

128457.00

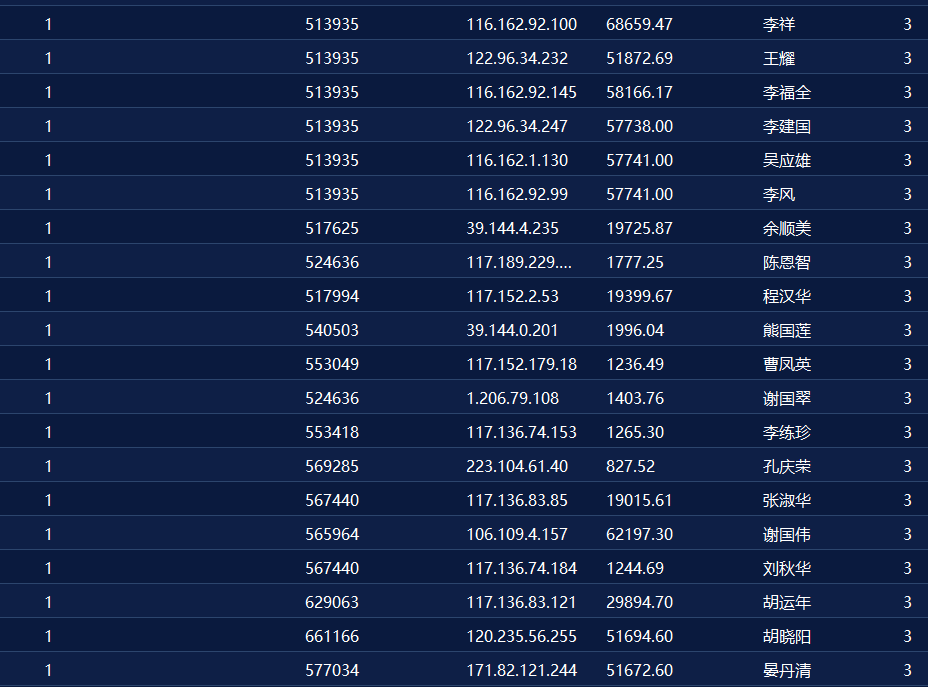

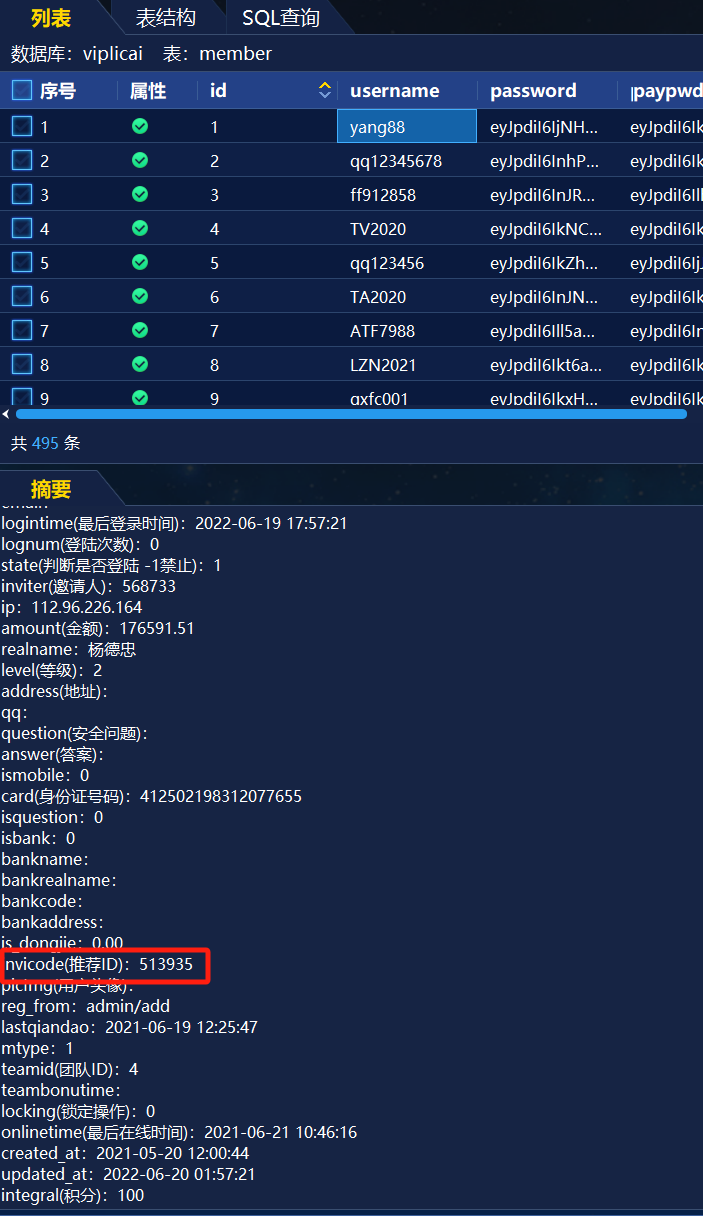

40.分析涉案网站数据库或者后台受害人上线在平台内共有下线多少人?[答题格式:123]

由案情可知 上线就是嫌疑人yang88 其邀请码是513935

将成员表导出 对邀请码进行排序 选出邀请码为513935的人员 一共17个

17

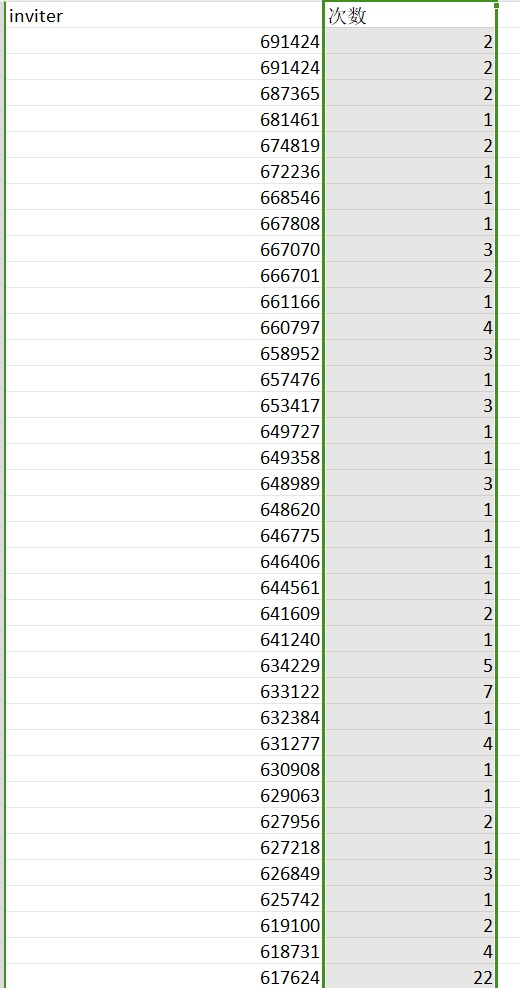

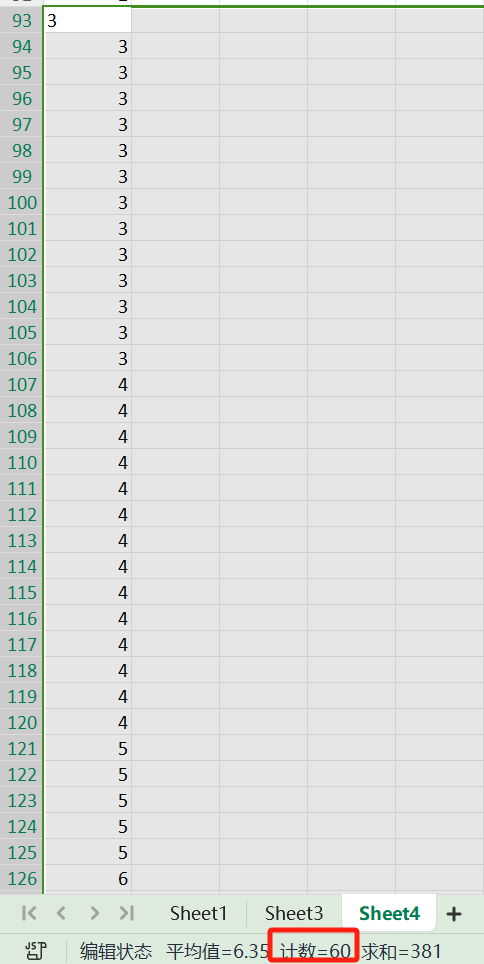

41.分析涉案网站数据库或者后台网站内下线大于2的代理有多少个?[答题格式:10]

在member.xlsx中邀请码那一列导出 先算出重复出现的次数

要用到countif函数

在对次数这一列 进行排序 可以看到次数大于3的邀请码一共有60个

所以满足条件的代理一共有60个

42.分析涉案网站数据库或者后台网站内下线最多的代理真实名字为[答题格式:张三]

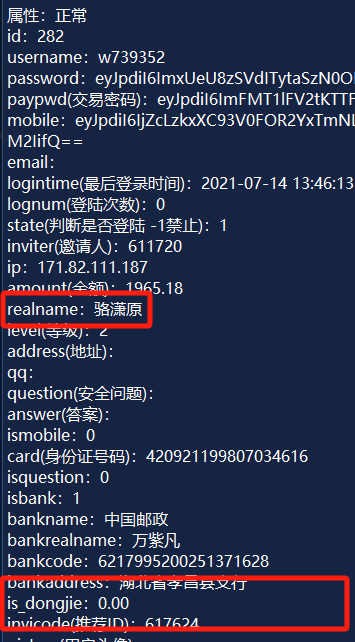

接上一题 由上表可以知道使用次数最多的邀请码是617624 也就是说下线最多的代理的邀请码是617624 直接在数据库中搜索 找到对应代理

骆潇原

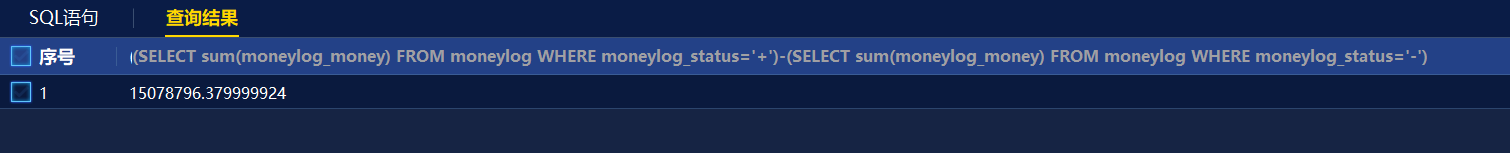

43.分析涉案网站数据库或者后台流水明细,本网站总共盈利多少钱[答题格式:10,000.00]

使用sql语句直接在数据库中进行查询

select (SELECT sum(moneylog_money) FROM moneylog WHERE moneylog_status='+')-(SELECT sum(moneylog_money) FROM moneylog WHERE moneylog_status='-')

15078796.38