2023巅峰极客MISC题解

2023巅峰极客MISC题解

很遗憾 这次因为某些原因 没能跟随战队一起打全程 虽然但是 也从比赛和战队师傅中学到了很多新东西!!!

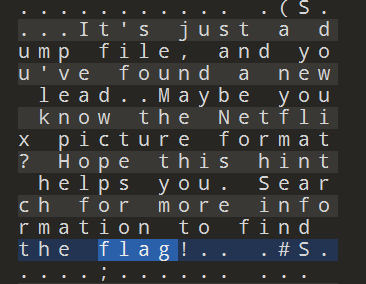

foundme(avif文件 foremost分离)

附件是一个dump文件 以为是普通的内存取证 然而试过了vol2和vol3都没取出东西来

在尝试使用windbg 太晦涩了不会用 队里做出来的师傅提醒没那么复杂

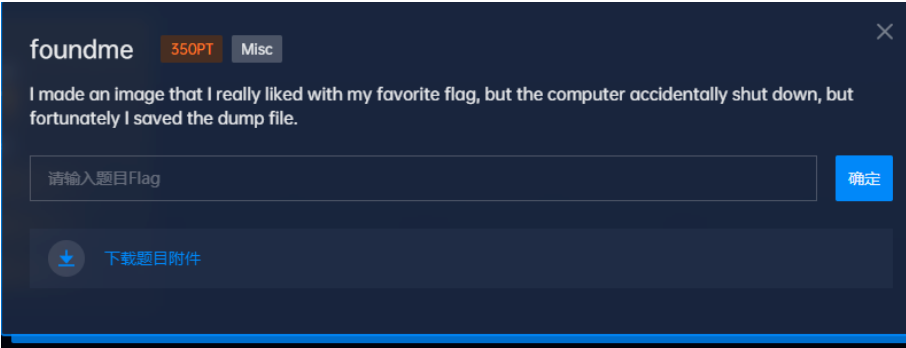

于是直接使用010查看 找到了一个hint

hint:提示寻找Netflix的图片格式

搜索发现 Netflix的图片格式是avif文件 直接在附件里面寻avif文件

kali中使用foremost 分出很多文件 会发现foremost会将avif文件识别为mp4文件(010打开可以看出来) 将mp4的后缀名修改为avif 便可以打开

flag{Y0ung_Ju57_f0rward}

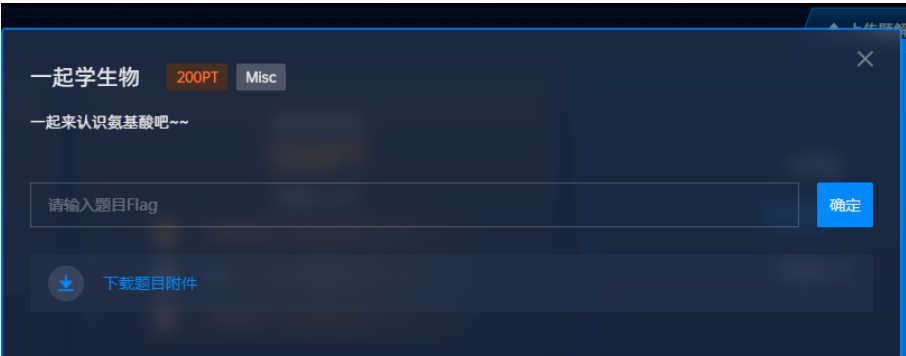

一起学生物(盲水印 二进制转换)

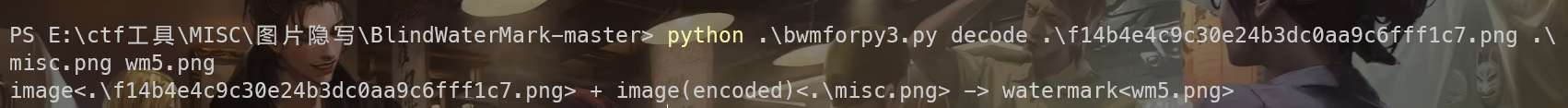

附件给了两张图片 一眼盲水印

将结果再放入ps中 很清楚的可以看到甲硫氨酸 算是一个hint

010打开其中无水印的原图 在文件尾找到一串字符串

MFFMNMMFGHMMQWEMMTMMPMDFMMYMMRMKKKMMLMMGMPMPMMMMSMMVMMGMGMMMQMQMQMMMQMMMMEMEMEMEMMMMWMMMTMMMMPMMMDMNMNMMMMTMMMNMNMMNMNMMGMMGMGMGMGMMMMHMKMLMAMMMMAMAMAMSMSMSMMSMMYMYMMYMMYMMHMMVMVMMMMVMMRMMMRMAMAMMAMMAMMQMMMQMEMYMYMMM

搜集相关资料

甲硫氨酸(Methionine)是一种氨基酸,在蛋白质中通常作为起始氨基酸。具体来说,甲硫氨酸常作为新合成的蛋白质链的第一个氨基酸,即起始氨基酸,通过与核酸的起始密码子(通常是AUG)结合开始蛋白质的合成。

在蛋白质合成过程中,mRNA(信使RNA)将遗传信息传递到核糖体,然后核糖体通过三个碱基(密码子)对应一个氨基酸,将氨基酸连接成蛋白质链。甲硫氨酸是这个过程的第一个氨基酸,它位于新合成蛋白质链的起始端。

每个氨基酸都由三个碱基(核苷酸)编码,称为密码子。

根据上述字符串,我们可以将它分成每三个字母一组,并且从背景知识来看,字符串中可能含有甲硫氨酸(M)作为起始氨基酸。因此,我们可以猜测这段字符串可能是由氨基酸的缩写来表示蛋白质序列的编码。

input_str='MFFMNMMFGHMMQWEMMTMMPMDFMMYMMRMKKKMMLMMGMPMPMMMMSMMVMMGMGMMMQMQMQMMMQMMMMEMEMEMEMMMMWMMMTMMMMPMMMDMNMNMMMMTMMMNMNMMNMNMMGMMGMGMGMGMMMMHMKMLMAMMMMAMAMAMSMSMSMMSMMYMYMMYMMYMMHMMVMVMMMMVMMRMMMRMAMAMMAMMAMMQMMMQMEMYMYMMM'

po=''

for i,char in enumerate(input_str):

if char=='M':

po_even=i%2

po+=str(po_even)

print(po)

# 0110011001101100011000010110011101111011010000010110110100100001011011100011000001011111010000000110001100110001011001000011001101111101

二进制转字符串出flag{Am!n0_@c1d3}

song(deepsound Ook编码)

foremost分离一下 分出一个zip文件 解压后 在docProps文件中 找到一个thumbnail.jpg图片 thumbnail有缩率图的意思 在图片左上角可以看到一个模糊的zip图标 猜测包含zip文件

binwalk一下 提出zip文件 里面有一个加密的flag.txt和password_hint.txt 里面内容是

9iZ!r@n(9KAQV])<,6_K:,$L-<`N0U>'`J\@;A:f@X:pc;__<N;f->);/8c[<(K>S=u&Q<<C\oJA2-DK9l+cpAQMnd;/LD5=&s-8@T?rP;cdd':,$@!;_g1U<ARX#;)<$*;/J0E@P^bo;f-JGAQ3=t:/tFO@r$$s9gs:q@kgl'<`Lh:

经过base85 base64 base62 base58 base32解码后得到hint

密码是常见弱口令{******}

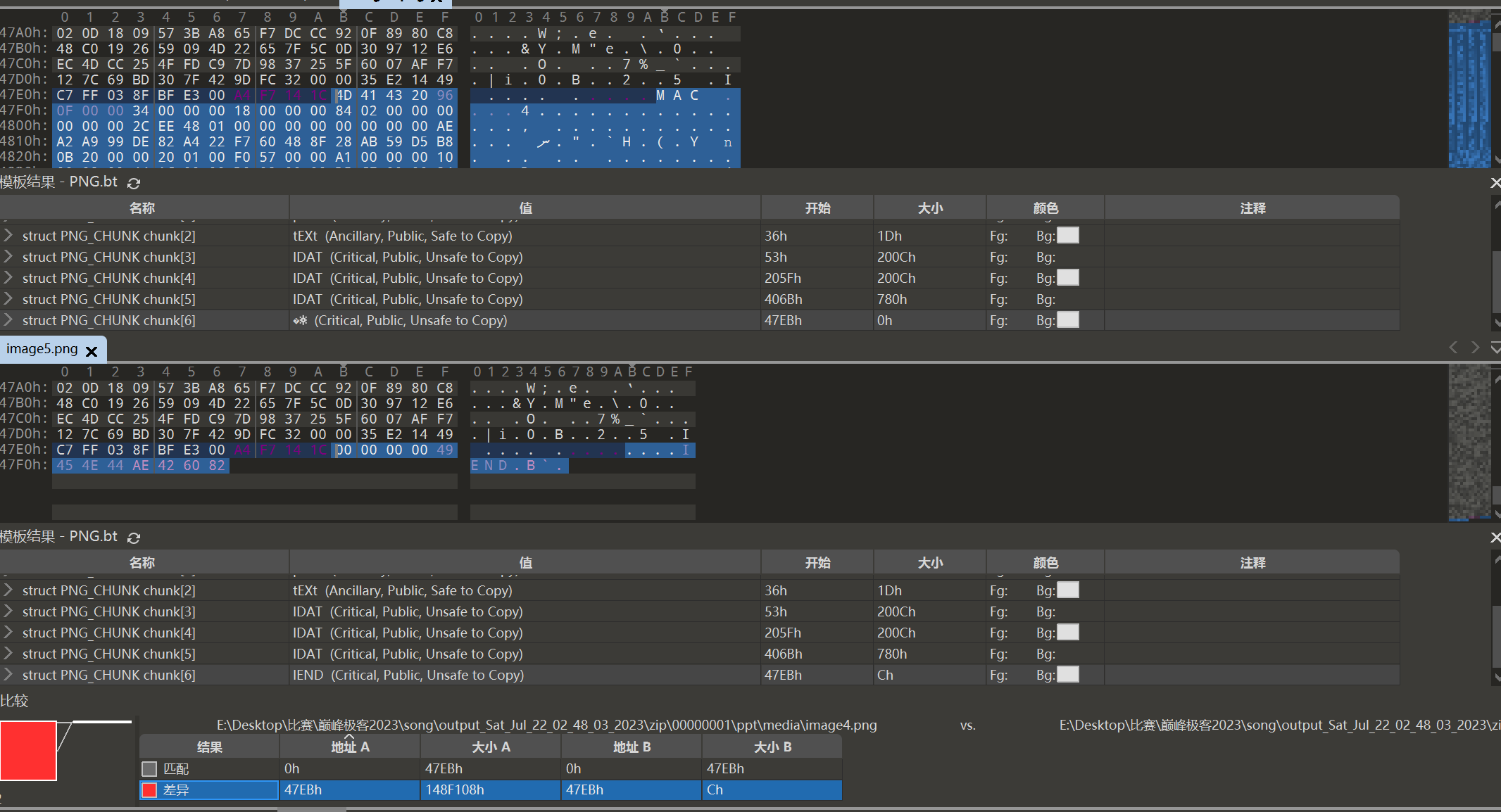

又在zip/ppt/media里面找到两张看上去相同的图片 放进010里进行对比

在image4.png尾部发现冗余部分 提取出来

观察文件头为4D414320(MAC) 是APE文件的文件头

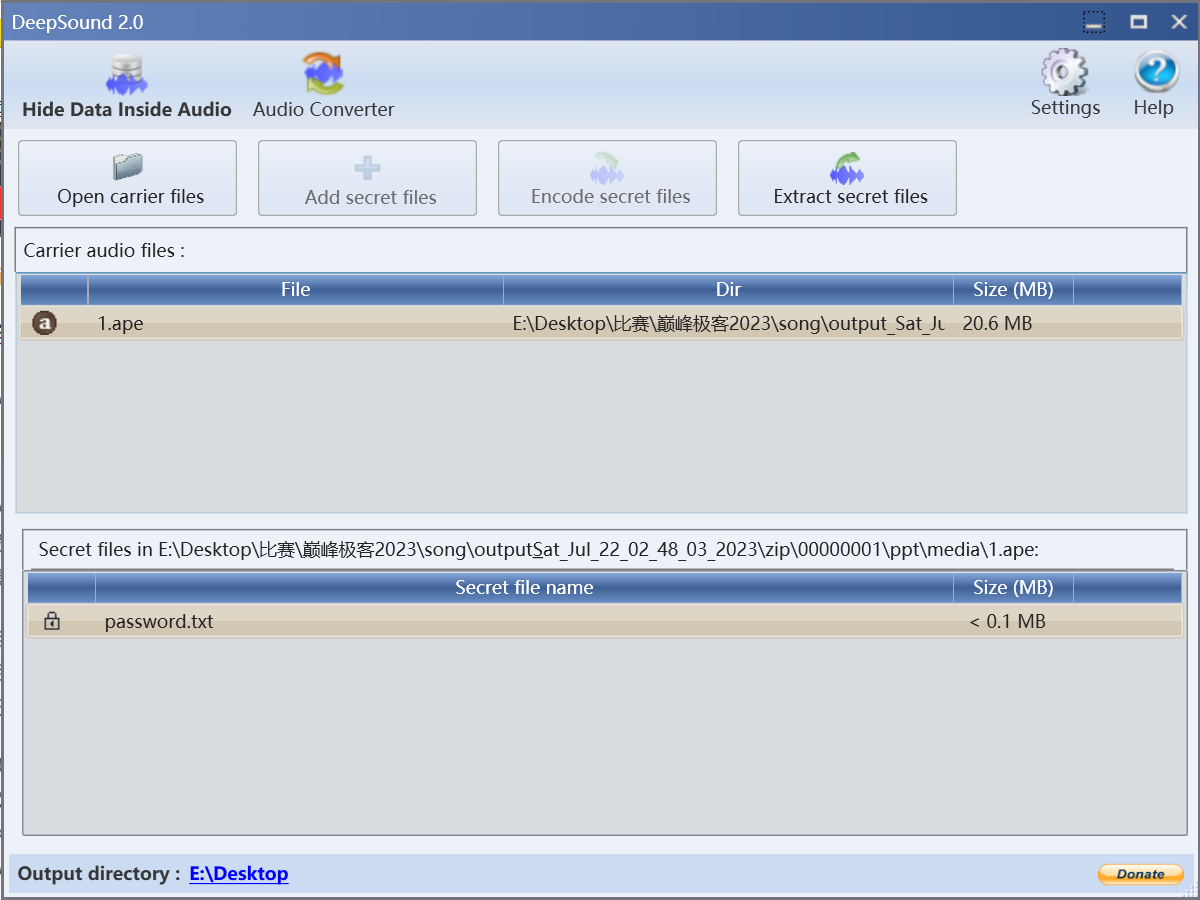

有密码有音频文件 可以使用deepsound提取隐藏信息 提示密码是常见的六位弱口令 猜测是123456

打开是一段Ook编码 在线网站一把梭 得到压缩包解压密码:QazWsx147!@# 解压得到flag

flag{lW9tUyrh8RzzvysrswAwY7MHR4mmbLSt}