2023第四届中科实数杯

2023中科实数杯

当时比赛在学校的训练馆里面 巨冷 直接被造成魔法伤害 还由于笔记本内存太小 火眼取证大师根本跑不动 导致最后时间很紧 队友爆出来bitlocker密钥的时候只剩20分钟了 sb答题系统还自动提交了我们答题少的那一台笔记本的答案 总之就是很憋屈的一场比赛(生理和心理上)

案情介绍

受害人报案,其被嫌疑人王某多次通过微信进行诈骗,对受害人手机进行快采后,公安机关根据已有线索,发现可能存在多个受害人被该嫌疑人通过同样的方式进行诈骗。公安机关现已将嫌疑人iphone手机、红米手机、电脑进行备份、镜像。

检材1:嫌疑人的计算机磁盘镜像

检材2:嫌疑人的iphone备份数据

检材3:嫌疑人的计算机内存镜像

检材4:嫌疑人的红米手机备份数据

检材一:嫌疑人计算机

使用取证软件分析之后发现这个计算机镜像的C盘被锁了 基本上就是什么也取不出来 但是好在我们有内存文件

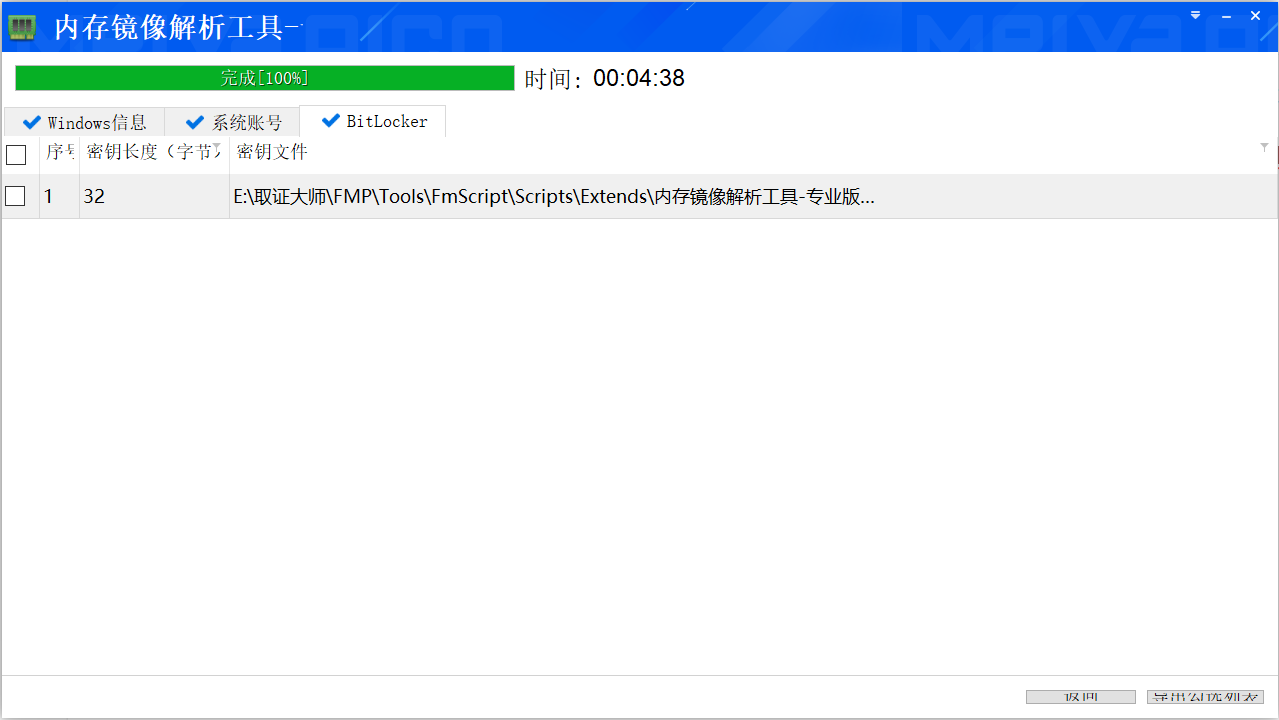

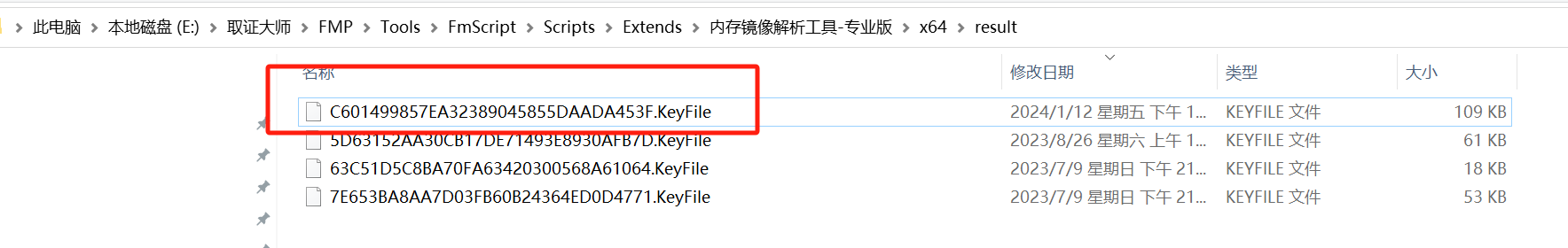

使用取证大师里面的内存镜像解析工具 解析一波bitlocker密码 很快就得到了bitlocker密钥文件

使用密钥文件就可以在取证大师里面解密C盘 先进行取证 下面在使用passwordkit结合0计算机镜像和内存文件慢慢爆破bitlocker密钥

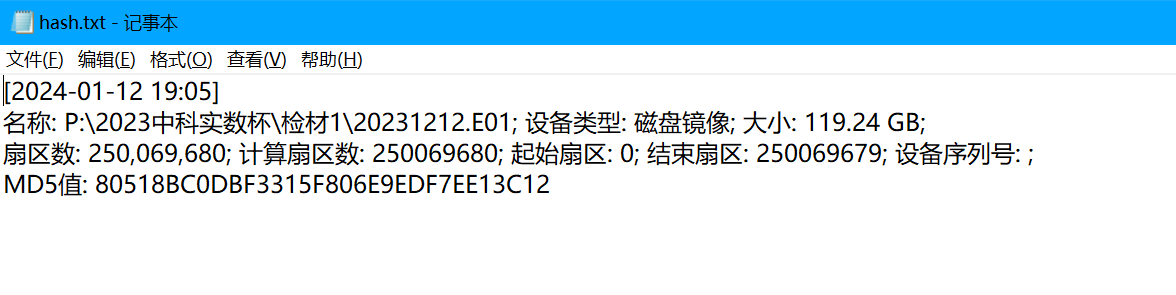

1.检材一硬盘的MD5值为

80518BC0DBF3315F806E9EDF7EE13C12

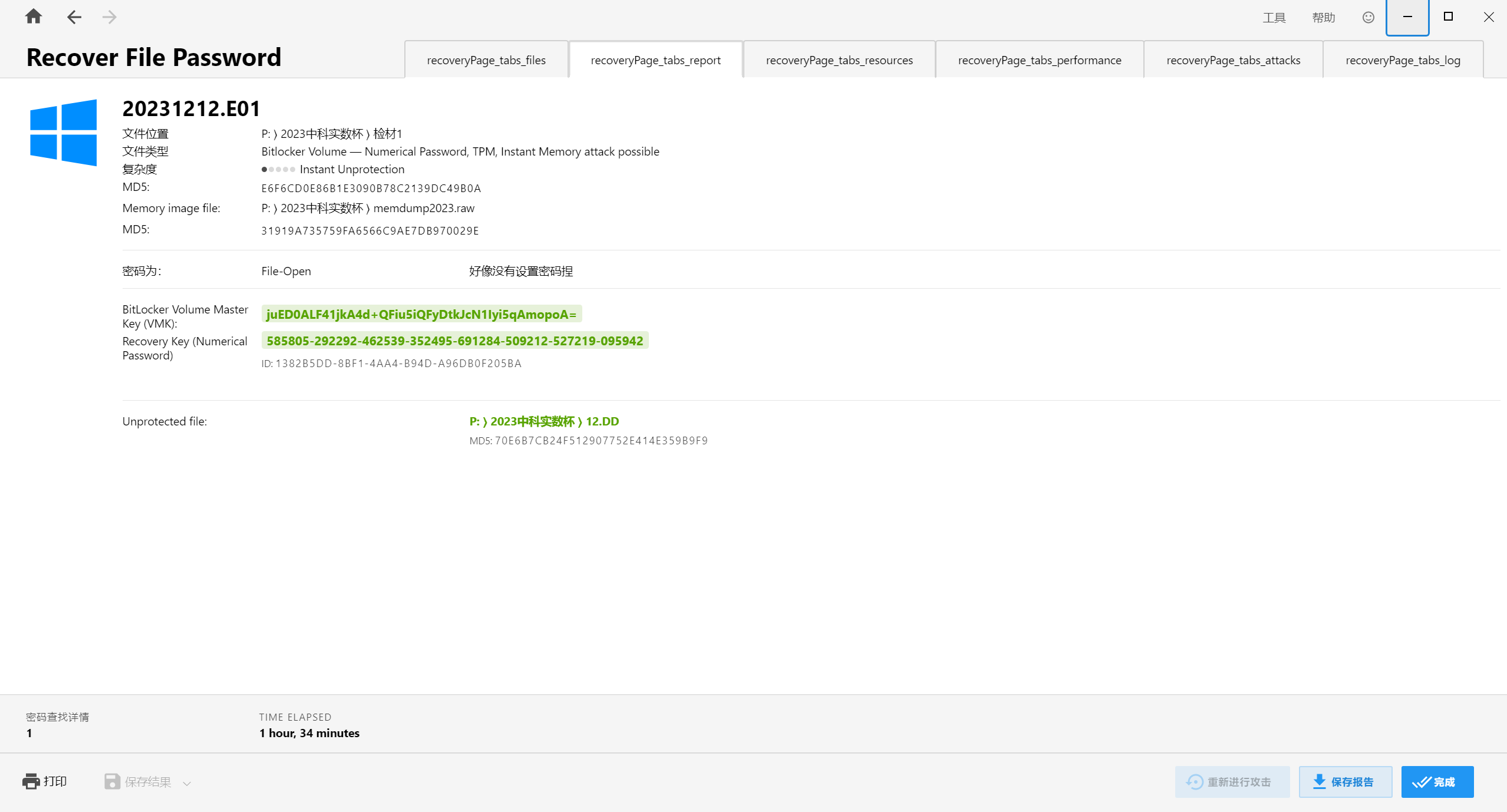

2. 检材一bitlocker的恢复密钥是多少?

使用passwordkit结合计算机镜像和内存镜像爆破出bitlocker密码为

585805-292292-462539-352495-691284-509212-527219-095942

3.检材一镜像中用户最近一次打开的文件名是什么?

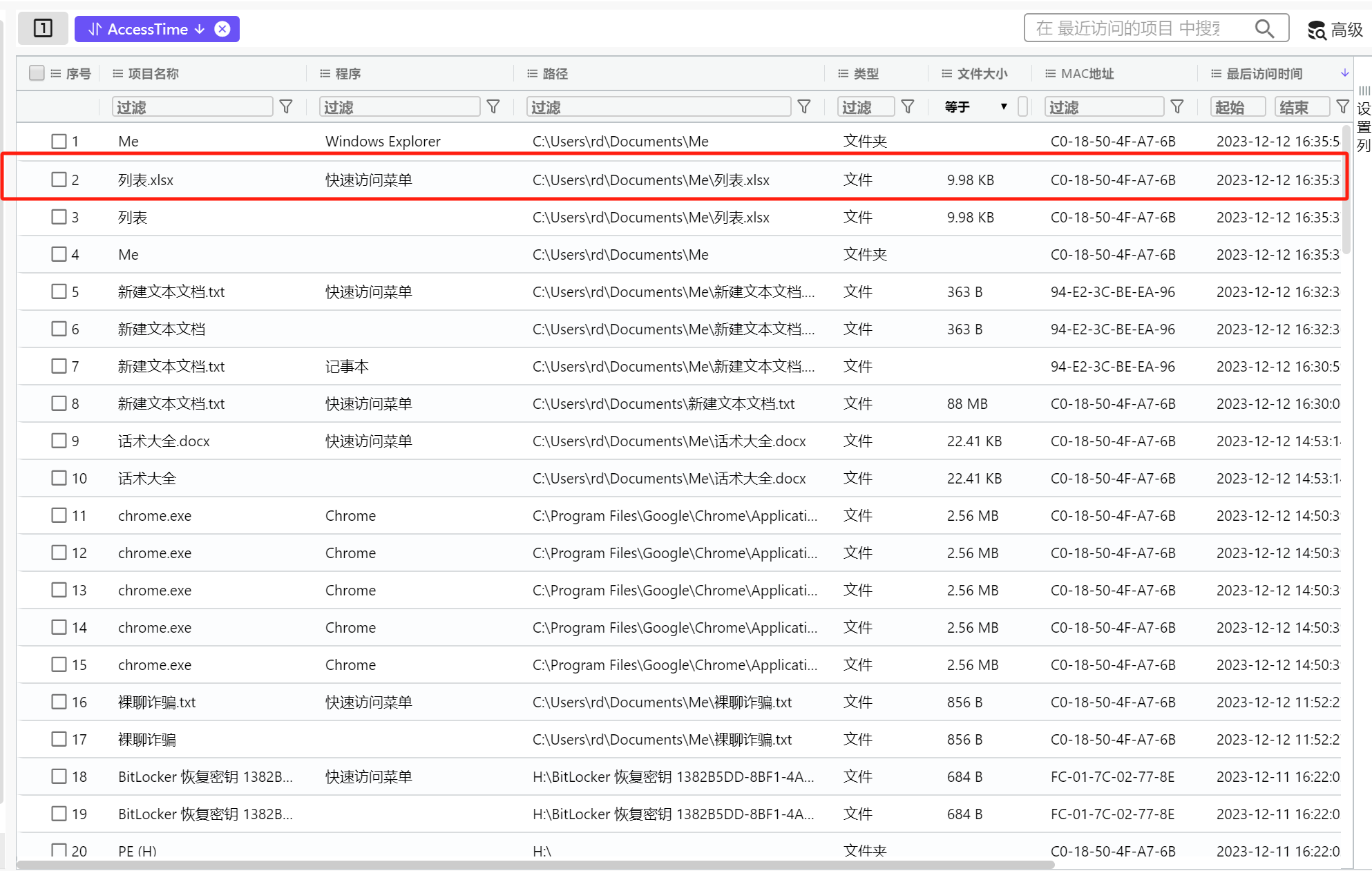

使用爆破出的bitlocker密钥解密磁盘分区 使用取证工具进行分析

在火眼——最近访问的项目——筛选最后访问时间(按降序排列)

注意是最近一次打开的文件名 所以是第二行的列表.xlsx

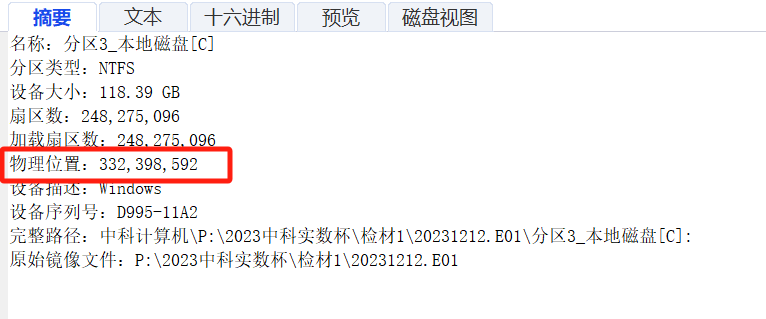

4.检材一硬盘系统分区的起始位置?

332398592

5、检材一系统的版本号是多少(格式:x.x.x.x)(1分)

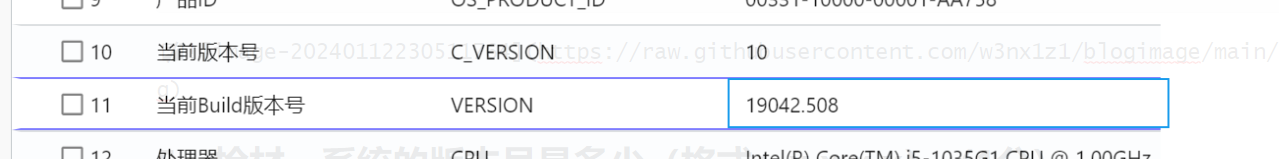

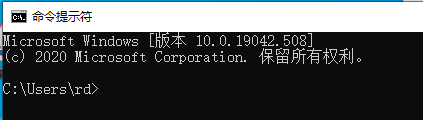

10.0.19042.508

这道题还是官方wp写的方法更巧妙一点

我们在取证软件中看到的是当前版本和当前build版本 但这个并不全

但是题目的格式应该是有四位 那我们仿真起计算机 打开命令行就可以看到完整的系统版本号了

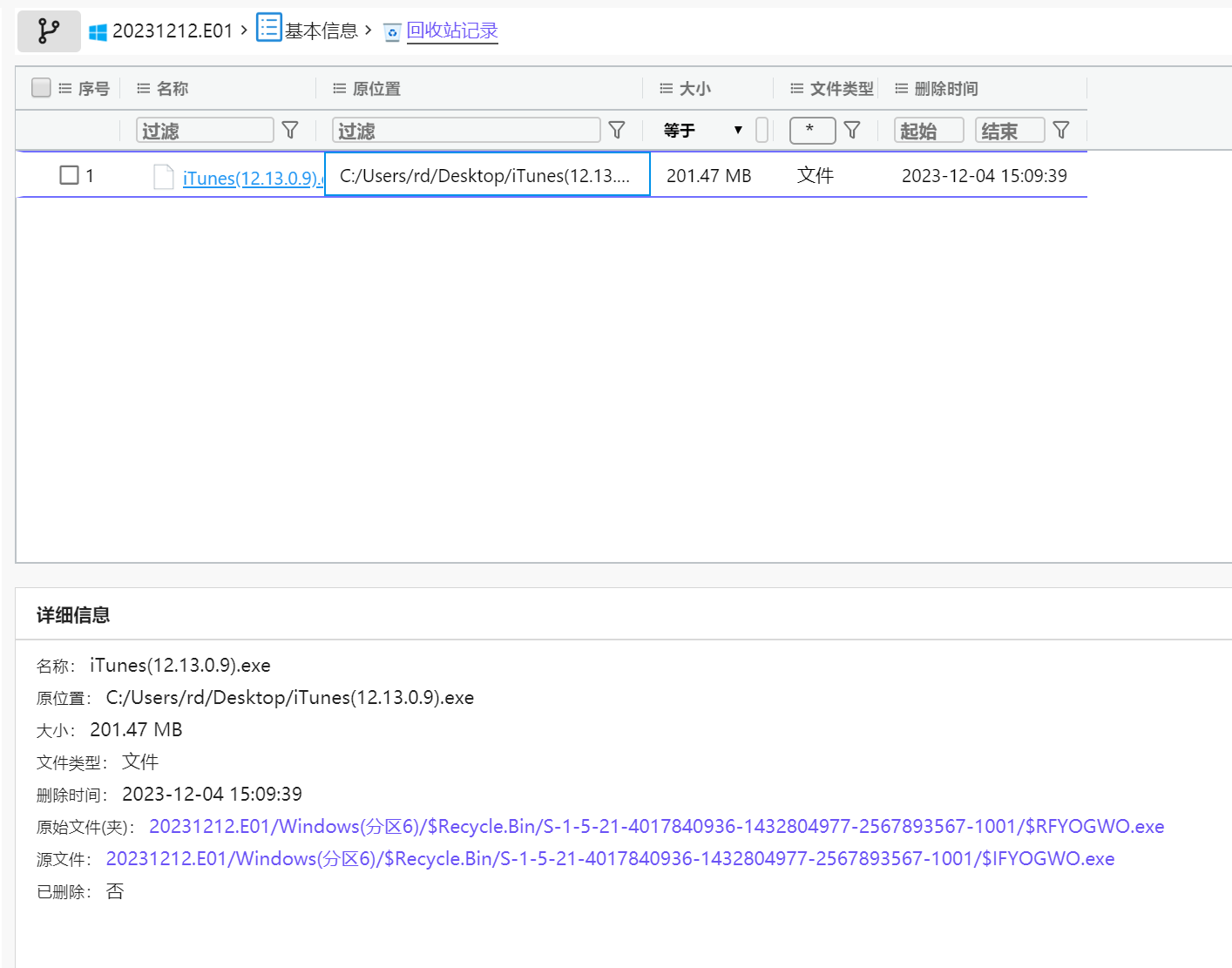

6、检材一回收站中的文件被删除前的路径(2分)

C:/Users/rd/Desktop/iTunes(12.13.0.9).exe

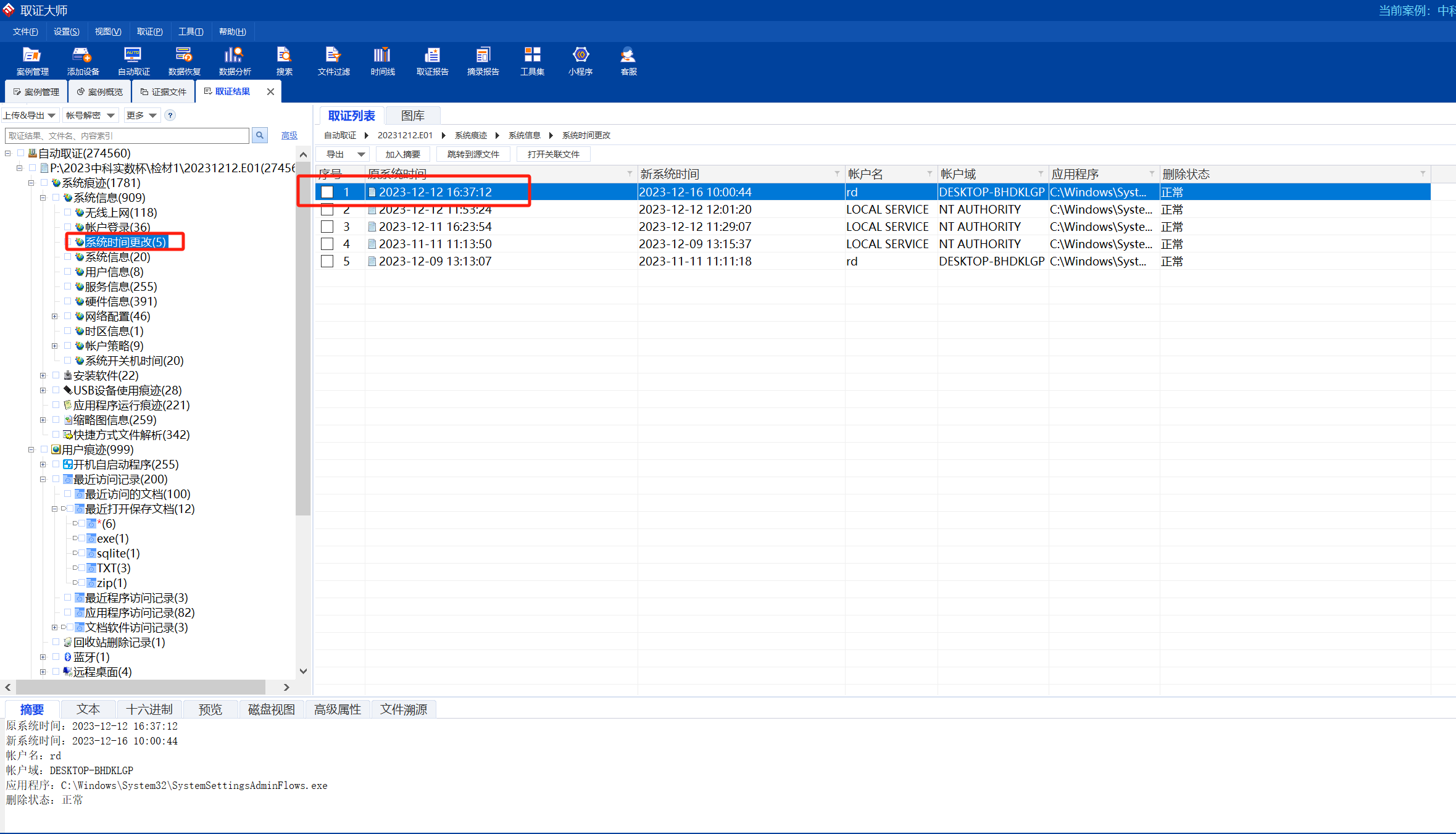

7、检材一给出最后一次修改系统时间前的时间(格式:YYYY-MM-DD HH:MM:SS)(3分)

2023-12-12 16:37:12

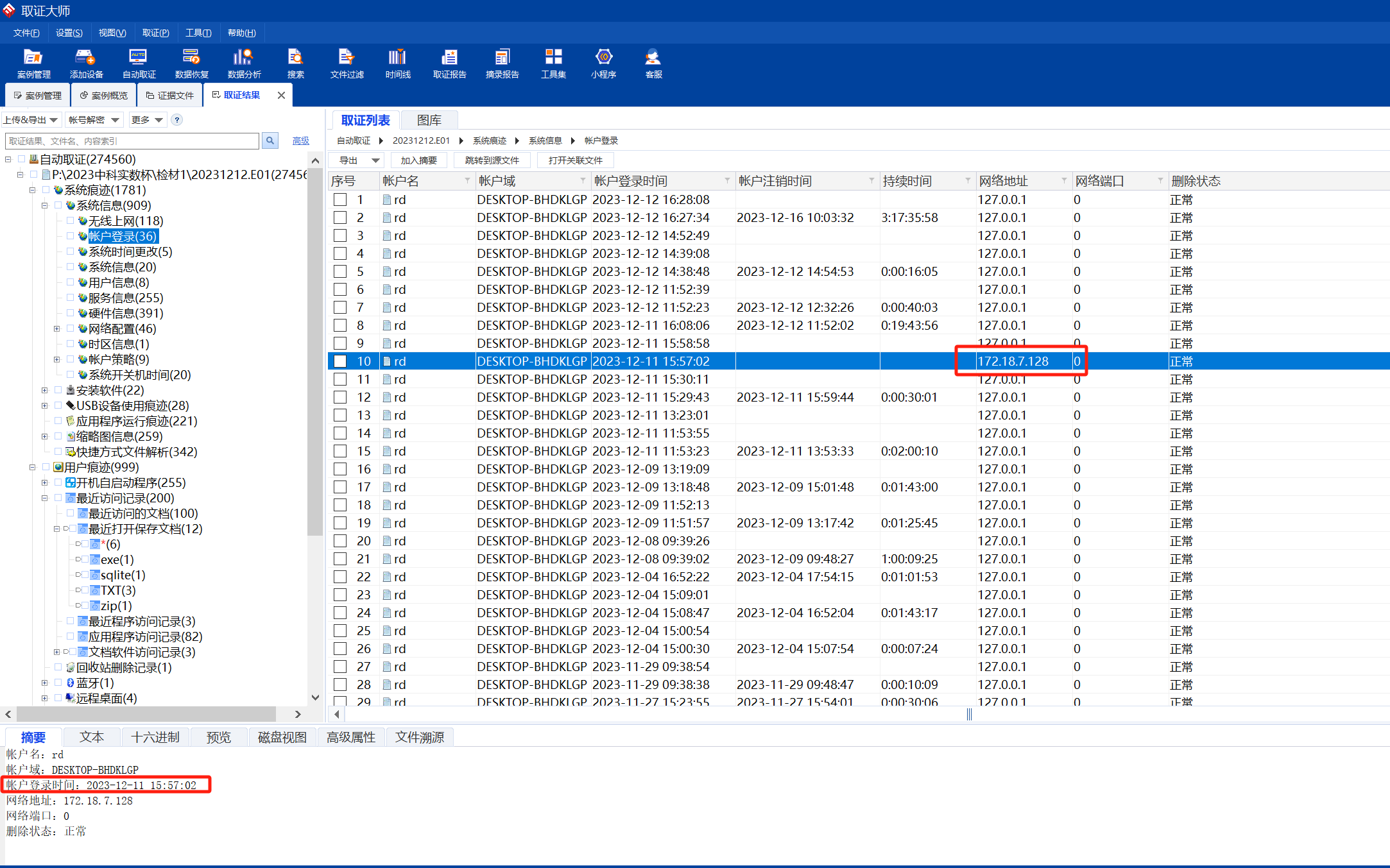

8、检材一最后一次远程连接本机的时间(格式:YYYY-MM-DD HH:MM:SS)(2分)

2023-12-11 15:57:02

在取证大师帐户登陆部分看到一个外部ip 那这就是远程连接的ip了

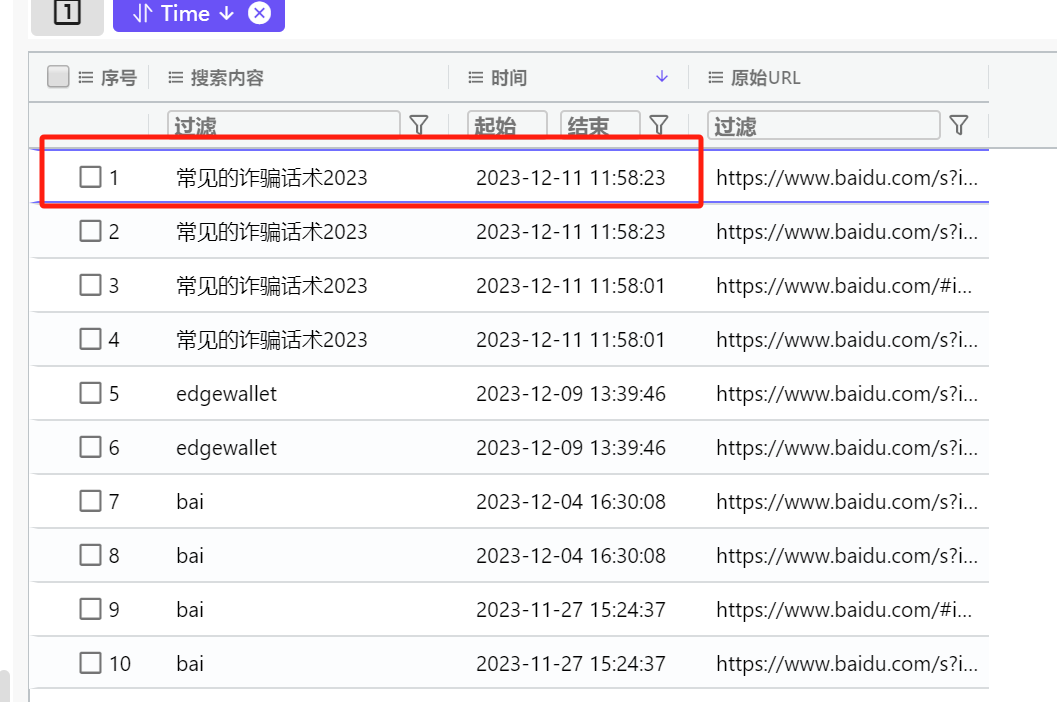

9、检材一Chrome浏览器最后一次搜索过的关键词是什么(2分)

常见的诈骗话术2023

谷歌浏览器的搜索记录中筛选时间

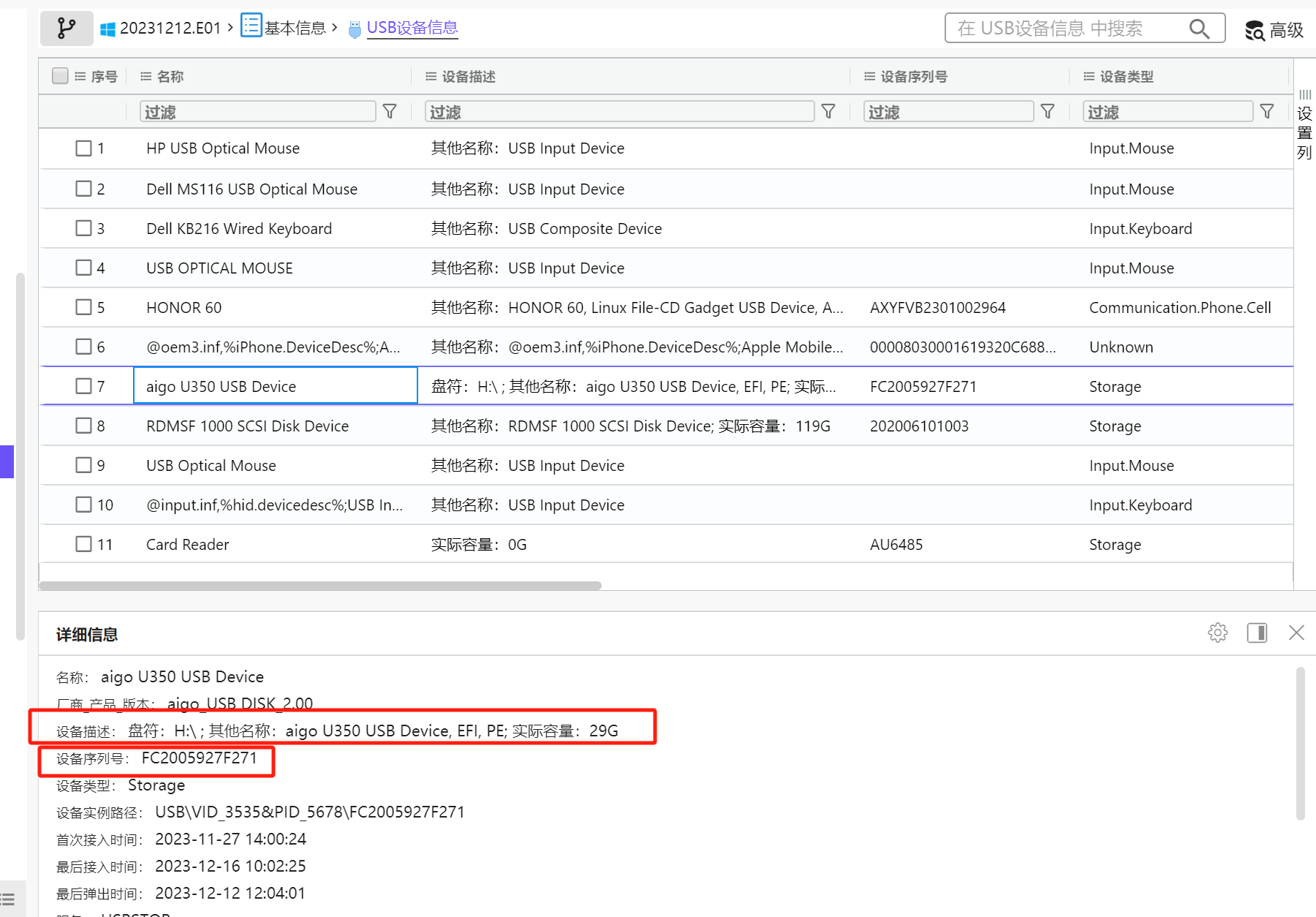

10、检材一是否连接过U盘,如有,请给出U盘的SN码(2分)

FC2005927F271

通过设备描述可以看出来只有aigo这个USB设备有挂载盘符 因此确定他是U盘 SN码就是设备序列号

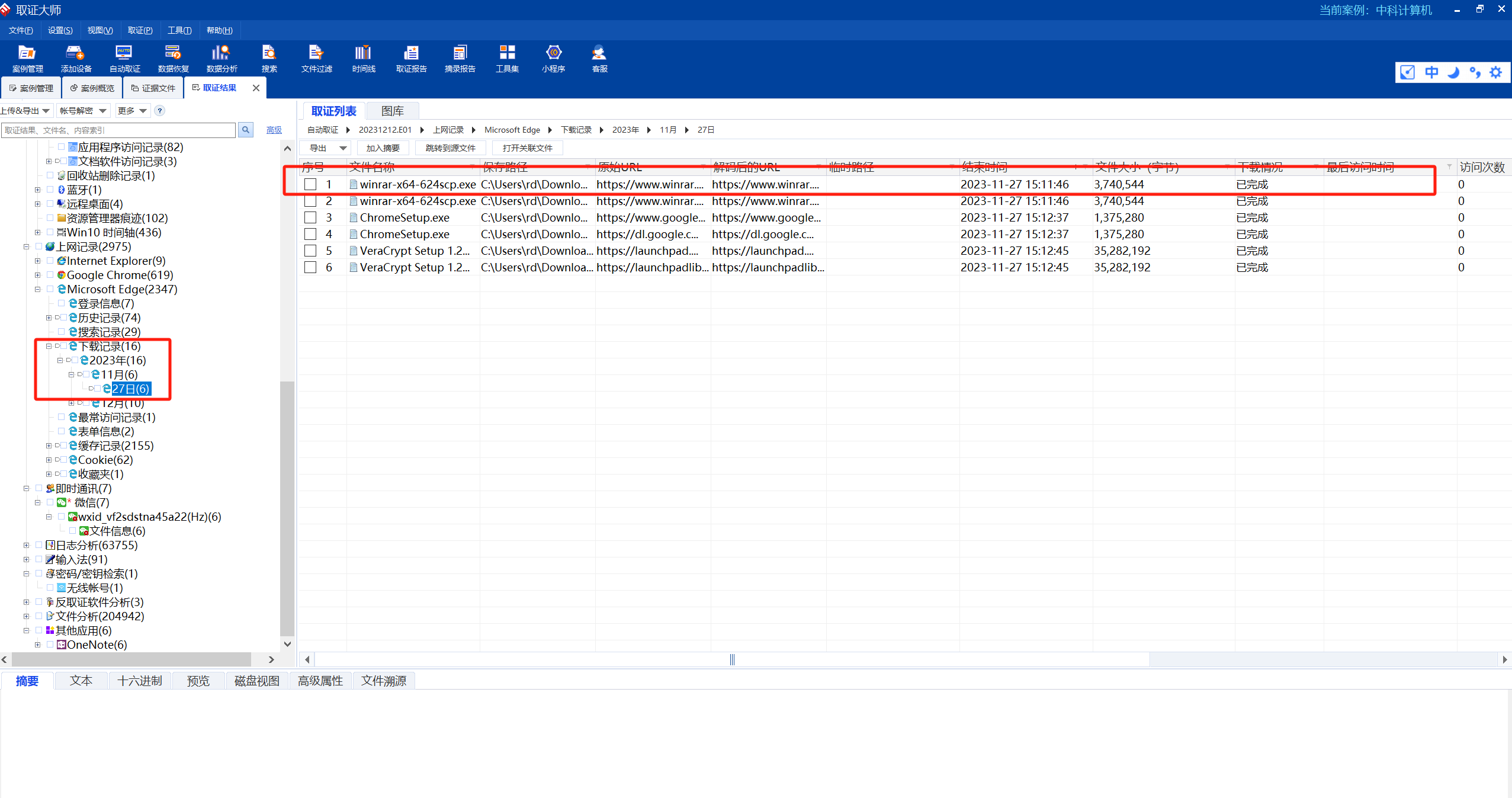

11、检材一Edge浏览器最早一次下载过的文件文件名是(2分)

winrar-x64-624scp.exe

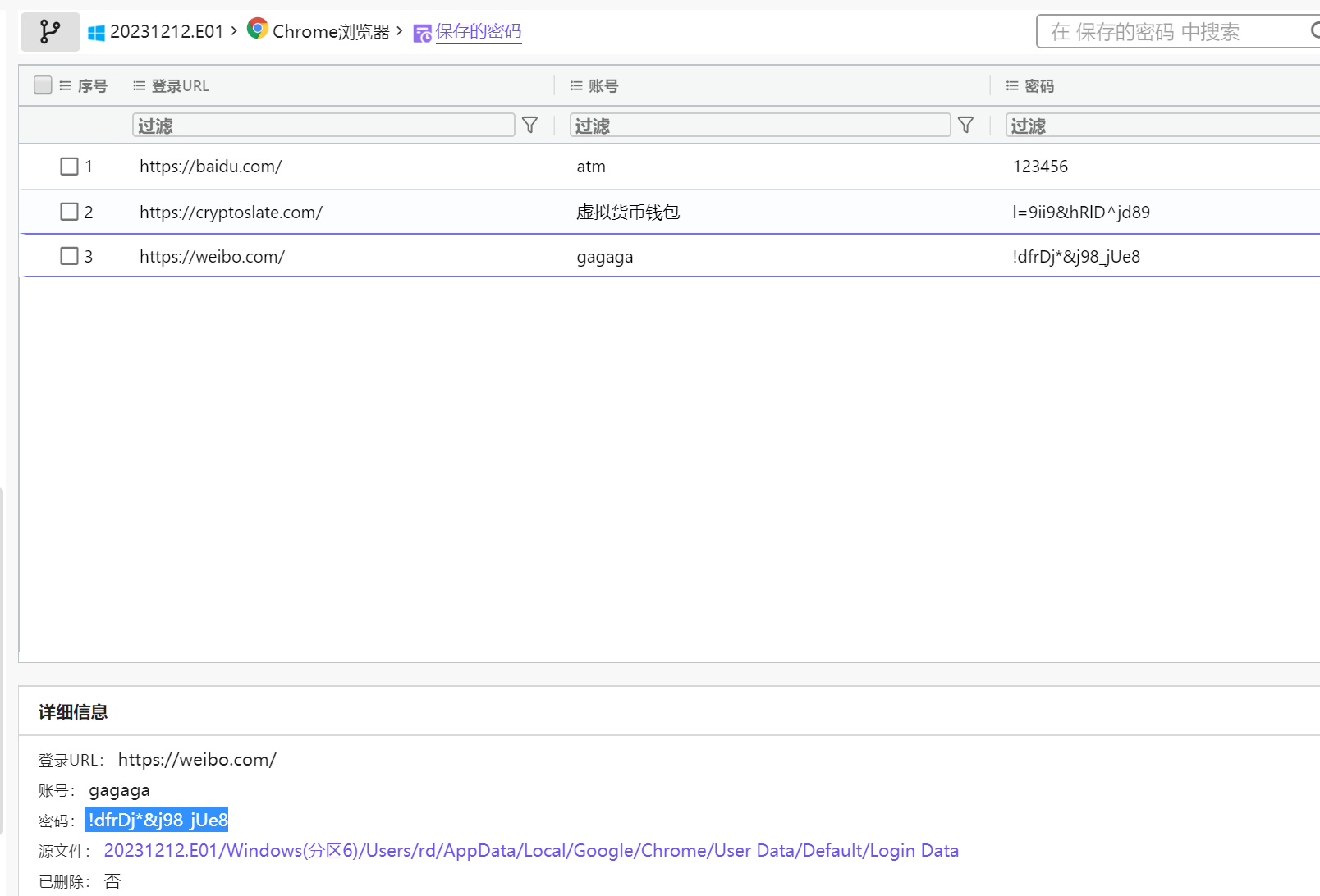

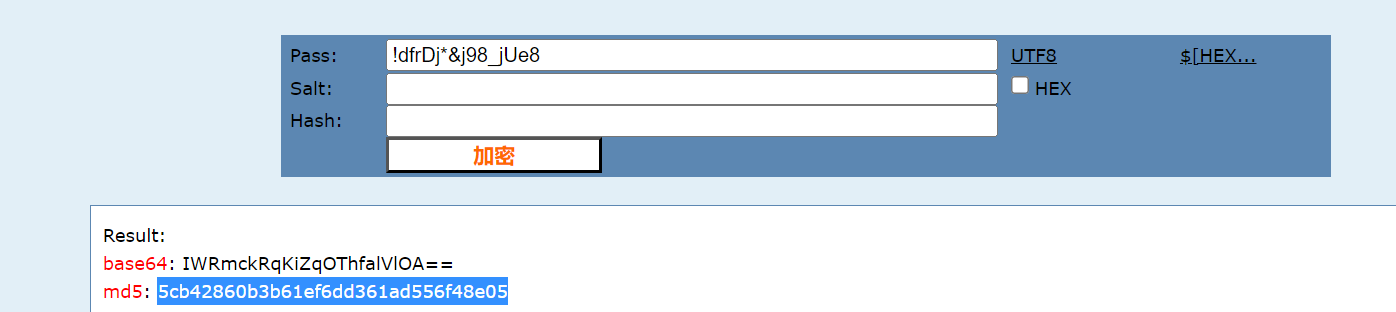

12、嫌疑人访问的微博的密码的MD5值(3分)

5cb42860b3b61ef6dd361ad556f48e05

在谷歌浏览器中有保存微博账号登陆的密码 在进行md5加密即可

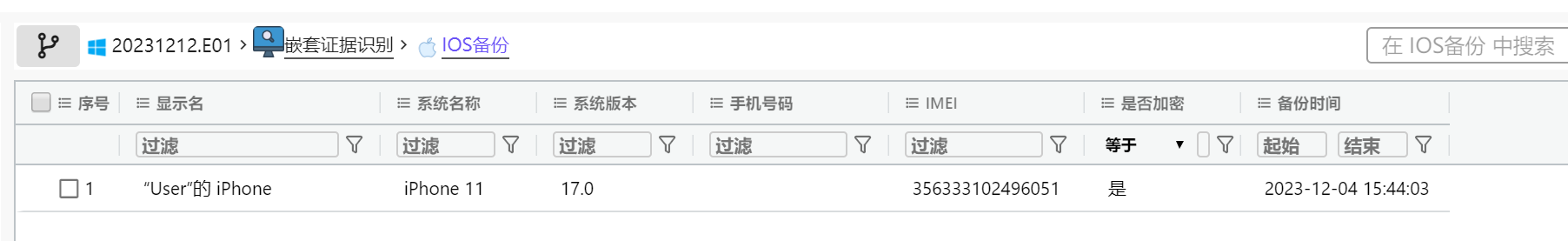

检材二:嫌疑人的iphone备份数据

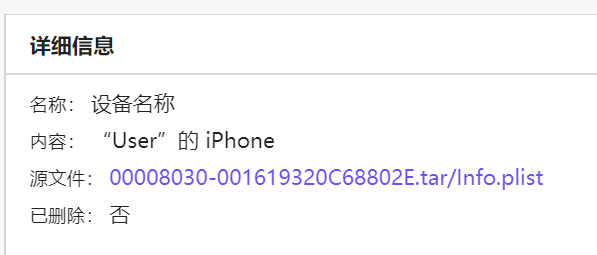

13、检材二备份的设备名称是什么?(1分)

“User”的 iPhone

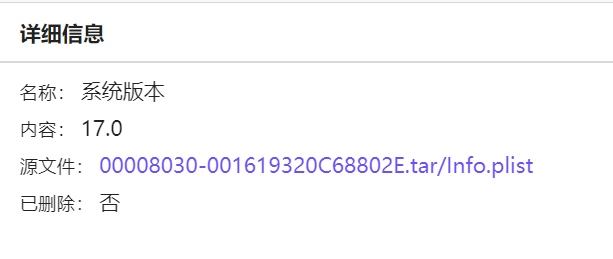

14、检材二手机的IOS系统版本是多少(1分)

17.0

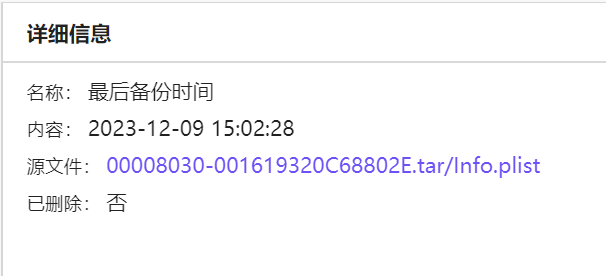

15、检材二备份的时间是多少?(格式:YYYY-MM-DD HH:MM:SS)(1分)

2023-12-09 15:02:28

16、嫌疑人iphone手机给号码“13502409024”最后一次打电话的时间是。(格式:YYYY-MM-DD HH:MM:SS)(2分)

在分析计算机镜像的时候 火眼识别出有一个ios的嵌套备份文件

我们跳转源文件 将这个备份提取出来 放到火眼里面在分析一下 提示是加密备份 需要密码

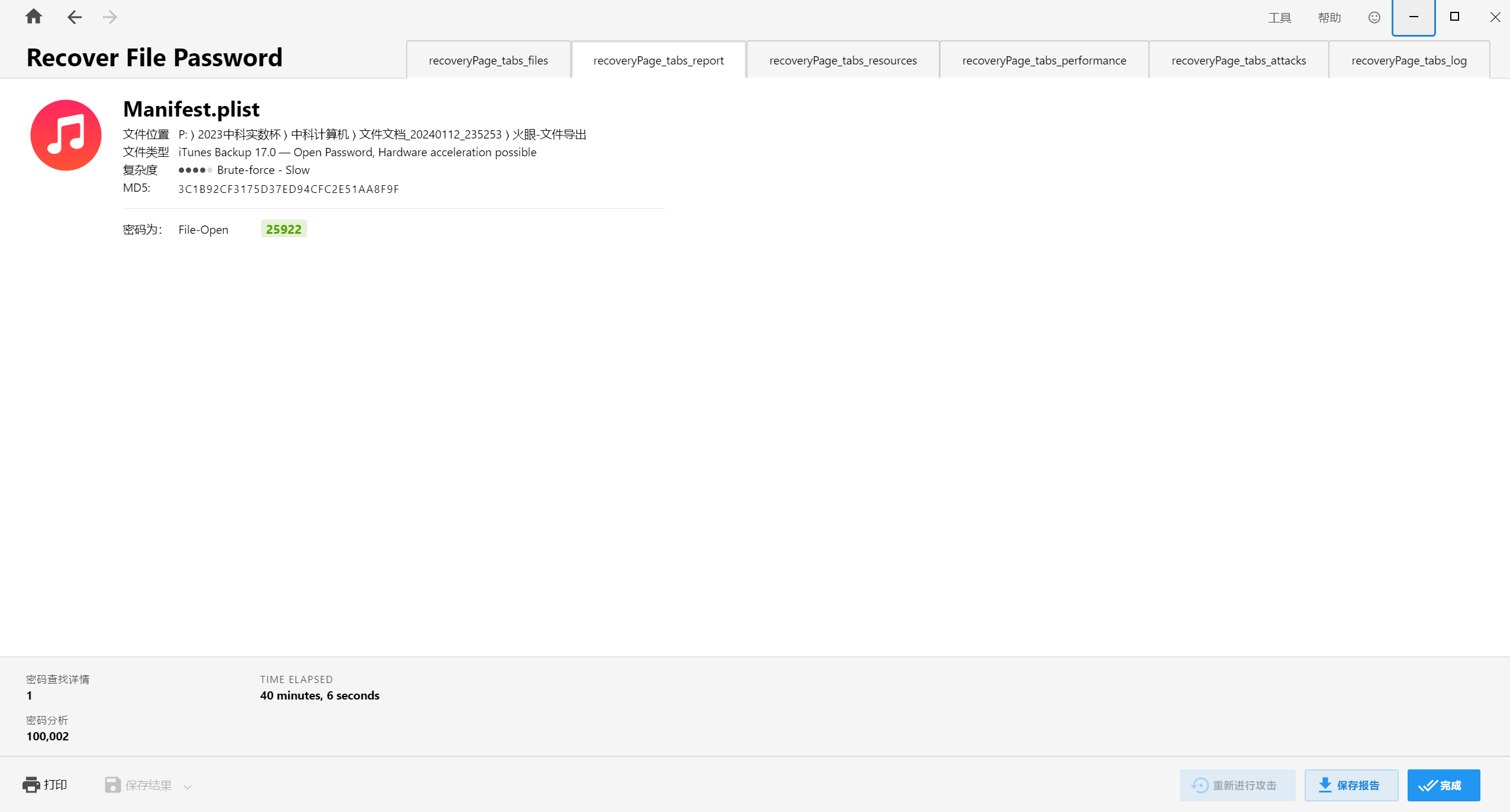

使用passwordkit进行爆破Manifest.pslist文件

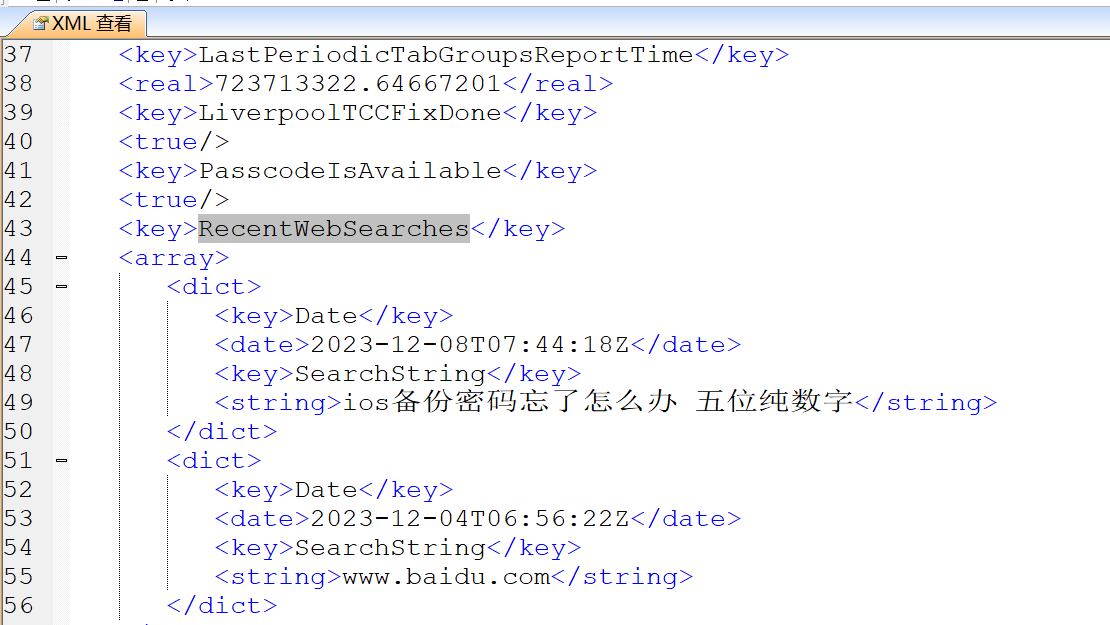

爆破的范围我们在使用passwordkit分析内存镜像的时候可以看到是五位纯数字

最后爆破可得解密密钥为25922

得到解密密钥之后 在火眼中进行解密在进行分析

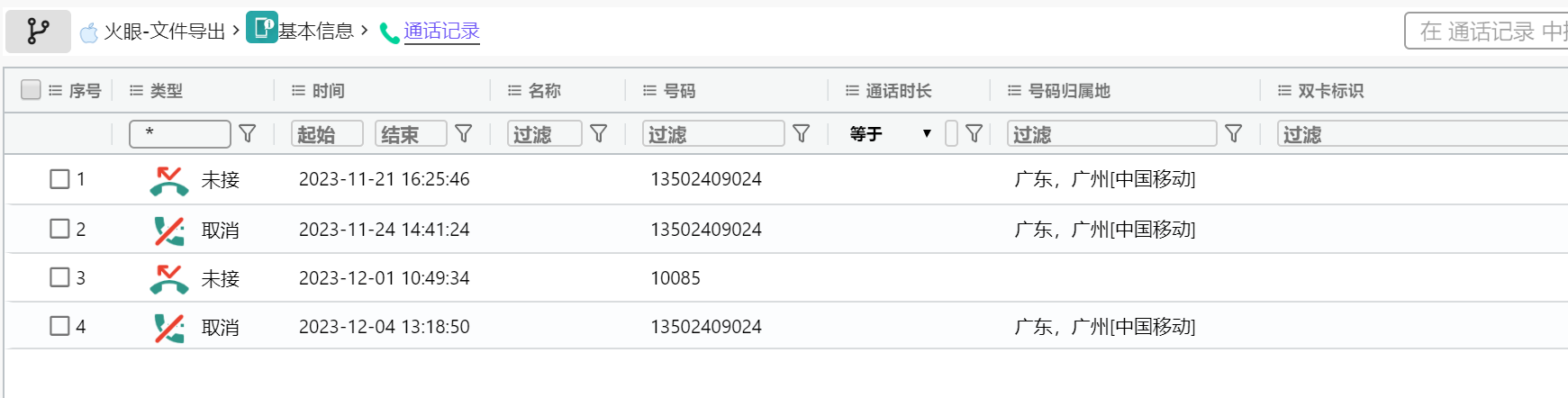

找到通话记录 给号码“13502409024”最后一次打电话的时间是

2023-12-04 13:18:50

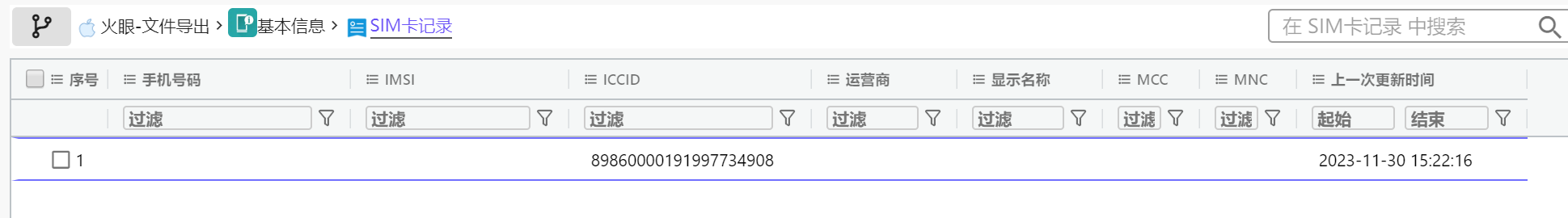

17、检材二使用过的号码ICCID是多少。(2分)

89860000191997734908

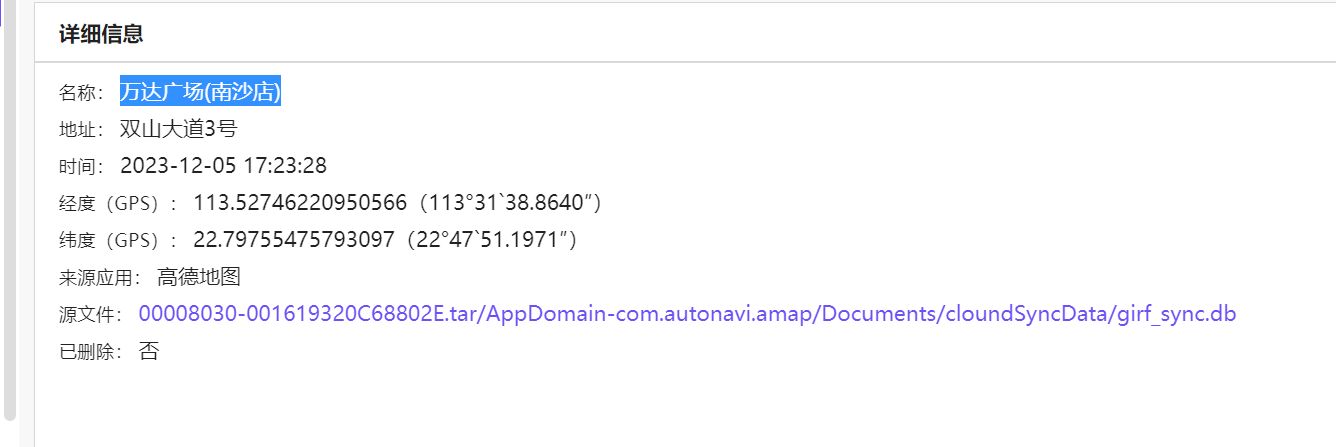

18、检材二手机中高德地图最后搜索的地址。(2分)

万达广场(南沙店)双山大道3号

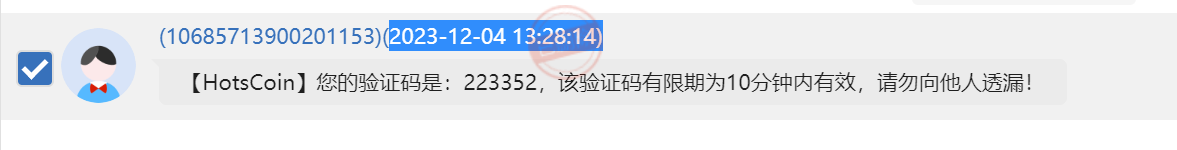

19、检材二手机最后一次登陆/注册“HotsCoin”的时间是(格式:YYYY-MM-DD HH:MM:SS)(2分)

2023-12-04 13:28:14

使用短信验证码登陆

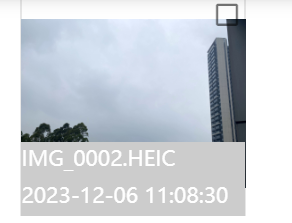

20、检材二手机中照片“IMG_0002”的拍摄时间是(格式:YYYY-MM-DD HH:MM:SS)(2分)

2023-12-06 11:08:30

21、检材二中“小西米语音”app的Bundle ID是什么? (2分)

bundle id就是系统APP唯一识别id 其实就是app的包名

com.titashow.tangliao

22、检材二中浏览器最后一次搜索的关键词是什么?(2分)

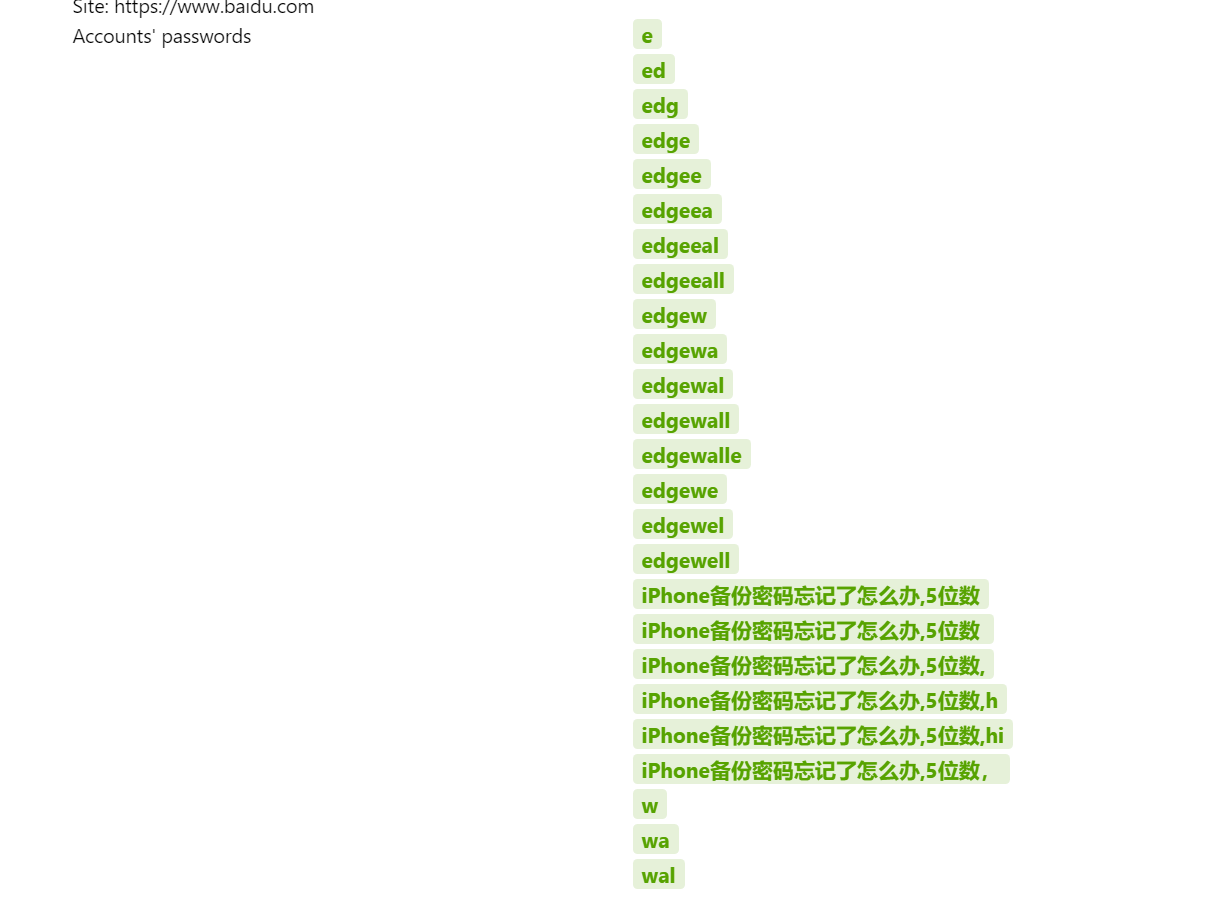

ios备份密码忘了怎么办 五位纯数字

Safari 的搜索记录保存在 APP-Domain-com.apple.mobilesafari/Libarary/Preferences/com.apple.mobilesafari.plist

23、嫌疑人和洗钱人员约定电子钱包的品牌是什么,如有多个用顿号分隔。(3分)

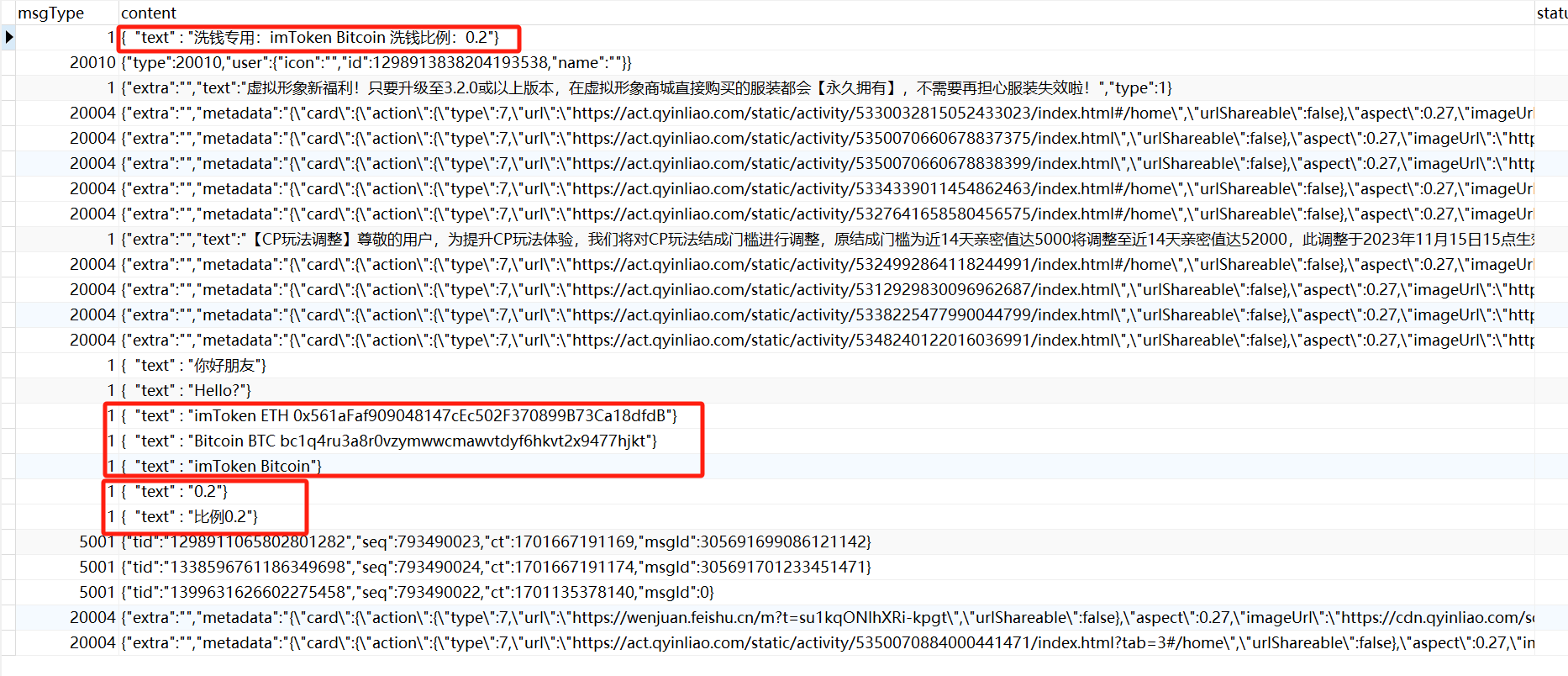

imToken、Bitcoin

检材二中的微信聊天记录中并没有关于约定电子钱包的信息 在检材二这台苹果手机中下载的软件也只有UC浏览器 微信 高德地图 小西米语音 Hostcoin 那可以提供聊天记录的也就只有小西米语音了

小西米语音的聊天记录存放在00008030-001619320C68802E\其他应用小西米语音—在线连麦社交平台\文件分类\SQLite文件\其他\im5db中 我们使用navicat打开数据库 在massage表中可以看到聊天记录

提到的电子钱包品牌是imToken和Bitcoin

24、嫌疑人和洗钱人员约定电子钱包的金额比例是什么。(3分)

0.2

接上题 比例是0.2

检材三:计算机内存镜像

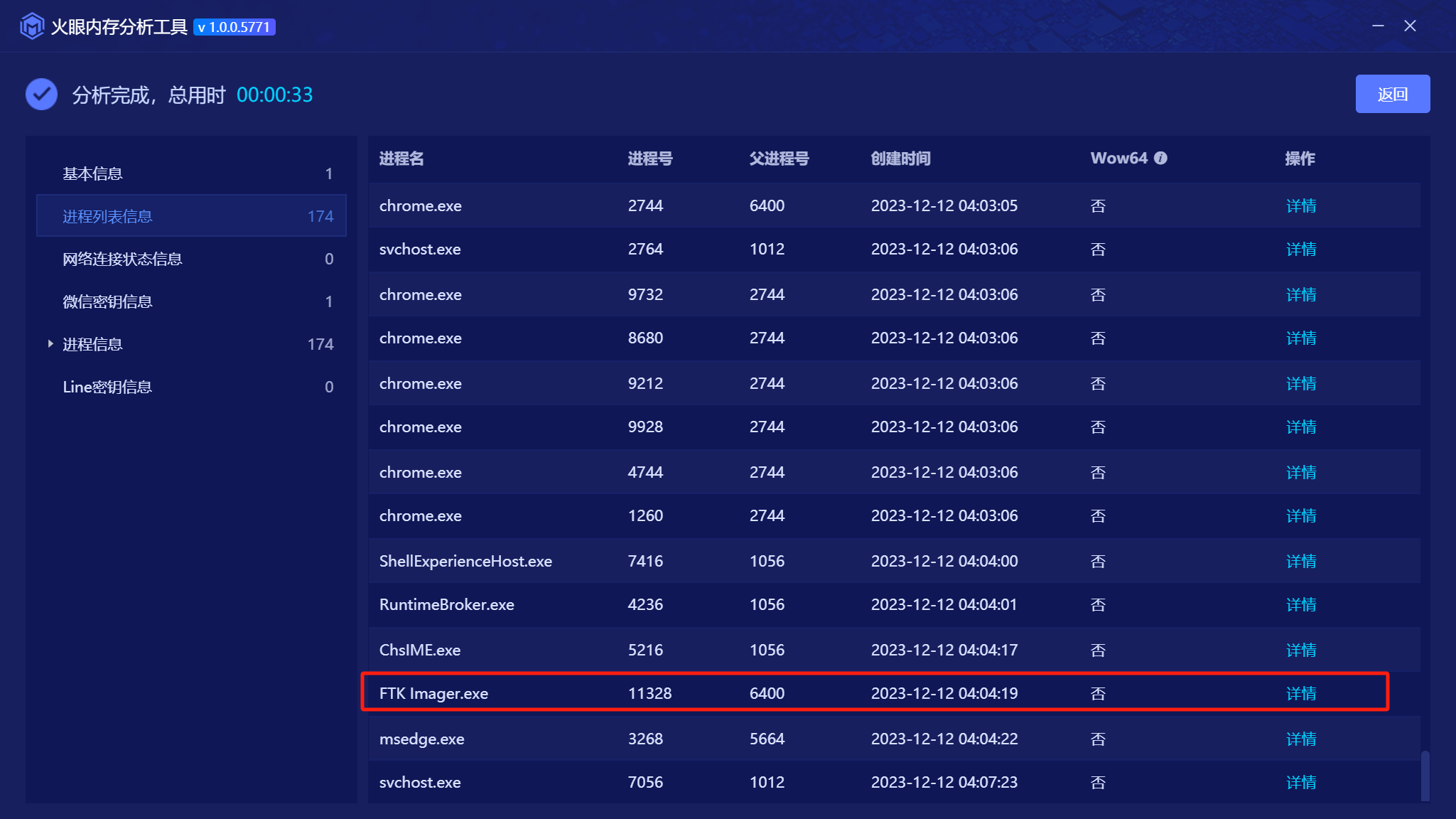

25、检材三中进程“FTK Imager.exe”的PID是多少?(2分)

11328

使用火眼的内存镜像分析工具

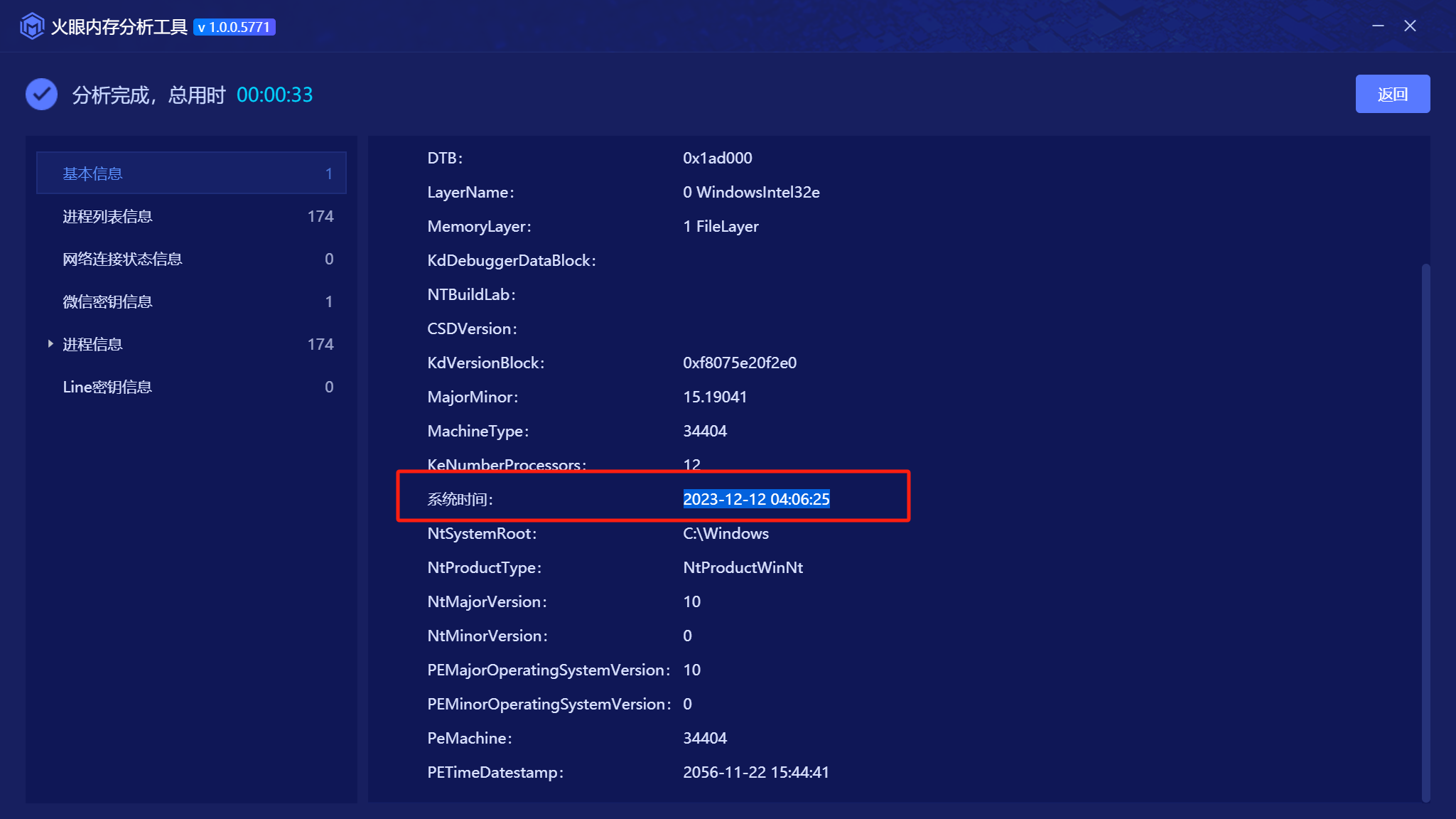

26、检材三中显示的系统时间是多少?(格式:YYYY-MM-DD HH:MM:SS)(2分)

2023-12-12 04:06:25

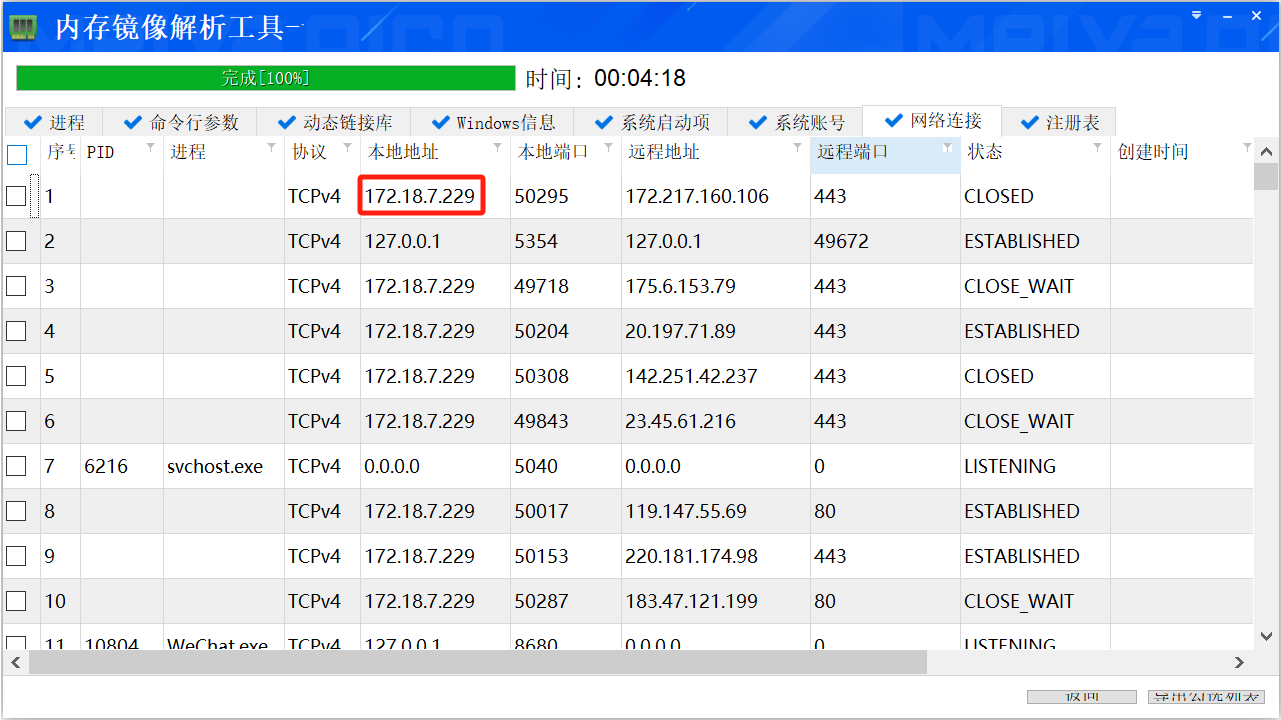

27、检材三中记录的当前系统ip是多少?(2分)

172.18.7.229

使用取证大师的内存镜像解析工具分析内存镜像的网络连接情况 找到本地ip

检材四:嫌疑人的红米手机备份数据

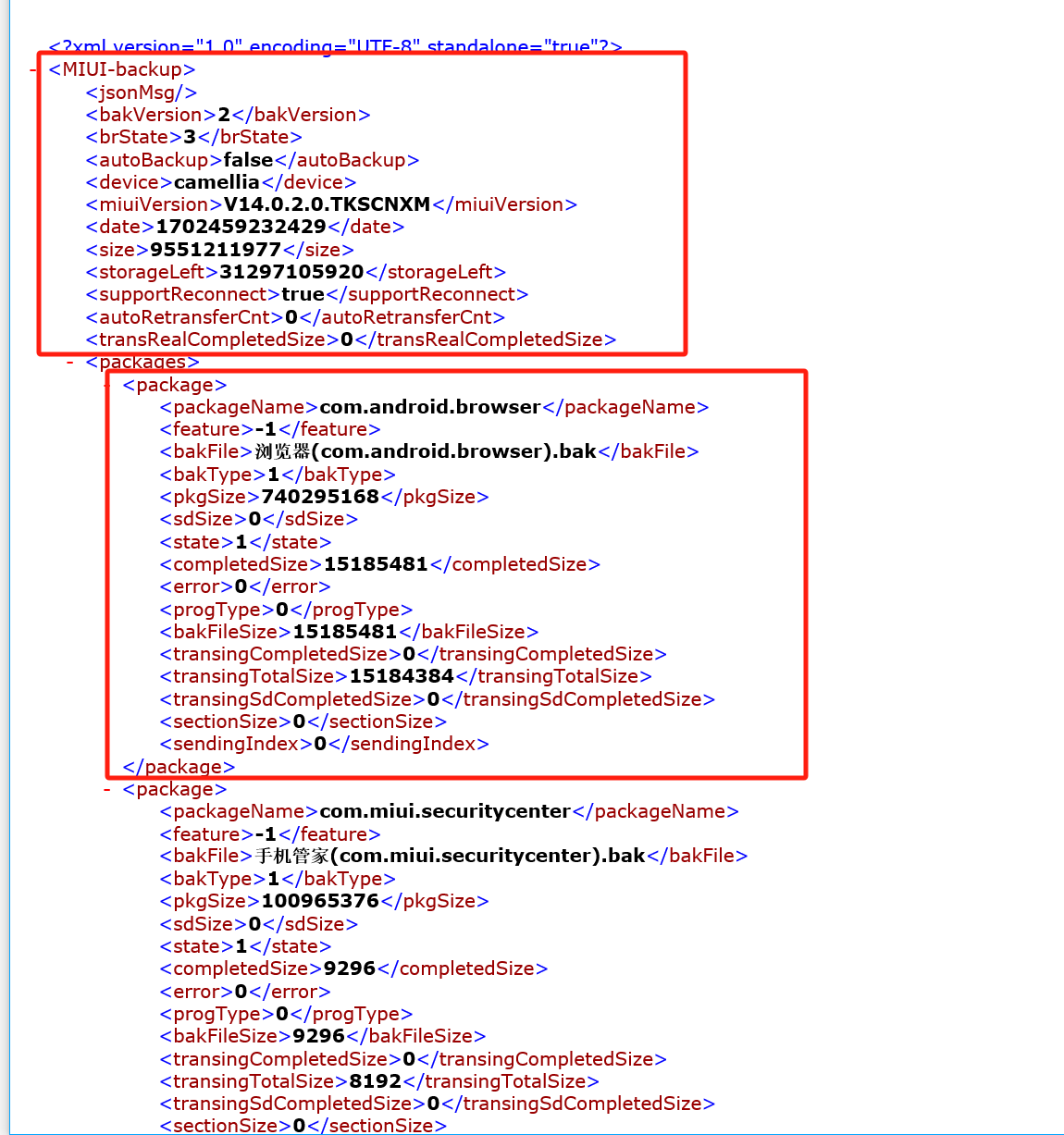

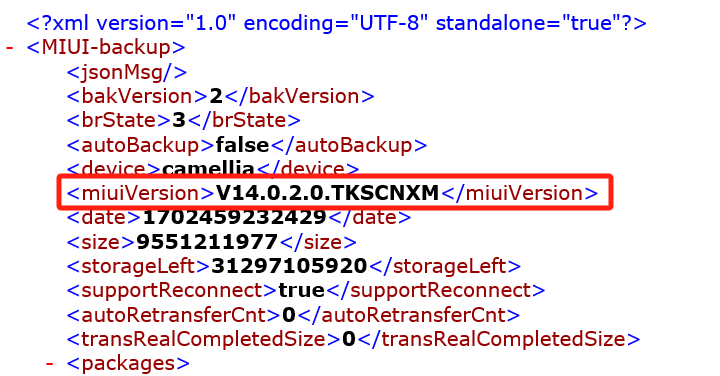

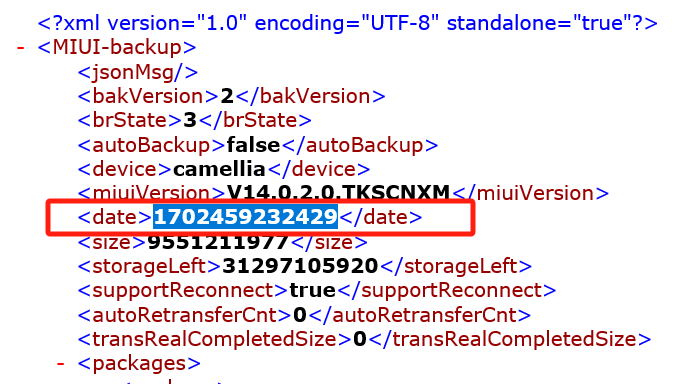

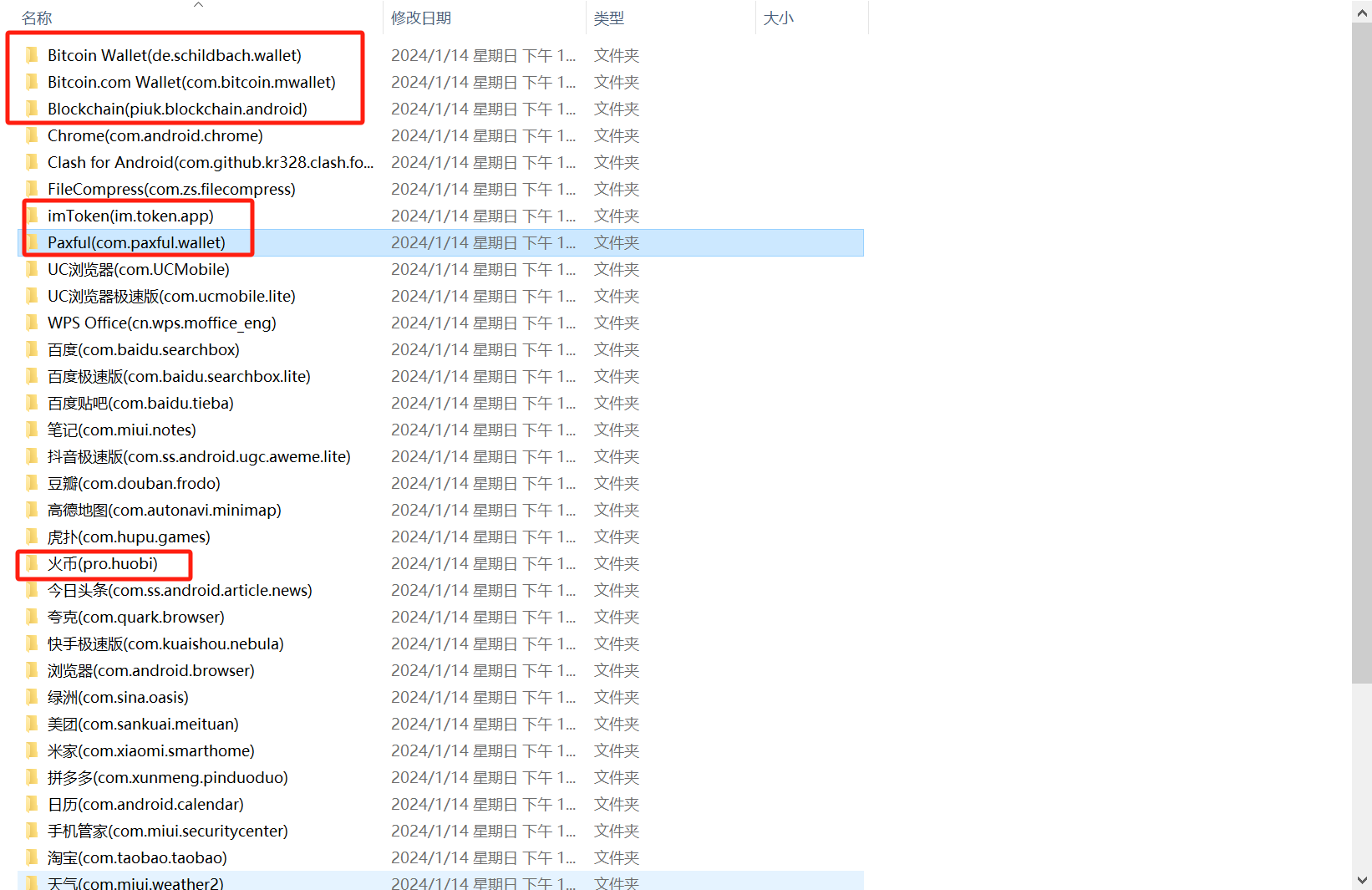

检材四是红米手机备份文件 给的文件夹里面有手机应用的备份bak文件还有一个综述性文件descript.xml 里面内容是备份应用和备份手机的相关信息

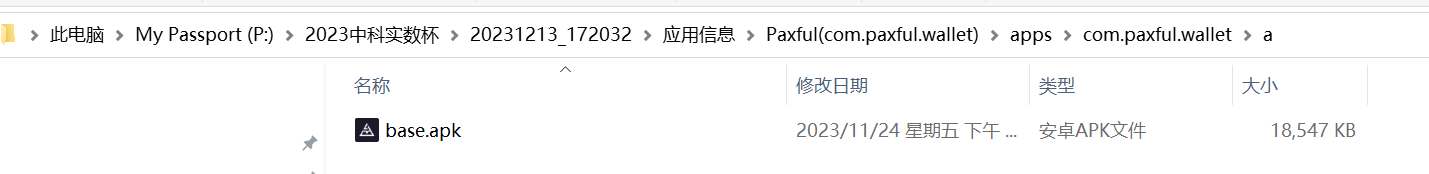

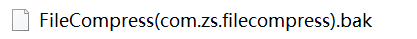

应用具体信息应该就在.bak文件中 使用7zip可以将这些bak文件解压 在解压后的文件夹中还可以找到对应app的安装包apk文件 类似下图

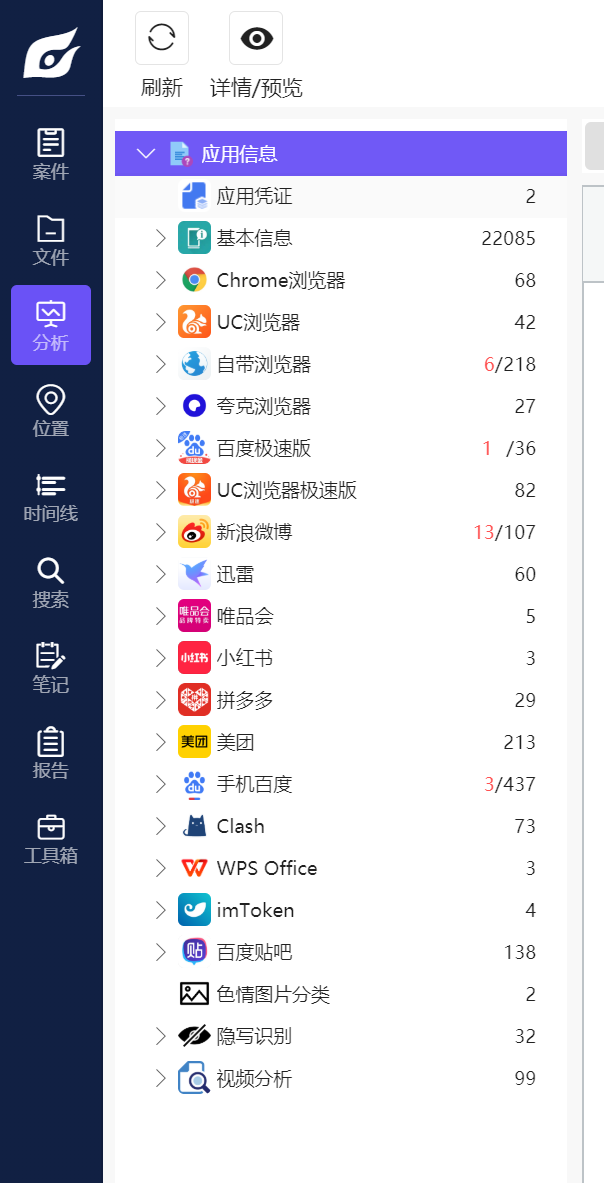

将全部的应用bak文件使用7zip解压完毕 就可以将文件集合直接丢到火眼里面自动分析

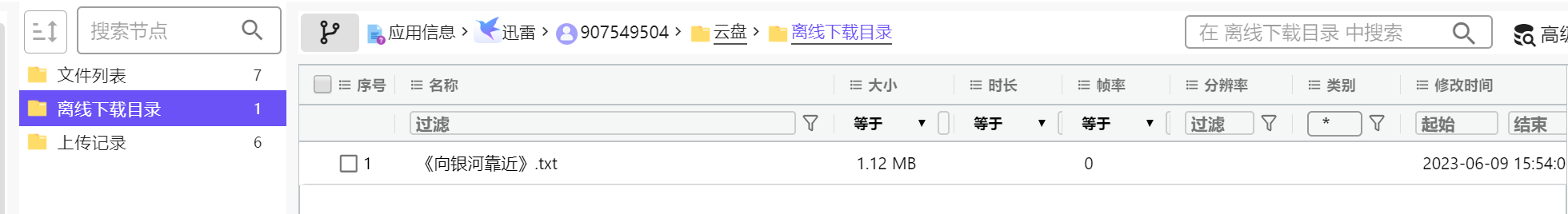

28、检材四中迅雷下载过的文件名是什么?(1分)

《向银河靠近》.txt

找到迅雷下载过的文件名

29、检材四中安装了哪些可是实现翻墙(VPN)功能的app?(1分)

Clash

分析出来的应用中只有Clash一款vpn应用

30、检材四备份的设备系统版本是多少?(1分)

V14.0.2.0.TKSCNXM

在descript.xml文件里面找到设备系统版本

31、检材四备份的时间是多少(答案以13位时间戳表示)(1分)

1702459232429

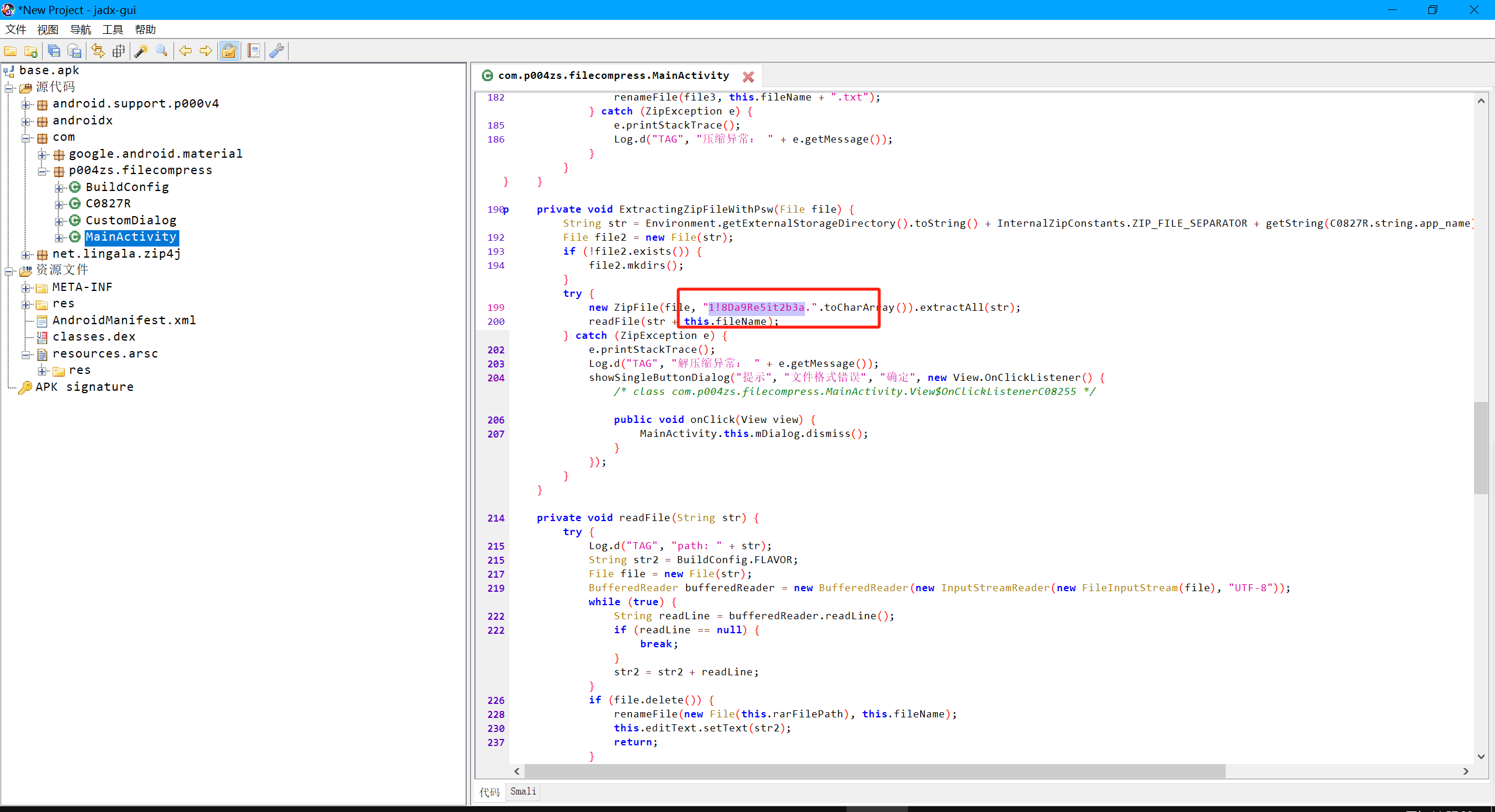

32、检材四中FileCompress app 包名是什么?(1分)

com.zs.filecompress

33、检材四中备忘录记录的内容是什么?(1分)

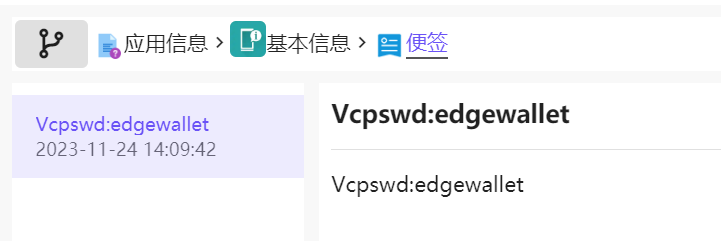

Vcpswd:edgewallet

给出的应用中并没有备忘录 是因为小米手机里面的备忘录就是笔记 火眼分析之后给出的名字叫便签 其实都是一个东西

34、请列出检材四中所有虚拟币钱包app的包名,如有多个用顿号分隔。(3分)

de.schildbach.wallet、com.bitcoin.mwallet、 piuk.blockchain.android、im.token.app、com.paxful.wallet、pro.huobi

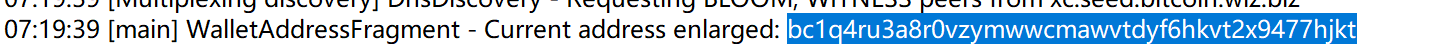

35、检材四中嫌疑人使用Bitcoin Wallet钱包地址是什么?(3分)

bc1q4ru3a8r0vzymwwcmawvtdyf6hkvt2x9477hjkt

在Bitcoin Wallet(de.schildbach.wallet)\apps\de.schildbach.wallet\f\log\wallet.log中搜索address找到

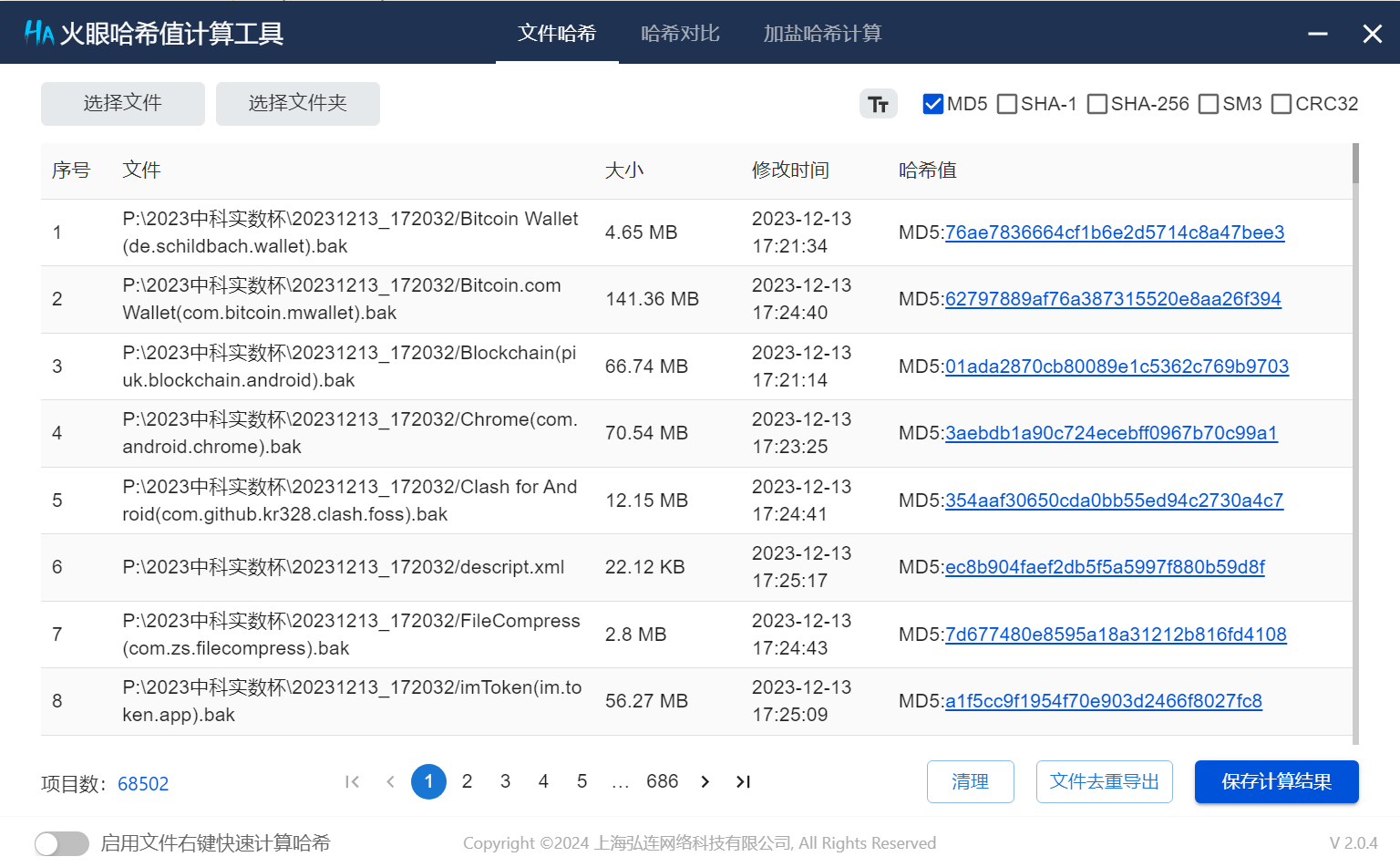

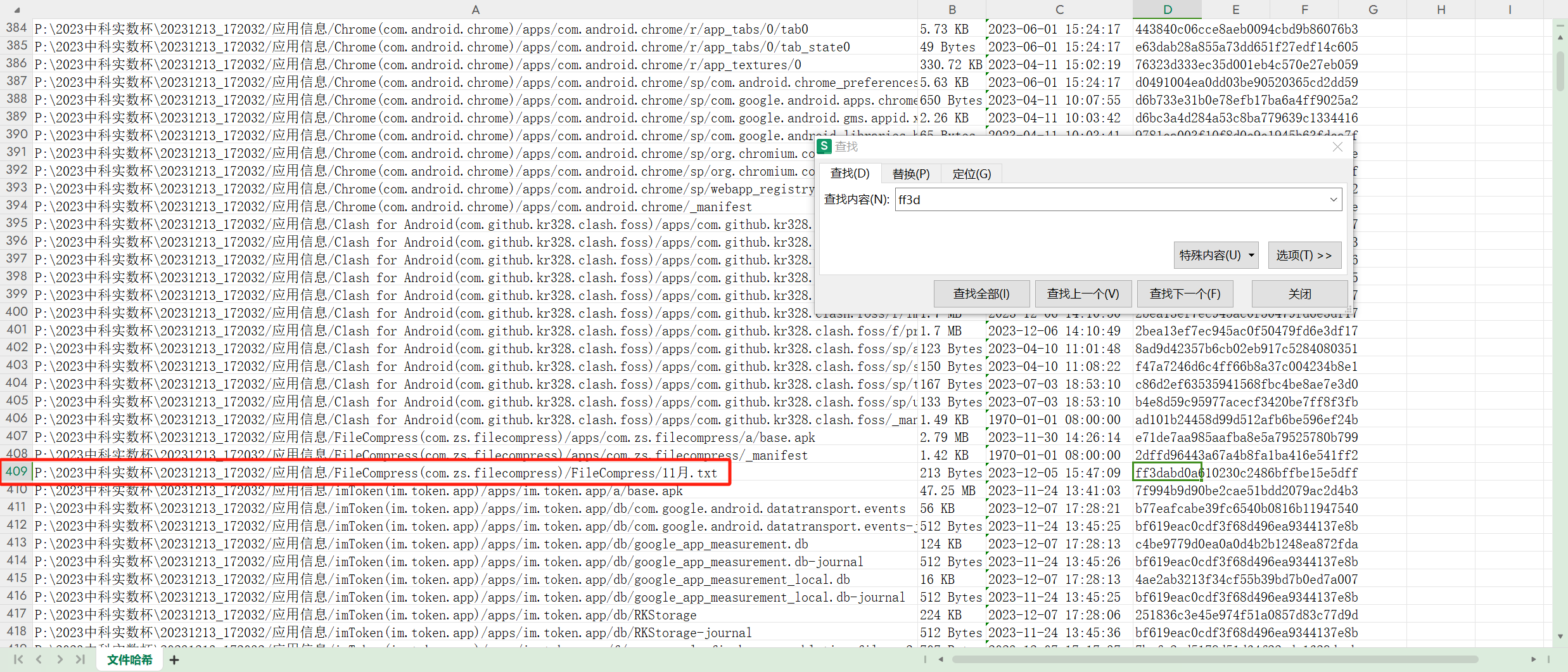

36、MD5值为“FF3DABD0A610230C2486BFFBE15E5DFF”的文件在检材四中的位置(2分)

FileCompress(com.zs.filecompress)/FileCompress/11月.txt

使用火眼哈希值计算工具批量计算检材四和bak文件解压出来的应用文件

将计算结果进行导出 搜索目标哈希值 找到对应文件

综合题目

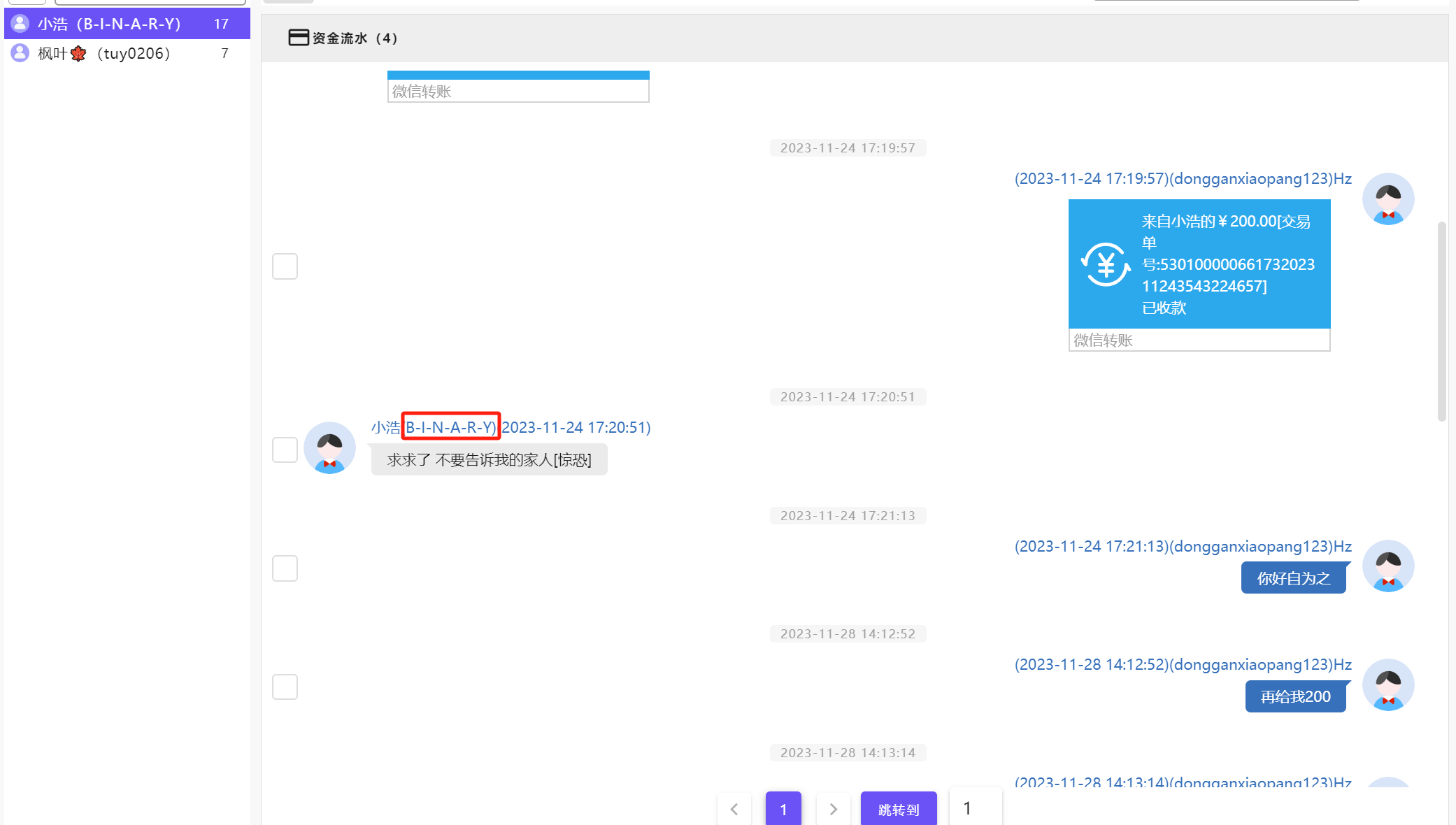

37、检材中受害人的微信号是多少?(2分)

B-I-N-A-R-Y

在嫌疑人的苹果手机的微信记录中有受害人的微信号

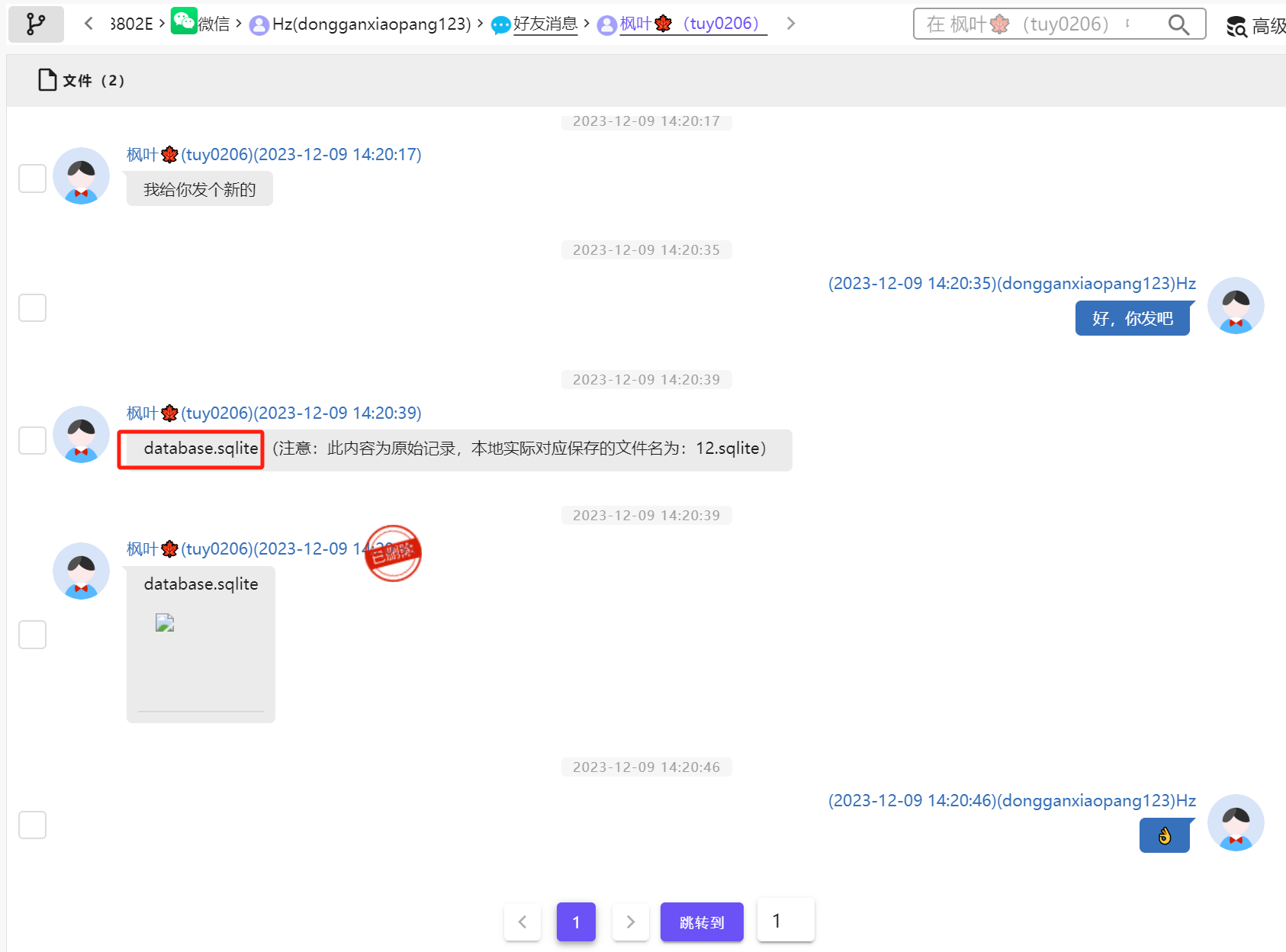

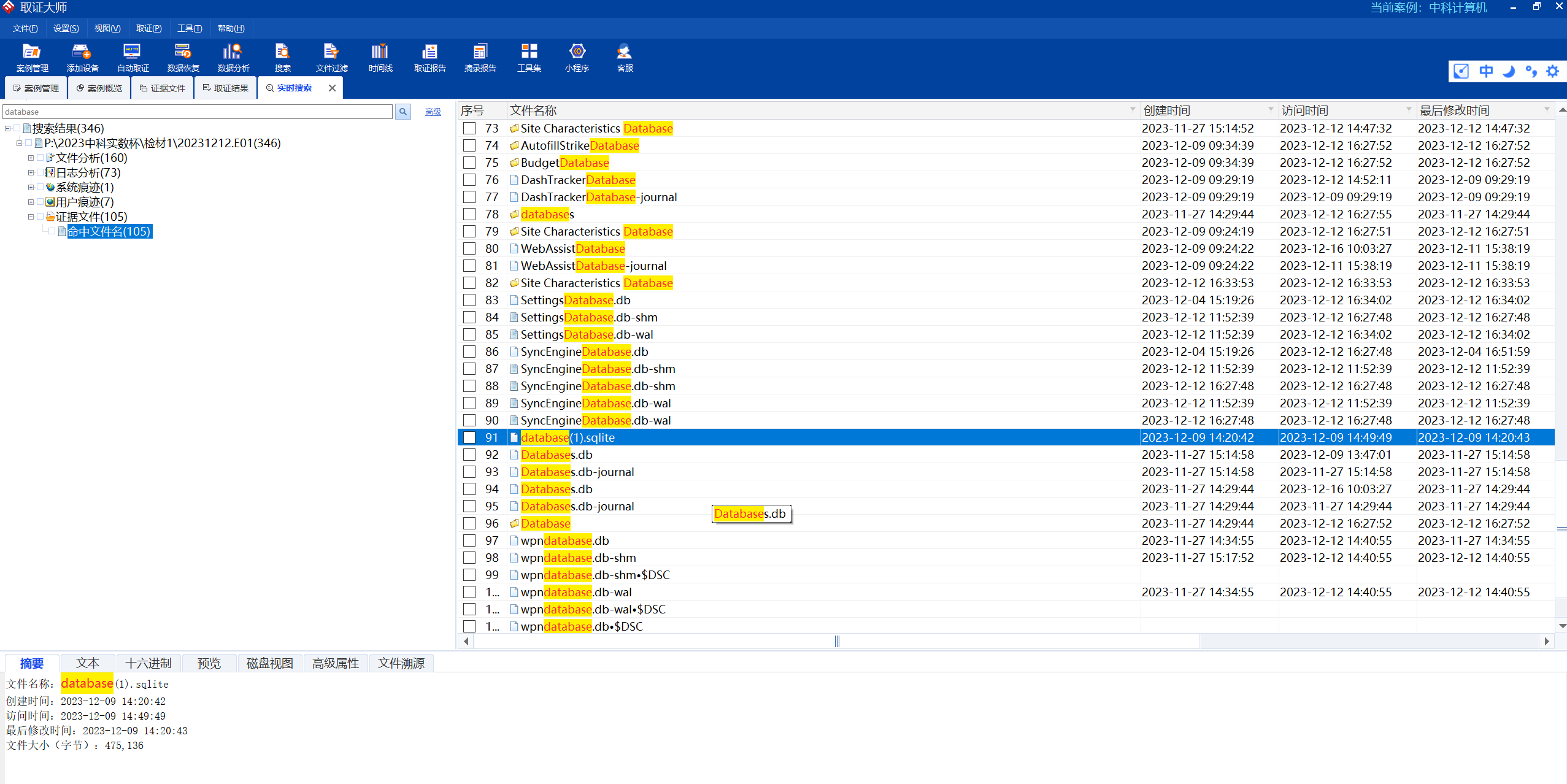

38、嫌疑人曾通过微信购买过一个公民信息数据库,该数据库中手机尾号是8686的用户的姓名是(3分)

章敏

在嫌疑人的苹果手机微信聊天记录中显示嫌疑人从枫叶的手上购买过数据库 文件名为database.sqlite

这个名字的数据库在检材二中是找不到的 但是在检材一计算机的微信下载记录中可以找到名为database(1).sqlite的数据库文件 结合检材二微信聊天记录中枫叶前后给嫌疑人发了两次数据库文件 第二次为正确的 因为两次发送的数据库名字都是database.sqlite 因此第二次嫌疑人下载数据库文件的时候 名字自然就是database(1).sqlite

我们导出这个文件 在Navicat中打开 就可以找到手机尾号是8686的用户的姓名是章敏

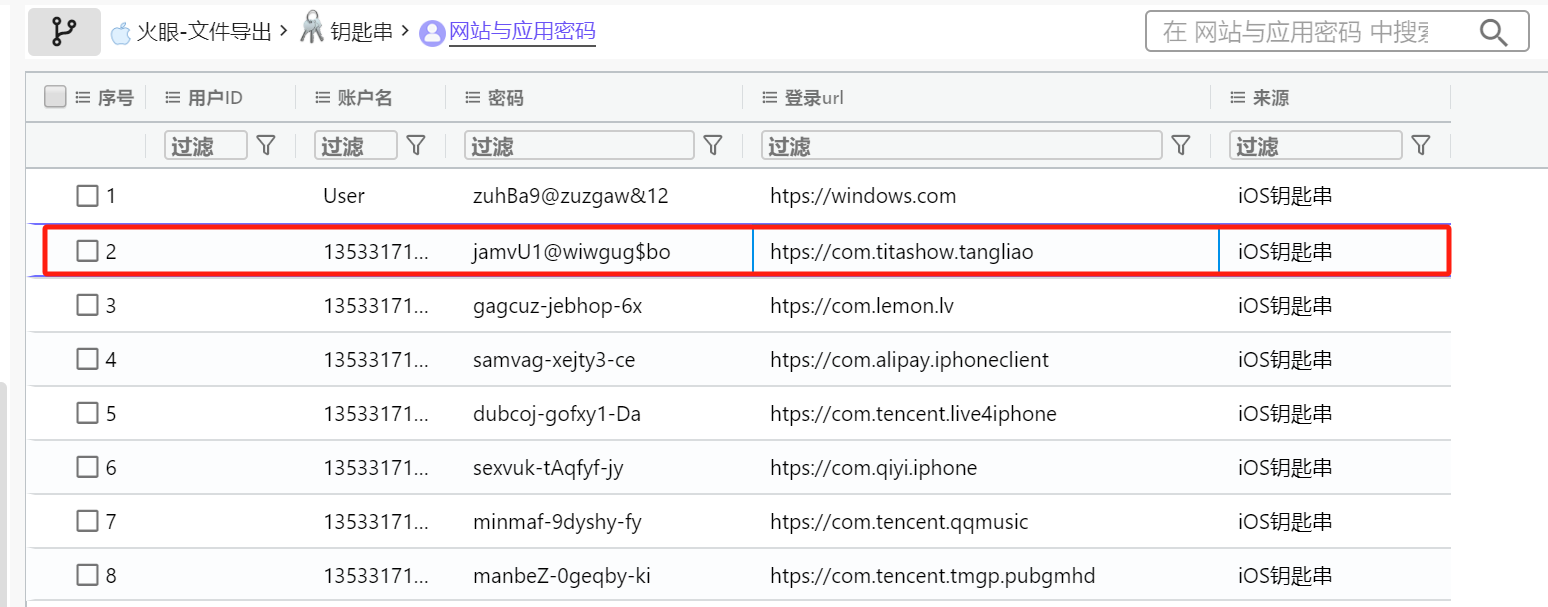

39、嫌疑人手机中是否保存了小西米语音app的账号密码,如有,请写出其密码(5分)

jamvU1@wiwgug$bo

在检材一 的钥匙串——网站与应用密码里面 找到了小西米语音的包名对应的就是账号密码

40、公民信息数据库中,截止到2023年12月31日,年龄大于等于18且小于等于30岁之间的用户信息数量(5分)

1717

使用sql语句在第38题找到的公民信息数据库中查找

SELECT COUNT(*) AS user_count

FROM users

WHERE

strftime('%Y', '2023-12-31') - SUBSTR(IDCARD, 7, 4) BETWEEN 18 AND 30;

41、受害人小浩的手机号码是多少(5分)

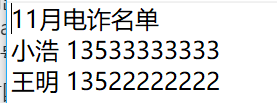

13533333333

在检材三Filecomprss应用文件夹里面有一个11月.txt的文件 其实是一个被修改后缀名的压缩包 解压需要密码 Filecompress应该是一个压缩加密工具 需要我们对这个apk进行逆向

找到密码1!8Da9Re5it2b3a. 解压后得到小浩的手机号

42、完整的受害人名单是几个人。(6分)

6

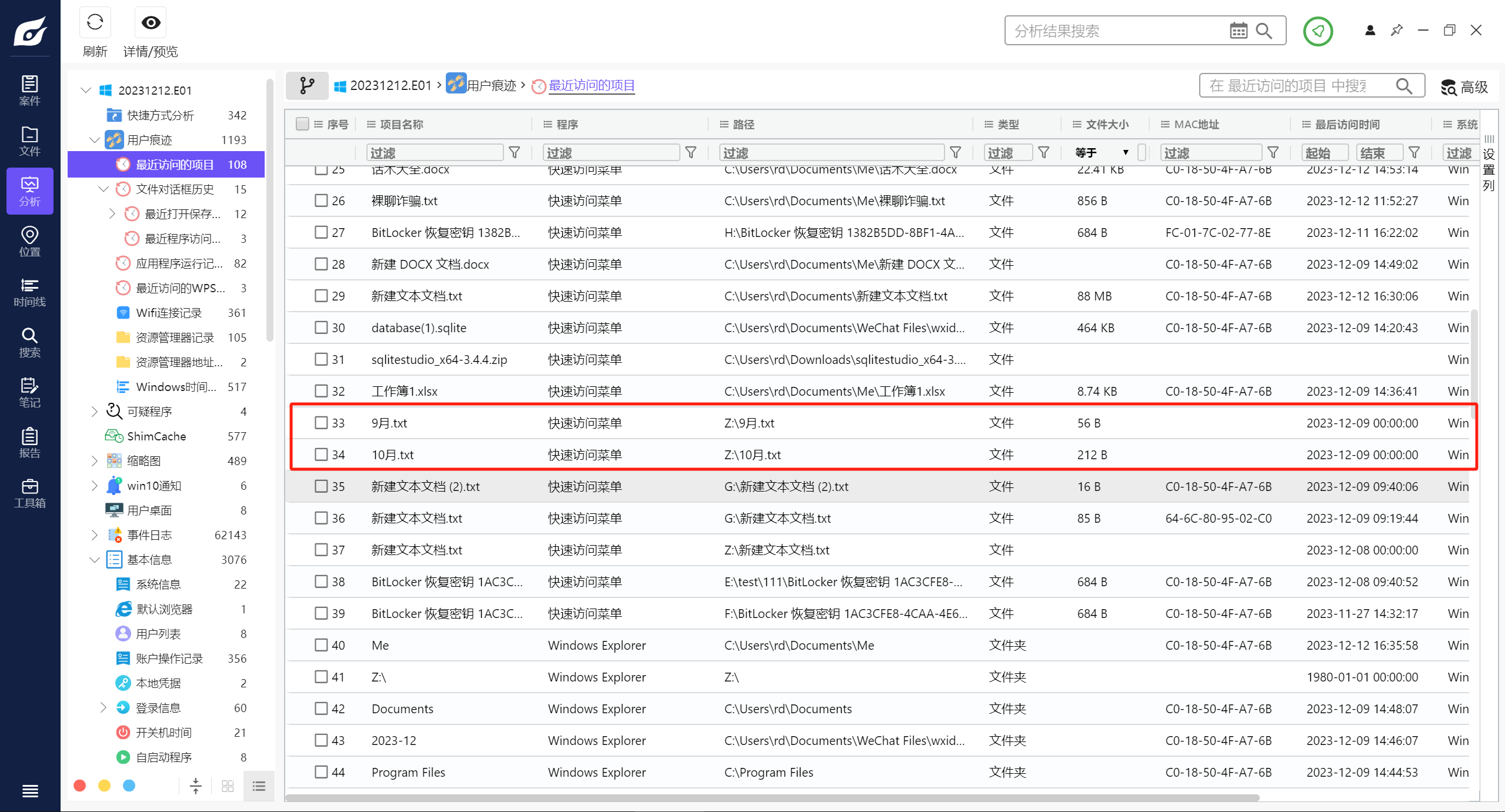

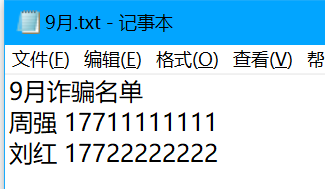

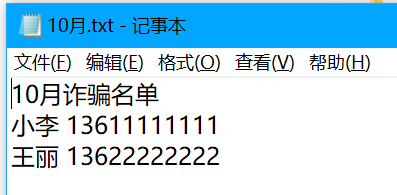

按照上一题的思路 我们在11月.txt的文件中找到了两个受害人 而在检材一计算机的取证结果中 我们在最近访问的结果中看到了9月.txt和10月.txt 那猜测这两个文件中也有当月受害人的信息

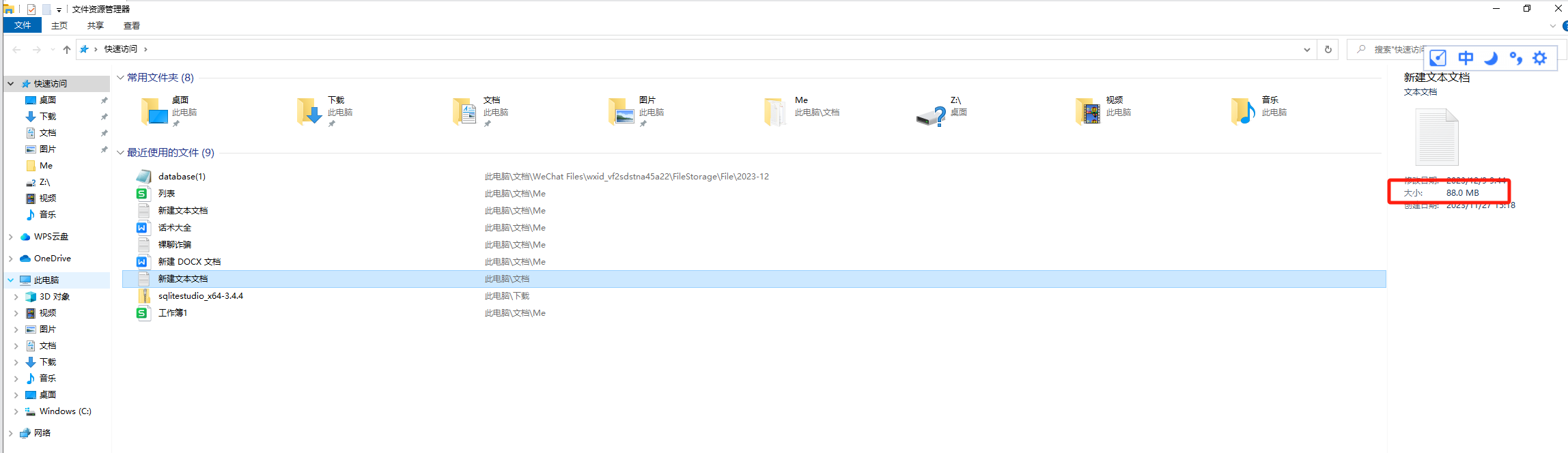

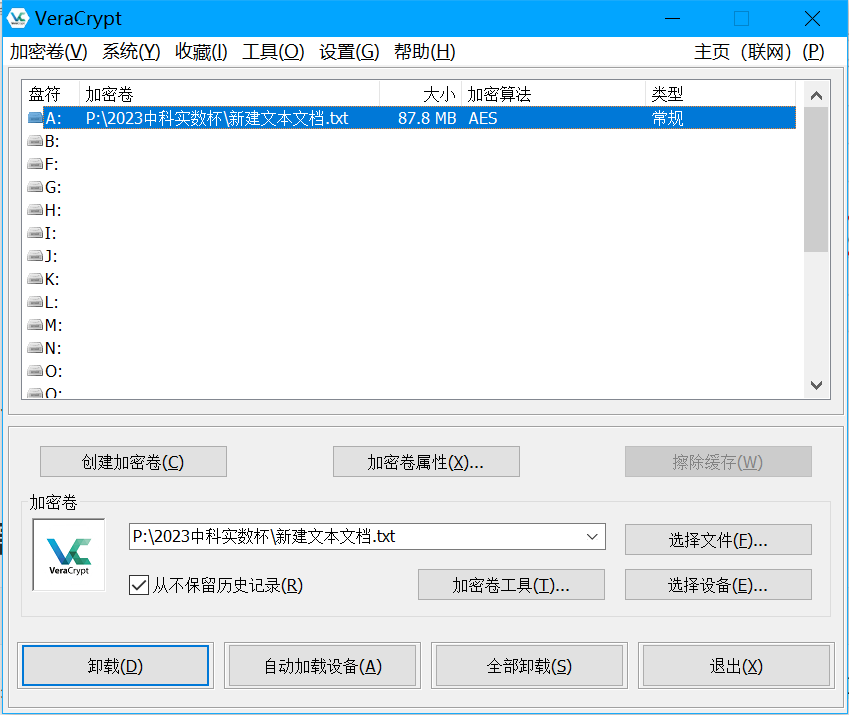

但是我们仿真计算机之后并没有找到这两个文件 反而在最近使用文件中找到了一个大小很可疑的新建文本文档.txt 猜测是VC容器

在第33题中 我们找到了检材四备忘录的内容是Vcpswd:edgewallet 那看来VC容器的挂载密码应该和edgewallet的密码有关

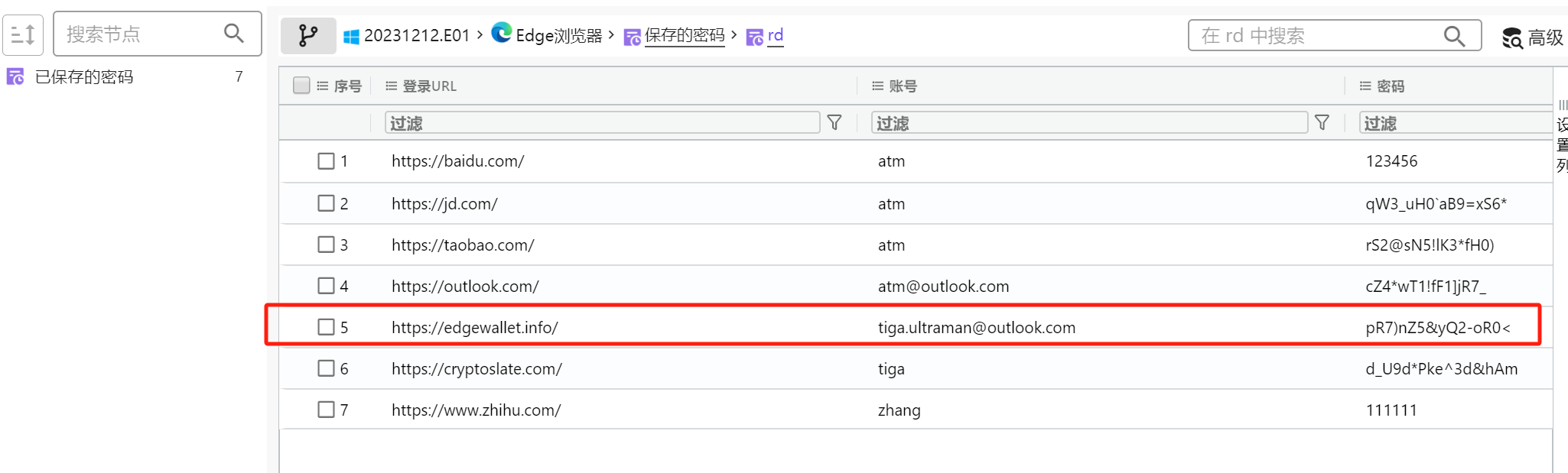

在检材一的edge浏览器保存的密码中可以找到edgewallet的账号密码 tiga.ultraman@outlook.com\pR7)nZ5&yQ2-oR0<

尝试使用这个密码对VC容器进行挂载 挂载成功

9月.txt和10月.txt 都在里面 其中9月.txt可以直接打开 10月.txt和11月.txt一样是一个修改了后缀名的压缩包 加密方式和加密密码与11月.txt一样 解压之后就可以得到真正的10月.txt

所以受害人一共有6人

43、受害人转账的总金额是多少(5分)

600

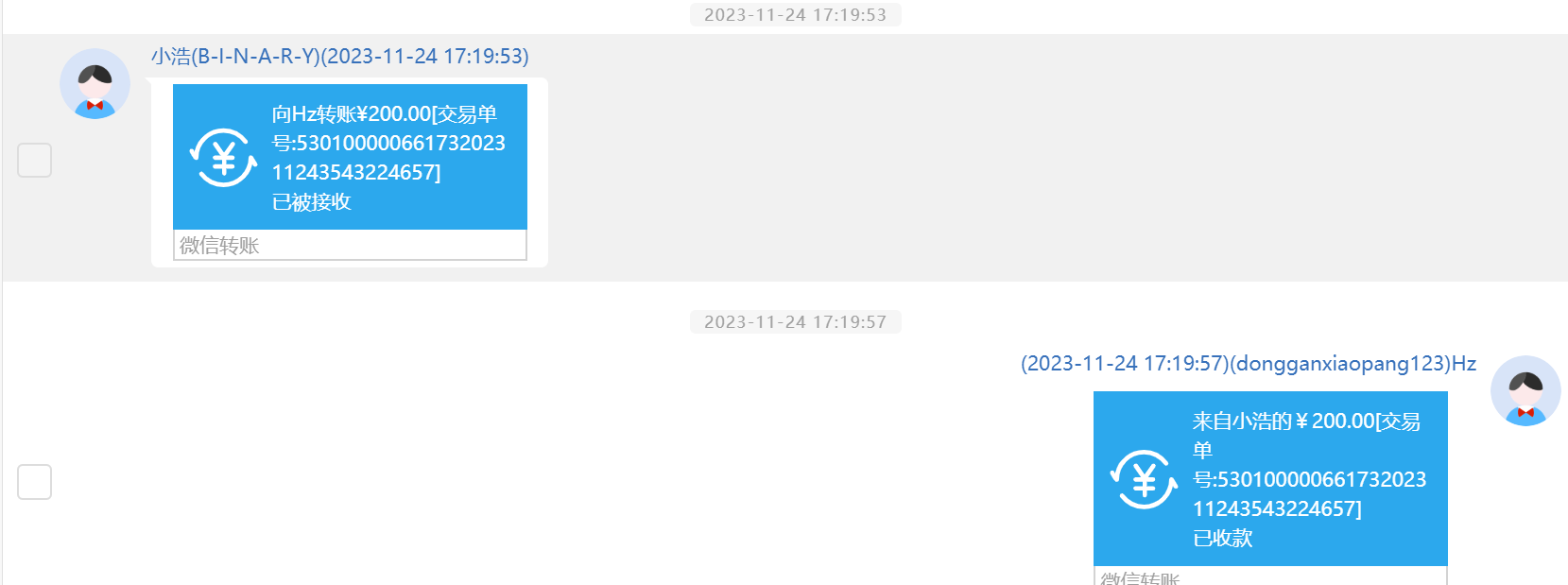

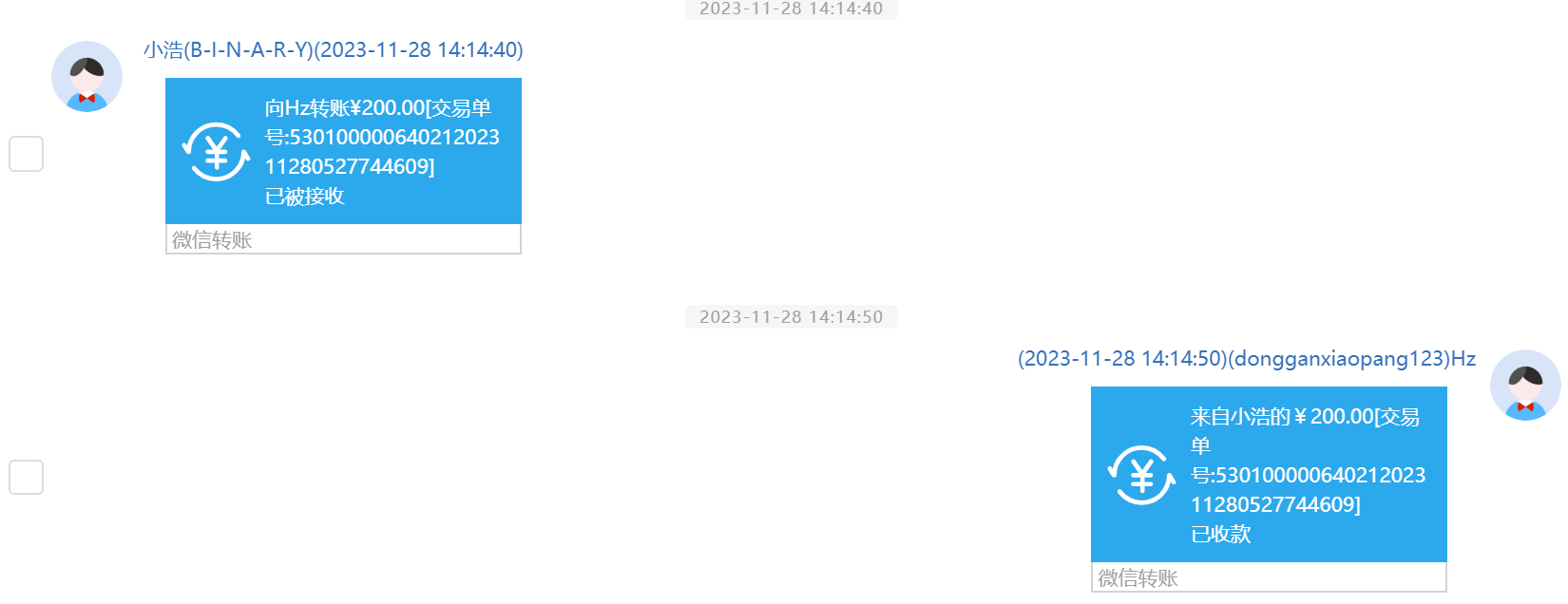

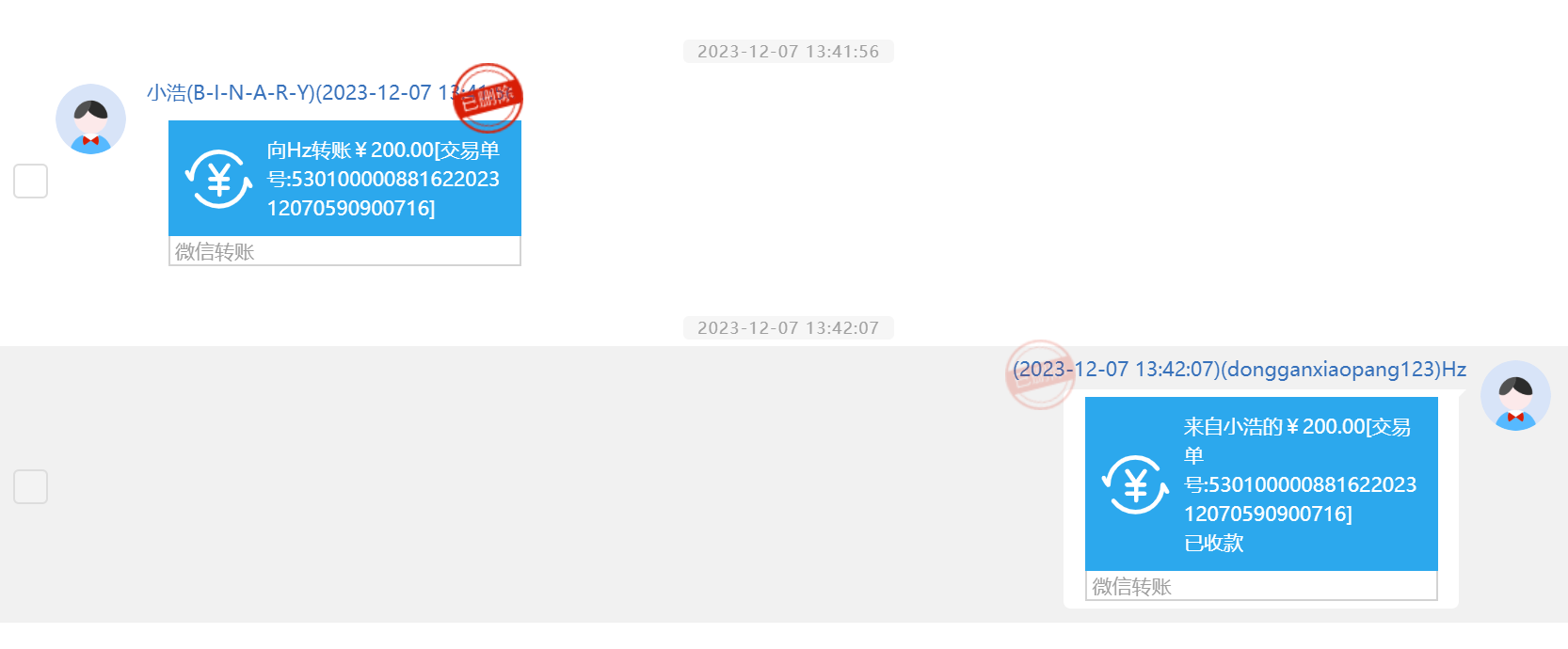

在给出的苹果手机备份和后面找到的加密手机备份中都可以找到嫌疑人向受害人索要钱财的聊天记录 分为3次 每次200 一共600元

总结

1.这次学到了很多新的做题方法

(1)在bitlocker密钥爆破时间很长时 可以先使用取证大师的内存解析工具从内存中找一找密钥文件

(2)遇到苹果加密备份 使用passwarekit爆破Manifest.pslist文件 得到密钥 在工具中解密备份在分析

(3)遇到大的内存镜像 vol2分析不了 vol3在虚拟机中不方便拖动镜像 可以先用取证大师和火眼的内存解析工具分析 两者结合起来看

(4)遇到安卓手机bak备份文件 先使用7zip全部解压 再把解压后的文件拖进火眼里面分析即可

(5)多注意检材间的联系 同时要擅长发现vc tc等加密容器

(6)一些加密密钥有的时候可以通过逆向分析的方法来获得

2.大题的做题思路是:

(1)对检材一到四正常分析

(2)根据题目提示和内存镜像爆破结果发现嫌疑人曾搜索过“ios备份密码忘了怎么办 五位纯数字”,分析可能还有一个加密ios备份,在检材1嵌套证据文件中找到该加密备份,对该备份进行正常的数据解密、获取和分析。

(3)在家米备份中找到小西米语音的账号密码 根据题目提示也知道小西米语音的聊天记录中有东西 由此找到嫌疑人约定的电子钱包品牌和比例

(4)在检材四分析FileCompress时找到一个11月.txt 发现是加密压缩包 通过逆向分析FileCompress软件 找到压缩包密码 由此找到11月的受害人名单

(5)在检材一的最近访问项目中还存在10月.txt和9月.txt 但是找不到这两个文件 进一步发掘找到新建文本文档.txt 这个VC容器 在检材四的备忘录中提示VC容器密码 得到密码 挂载容器 找到完整的受害人名单