第六届精武杯wp(服务器部分)

第六届精武杯wp(服务器部分)

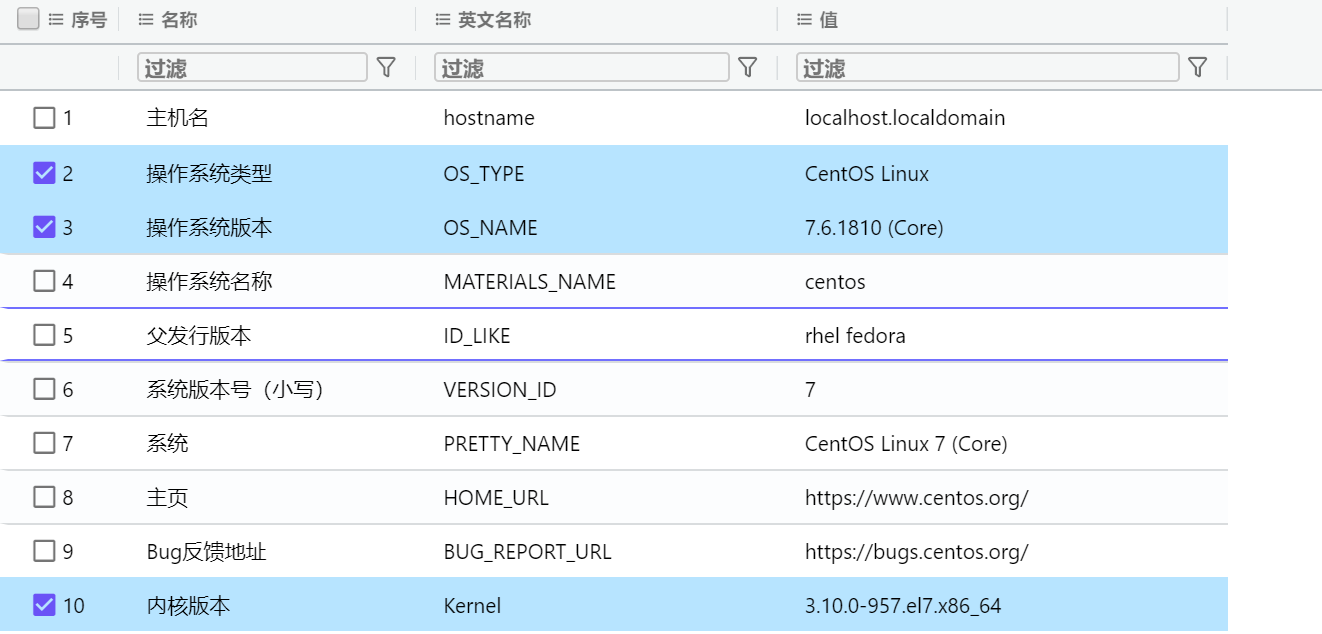

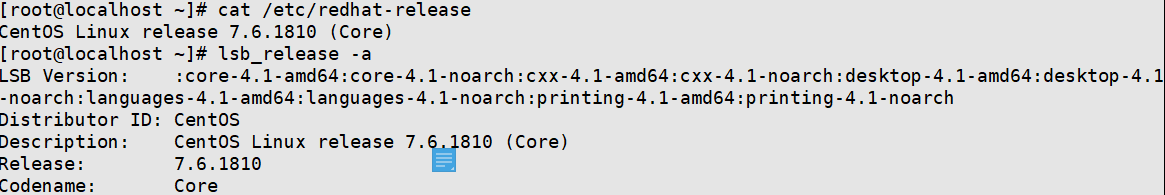

5.检材二的操作系统版本是&&6.操作系统内核版本

操作系统版本:7.6.1810 (Core)

内核版本:3.10.0-957.el7.x86_64

两种方法

方法一

直接火眼取证

方法二

命令行查找

操作系统版本

lsb_release -a //注意需要安装yum install redhat-lsb -y

cat /etc/redhat-release

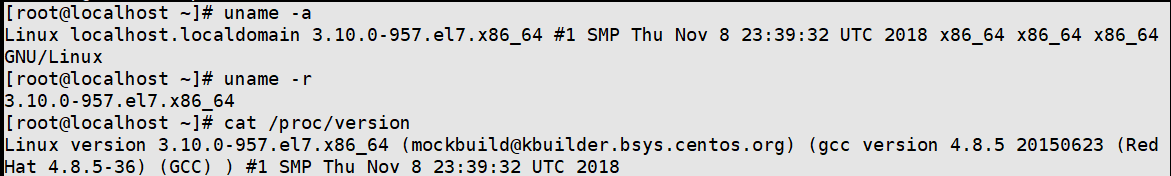

内核版本

cat /proc/version

uname -a

uname -r

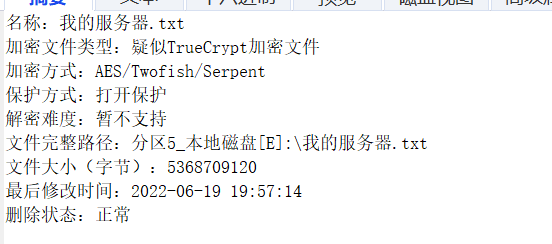

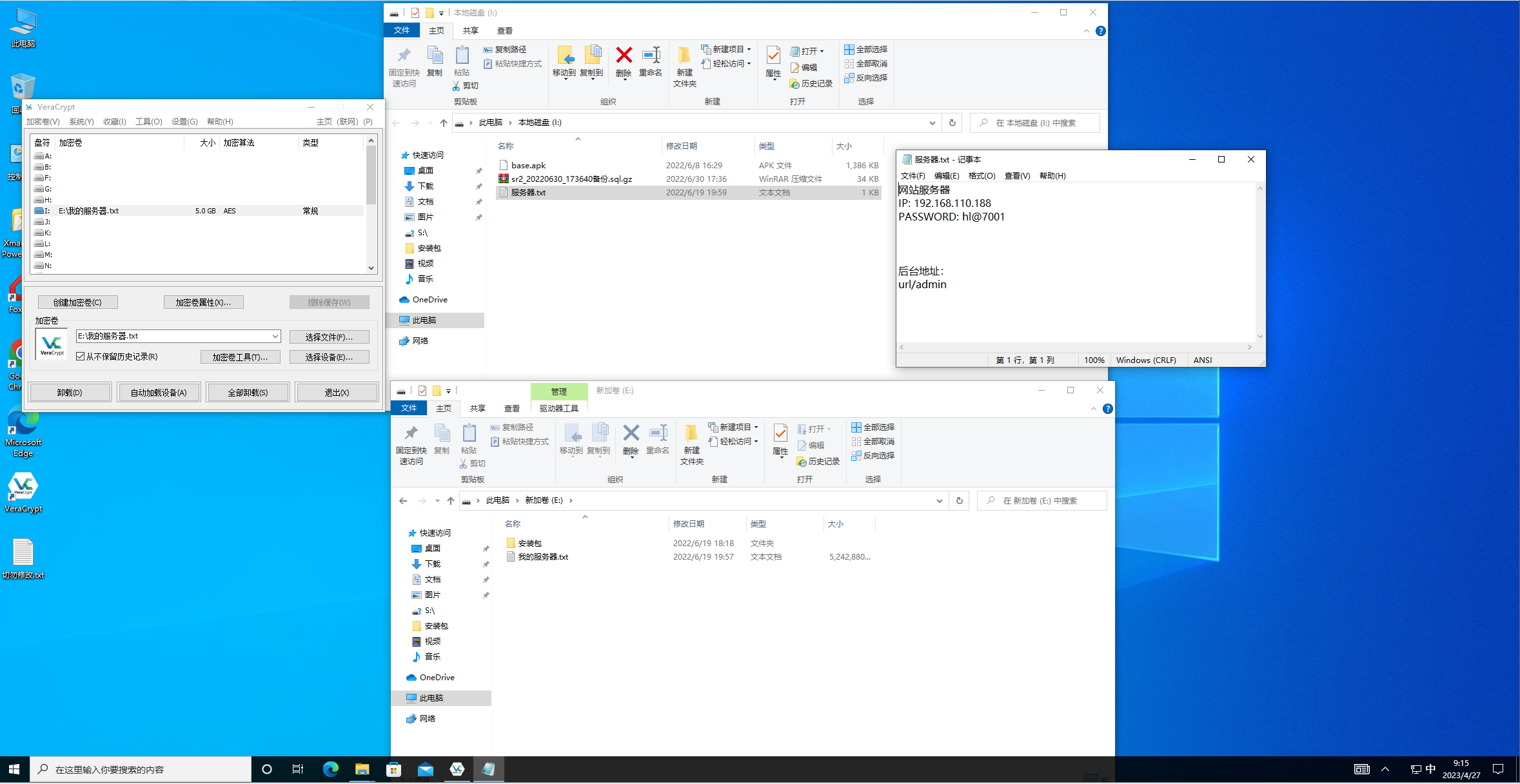

7.该服务器原始的开机密码是多少

hl@7001

尝试用盘古石和火眼绕过识别密码 但是盘古石仿真不起来 火眼直接重置密码

后来做计算机的同学说计算机里面有一个vc加密文件 挂载后在txt文件中找到服务器密码

现在在复现一下当时的做题思路

在取证大师中看到我的服务器.txt疑似tc加密文件

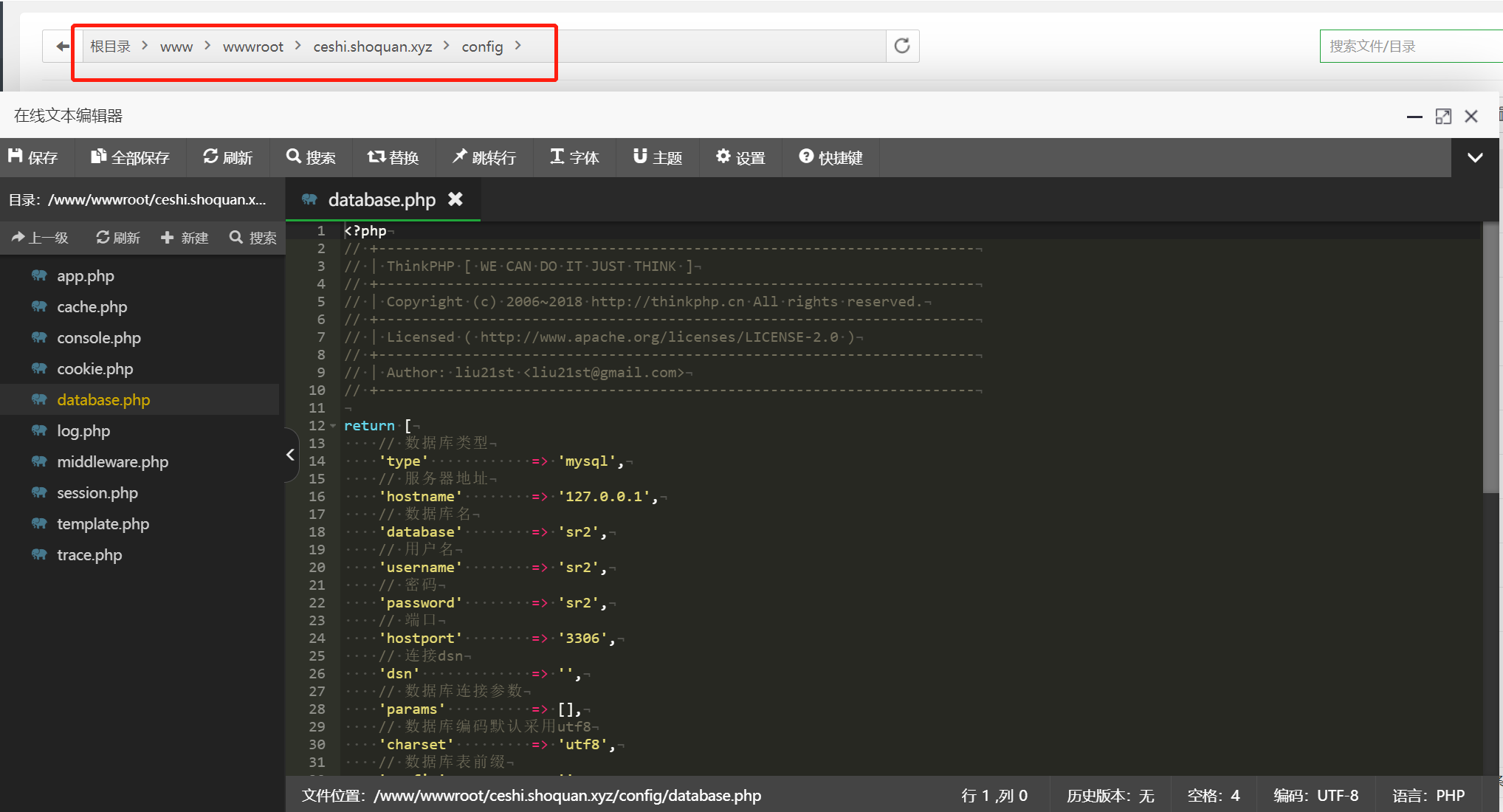

仿真起计算机 在桌面看到切勿修改.txt的文件 打开内容是”key” ——在E盘找到大小为5GB的我的服务器.txt 这个大小是一个非常整的数——想到取证大师里面识别出我的服务器.txt文件疑似tc加密容器文件——但其实这里是vc加密 用切勿修改.txt作为密钥文件挂载我的服务器.txt——在服务器.txt里面看到网站服务器密码为hl@7001

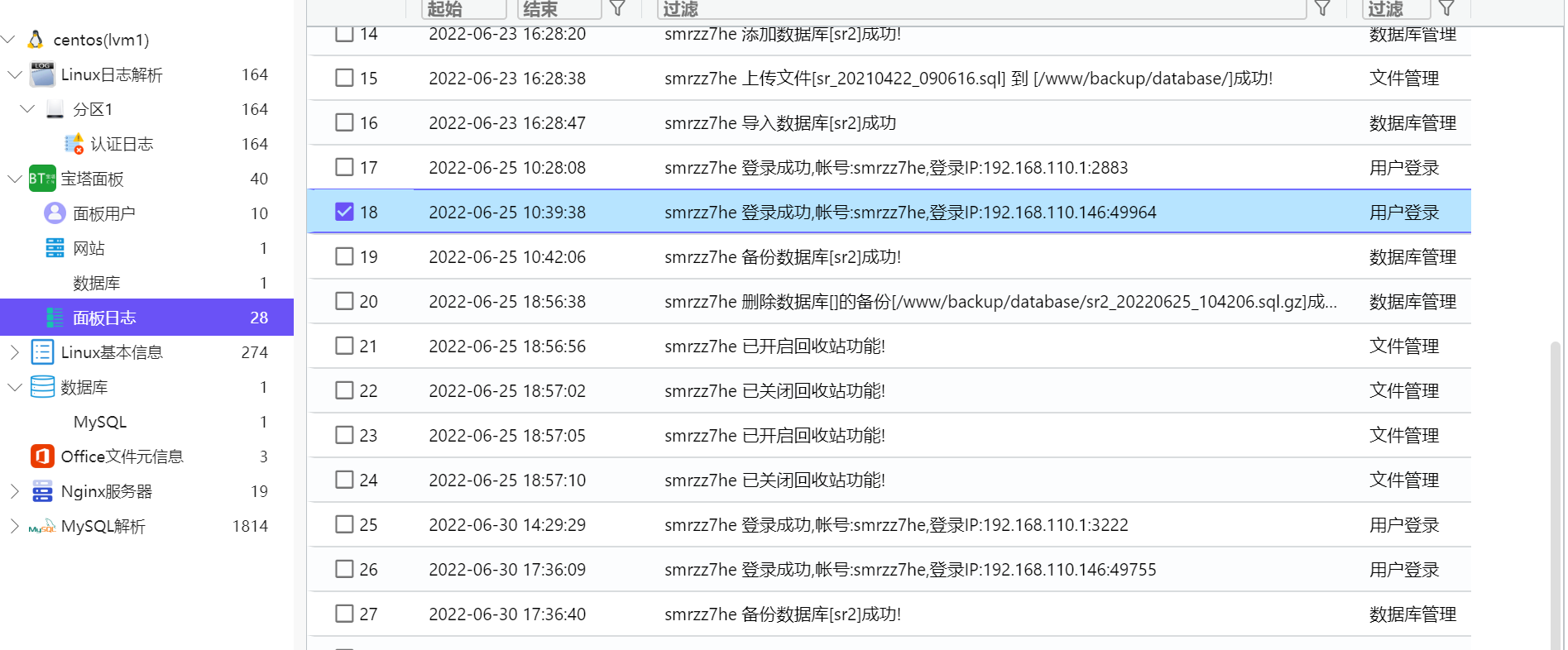

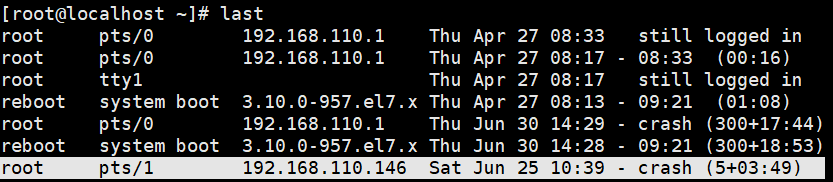

8.该服务器中,6月25日最后一次登陆服务器的ip地址为

192.168.110.146

方法一

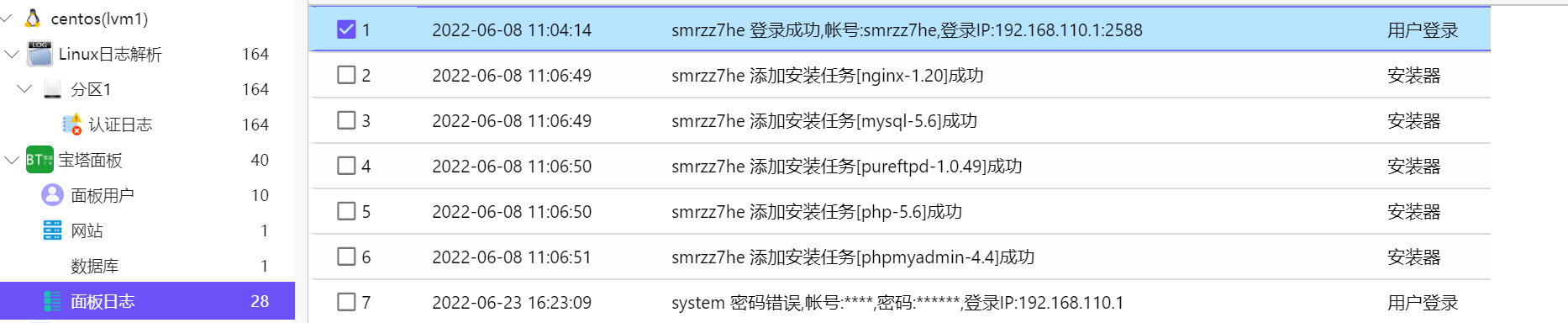

宝塔面板——面板日志——看到6.25最后一次登陆成功的ip地址是192.168.110.146

方法二

last命令查看登陆记录 看到6.25最后一次登陆成功的ip地址是192.168.110.146

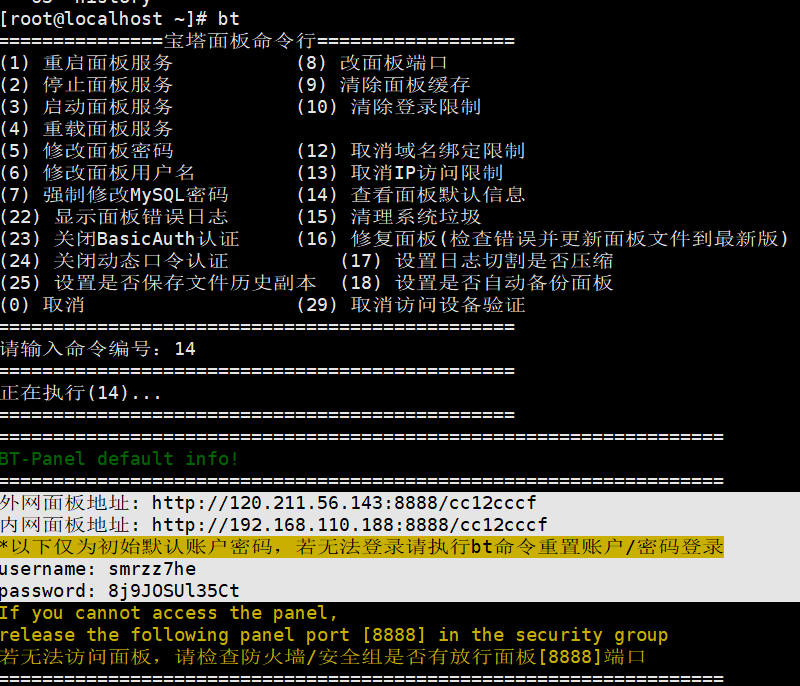

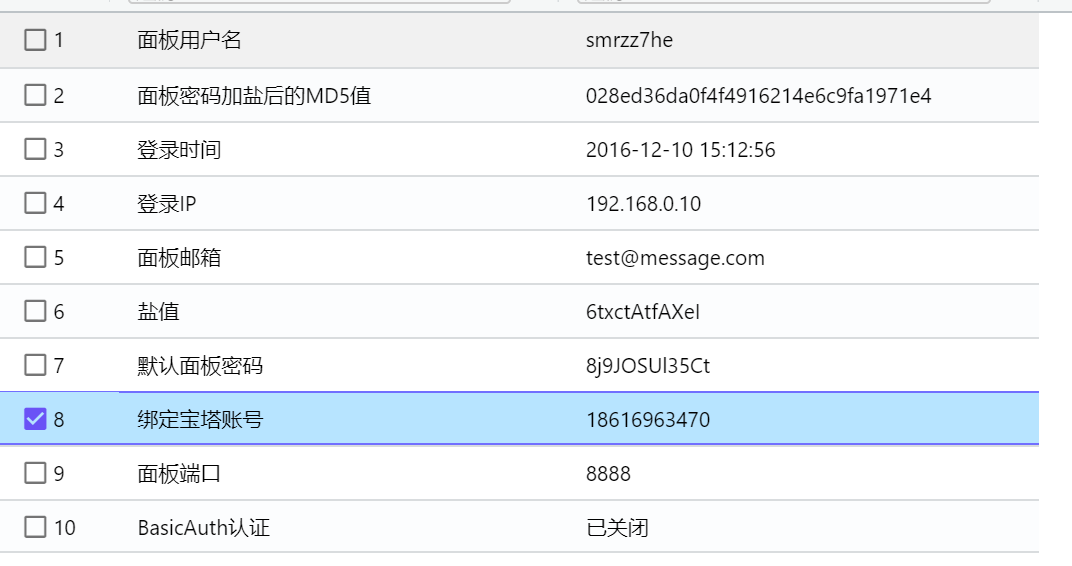

9.宝塔面板登陆用户名&&10.宝塔面板占用端口

用户名:smrzz7he 占用端口:8888

方法一

方法二

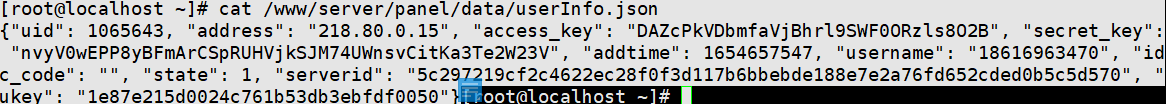

11.宝塔面板所绑定的手机号码为

18616963470

方法一

方法二

cat /www/server/panel/data/userInfo.json

12.嫌疑人第一次登陆宝塔的时间为

2022-06-08 11:04:14

13.宝塔面板平台对于账号的密码采用加盐加密 该salt值为

6txctAtfAXeI

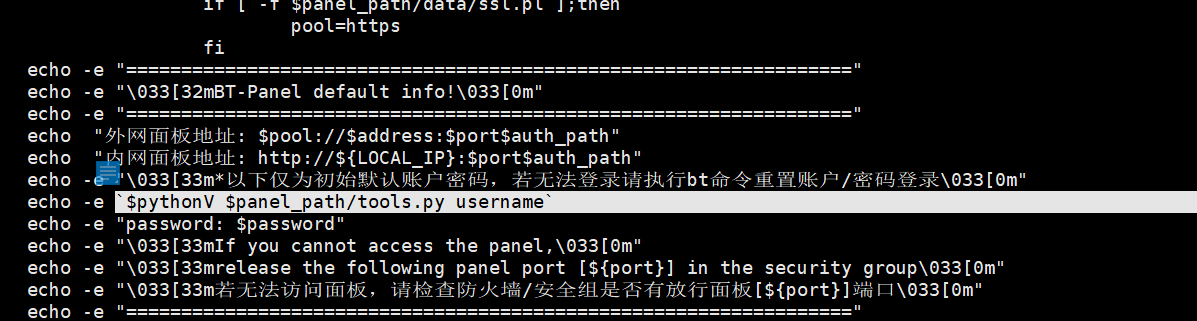

14.在宝塔面板账号的密码加密处理过程中 后台一共计算几次MD5值

3

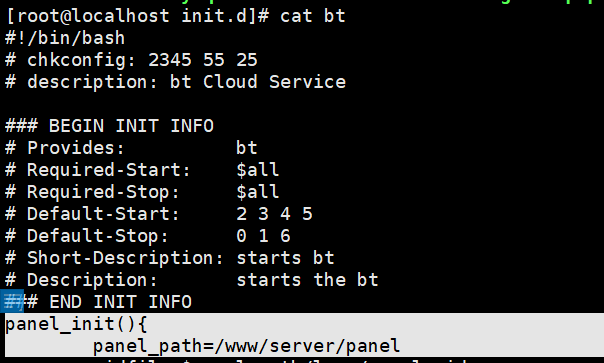

宝塔的文件存放在/etc/rc.d/init.d/bt

看到了是调用了 panel_path下的tools.py

前面也提到了 这个panel_path的路径

一般来讲 宝塔的账号密码就放在/www/server/panel下的tools.py下

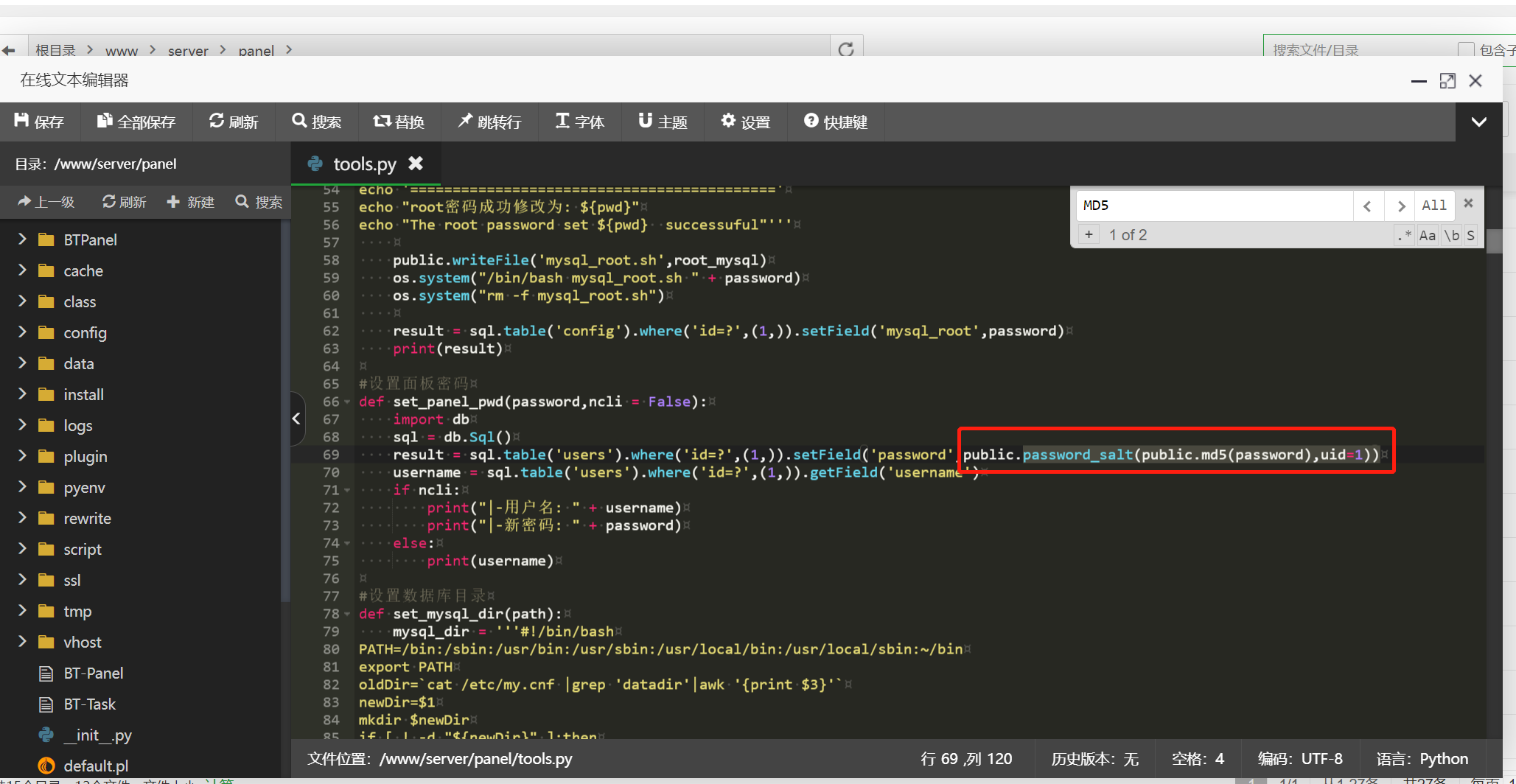

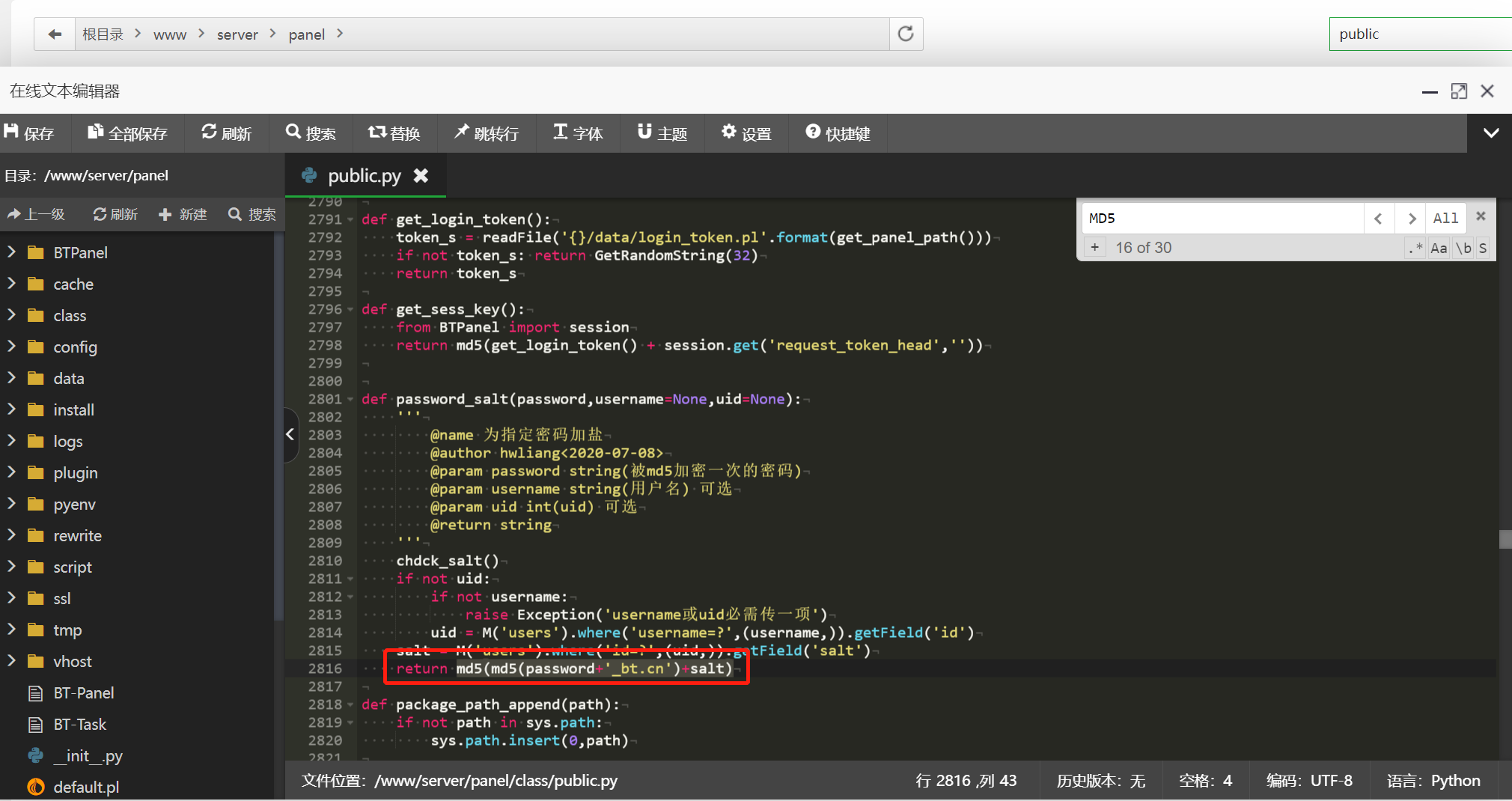

发现调用了public下的password_salt函数 且计算了一次MD5值

转到public.py 他在/www/server/panel/class下

这里又算了两次MD5 所以一共是三次

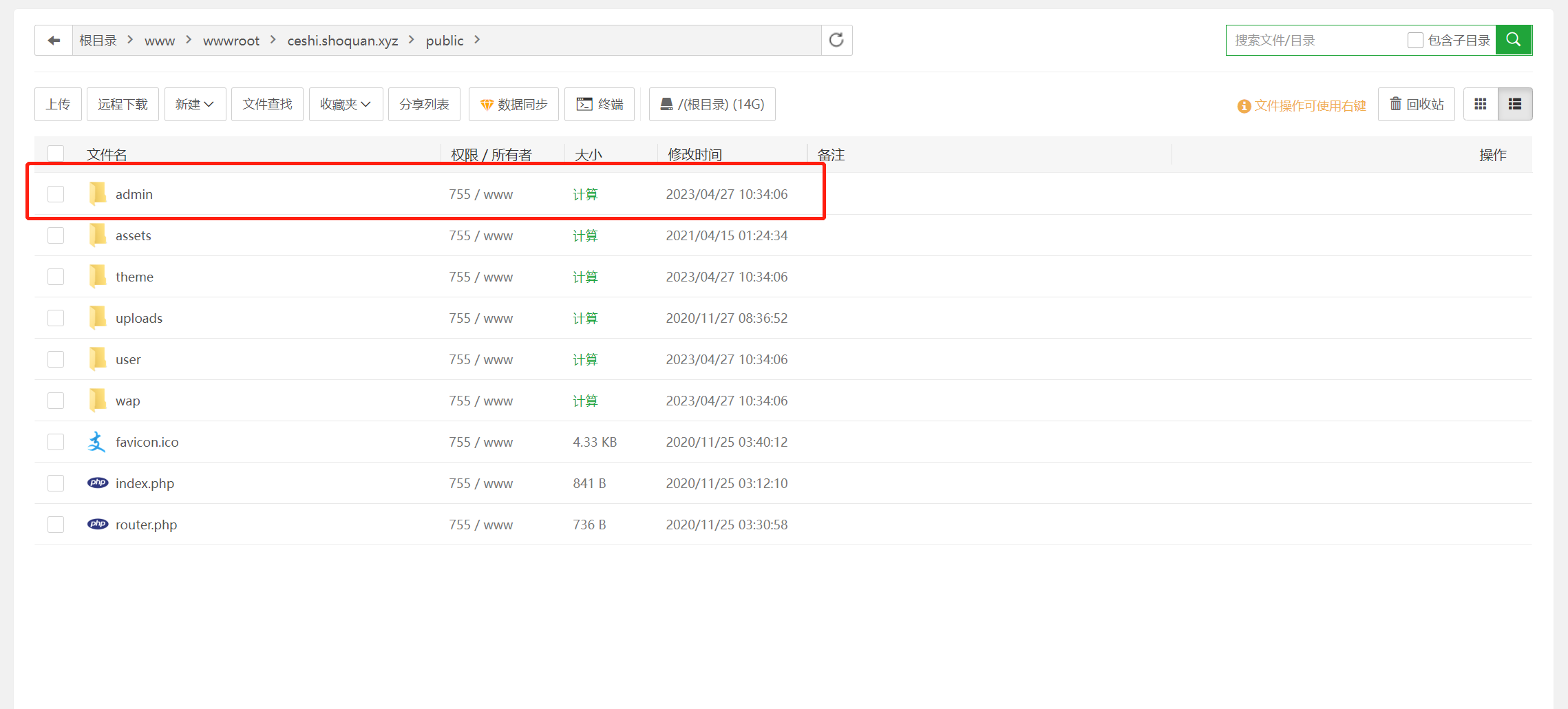

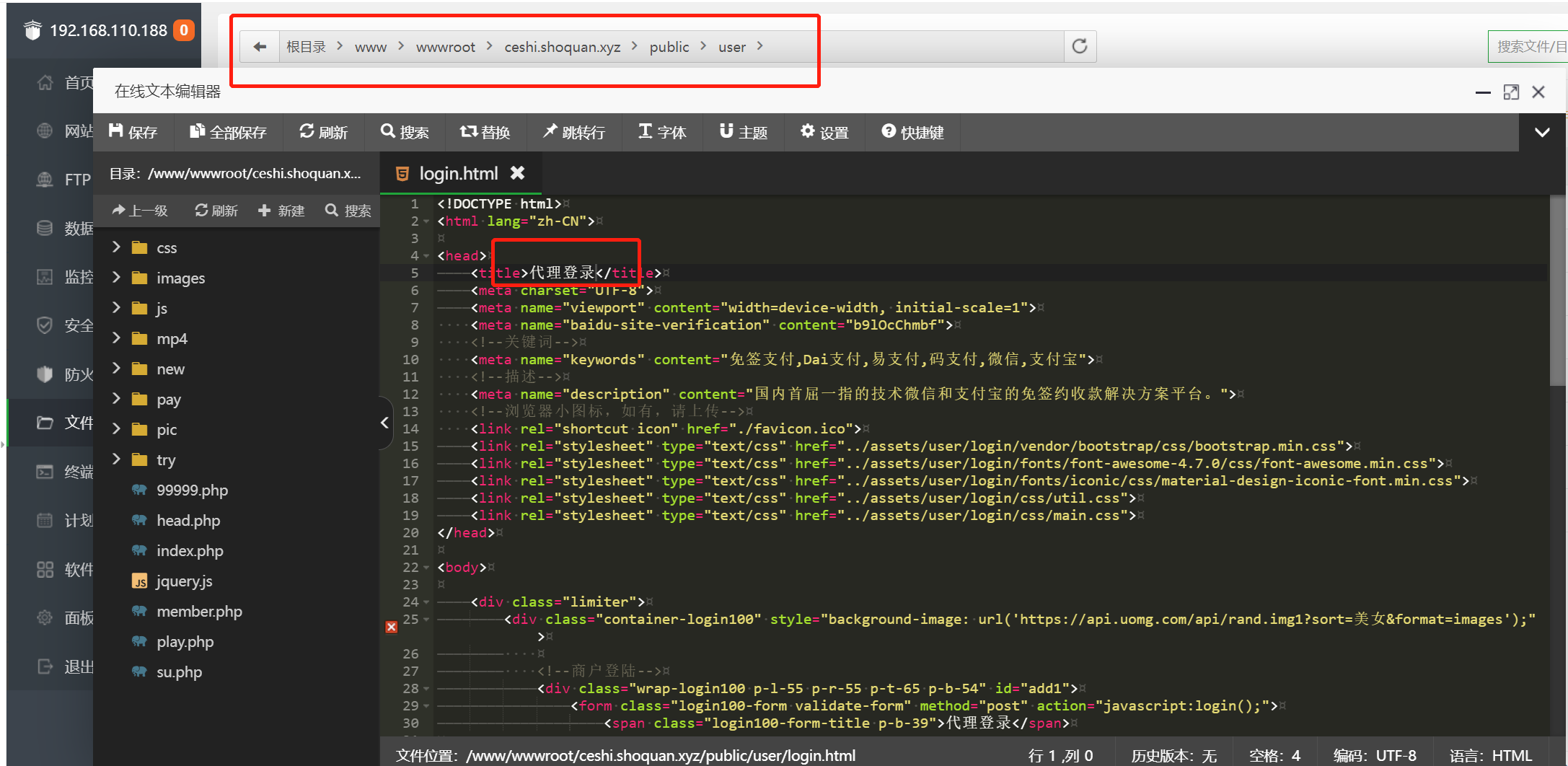

15.请分析目标服务器中网站管理员登录的入口地址为

/admin

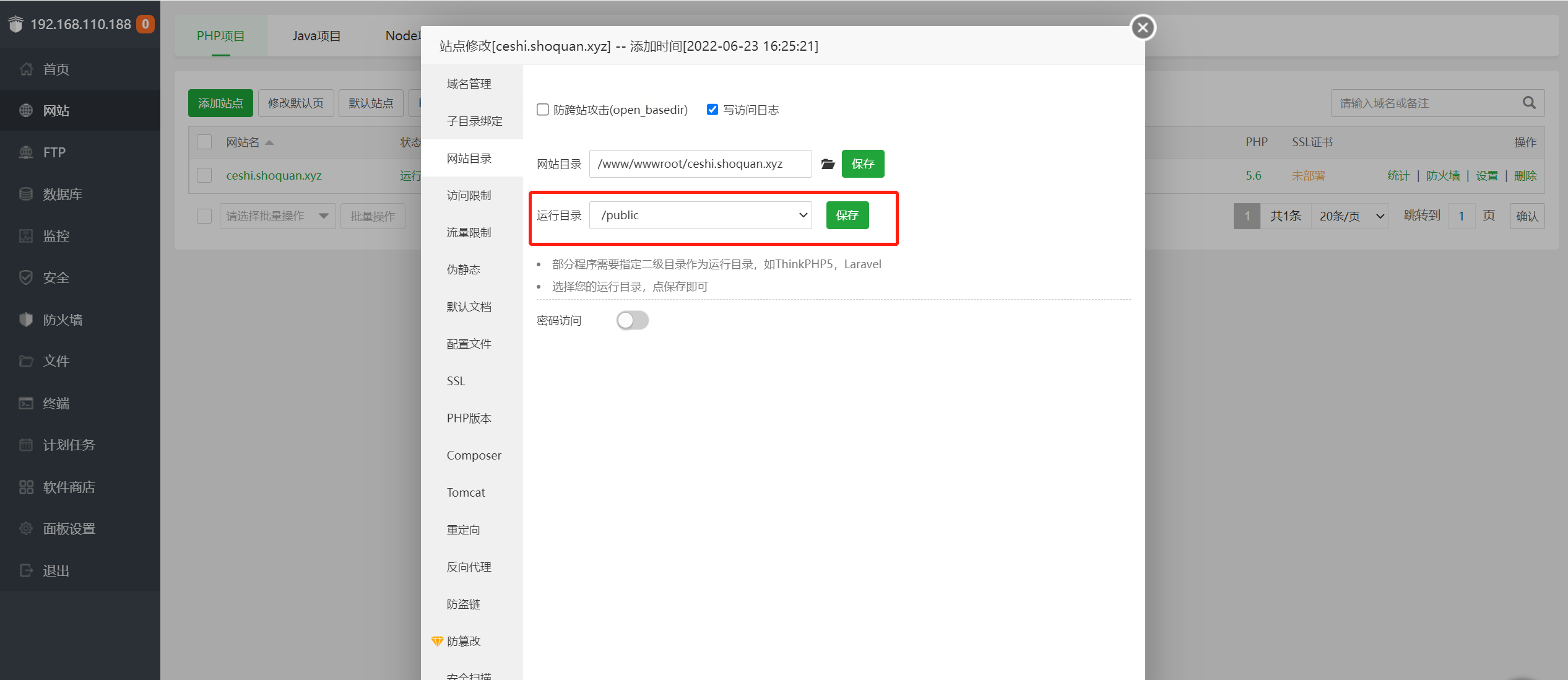

按照16题图 进入网站运行目录

运行目录下管理员入口地址就是/admin

16.目标服务器中网站的网站运行目录为

/public

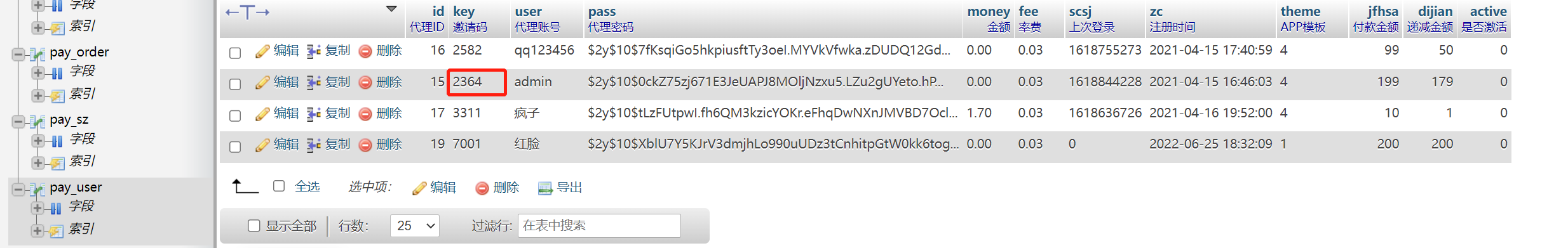

17.请分析目标服务器中,嫌疑人刘某的账号所对应的邀请码为:

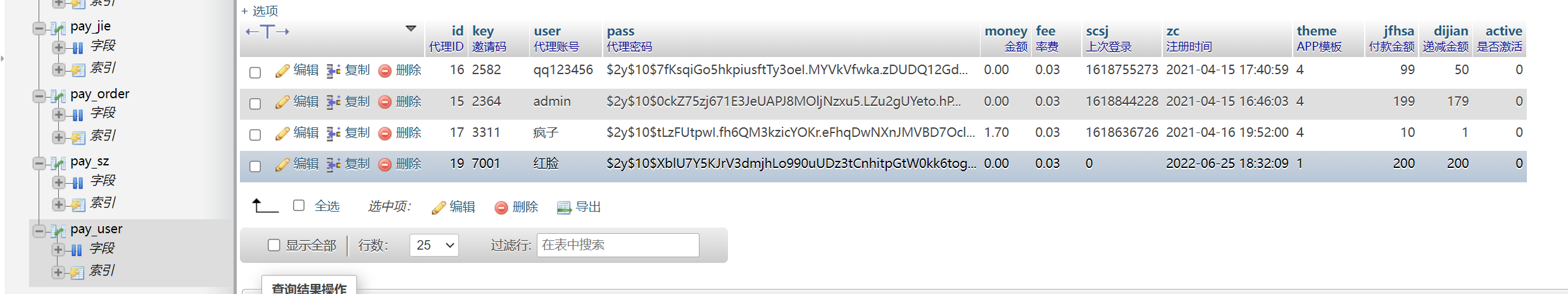

2364

后台的账号密码等数据在网站数据库中 用宝塔自带的phpadmin可以登陆数据库

在此处进入

可以看到管理员登陆的账号密码是admin admin

而网站是嫌疑人刘某的 那么账户admin就是刘某

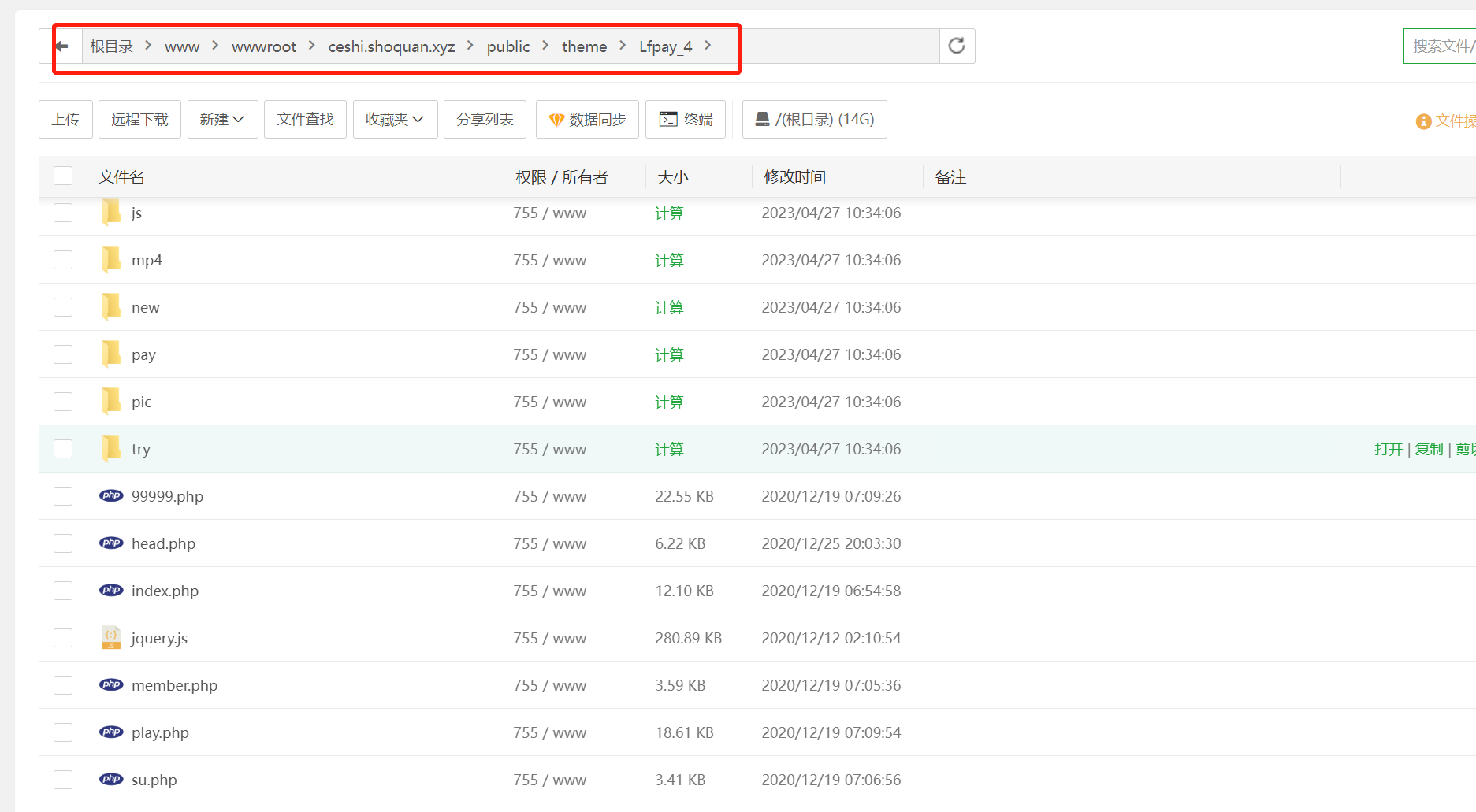

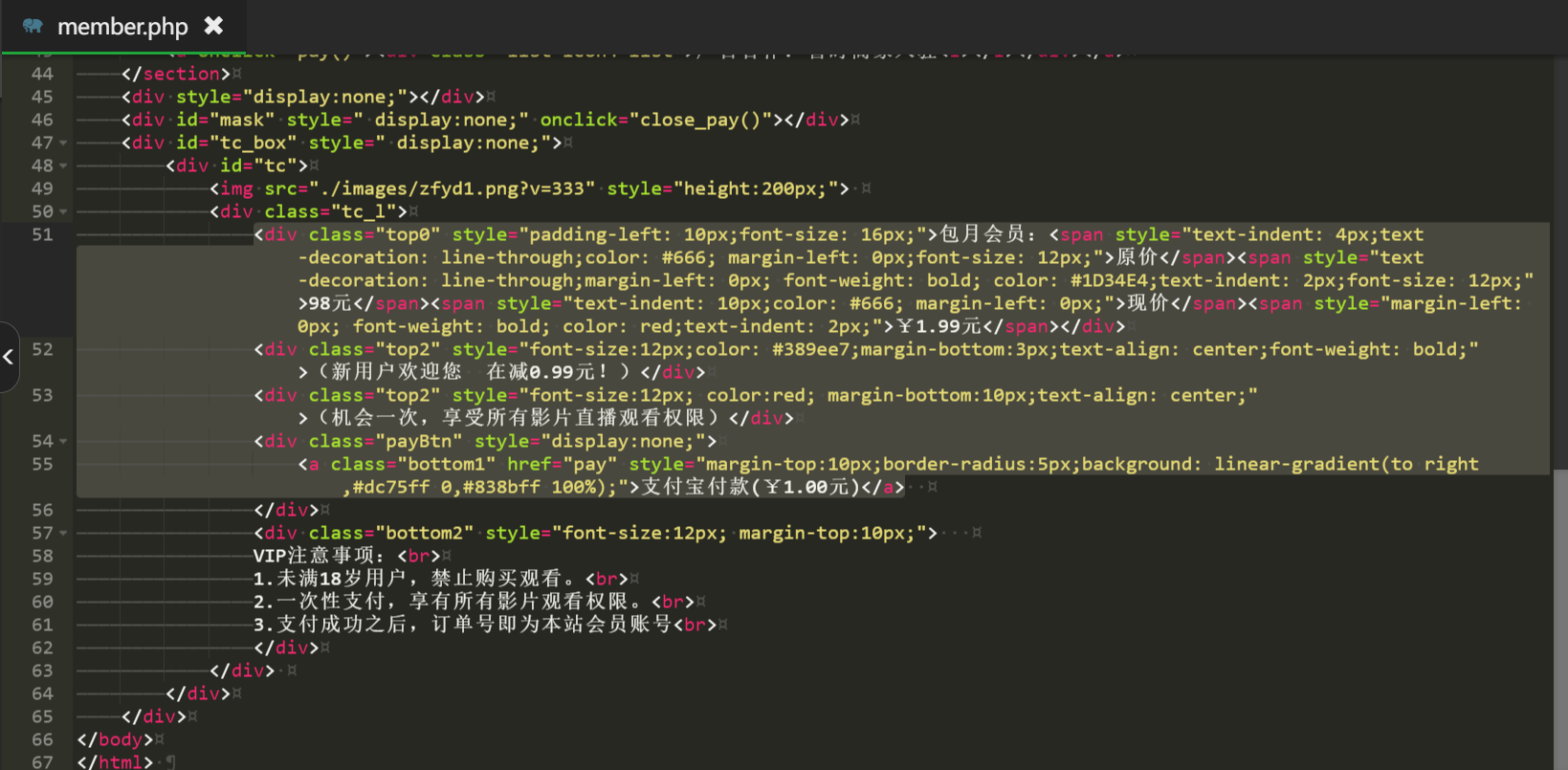

18.在网站前端页面中,用户使用”购买会员”功能时,界面显示需要支付的金额为多少

1

在这个目录下的99999.php、head.php等文件中 都能看出 购买会员需要支付1RMB

19.请分析目标服务器中网站代理登录的入口地址为

/user

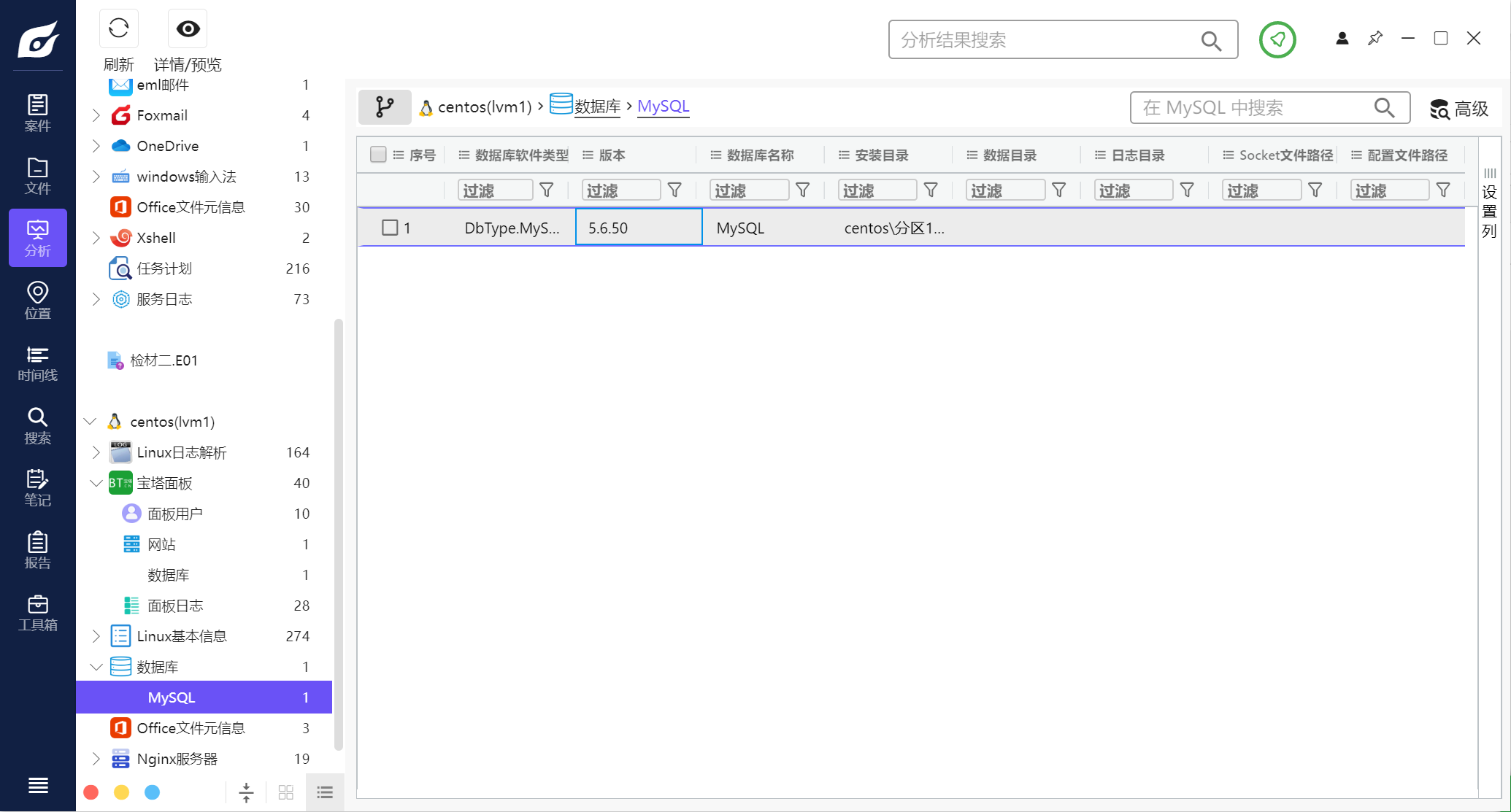

20.该网站后台所使用的数据库版本号为:

5.6.50

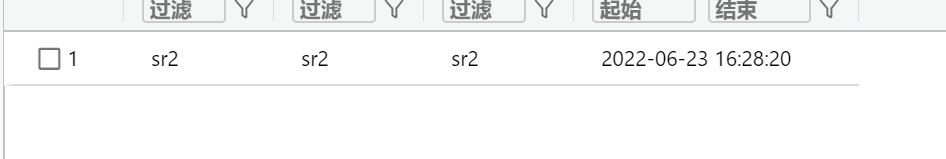

21. 该网站所使用的数据库的库名(database名)为

sr2

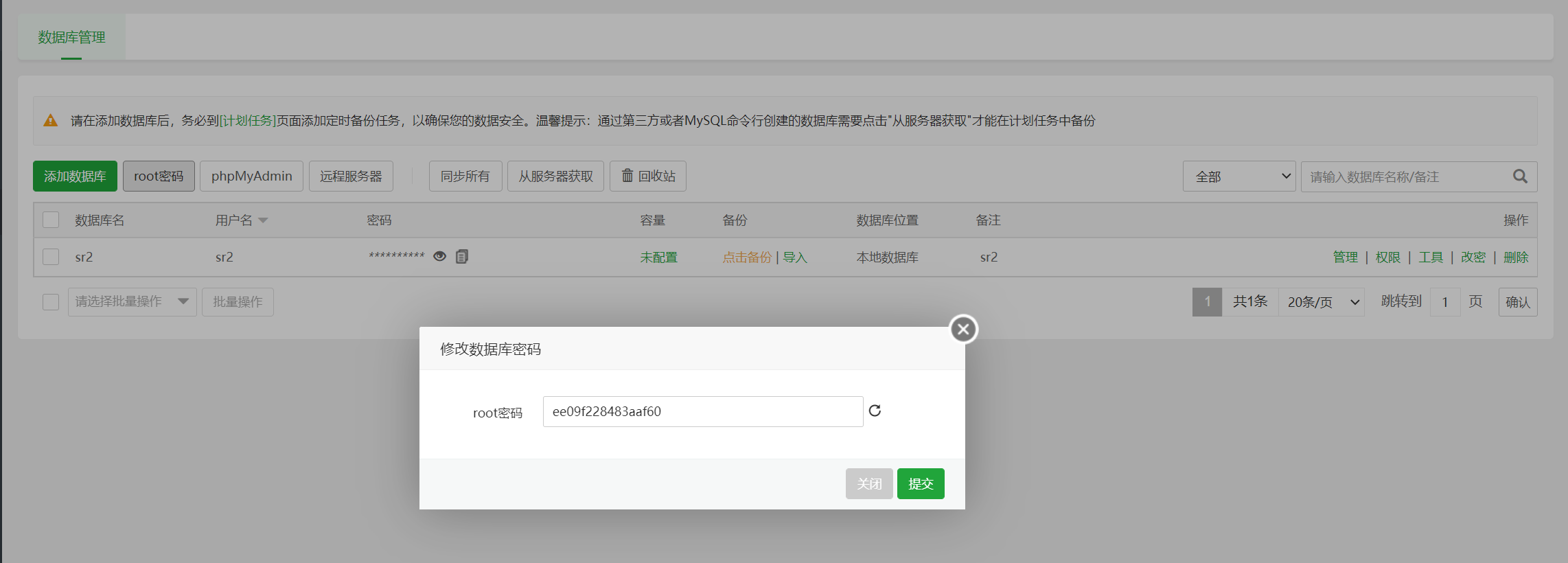

22.该网站所使用的数据库的root密码为

ee09f228483aaf60

23.该网站代码中,记录数据库账号密码的配置文件名为

database.php

24. 请分析该网站后台的管理员登陆密码为

admin

同17题

25. 请分析检材二,嫌疑人刘某一共有几位下级代理(包括刘某自己)

4个

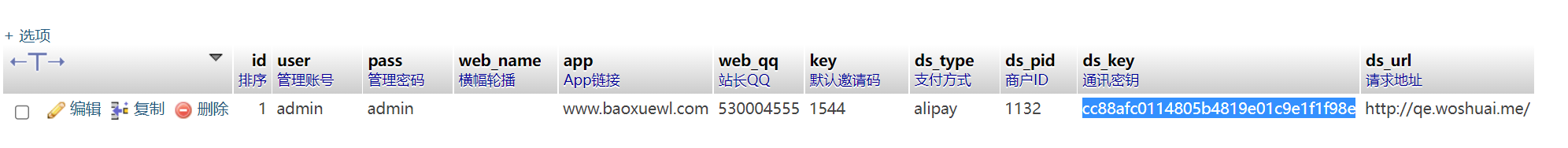

26.请分析检材二,嫌疑人刘某设置的支付方式使用的通讯密钥为

cc88afc0114805b4819e01c9e1f1f98e

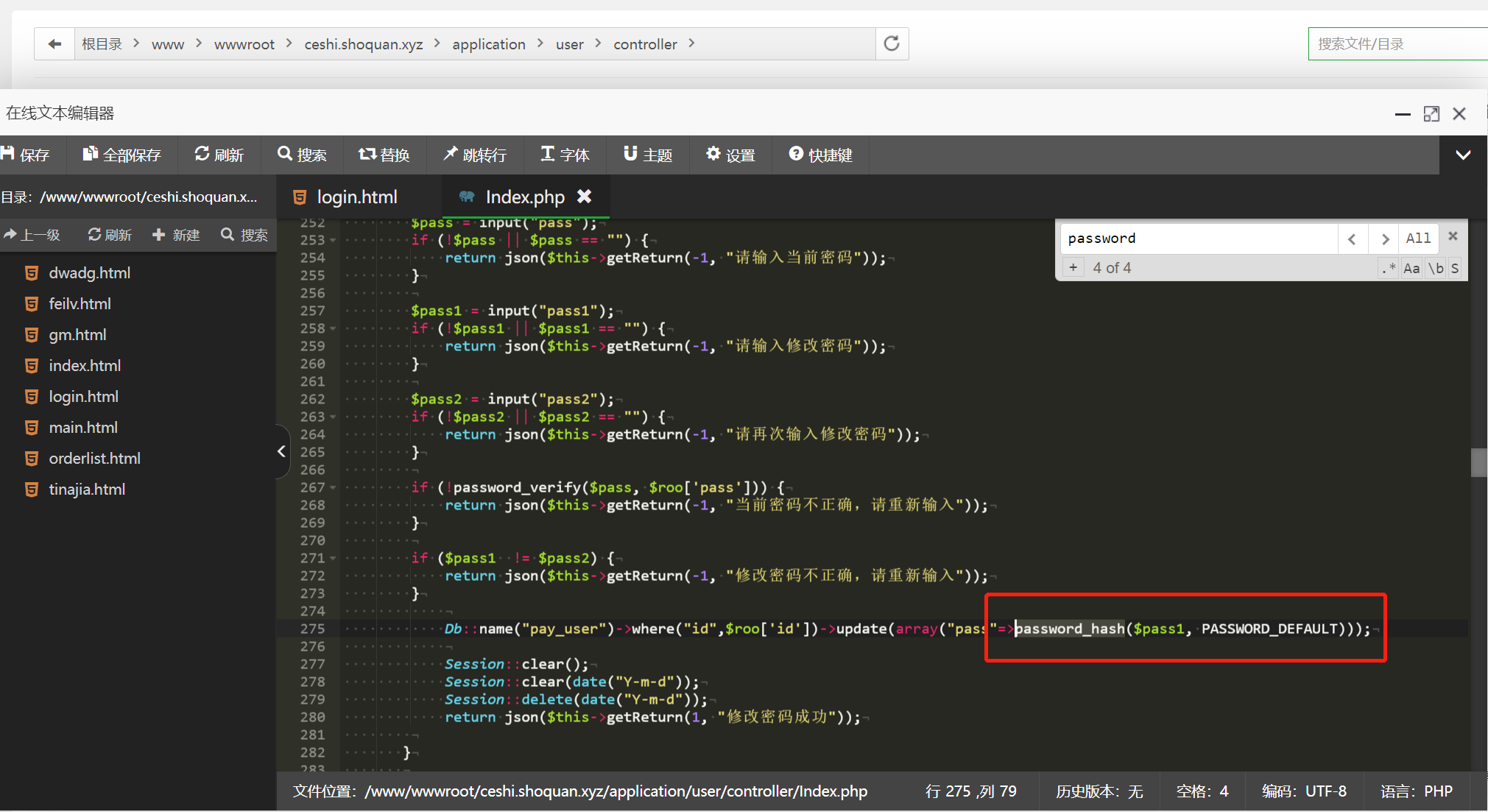

27.请分析检材二,代理用户的密码使用了某个算法进行加密,该加密算法方法名为

password_hash

最后在梳理一下做题的流程 ——首先是火眼分析一波(注意有linux服务器的一定要在自动分析后在点快速分析一次 不然看不到结果) ——然后仿真起 盘古石能仿真的话最好别重置密码 看一下原始密码 仿真不了用火眼会自动重置密码 原始密码可以后续检材找 ——看一下本地ip和虚拟机ip是否在同一局域网下 不在就手动修改 ——xshell远程连接——有宝塔面板的就重置宝塔密码 起宝塔——自此 大部分信息都可以从火眼分析和宝塔面板里面看到了 包括网站源文件 数据库等等

所幸此次取证服务器没涉及到网站重构 不然就又要坐大牢了 还是要学习一下这个方面的东西啊 任重道远…….