社团春季赛miscwp

社团春季赛wp(Misc)

April_misc1_ez_vera

给了一个压缩包 但是不能爆破出密码(别问我是怎么知道的QAQ)放入winhex里面找一下 是伪加密

改完后有一个需要挂载的vc容器 一个key.jpg

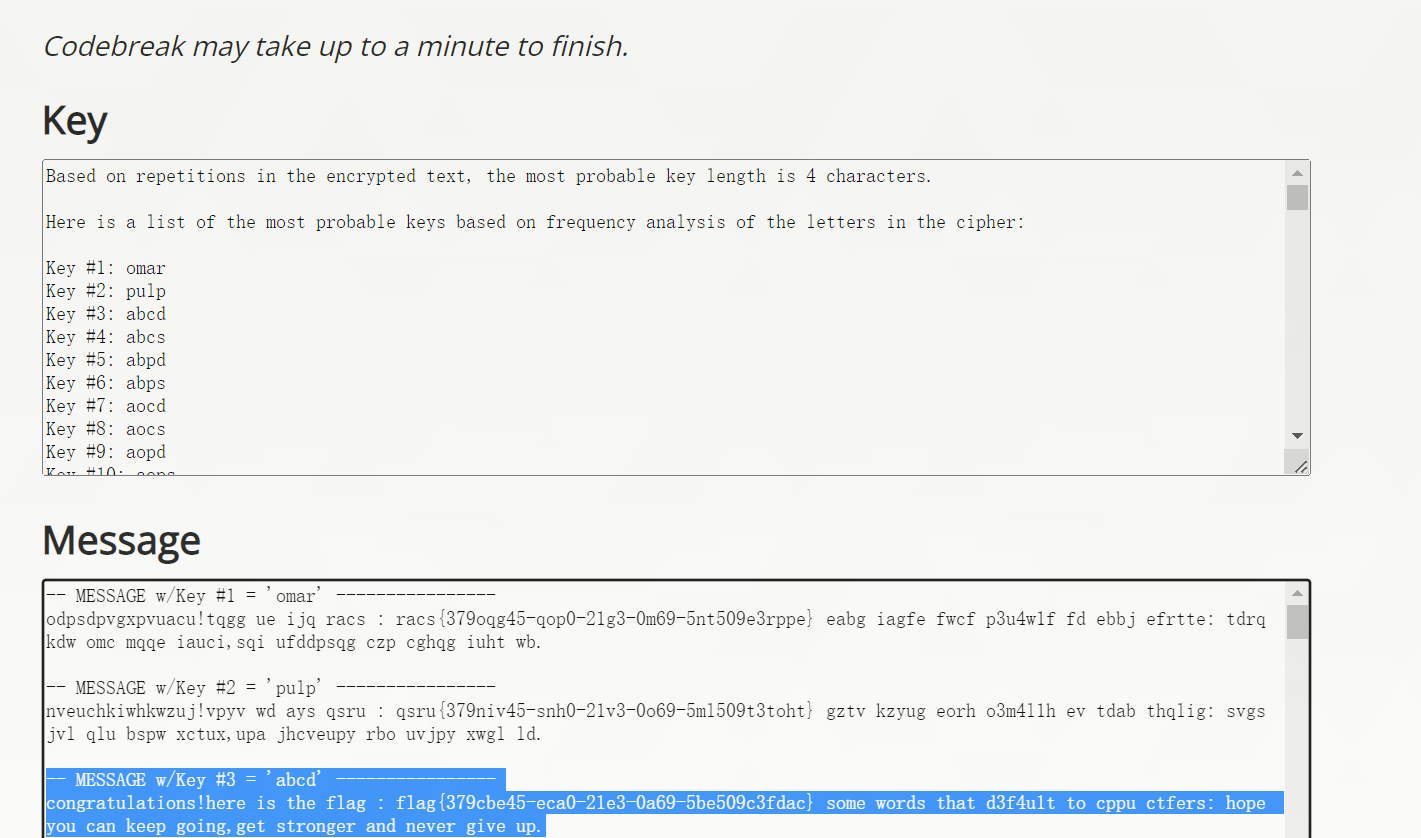

加密密钥就是key.jpg 得到一段密文

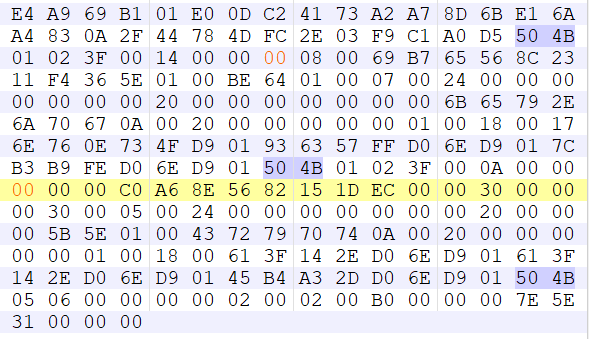

cppjrbvxlbvloou!

kesg ls ujh fmcj : fmcj{379ccg45-hcb0-21g3-0d69-5bf509e3idbe}

vong zosfv ticw d3g4w1w tp espv ewfftv: hprh ypw fao mheq irioi,jeu uwrppjes cqd ogyes ilvf ws.

观察发现标点符号没有变化(比如大括号和感叹号) 所以可以判断不是移位密码 所以可能是凯撒密码或者维吉尼亚密码 因为没有密码 所以可以用一个可以爆破的维吉尼亚解密网站

https://www.mygeocachingprofile.com/codebreaker.vigenerecipher.aspx

:horse:flag{379cbe45-eca0-21e3-0a69-5be509c3fdac}

April_misc2_滑稽滑稽滑稽(lsb隐写)

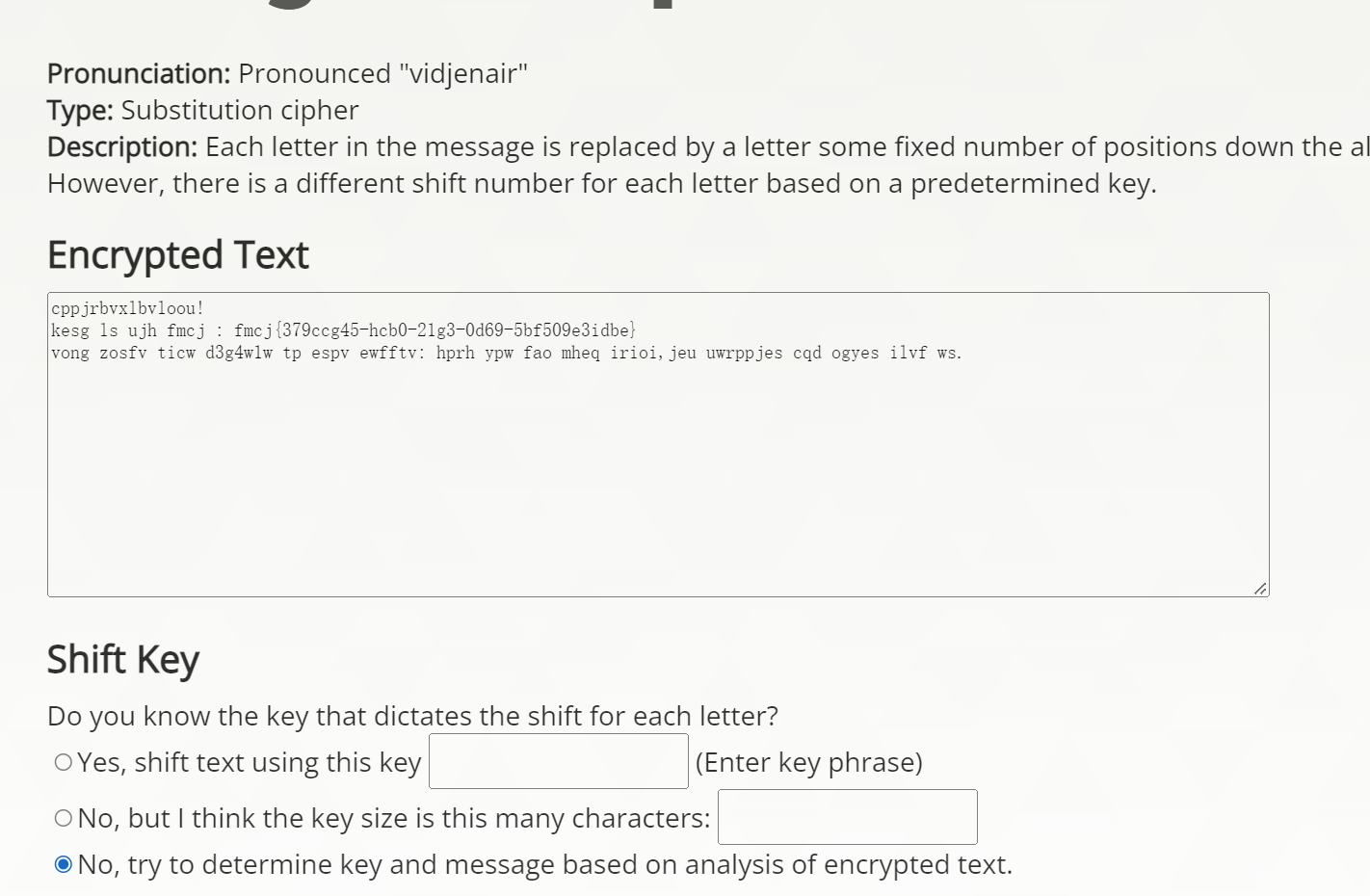

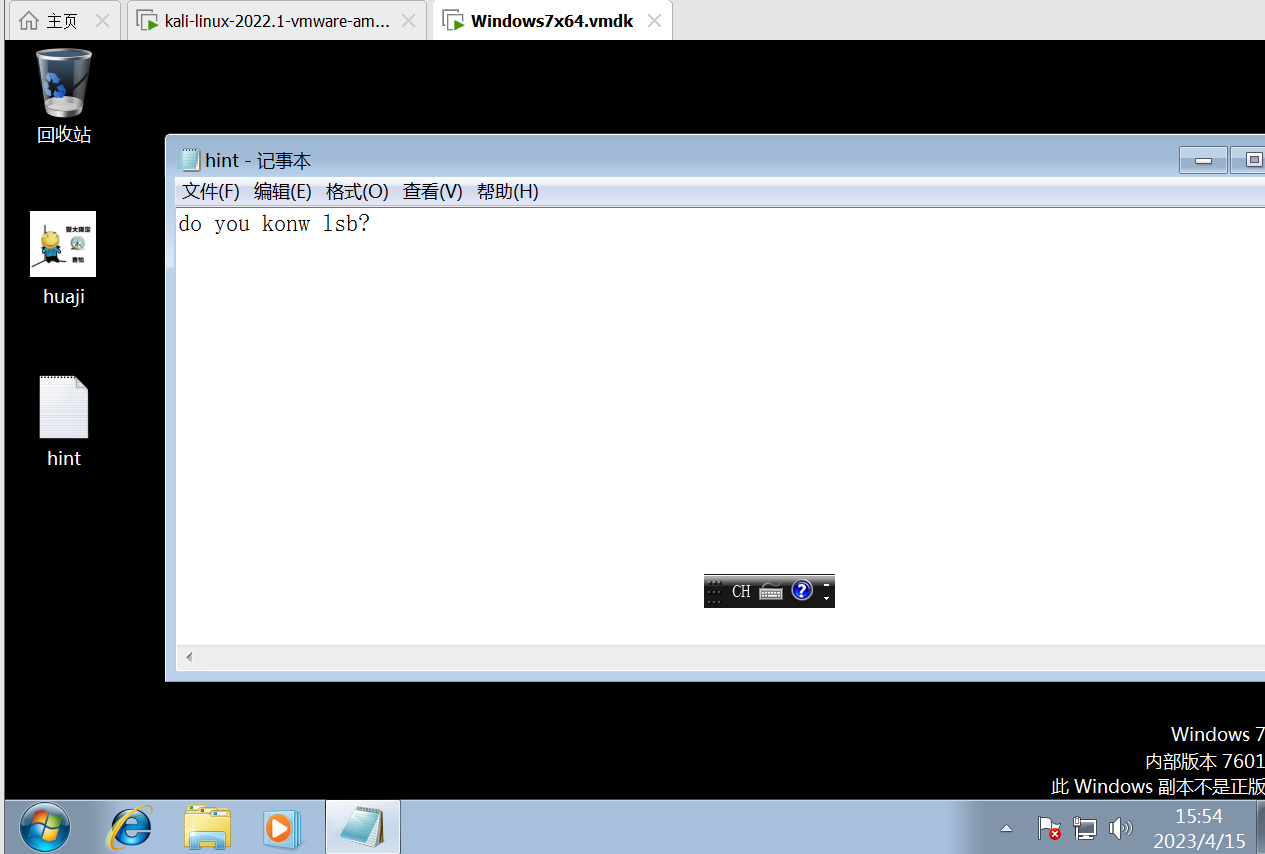

将windows 7 x64.vmdk镜像仿真出来 看到桌面上有一张图片 回收站里面有东西 恢复是hint.txt

提示的很明显了 lsb隐写

将照片提出来 stegsolve中看一下

可以看出在red blue green的0通道处都有隐写 于是data extract拿到flag

:horse:flag{a3f02651-f720-3730-d9bd-7caeda826105}

April_misc3_winhex(流量分析 过滤http数据 网站登陆方式post)

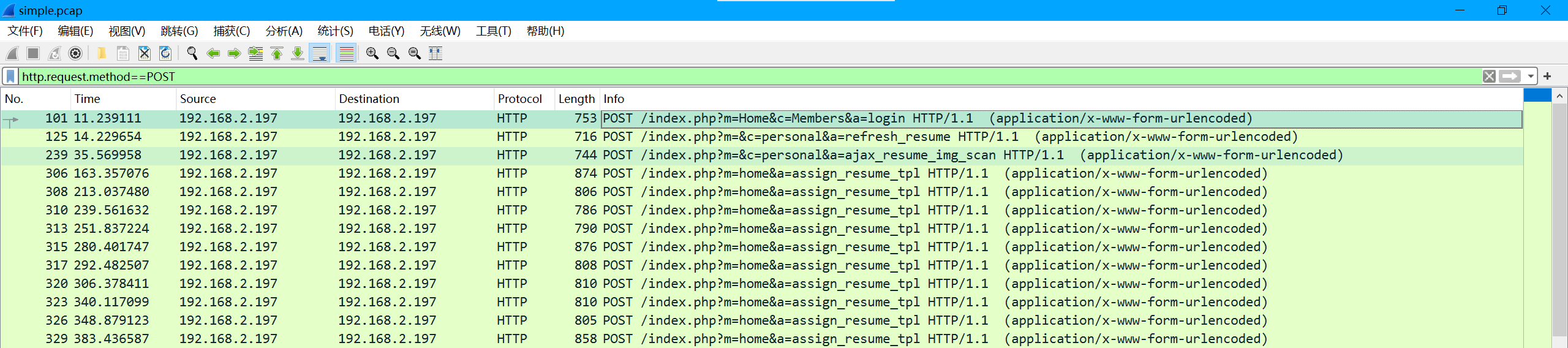

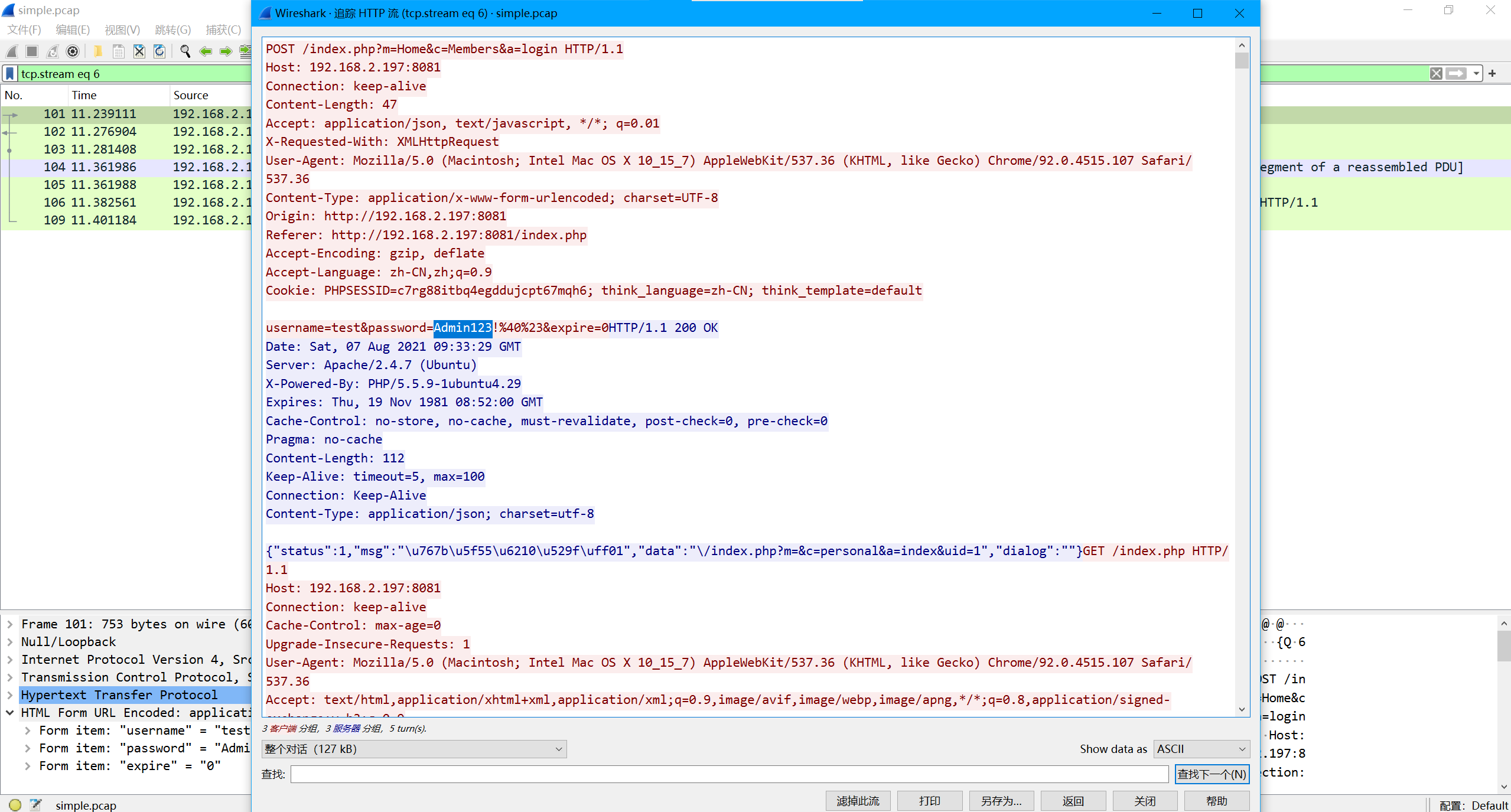

给的winhex.vhd映像是可以装载的 装载后 在一个盘符中可以找到一个流量包 simple.pcap 放入wireshark分析

题目描述:JD网站被黑客挂马,请找出黑客登录系统使用的密码是_____________,得到的flag

对于网站登陆账户密码的流量包 首先过滤http数据流 一般账户和密码的提交方式都是post方式 所以过滤语句写成:http.request.method==POST

第一个流量包就是POST/index.php?m=Home&c=Members&a=login HTTP/1.1

login就是登陆页面 追踪http流

或者直接在下面就可以看到

得到:horse:flag{Admin123!@#}

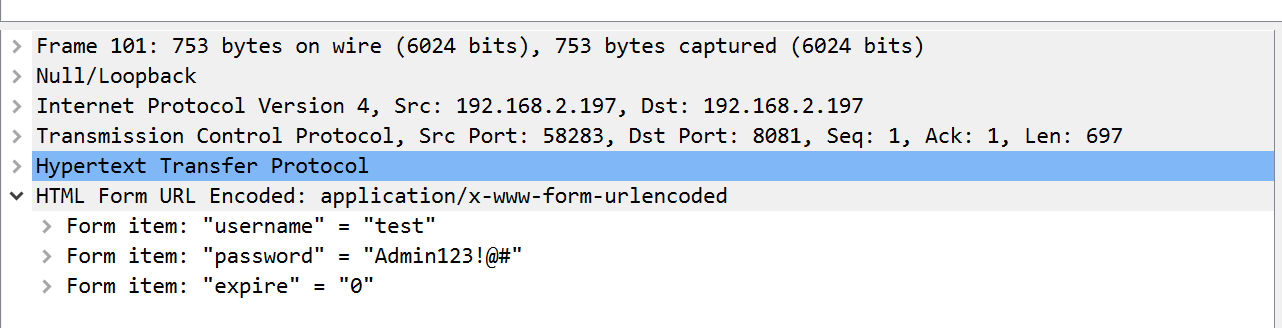

April_misc4_超大的gif(gif分帧)

耐心的看一会儿gif

到870x左右的时候闪过一张二维码 使用分帧工具 成功分出有二维码的帧

扫二维码得到:horse:flag{The_G1F_ls_T00_b1g}

April_misc6_进击的misc(lsb隐写 base91 hex加密)

首先 从压缩包里面解压出一个音频文件:是一首叫恶魔之子的歌 了解的人应该知道这是进击的巨人第四季ED

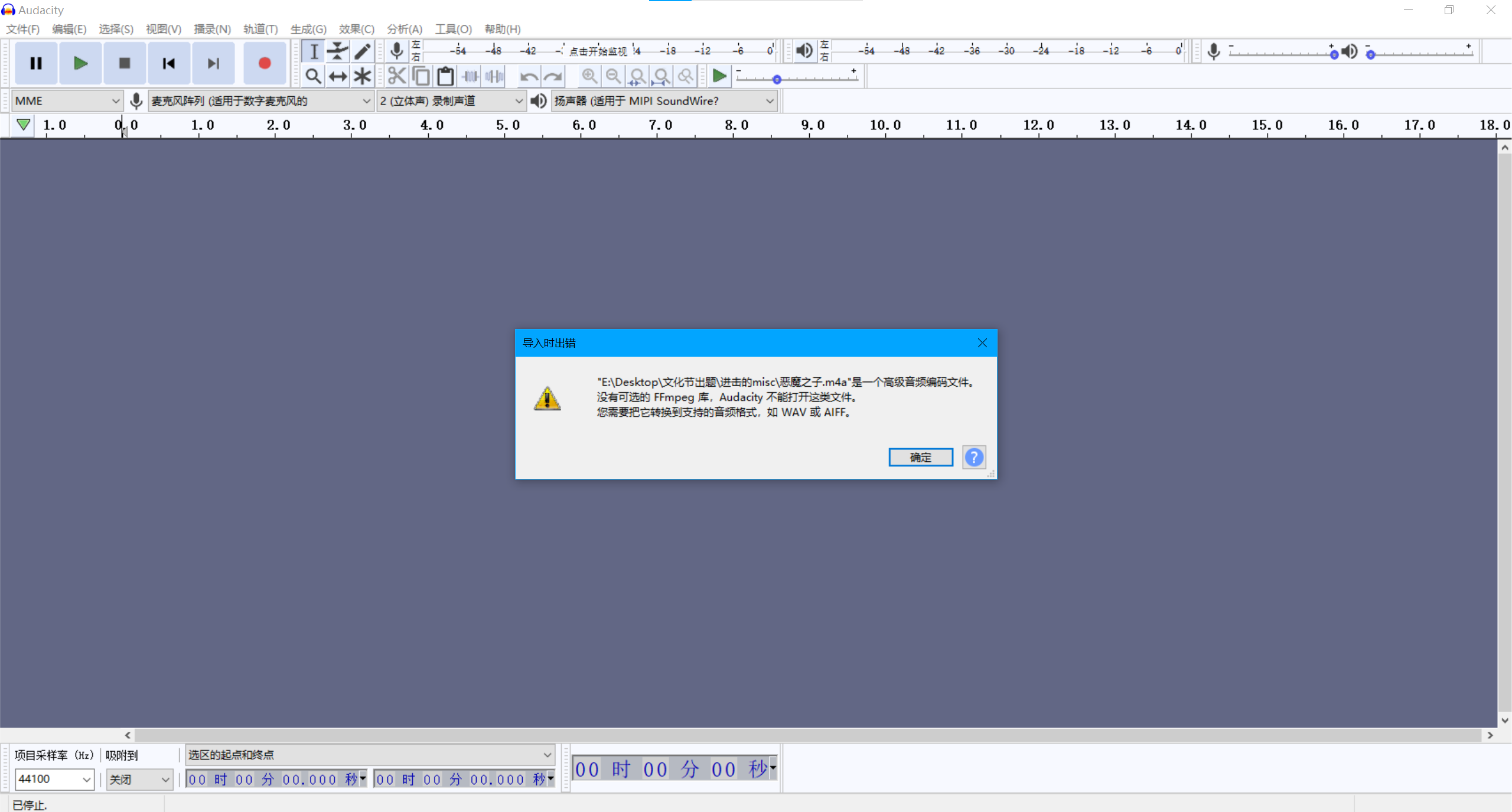

听起来没什么问题 让我们放到audacuty中看一下

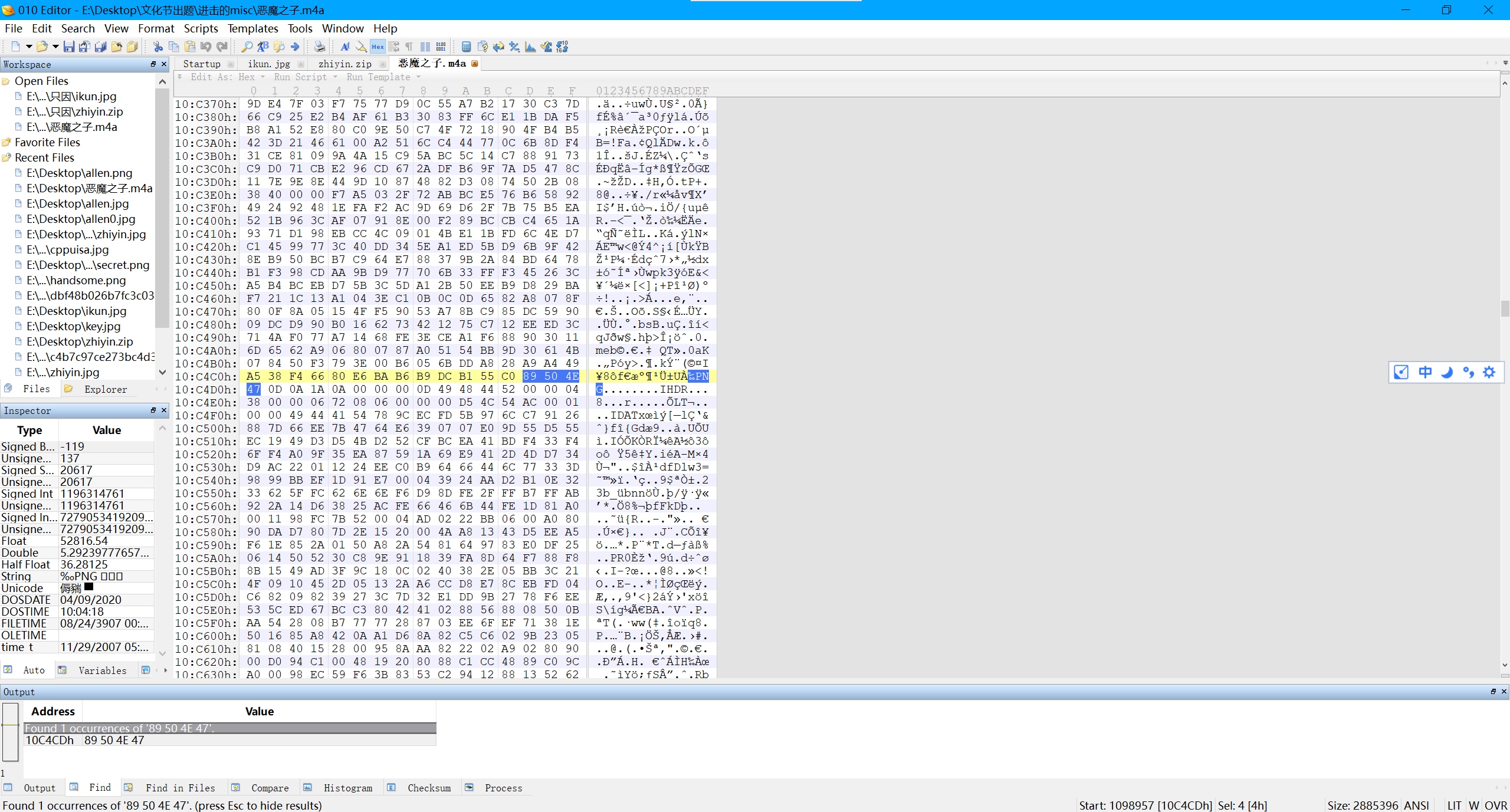

不行 放到010editor中看一下

搜索发现音频后面有一张png图片

提取出来

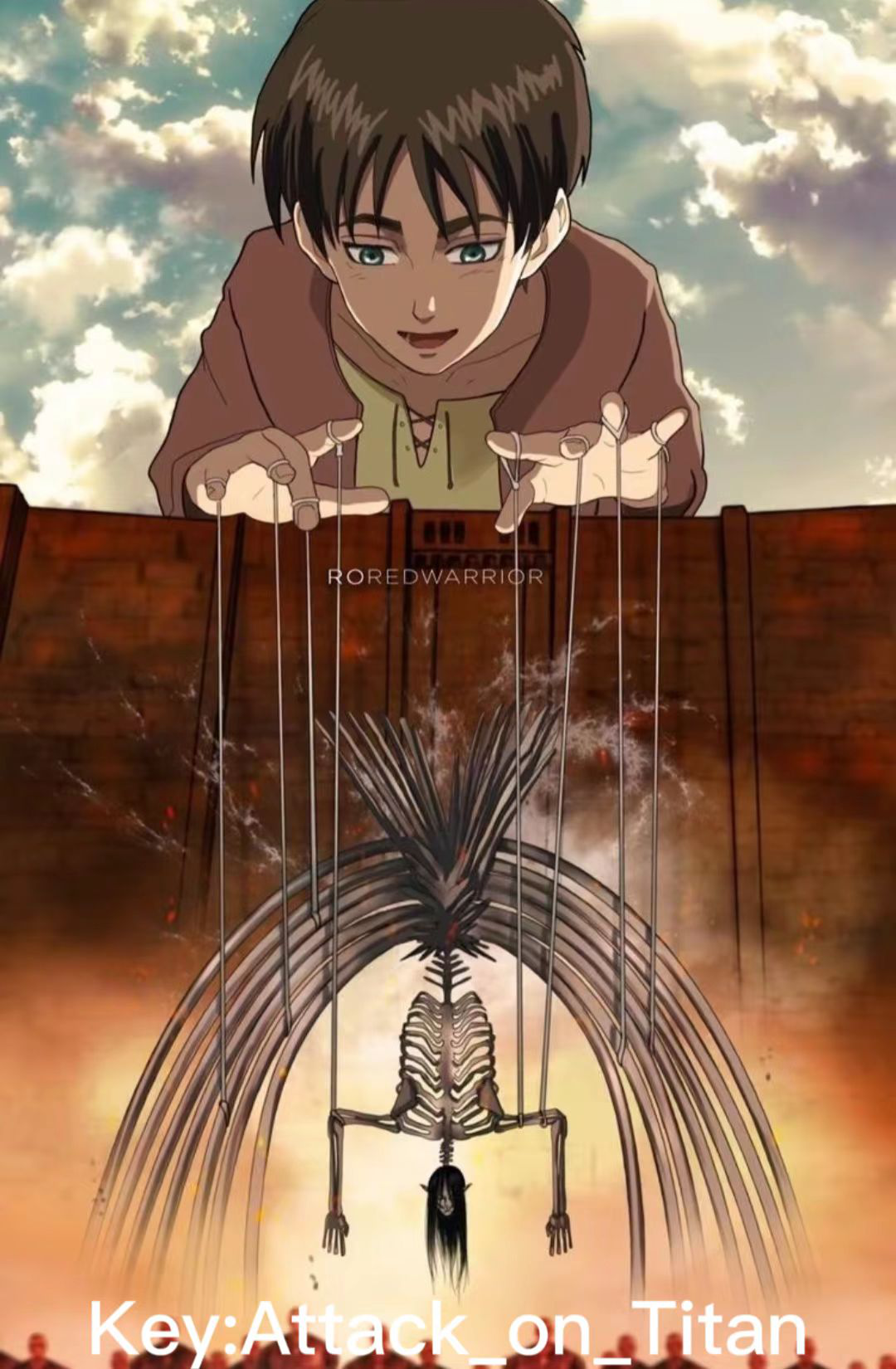

看到给了一个密钥 Key:Attack_on_Titan

然后需要我们找到密文 尝试在kali中使用binwalk zsteg foremost等方法没有用

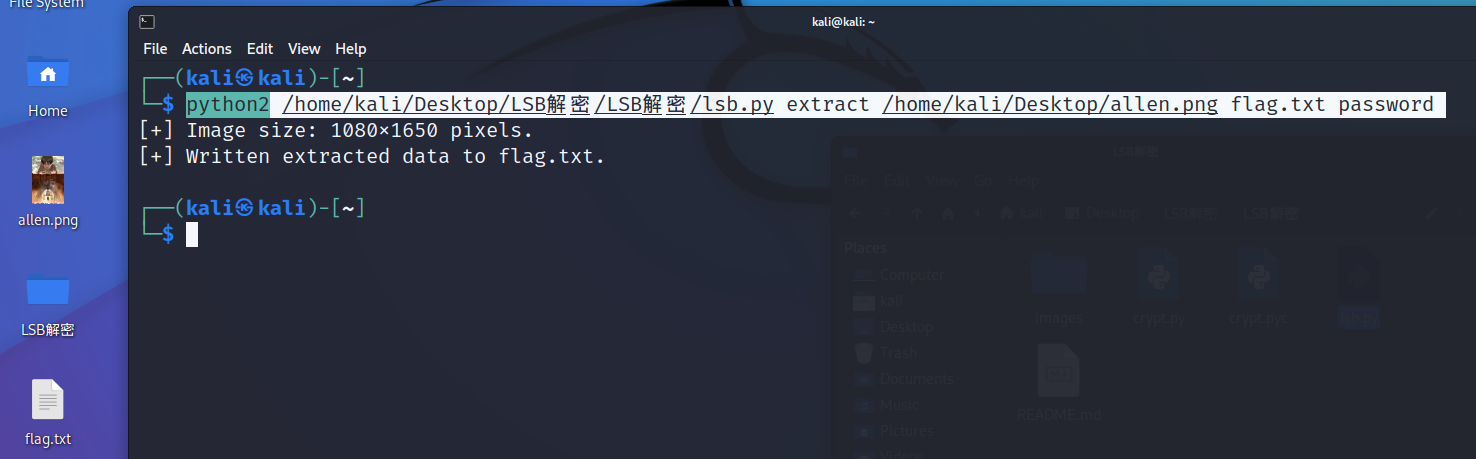

考虑lsb隐写

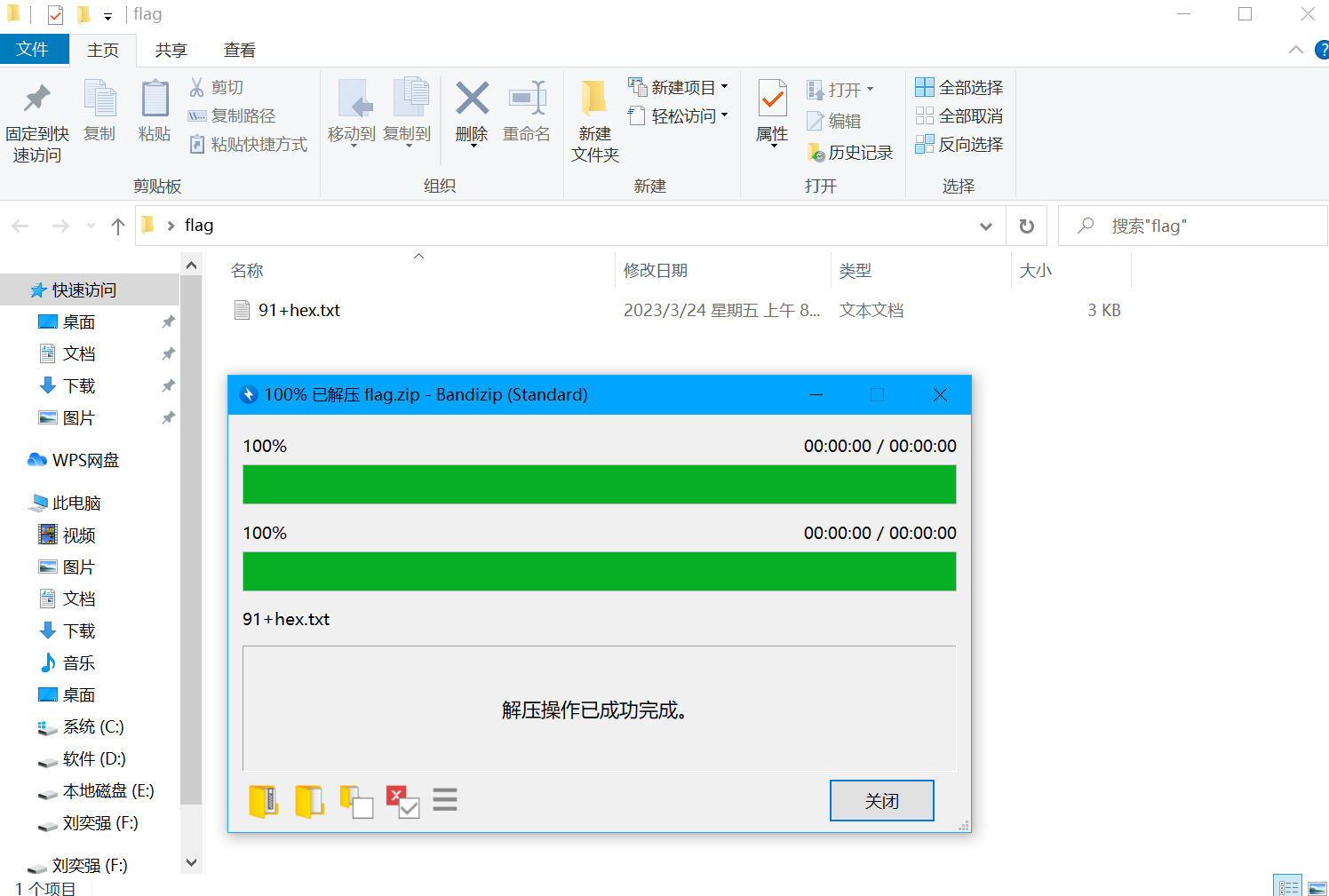

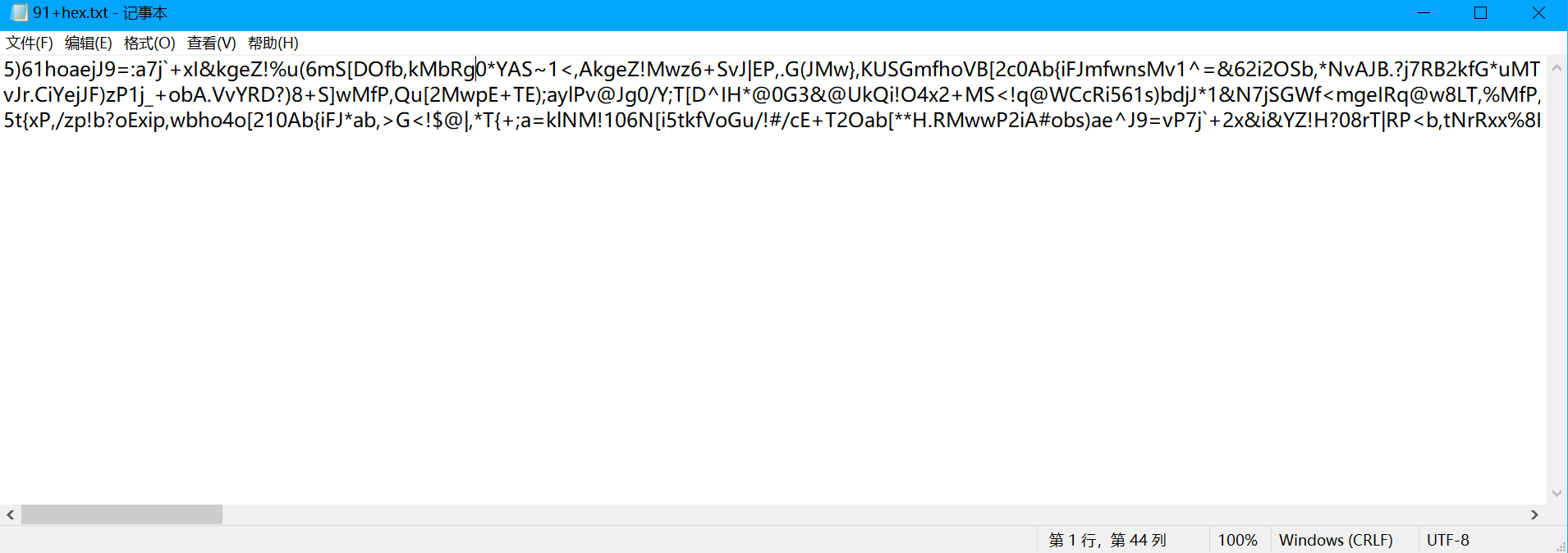

得到一个flag.txt放到winhex中发现其实是一个压缩包 更改后缀名 发现一个加密的91+hex.txt的文件 试将刚才得到的key输进去 结果正确

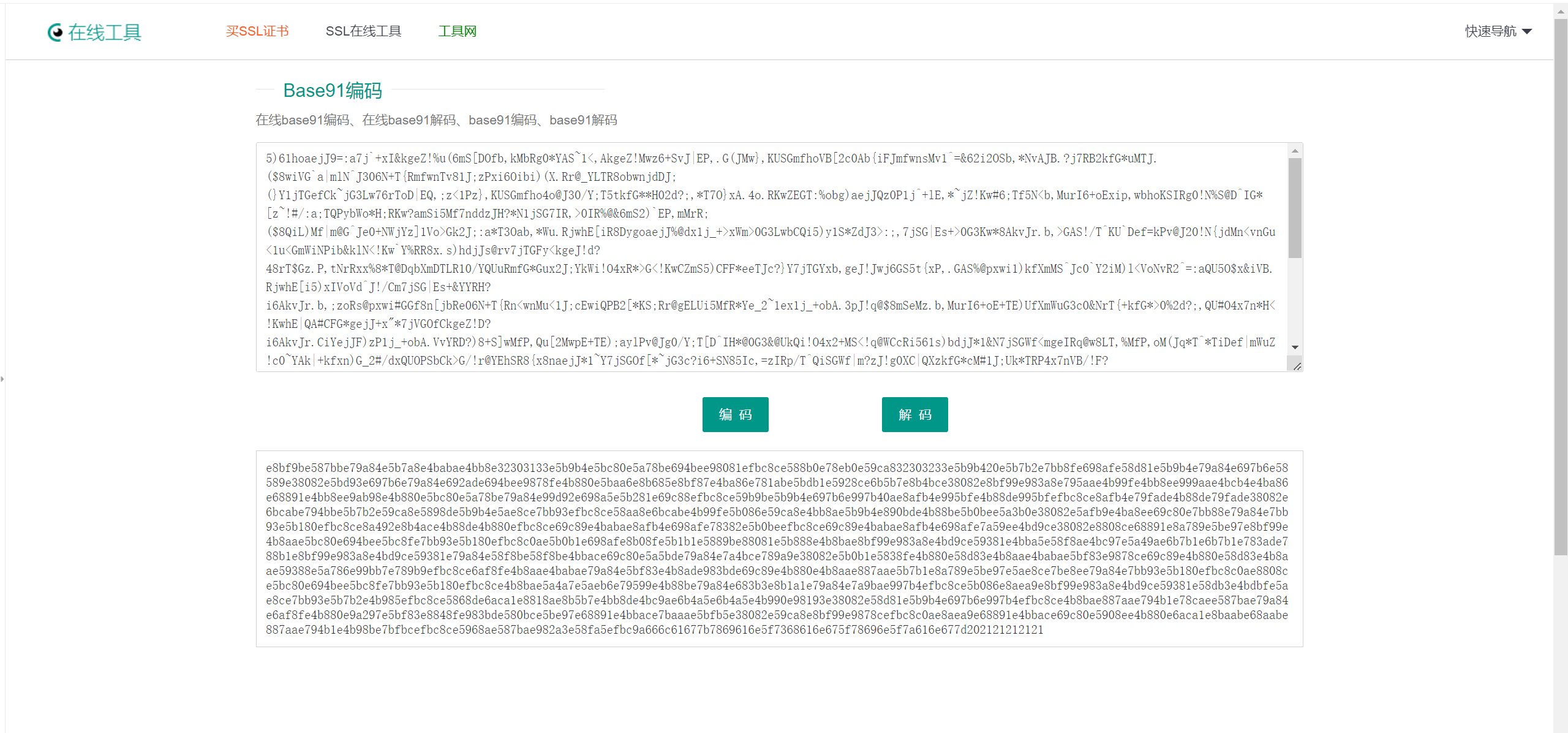

根据文件名提示91+hex 可能是base91和hex加密

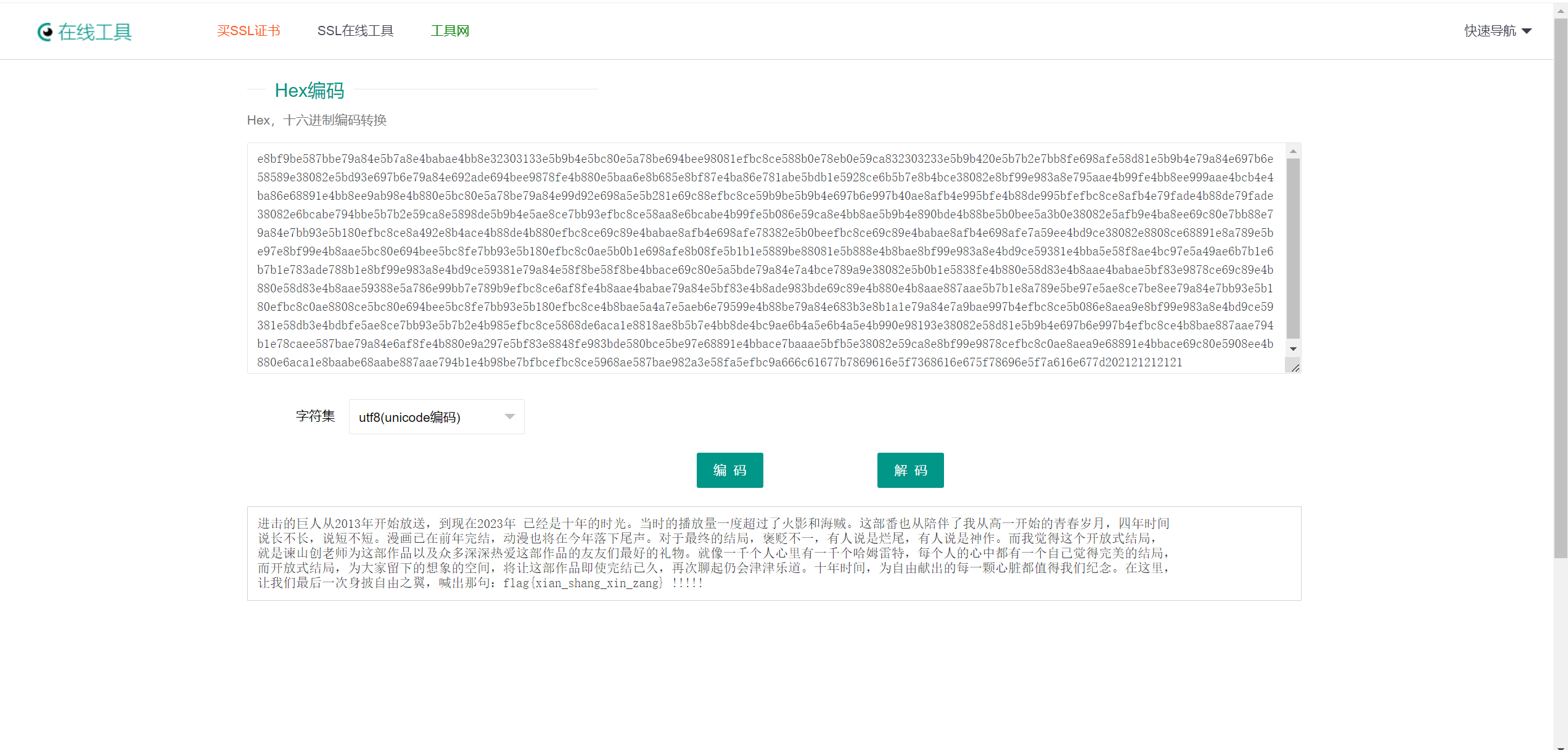

进击的巨人从2013年开始放送,到现在2023年 已经是十年的时光。当时的播放量一度超过了火影和海贼。这部番也从陪伴了我从高一开始的青春岁月,四年时间

说长不长,说短不短。漫画已在前年完结,动漫也将在今年落下尾声。对于最终的结局,褒贬不一,有人说是烂尾,有人说是神作。而我觉得这个开放式结局,

就是谏山创老师为这部作品以及众多深深热爱这部作品的友友们最好的礼物。就像一千个人心里有一千个哈姆雷特,每个人的心中都有一个自己觉得完美的结局,

而开放式结局,为大家留下的想象的空间,将让这部作品即使完结已久,再次聊起仍会津津乐道。十年时间,为自由献出的每一颗心脏都值得我们纪念。在这里,

让我们最后一次身披自由之翼,喊出那句:flag{xian_shang_xin_zang} !!!!!

得到:horse:flag{xian_shang_xin_zang}

April_misc8_只因(winhex隐藏文件 hex逆序)

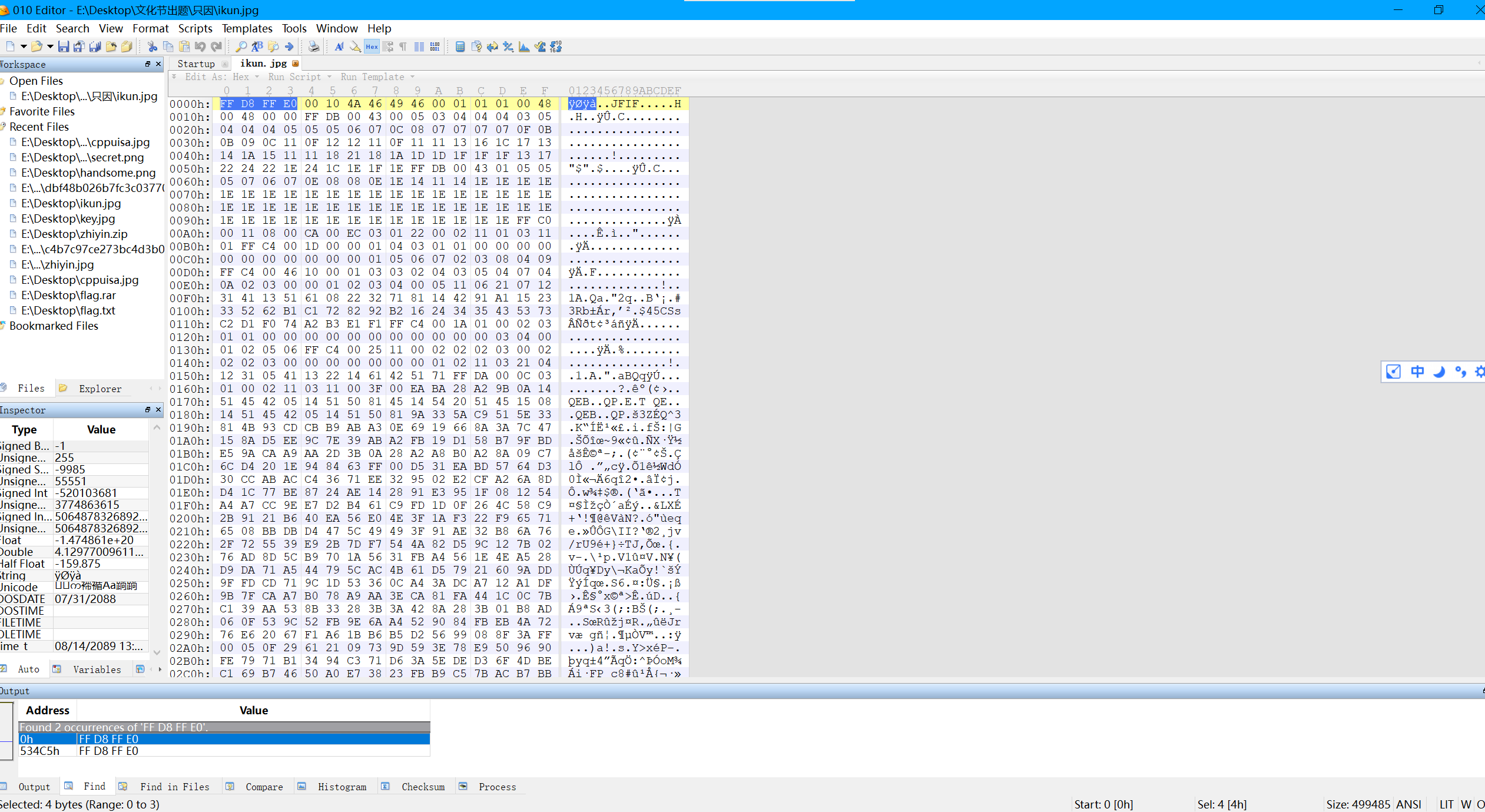

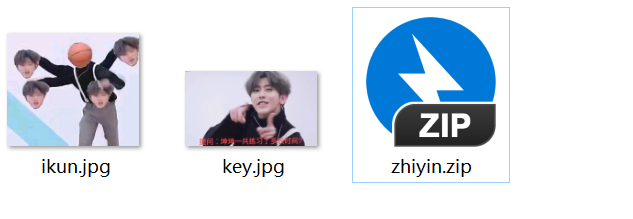

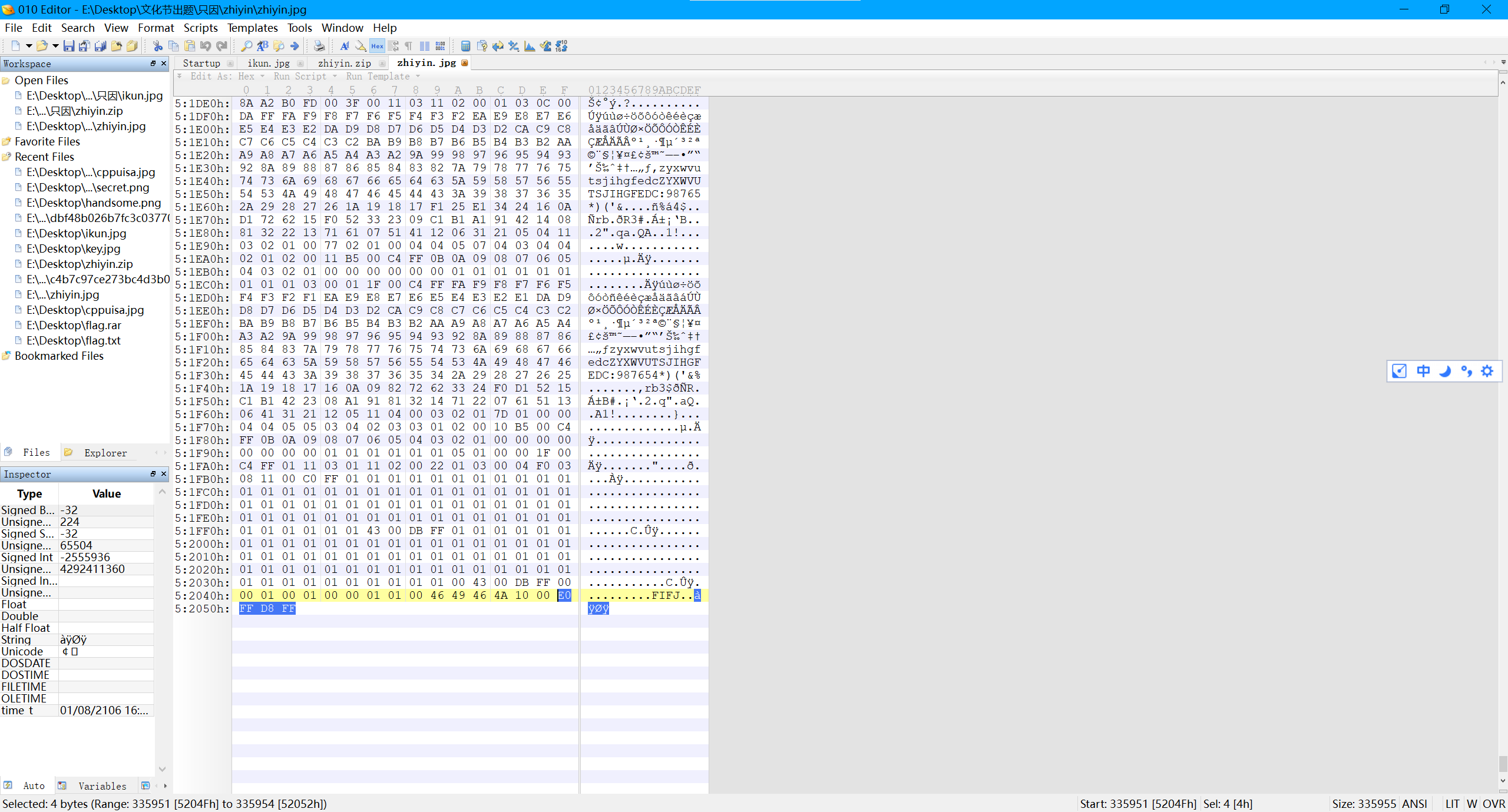

压缩包里面一张图片 放010editor里面 全局搜索 发现两张图片

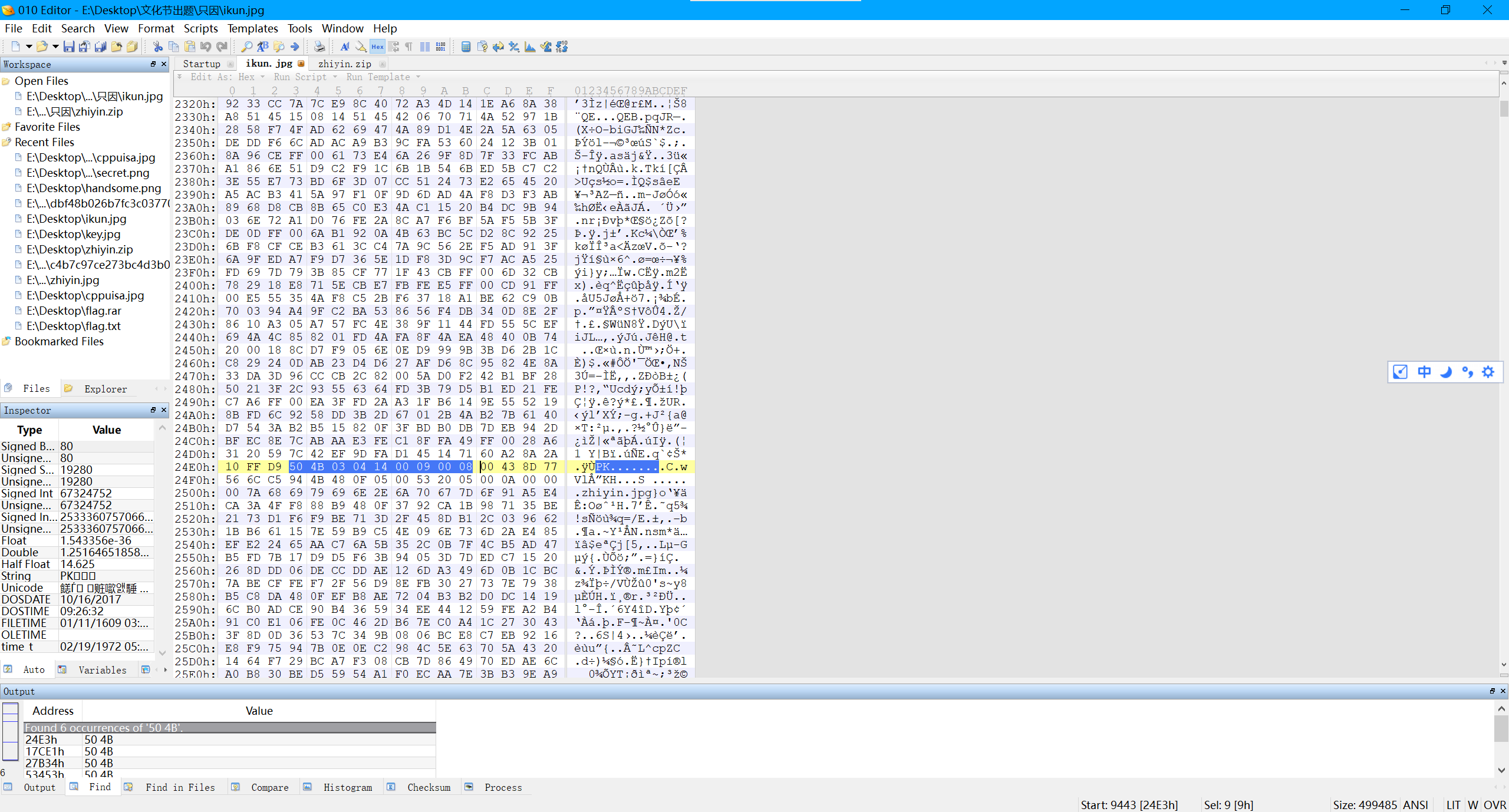

还发现一个压缩包

全部提取

其中key.jpg上有一个问题是练习时间是多长,这个大家都知道,是两年半(liangnianban)

发现压缩包有密码,且不是伪加密

试将key.jpg中问题的答案作密码填入压缩包中

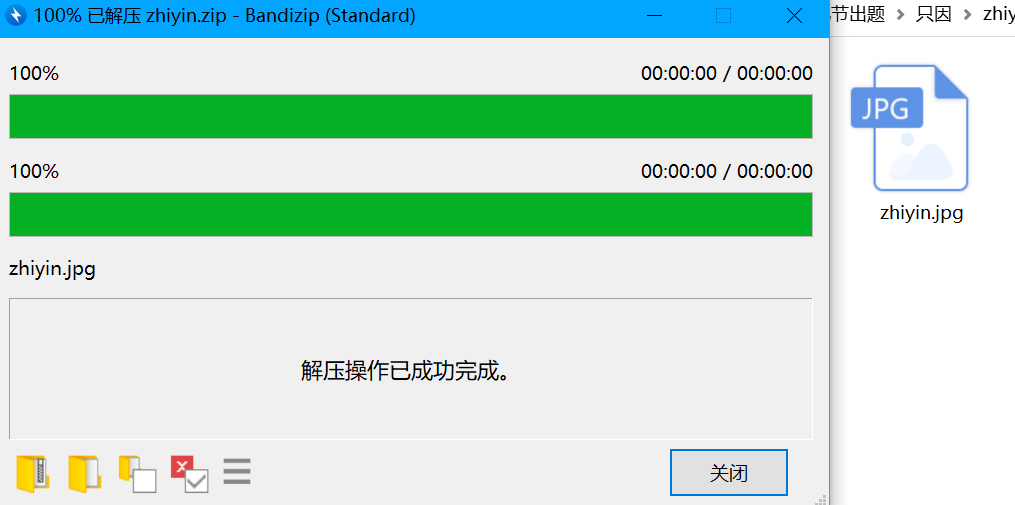

得到zhiyin.jpg 但显示图片损坏 看不了

最后四位发现是一张完全倒置的图片 写个脚本将其反转

with open('zhiyin.jpg', 'rb') as f:

with open('flag.jpg', 'wb') as g:

g.write(f.read()[::-1])

得到正确图片

:horse:flag{do_you_like_zhiyin}

April_misc9_telephone_number

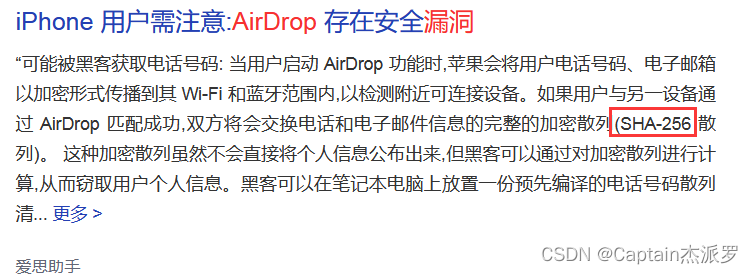

手机在AirDrop时传输的手机号哈希值,已知该手机号是170号段首批放号的联通号码,你能找到该手机号吗?(含国家代码)

Hash:daa0959c1de27ce05b75d133d8881d0b1ef261c5e615bdd1238d396880bb4223

脚本原理是根据手机号的哈希值进行爆破

从8617000000000到8617100000000

import hashlib

sha256 = 'daa0959c1de27ce05b75d133d8881d0b1ef261c5e615bdd1238d396880bb4223'

for i in range(8617000000000, 8617100000000):

hash = hashlib.sha256(str(i).encode('utf-8')).hexdigest()

# 先进行utf-8加密在转sha256 在转成16进制

if hash == sha256:

print(i)

break

# 8617091733719

查阅资料可以知道这种哈希加密算法是sha256

:horse:flag{8617091733719}